Проблема DDoS-атак становится всё актуальнее. Передо многими организациями встаёт вопрос о том, какими способами и средствами можно эффективно бороться с ними. Одно из таких средств — Servicepipe DosGate, комплексное решение для защиты от DDoS-атак, доступное в нескольких вариантах интеграции.

- Введение

- Привычные способы защиты от DDoS-атак

- Ключевые возможности технологии Servicepipe DosGate

- Архитектура технологии DosGate

- Модели интеграции DosGate

- Практическое применение DosGate

- Выводы

Введение

Одним из самых распространённых видов вредоносных действий против инфраструктуры организации являются распределённые атаки, направленные на отказ в обслуживании (Distributed Denial of Service, DDoS). Злоумышленники перегружают системы, например веб-сервисы, чтобы конечные потребители не могли воспользоваться ими. Атаки могут быть направлены на всю ИТ-инфраструктуру, конкретный сервис либо на канал к этому сервису.

DDoS-атаки постоянно совершенствуются и всё чаще угрожают компаниям из разных отраслей. Каждый год регистрируются рекордные по объёмам атаки, продолжительность которых может достигать нескольких дней. Бизнес сталкивается с неизбежными длительными простоями веб-ресурсов, приводящими к существенным финансовым и репутационным потерям.

Количество DDoS-атак на российские ресурсы, особенно в первом полугодии 2022 года, кратно выросло по сравнению с аналогичным периодом 2021 года. Основными целями стали финансовый сектор, ретейл, СМИ, медиаплатформы и логистические компании. Недавно «СберБанк» подвергся, по словам его представителей, самой мощной DDoS-атаке за всю свою историю. На 440 сервисов компании обрушился мощный ботнет-трафик с использованием ресурсов более чем 30 тысяч устройств.

В наше время в интернете можно легко найти сервисы, которые предоставляют услуги по организации DDoS-атак на любой ресурс или инфраструктуру. При этом их стоимость доступна многим, так как начинается от нескольких десятков долларов.

Продукт Servicepipe DosGate предназначен для компаний, которые хотят защитить весь принадлежащий им диапазон IP-адресов и расположенные на них сервисы от угрозы недоступности. DosGate позволяет блокировать объёмные сетевые атаки, нацеленные на различные типы протоколов.

Ранее мы уже писали об этих угрозах, например, в статье «Развенчиваем мифы: DDoS-атаки в первом квартале 2022 г. были аномально сильными».

Привычные способы защиты от DDoS-атак

На данный момент существуют различные варианты борьбы с распределёнными атаками, направленными на отказ в обслуживании: услуги от провайдеров и облачных сервисов, установка программных и программно-аппаратных комплексов внутри организации, решения с открытым исходным кодом. Каждый подход имеет свои положительные и отрицательные стороны. Попробуем выяснить, что они собой представляют.

Защита от DDoS на стороне провайдеров

Предоставляя услуги связи, облачные провайдеры и телеком-операторы не обеспечивают защиты от сетевых атак по умолчанию. Эти услуги предоставляются за дополнительную плату. В последнее время увеличивается количество провайдеров, которые берутся защищать клиентов от DDoS-атак как сетевого уровня, так и прикладного.

Провайдеры и операторы связи используют для этих целей BGP FlowSpec — расширение протокола маршрутизации, поддерживающее управление правилами фильтрации трафика на сетевом оборудовании. Данный механизм позволяет либо полностью отсечь пакеты определённого типа, присущие DDoS-атаке, либо ограничить их прохождение по полосе (rate-limit).

Основным недостатком метода является ограниченность правил фильтрации, из-за которых алгоритмы блокировки реализуются слишком грубым способом; как следствие, вероятность блокировок легитимного трафика и реальных пользователей повышается.

Ещё одним методом защиты от мощных DDoS-атак, который используют провайдеры, является блокировка трафика по принципу «black hole». Этот метод позволяет полностью изолировать IP-адреса получателей и направить абсолютно весь поступающий к ним трафик по несуществующему маршруту. В результате атакованные адреса теряют доступность, в том числе и для реальных пользователей.

Очистка трафика по принципу «reroute» представляет собой защиту «по запросу». После начала DDoS-атаки в стандартный маршрут трафика «оператор — клиент» добавляется поставщик услуг фильтрации, на стороне которого блокируется вредоносный трафик.

Существенными недостатками этого метода являются значительная задержка начала фильтрации и строгое ограничение по объёму атаки, обусловленное пропускной способностью каналов между оператором связи и комплексом фильтрации. При объёмных атаках все сервисы, защищаемые по схеме «reroute», становятся недоступными.

Провайдеры также могут устанавливать в своей инфраструктуре решения сторонних поставщиков по защите от DDoS-атак. Однако большинство из них обходятся единственным узлом фильтрации, который представляет собой единую точку отказа, а в случае защиты удалённой инфраструктуры клиента — увеличивает время обработки каждого пакета.

Локальные инструменты (on-premise)

Для защиты от DDoS-атак можно установить специализированные программно-аппаратные комплексы внутри защищаемой инфраструктуры. Этот подход имеет свои плюсы: независимость от поставщиков услуг, возможность индивидуальной настройки комплексов под особенности инфраструктуры. Однако у метода есть и ряд недостатков: необходимо учитывать высокую стоимость широких внешних каналов для приёма «грязного» трафика и иметь в штате специалистов для эксплуатации и администрирования оборудования. Совокупная стоимость владения инфраструктурой здесь весьма высока по сравнению с услугами провайдеров.

Многие решения класса Next Generation Firewall предлагают модули для защиты от DoS-атак. Такая функциональность есть и в решениях класса IPS. WAF используют для защиты от DDoS на уровне L7. Как правило, защита от DoS- / DDoS-атак — лишь один из модулей WAF наряду с другими, непрерывная работа которых требует ресурсов, притом что производительность системы ограничена. Не стоит забывать, что подобные решения обычно защищают от DoS-атак на прикладном уровне и не могут обезопасить инфраструктуру от полноценных DDoS-атак на канальном и сетевом уровнях.

При этом специализированные системы для защиты от DDoS-атак часто неспособны обрабатывать современные и сложные атаки, требующие одновременной работы сразу нескольких правил. Чем больше активных правил, тем выше нагрузка на системы фильтрации. В результате сложных атак такие системы неизбежно теряют в производительности и в эффективности, поскольку имеют ограничения по пропускной способности.

Решения с открытым исходным кодом (Open Source)

Некоторые решения с открытым исходным кодом также можно использовать для защиты от DDoS-атак. Основным их преимуществом является то, что они бесплатны. Однако необходимо учитывать, что опенсорсные продукты, как правило, не отвечают актуальным требованиям по информационной безопасности.

Отчасти это связано с тем, что код продукта находится в открытом доступе, а разработка ведётся силами сообщества. У разработчиков нет ответственности за результат. Ничто не мешает злоумышленникам как минимум изучить код и выявить уязвимости в нём, а как максимум — внести в него изменения, вызывающие негативные последствия.

Также для эксплуатации продуктов с открытым кодом требуется собственный штат высококвалифицированных разработчиков и инженеров, которые будут дорабатывать ПО под меняющиеся условия и задачи. В рамках защиты ресурсов одной компании это, как правило, экономически неэффективно.

Ключевые возможности технологии Servicepipe DosGate

Технология Servicepipe DosGate сочетает сразу несколько функциональных возможностей:

- Верификация пакетов и расширенный конструктор правил. Конструктор позволяет создавать наборы правил, которые поочерёдно определяют и идентифицируют каждый отправленный в сторону сервисов заказчика пакет, отдельно авторизовывая каждого клиента и сервис, к которому тот обращается. Это позволяет превентивно отрабатывать большое количество DDoS-атак, даже самых сложных.

- Широкая поддержка приложений и протоколов. Предустановленные наборы правил содержат готовые контрмеры, которые реализованы поверх конструктора и способны обеспечивать точечную защиту от атак, в том числе мощных. Команда собственного центра исследований и разработок непрерывно обновляет и совершенствует набор контрмер; пакеты новых правил ежедневно распространяются по всем комплексам очистки в автоматическом режиме.

- Высокая скорость срабатывания. Имеется возможность быстрого включения правил фильтрации с момента обнаружения вредоносной сигнатуры в трафике.

- Простая и свободная интеграция. Servicepipe DosGate предлагает возможности быстрой и вполне простой интеграции в инфраструктуру заказчика, в том числе параллельную работу на одной аппаратной платформе с любыми другими программными решениями, например WAF. Также доступно свободное подключение к другим системам через API. DosGate имеет готовые схемы интеграции («в разрыв» или «сбоку») в различные сетевые инфраструктуры.

- Множество сценариев использования. Расширенный конструктор правил позволяет применять DosGate не только как средство против DDoS-атак, но и в качестве полноценного высокопроизводительного сетевого брандмауэра, дополнительного узла фильтрации либо offload-решения для комплексов WAF, антибот-систем или иных вышестоящих комплексов очистки, а также в роли классификатора и анализатора входящего сетевого трафика.

Архитектура технологии DosGate

DosGate позволяет оперативно активировать правила фильтрации и обеспечивать доступность защищаемых ИТ-ресурсов, включая каналы связи, сетевое и серверное оборудование.

Решение способно без потери производительности поддерживать одновременную работу до 150 тысяч различных профилей защиты, содержащих 1000 активных правил фильтрации в каждом.

Узлы фильтрации Servicepipe географически распределены, что позволяет обеспечивать высокий уровень доступности инфраструктуры очистки даже при тяжёлых распределённых атаках.

Каждый элемент платформы фильтрации резервируется как на уровне сетевой инфраструктуры, так и в рамках каждого узла: питание, каналы связи, само оборудование, маршрутизаторы и коммутаторы.

Модульная архитектура решения позволяет организовать независимые друг от друга профили защиты с индивидуальной производительностью, что также гарантирует высокую отказоустойчивость всей системы.

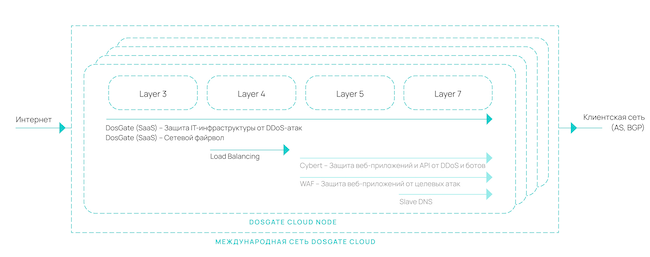

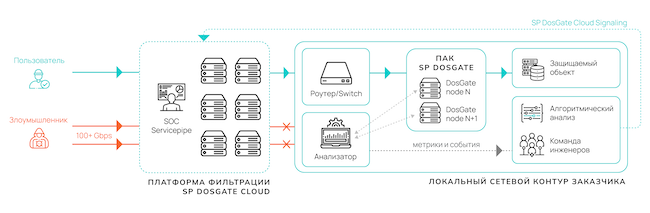

Рисунок 1. Архитектура сети Servicepipe DosGate Cloud

Модели интеграции DosGate

Servicepipe DosGate доступен в следующих вариантах поставки:

- Подключение заказчика к облачному сервису (IP-транзит) по сервисной модели (SaaS).

- Локальная установка DosGate в инфраструктуру заказчика.

- Гибридные инсталляции.

Остановимся на каждой из них отдельно.

Облачная защита (SaaS)

Стандартный вариант подразумевает подключение клиента к облачной платформе фильтрации и очистки DosGate Cloud по принципу «IP-транзит» (защищённый интернет-канал). В этом случае вендор фактически принимает на себя роль поставщика услуг доступа в интернет.

Для защиты от DDoS-атак в этой схеме достаточно только входящего трафика, но заказчик также может отправлять и исходящий трафик через защищённый канал Servicepipe.

Вендор предлагает возможность организации прямых стыков с комплексом фильтрации в сжатые сроки, даже в момент атаки и недоступности сервисов заказчика.

Локальная защита (программная или аппаратная нода)

Вендор также может поставить DosGate в виде программно-аппаратного комплекса или ПО, которое устанавливается на серверное оборудование клиента в его сетевой инфраструктуре.

Перед поставкой происходят индивидуальный подбор и тестирование компонентов оборудования (процессор, материнская плата, сетевая карта и диски) для обеспечения максимальной производительности и стабильности при высоких нагрузках. Для повышения отказоустойчивости ноды фильтрации могут объединяться в кластеры.

Производительность DosGate на типовой аппаратной платформе составляет до 400 Гбит/с и 200 Мпак/с на одноюнитовый сервер.

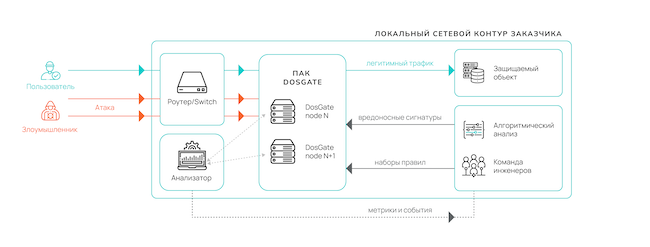

Рисунок 2. Вариант установки Servicepipe DosGate локально (on-premise)

После установки продукта Servicepipe предлагает дополнительную опцию в формате расширенной поддержки. Специалисты вендора могут осуществлять дальнейшее техническое сопровождение DosGate, включая полную настройку и администрирование системы в сетевом контуре заказчика. Возможно также предоставление заказчику услуг Servicepipe SOC — центра мониторинга и реагирования на DDoS-атаки. В этом случае инженеры вендора контролируют оборудование и сетевой контур заказчика, управляют комплексом очистки во время атак, обновляют сигнатуры, реализуют меры по защите сервисов и приложений в сети.

Гибридная защита

При необходимости можно развернуть гибридную инсталляцию DosGate. Схема работы при таком подходе выглядит следующим образом: в инфраструктуре заказчика локально развёртывается комплекс DosGate и организовывается подключение к платформе фильтрации и очистки Servicepipe DosGate Cloud.

Параметры фильтрации локальной инсталляции DosGate синхронизируются с облачной и работают как единая многоуровневая система.

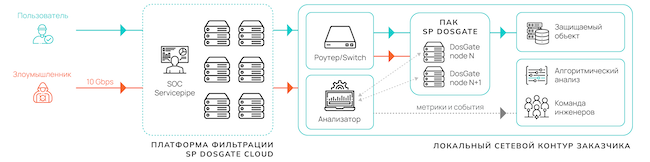

Рисунок 3. Гибридная схема защиты DosGate при локальной фильтрации атак небольшого объёма

Любое изменение профиля защиты в локальной инсталляции DosGate может автоматически распространяться на параметры фильтрации в рамках защищённого канала Servicepipe, который активируется с помощью облачной сигнализации DosGate Cloud Signaling в том случае, если локальный комплекс очистки не справится с нагрузкой.

Рисунок 4. Гибридная схема защиты DosGate для отработки объёмных атак (свыше 100 Гбит/с) с активацией Cloud Signaling

Практическое применение DosGate

Сценарий «Защищённый IP-транзит»

Servicepipe DosGate позволяет защитить диапазоны IP-адресов и расположенные на них сервисы от угрозы недоступности для легитимных пользователей. Вредоносный трафик автоматически блокируется, а сетевая инфраструктура клиента, подключённая к Servicepipe, принимает уже очищенный трафик.

Платформа обеспечивает защиту от различных типов DDoS-атак, включая «TCP SYN/ACK flood», «UDP flood / amplification», «TCP SYN exhausting», «ICMP flood», «connection flood», «smurf» и пр.

Для подключения заказчик может использовать собственную MPLS-сеть и выделенные оптические волокна для передачи трафика, а также обеспечивать защищённый обмен данными по GRE-туннелю.

Для управления всеми возможностями DosGate предназначена консоль администрирования с веб-интерфейсом. Доступ к ней осуществляется по логину и паролю.

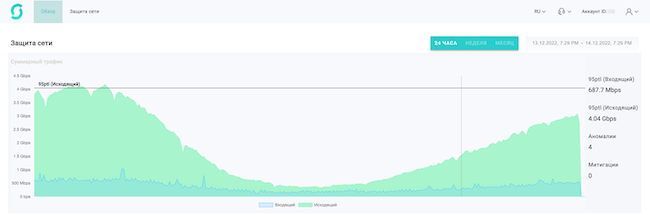

Рисунок 5. Консоль управления Servicepipe DosGate

Переходим на вкладку раздела «Защита сети». Здесь доступны три подраздела: «Ресурсы», «Аномалии» и «Отчёты».

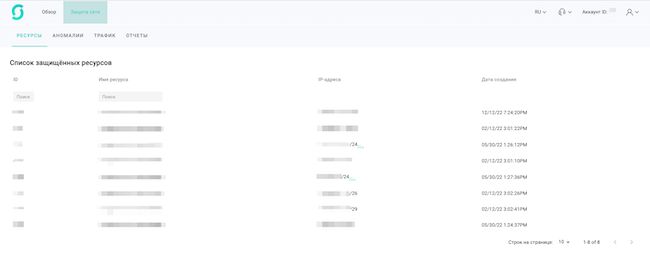

Рисунок 6. Просмотр защищённых ресурсов в консоли DosGate

Подраздел «Ресурсы» позволяет просмотреть список защищённых ресурсов и воспользоваться поиском, если перечень очень велик. По каждому ресурсу представлена информация: идентификатор, имя, IP-адрес и дата создания.

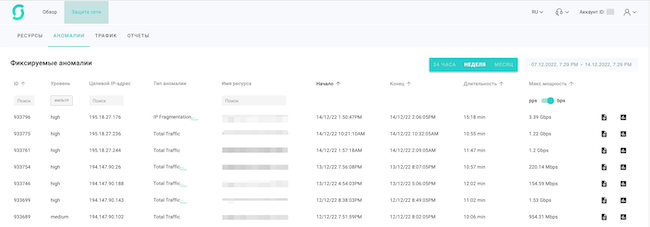

Рисунок 7. Просмотр аномалий с помощью консоли DosGate

Следующая вкладка позволяет увидеть информацию по зафиксированным аномалиям. При этом каждой аномалии присваивается определённый уровень опасности. Всего есть три уровня: высокий, средний и низкий. Можно вывести сведения за сутки, неделю, месяц либо произвольно выбранный интервал. Также можно выбрать единицы измерения мощности атаки — биты в секунду или пакеты в секунду.

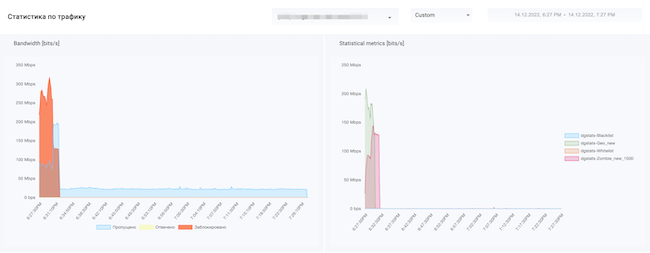

Рисунок 8. Обзор статистики по трафику через консоль DosGate

Подраздел «Статистика по трафику» отображает диаграммы с информацией по входящим и исходящим потокам данных за сутки, неделю, месяц и произвольный временной интервал. Здесь также можно выбирать единицы измерения — биты или пакеты в секунду.

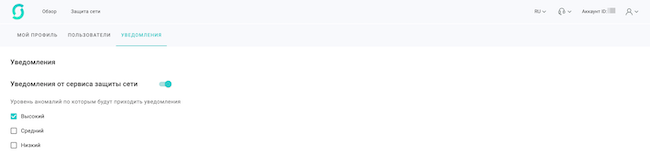

Рисунок 9. Настройка получения уведомлений от системы DosGate

Ещё одним важным моментом является настройка получения уведомлений в зависимости от степени опасности аномалий.

Сценарий «Защищённый DNS-сервер»

DNS-серверы часто являются мишенью для злоумышленников, так как влияют на стабильность работы веб-ресурсов. Сложность защиты DNS-служб от DDoS состоит в том, что для обработки DNS-запросов требуется гораздо больше ресурсов, чем для их отправки, а отличить паразитный трафик от легитимных запросов пользователей практически невозможно. Это связано с использованием протокола UDP, который позволяет подделать IP-адрес источника запросов, затрудняя тем самым выявление реальных атакующих адресов и, как следствие, нейтрализацию атак.

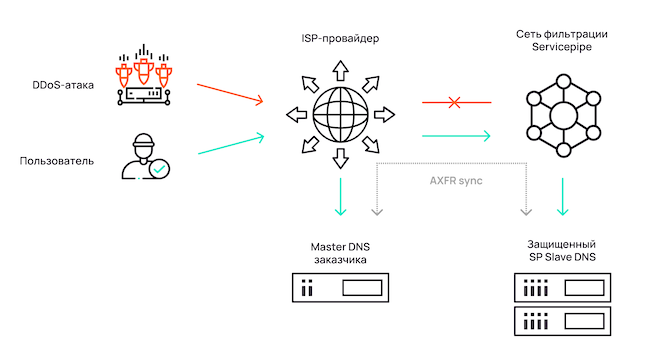

Рисунок 10. Схема работы Servicepipe Slave DNS

Servicepipe Slave DNS выполняет функции дублирующего DNS-сервера. Когда основные DNS-серверы клиента доступны, он работает параллельно, непрерывно синхронизируясь с ними и реплицируя состояние расположенных на них доменных зон. В случае DDoS-атаки или при выходе DNS-серверов из строя Servicepipe Slave DNS начинает выполнять их функции. Благодаря этому пользователи по-прежнему получают доступ к онлайн-ресурсам клиента.

Выводы

Технология Servicepipe DosGate позволяет обеспечивать защищту инфраструктуры как от привычных, так и от самых актуальных на данный момент DDoS-атак. DosGate способен блокировать атаки как на распространённые протоколы, так и на узкоспециальные.

Ещё одним преимуществом этого решения является гибкий конструктор правил с большим количеством готовых шаблонов. Отдельно стоит отметить наличие продукта Servicepipe Slave DNS, который можно использовать в качестве «дублёра» основного DNS-сервера на случай его недоступности.

DosGate предлагается в трёх вариантах поставки: локальная установка в инфраструктуре заказчика, облачный сервис и гибридное развёртывание.

Всё вышесказанное позволяет сделать вывод о том, что Servicepipe DosGate является многофункциональным российским решением для защиты от DDoS-атак различных типов.