Известный отечественный производитель защитных решений, компания Positive Technologies, опубликовала основные результаты опроса, проведенного среди специалистов по информационной безопасности из организаций разных размеров и типов. Темой опроса была повседневная работа с SIEM-системами: время, силы, рутинные операции и недостающая функциональность.

Введение

SIEM-система (сокращение от Security Information and Event Management) — это программный комплекс для обнаружения инцидентов информационной безопасности. Основная проблема, которую он решает, заключается в том, что в корпоративной среде инфраструктура порождает огромное количество событий и уведомлений, и уследить за ними всеми физически невозможно — а между тем некоторые из них могут быть индикаторами компрометации, т.е. признаками проникновения злоумышленника, и если вовремя их обнаружить, то можно принять меры и предотвратить ущерб. SIEM-система собирает сведения о событиях из разных источников и помогает их обрабатывать.

Любой компонент информационной инфраструктуры имеет свои особенности, которые влияют на удобство работы с ним и определяют трудозатраты на развертывание, интеграцию, эксплуатацию. В случае SIEM-системы это весьма существенно: если аналитик перегружен, если у него уходит непропорционально много времени на рутинные операции, если ему недостает возможностей автоматизации, то соразмерно растет риск того, что он пропустит важный индикатор или не увидит связи между событиями.

Positive Technologies обратила внимание именно на этот аспект взаимодействия с SIEM-системами и провела исследование, в фокусе которого была трудоемкость использования таких решений. Респонденты отвечали на 9 вопросов анонимной анкеты, рассказывая о своем повседневном опыте эксплуатации SIEM: затратах времени, объемах работы, удобствах и неудобствах, важных и нужных инструментах и возможностях. При этом опрос проводился без какой бы то ни было привязки к используемым системам (распределение по конкретным вендорам не велось). Когда данные прошли обработку, сформировалась следующая картина.

Демография

Аналитики получили 225 анкет, заполненных специалистами по информационной безопасности из организаций разных видов и типов. Активное участие в исследовании приняли сотрудники системных интеграторов, поэтому большинство представленных компаний относилось к сектору информационных технологий; за ними в порядке убывания численности следовали финансовые и промышленные предприятия, государственные структуры, топливно-энергетический комплекс, телекоммуникации, здравоохранение, образование и массмедиа.

Больше половины (51%) участников указали, что количество работников в их компании не превышает 1 000 человек. Еще 35% пришлось на диапазон от одной до десяти тысяч сотрудников; все остальные организации превышают последний показатель (более 10 000 человек). Если оценивать государственную или частную структуру только по численности персонала, то преобладали представители крупного бизнеса: 75% респондентов отметили, что у них — более 250 коллег.

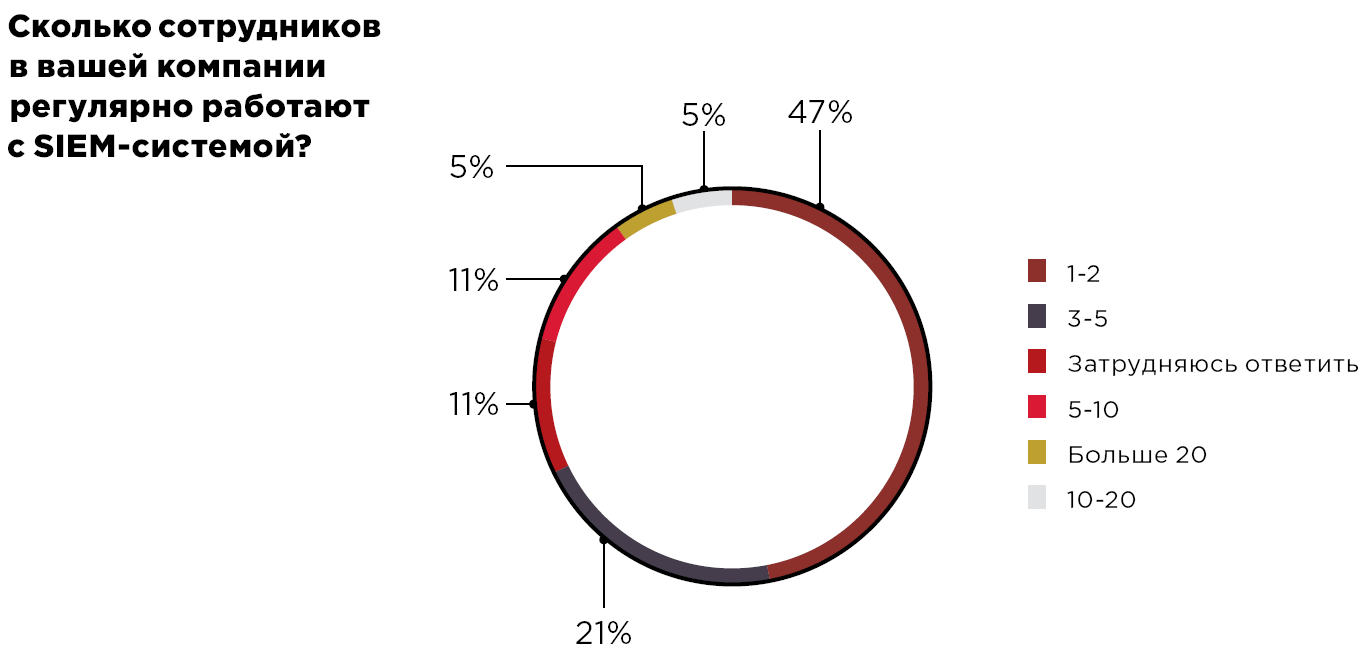

Опрос показывает, что типовая команда для работы с SIEM-системой — это либо 1-2 человека (почти в половине случаев), либо 3-5 (доля таких ответов преодолела двадцатипроцентный рубеж). Довольно много участников исследования (11%) не смогли точно сказать, сколько людей компания выделяет на такие задачи. В каждой десятой организации к системе управления событиями ИБ регулярно обращается более 10 человек.

Рисунок 1. Численность SIEM-команд

Трудозатраты и их динамика

Наиболее велико оказалось количество респондентов, которые взаимодействуют с SIEM-системой от 1 до 4 часов в день: их суммарная доля достигает 46%. Вместе с тем исследователи отметили в отчете, что каждый пятый участник тратит на этот процесс больше половины трудового дня. Стоит, однако, добавить, что почти столько же специалистов назвали свою работу с событиями нерегулярной.

Когда трудозатраты сопоставили с численностью SIEM-команд, проявились интересные корреляции: количество времени, проведенного респондентом в системе, увеличивается по мере роста группы, в которую он входит. Например, если в команде 1-2 человека, то в 44% случаев они работают с SIEM-системой не более 2 часов, а 16% членов таких групп занимаются этим от случая к случаю. В то же время 45% участников, входивших в команды численностью от 10 до 20 человек, посвящали системе от 2 до 4 часов в день, а люди, работающие с ней нерегулярно, в таких группах вообще отсутствуют.

Исследователи делают из этого логичный вывод: малочисленные SIEM-команды — это, вероятнее всего, обычные специалисты по информационной безопасности, на которых помимо прочего возложены еще и дополнительные рабочие функции по разбору инцидентов, индикаторов и событий. Поэтому они занимаются SIEM-системой не целенаправленно, а «по совместительству» — в то время как их коллеги из более крупных подразделений специализируются на такой деятельности.

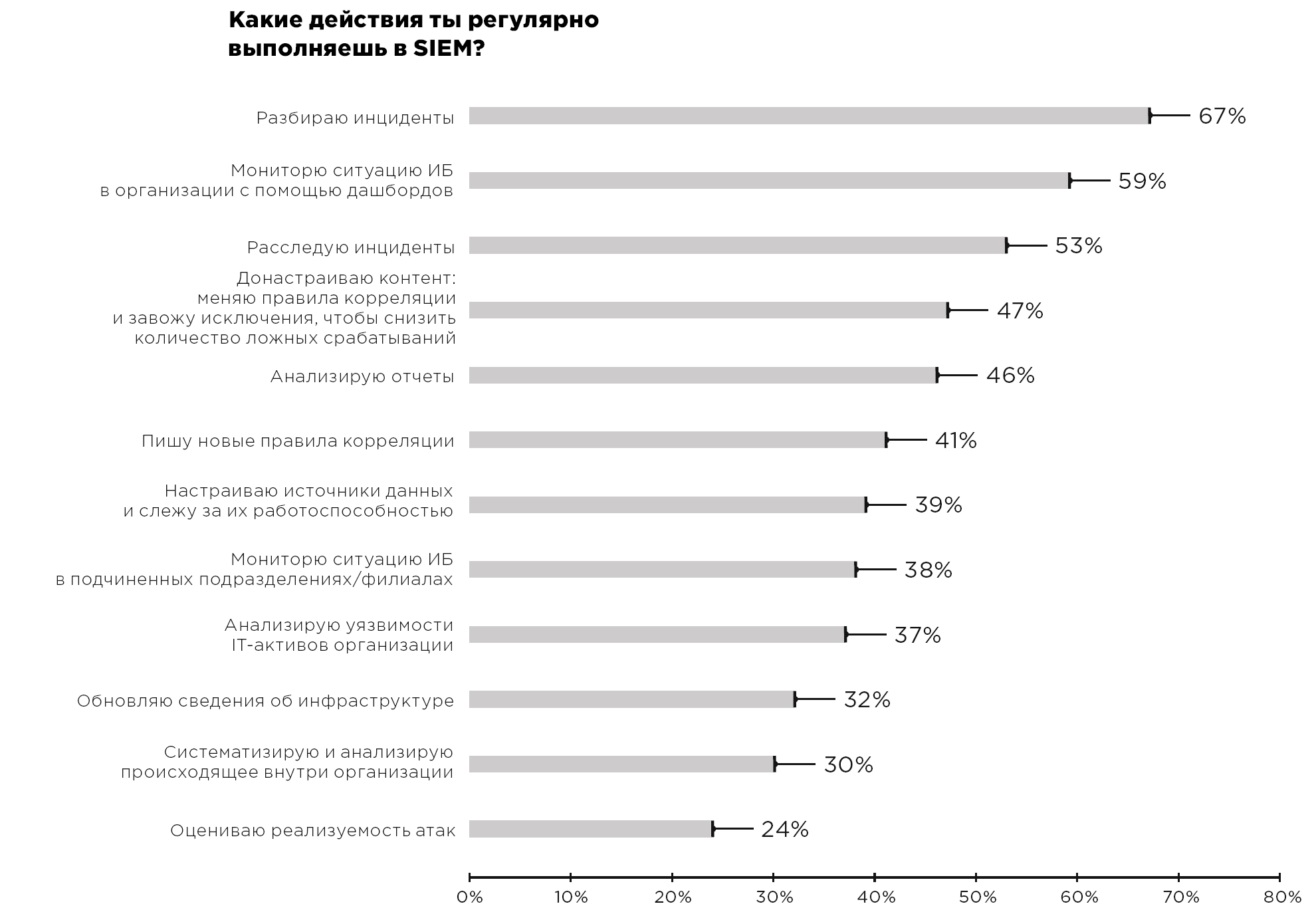

Спектр операций, которые выполняют в системе участники исследования, вполне широк. Самый популярный вид работы, который отмечен в 67% анкет, — разбор инцидентов. 53% специалистов также ведут расследования происшествий с помощью SIEM-системы. Второй большой блок составляют мониторинг и анализ: 59% участников отслеживают происходящее в организации, 38% — наблюдают за событиями в подразделениях или филиалах, 46% респондентов анализируют отчеты, а 37% — уязвимости. Третья по распространенности группа задач – это дополнительная настройка самой SIEM-системы: борьба с ложными срабатываниями (47%), создание новых правил корреляции (41%), актуализация источников данных (39%) и т.д.

Рисунок 2. Действия, регулярно выполняемые участниками опроса в SIEM-системе

При этом рутинные операции являются для специалистов и самыми трудоемкими: больше половины респондентов тратят особенно много сил и времени на доработку правил корреляции с целью уменьшить число ложных срабатываний, а также на разбор поступающих уведомлений о возможных инцидентах.

Те, кто смог сэкономить рабочие часы, в меньшинстве: их суммарная доля составляет 16%. 22% опрошенных ответили, что время, проводимое ими в SIEM-системе, не изменилось; 62% участников исследования в совокупности отметили, что ощущают рост затрат времени в той или иной степени (при этом около 30% опрошенных охарактеризовали этот показатель как значительный и очень сильный).

Причины трудозатрат и их роста отчасти проявляются в потребностях и пожеланиях, о которых говорили респонденты.

Потребности и пожелания

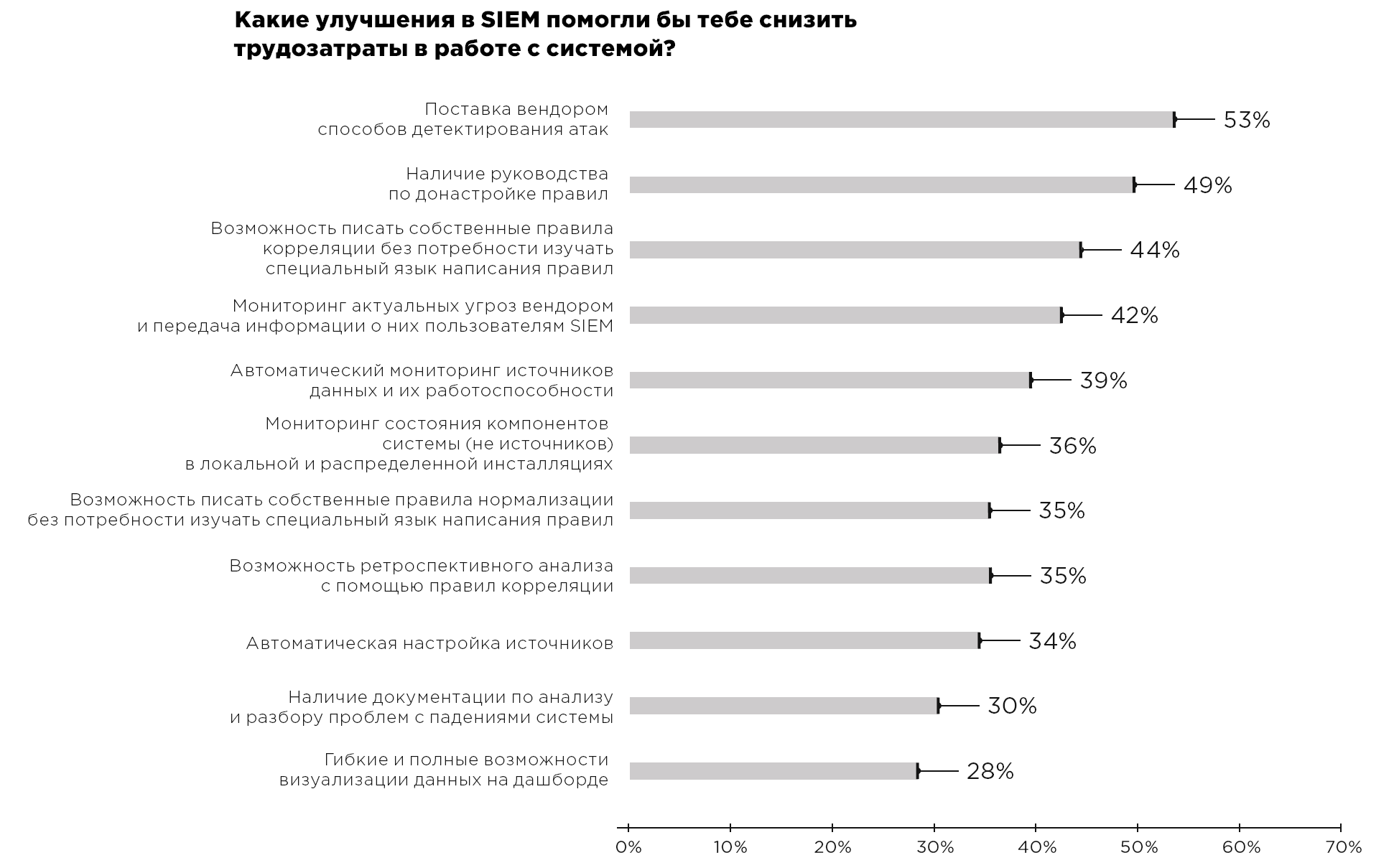

Если обобщить перспективы улучшения существующей SIEM-системы, отмеченные участниками опроса, то можно сделать вывод: в первую очередь эксплуатантам недостает экспертных познаний в области выявления атак, удобства работы с правилами и возможностей автоматизации. Так, в частности:

- половина участников мечтает получать от вендора данные для детектирования нападений злоумышленников, а 42% хотели бы увидеть результаты мониторинга актуальных угроз с его стороны;

- 49% респондентов нужно руководство по дополнительной настройке правил, 44% хотят иметь возможность создавать свои правила корреляции без изучения специального языка для их написания, а еще 35% распространяют последнее требование и на правила нормализации;

- 39% специалистов были бы рады получить автоматическую актуализацию источников данных, а 34% не отказались бы и от их автоматической настройки.

Рисунок 3. Перспективы улучшения SIEM-систем

Отвечая на вопрос о том, какие задачи они не могут решить с помощью существующей SIEM-системы, двое из пяти респондентов указали на оценку реализуемости атак. Сюда же можно отнести анализ уязвимостей в информационной инфраструктуре (34%). Строго говоря, и то, и другое — не вполне свойственная таким системам функциональность, но ответы участников указывают, что она востребованна. Возможно, со временем мы будем видеть все больше смычек между проактивной защитой (пентестинг / Threat Hunting / BAS / Red Teaming) и SIEM.

Другая нужная функция — ретроспективный анализ: такую задачу хотели бы решать более трети специалистов. Еще 29% участников отметили, что у них не получается расследовать инциденты. Аналитические возможности подобного рода обязательно должны быть свойственны продукту данного класса, поэтому, вероятнее всего, у отвечавших специалистов просто не было времени или ресурсов для подобных задач, и их выбор не обусловлен несовершенством системы.

Также треть-четверть респондентов хотят, но не могут решать разнообразные задачи по обслуживанию продукта: писать свои правила корреляции, обновлять сведения об инфраструктуре, поддерживать в актуальном состоянии репутационные списки, бороться с ложными срабатываниями.

Выводы

По нашей просьбе заместитель директора центра компетенций Positive Technologies Владимир Бенгин дал комментарий относительно итогов исследования:

«Результаты опроса выявили два ключевых вектора развития SIEM-системы, которые помогут снизить трудозатраты специалистов по ИБ. Во-первых, это поддержка от вендора в виде мониторинга актуальных угроз и поставки новых способов их детектирования. Во-вторых, это возможность выполнять дополнительные задачи, которые выходят за рамки традиционного SIEM. Для этого необходимо решение, имеющее функциональность asset management и vulnerability management».