Хакерская атака — это действия, целью которых является перехват контроля над информационной системой либо нарушение её работоспособности. Противостоять атакам можно применив специализированные средства защиты информации (СЗИ), включая антивирусные программы. Но применение СЗИ дорого и не всегда вообще возможно. На помощь приходят микрокомпьютеры, которые позволяют выполнять функции СЗИ при меньших затратах. Рассмотрим функциональность защищённых автоматизированных рабочих мест на базе защищённых микрокомпьютеров (МКТ) m-TrusT производства ОКБ САПР.

- Введение

- Постановка проблемы

- Решение проблемы

- Разновидности микрокомпьютеров Новой Гарвардской архитектуры

- 4.1. Защищённые микрокомпьютеры МКТ

- 4.2. Защищённые микрокомпьютеры m-TrusT

- 4.2.1. fin-TrusT

- 4.2.2. Защищённый терминал

- 4.2.3. «TrusT Удалёнка»

- 4.2.4. МЭ-TrusT

- 4.1. Защищённые микрокомпьютеры МКТ

- Основные принципы работы микрокомпьютеров

- Выводы

Введение

Кибератаки — бич современного информационного общества.

На сегодняшний день существует огромное разнообразие вирусных атак. Самыми распространёнными и опасными для любой сферы деятельности являются атаки направленные на перехват управления. Их целью является получение доступа к «закрытой» (защищаемой) информации, такой как персональные данные, платёжная (финансовая) информация, критически важная информация, хранимая и обрабатываемая в государственных и частных информационных системах и т. д., либо несанкционированная модификация программного обеспечения и данных (замена, удаление, копирование).

Как правило, атаки с целью перехвата управления — это атаки продолжительного действия, развивающиеся и продолжающиеся не один сеанс, а несколько, растянутые во времени на дни, месяцы, а иногда и годы. Для проведения атаки злоумышленнику нужно выполнить несколько действий в несколько этапов:

1. Провести анализ информационной системы (ИС) на предмет наличия уязвимостей.

2. После нахождения уязвимости подыскать подходящий набор «инструментов», с помощью которого возможно осуществление атаки (данная процедура может растянуться на недели и даже месяцы).

3. После окончания поиска необходимо поместить подобранный инструментарий на компьютер-жертву из состава атакуемой ИС.

Однако просто попасть на компьютер для успешной атаки мало. Главное — это «удержаться на плаву», т. е. закрепиться (обосноваться) в компьютере так, чтобы реализовывать беспрепятственно свою целевую функцию, ведь атаки в большинстве случаев имеют вполне прикладные цели.

Поэтому на последнем и важном этапе атаки злоумышленнику необходимо:

4. Записать вирус или вызванные его действиями изменения в долговременную память средства вычислительной техники (СВТ).

После этого заражённый компьютер будет работать так, как нужно злоумышленнику.

Распространённым — можно даже сказать, что основным — способом защиты от вирусов является использование антивирусных программ. Но антивирус не всегда спасает компьютер от «заражения». Зачастую он может только выявить, что произошло, в лучшем случае — изолировать подозрительный файл (хорошо если до того, как он «сработал»), и то только в том случае, если такой вирус ему уже известен (и неважно, что это означает — нарушена ли целостность данных, имеется ли в базе нужная сигнатура, распознаётся ли код как потенциально опасный, воспринимается ли как опасная последовательность выполняющихся операций — антивирус любого типа должен понимать, с чем он имеет дело). А если вирус — новый, то и признаки его неизвестны, а соответственно, сколь бы долго антивирус ни сканировал ОС, память, канал — вирус всё равно не обнаружить.

Иначе действуют средства защиты информации от несанкционированного доступа (СЗИ от НСД). Принцип борьбы с вредоносными программами у них отличается от антивирусов и состоит в том, чтобы блокировать работу вирусов. Это может реализовываться за счёт механизмов контроля целостности (и блокировки запуска информационного объекта, целостность которого нарушена), механизмов контроля запуска задач (это позволит не дать сработать как команде той информации, которая должна быть простыми данными и не должна исполняться) и пр.

Но эффективно реализовывать такие функции могут только средства независимые (автономные) от исполняемой среды. А автономными могут быть, в свою очередь, только средства реализованные аппаратно и при этом активные.

Постановка проблемы

Аппаратные СЗИ обеспечивают надёжную защиту от атак через вирусы, но в некоторых случаях их применение весьма затруднительно.

Во-первых, в отдельных случаях установка СЗИ потребует существенной переработки всей информационной среды и работающей в ней вычислительной техники. Наличие СЗИ от НСД весьма существенно ограничивает пользователя в его привычных действиях. Для защиты центров обработки данных и компьютеров х86, выполняющих задачи требующие постоянного поддержания доверенной среды, этот вариант в наибольшей степени подходит. Однако в других случаях, требующих реализации доверенной среды не на постоянной основе, а лишь на некоторое время (например, в сфере дистанционного банковского обслуживания либо при получении государственных услуг) он неудобен или даже неприемлем. Во-вторых, цена решений на базе аппаратных СЗИ весьма высока.

Что же делать? Для ответа на этот вопрос необходимо понять, чего именно мы боимся на самом деле, когда опасаемся вируса.

Для большинства современных СВТ характерно выполнение операций как «чтения из памяти», так и «записи в память» безо всяких ограничений (это их архитектурная особенность, так как современные СВТ являются реализацией машины Тьюринга). Вирусные программы, попадая в компьютер, действуют точно так же: используют операции «чтение из памяти» и «запись в память», чтобы исполниться и осуществить свою целевую функцию. Именно поэтому компьютерные вирусы опасны, а защитить компьютер от них — важная задача современности.

Стоит подумать о том, во всех ли ситуациях необходимы компьютеры способные беспрепятственно «читать» и «записывать» информацию в память. Нет, не во всех. Есть много задач, которые можно и нужно решать на специализированном компьютере, предназначенном для выполнения какой-либо конкретной цели, лишённом возможности «записывать» что-либо в память.

Установкой специальных программ или технических средств возможно переделать универсальный компьютер в специализированный, но этот процесс потребует весьма больших финансовых вложений и временных трат.

Чтобы сделать компьютер сразу узконаправленным и специализированным, необходимо сразу делать его на основе другой архитектуры: такой, чтобы возможность записи вируса в долговременную память компьютера отсутствовала вообще и чтобы обеспечивалась функциональная замкнутость исполняемой среды, чтобы было возможным ограничить выполнение неразрешённых и вредоносных программ.

Решение проблемы

Такая архитектура существует и запатентована[1] — это разработанная компанией ОКБ САПР Новая Гарвардская архитектура, на базе которой уже созданы специализированные защищённые микрокомпьютеры.

Архитектура специализированных микрокомпьютеров ОКБ САПР такова, что их долговременная память доступна в режиме «только чтение», а команды и данные при загрузке ОС размещаются и исполняются в сеансовой памяти, обеспечивая неизменность ОС и возможность выполнения задач в рамках доверенного сеанса связи (ДСС) при удалённом доступе к необходимому ресурсу. Начальная загрузка и копирование кодов в сеансовую память могут выполняться как последовательно, так и параллельно.

Если в процессе работы в систему микрокомпьютера Новой Гарвардской архитектуры попадёт вирус, то «заражения» не произойдёт, так как ОС микрокомпьютера находится в банке памяти физически переведённом в режим «только чтение», то есть записаться в неё вирус не может, даже оказавшись в оперативной памяти. При следующем включении будет загружена эталонная ОС в своём неизменном виде. Это — своего рода «иммунитет к вирусам».

Защищённые микрокомпьютеры обеспечивают неизменность операционной системы, не мешая возможности применения стандартных ОС и всего программного обеспечения, написанного для них.

При этом микрокомпьютеры компактны, занимают мало места, просты в обращении, не требуют наличия профессиональных навыков при установке и настройке, а также находятся в доступной ценовой категории.

Разновидности микрокомпьютеров Новой Гарвардской архитектуры

На сегодняшний день ОКБ САПР разработана линейка специализированных защищённых микрокомпьютеров на базе платформ MKT и m-TrusT.

Защищённые микрокомпьютеры МКТ

Защищённые микрокомпьютеры МКТ — это доверенные микрокомпьютеры Новой Гарвардской архитектуры с HDMI-интерфейсом. В микрокомпьютерах есть защищённая ОС Linux.

Микрокомпьютеры МКТ подключаются к телевизору или проектору через порт HDMI, к монитору — через DVI. Питание микрокомпьютеров происходит от USB-порта телевизора или монитора либо от внешнего блока питания (5V-2A). Подключение к сети «Интернет» осуществляется по беспроводному Wi-Fi.

Память микрокомпьютеров находится в режиме «только чтение», что обеспечивает неизменность ОС и возможность работы в режиме ДСС с удалённым защищённым ресурсом — облаком, терминальным или виртуальным сервером.

Компьютерами можно управлять с помощью проводных (USB) и беспроводных (2,4 ГГц, Bluetooth) мышей, клавиатур и пультов. Поддерживается работа с защищёнными ключевыми носителями по протоколу CCID.

Имеется возможность обновления защищённой ОС в специальном технологическом режиме. Перевод в технологический режим осуществляется физическим, а не программным воздействием, что обеспечивает выполнение ключевого требования к резидентному компоненту безопасности — невозможность несанкционированной программной модификации. Специальный переключатель режимов находится внутри корпуса устройства и недоступен пользователю.

Защищённые автоматизированные рабочие места на базе МКТ

Очень часто сегодня случаются моменты, когда нужно быстро получить государственную услугу, осуществить банковский перевод или же, находясь в командировке, продемонстрировать какие-либо проектные документы или договоры на тот или иной продукт, чтобы отчитаться о проделанной работе и сроках выполнения задачи, а безопасной среды для выполнения данных действий нет.

Как защитить свои устройства от последствий «заражения» компьютерными вирусами, выполняя, например, платежи с телефона или заходя на корпоративный сервер с незащищённого планшета?

Как не «поймать» вирус, производя удалённо банковские операции, при этом не имея при себе доверенной среды, которая есть непосредственно в банке и подходит для осуществления безопасного сеанса работы?

Защитить себя и свои устройства возможно, если выполнять необходимые операции на специальном защищённом компьютере.

Подумаем, какими свойствами должен обладать такой компьютер:

- для начала, он должен быть защищён от проникновения вирусов, чтобы обезопасить память от любых модификаций;

- второе — он должен быть компактным, чтобы его можно было переносить без особых усилий;

- третье — компьютер должен поддерживать журнал работы пользователя, в рамках которого события могут только добавляться, а заменить или удалить их нельзя;

- четвёртое — компьютер должен обеспечивать разграничение доступа пользователей к ресурсам, а также обеспечивать поддержку ролевой структуры;

- пятое — компьютер должен обеспечивать ДСС, чтобы пользователь мог выполнять свои обязанности в защищённом режиме;

- шестое — по завершении работы компьютер должен поддерживать возможность «обнуления среды», т. е. возвращения её в исходное состояние, чтобы не дать злоумышленнику возможности накопить результаты воздействий на среду, подготовить условия для проведения атаки.

Защищённые автоматизированные рабочие места на базе микрокомпьютеров линейки МКТ позволяют организовать ДСС в рамках удалённого доступа. Для работы необходимо лишь подключить к микрокомпьютеру монитор (или телевизор), мышь и клавиатуру.

После включения микрокомпьютера загружается его ОС, размещённая в памяти доступной только для чтения, что исключает возможность её несанкционированного изменения, обеспечивает доверенную загрузку ОС и, как следствие, неизменность среды исполнения функционального ПО.

После загрузки функционального ПО устанавливается защищённое соединение с удалённым сервером или облаком, производится идентификация и аутентификация пользователя (опционально MKT может сам выполнять функции аппаратного идентификатора пользователя). По завершении данной операции стартует терминальный клиент (или виртуальный клиент, или браузер — смотря как именно организована удалённая работа) и начинается сессия.

Автоматизированное рабочее место на базе линейки МКТ обеспечивает ДСС, в рамках которого пользователь сможет работать с удалённым ресурсом в доверенной среде. При этом обеспечивается абсолютная безопасность личных данных и критически важной информации за счет «иммунитета» к любым типам вредоносных программ: даже если вирус, способный похитить ключи или персональные данные, уничтожить их, испортить так или иначе и т. п., попадёт в ОС микрокомпьютера, записаться в память он не сможет, память микрокомпьютера находится в режиме «только чтение». «Иммунитет к вирусам» обеспечивает неизменность среды функционирования криптографического средства.

Автоматизированные рабочие места на базе микрокомпьютеров линейки МКТ являются специализированными вычислительными машинами, в которых ощутимо ограничена «универсальность», присущая компьютерам традиционных архитектур, что обеспечивает функциональную замкнутость вычислительной среды. Все действия пользователя фиксируются в журнале, в котором исключена возможность замены и удаления событий по безопасности. По завершении работы вычислительная среда защищённых АРМ переходит в исходное состояние («обнуляется»), что исключает возможность подготовки условий для проведения атаки.

Кроме того, микрокомпьютеры МКТ имеют компактные размеры (примерно 10 х 5 х 1 см), что позволяет с лёгкостью переносить их, скажем, в сумке или даже кармане.

Приятным бонусом является и то, что микрокомпьютеры просты в обращении и не требуют специфических навыков в настройке.

Защищённые микрокомпьютеры m-TrusT

Защищённые микрокомпьютеры m-TrusT представляют собой одноплатные компьютеры Новой Гарвардской архитектуры с общим назначением — защищённая сетевая коммуникация между элементами критической информационной инфраструктуры (КИИ).

Конструктивно эти компьютеры включают в себя док-станцию, которая при необходимости стационарно включается в состав элемента КИИ, и подключаемый к ней универсальный по своему аппаратному исполнению модуль — мезонин («m» в названии микрокомпьютера — это именно «мезонин»).

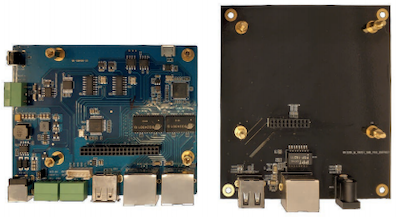

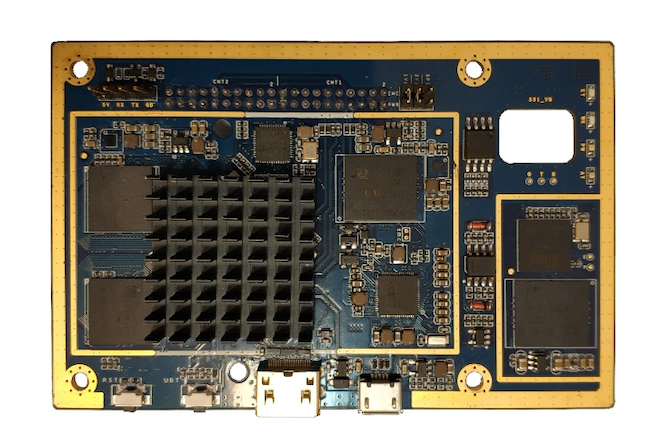

Рисунок 1. Интерфейсные платы

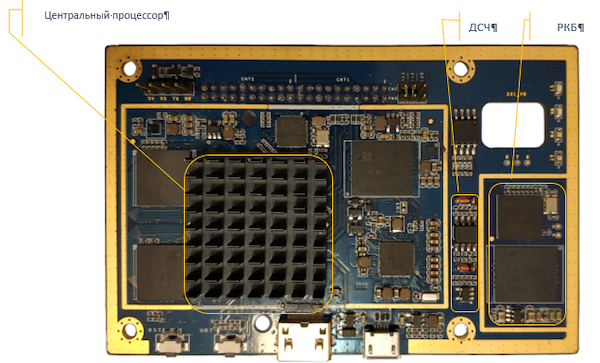

Рисунок 2. Общий вид микрокомпьютера m-TrusT (универсальный модуль «мезонин»)

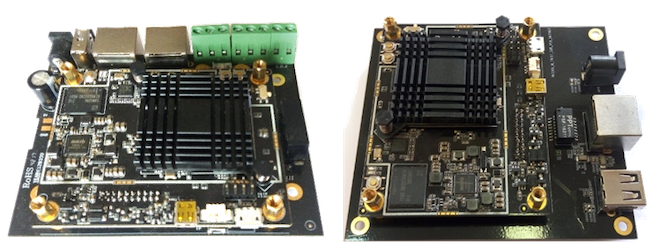

Рисунок 3. m-TrusT на интерфейсных платах

Ресурсы m-TrusT позволяют обеспечить среду функционирования криптографии, позволяющую сертифицировать вариант исполнения СКЗИ на m-TrusT на класс КС3. Помимо Новой Гарвардской архитектуры защищённость платформы обеспечивается резидентным компонентом безопасности (РКБ), встроенным в основной аппаратный блок компьютера (рис. 2), и средством доверенной загрузки, сертифицированным ФСТЭК России.

Варианты использования m-TrusT различны: на основе микрокомпьютера могут быть построены криптошлюз fin-TrusT, защищённый терминал, средство организации защищённого контролируемого удалённого доступа «TrusT Удалёнка».

Далее — вкратце о каждом.

fin-TrusT

fin-TrusT — это криптошлюз для защиты сетевого взаимодействия технических средств финансовой организации.

С помощью криптошлюзов fin-TrusT защищаются коммуникации между подразделениями и офисами банков, банком и процессинговым центром, процессинговым центром и банкоматами. Выполняются требования законодательства, блокируются уязвимости во взаимодействии в финансовой сфере.

Криптошлюз функционирует прозрачно для пользователя, не добавляя никаких действий в его привычный набор операций.

Встроенное по умолчанию в fin-TrusT средство криптографической защиты информации (СКЗИ) — DCrypt от компании ТСС — сертифицировано ФСБ России в исполнениях на m-TrusT на классы КС2 и КС3.

fin-TrusT на базе микрокомпьютера m-TrusT может использоваться совместно с программно-аппаратным комплексом «КриптоПро NGate» для организации защищённой сетевой коммуникации между элементами критической информационной инфраструктуры.

Наличие собственной ОС и вычислительных ресурсов позволяет обеспечить достаточную для защиты сетевого взаимодействия производительность и высокий уровень защищённости. Наличие датчика случайных чисел и размещение ПО в памяти с доступом «только чтение» исключает вредоносное воздействие на ПО и обеспечивает неизменность среды функционирования СКЗИ.

Линейка fin-TrusT включает в себя:

- «fin-TrusT банкомат» — криптошлюз в технологическом корпусе для установки в банкоматы с возможностью поддержки двух и более операторов мобильного интернета,

- «fin-TrusT офис» — криптошлюз в корпусе одноюнитового сервера для установки в бэк- или фронт-офис до пятидесяти абонентских устройств,

- «fin-TrusT центр» — сервер VPN для установки в центр обработки данных или серверную стойку головного отделения.

fin-TrusT поддерживает одновременную работу нескольких независимых каналов связи. К примеру, могут быть подключены два Ethernet-соединения от различных провайдеров и / или два LTE-модема различных операторов связи, что повышает отказоустойчивость и является актуальной задачей именно для банкоматов.

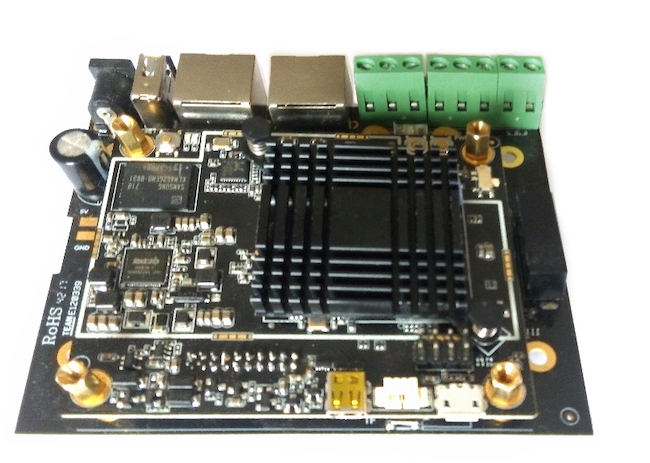

Решения fin-TrusT могут поставляться в корпусе, без корпуса с различными интерфейсными платами, в виде платы-мезонина или в виде одноюнитового сервера в стойку.

Рисунок 4. Вариант исполнения криптошлюзов fin-TrusT в корпусе

Рисунок 5. Вариант исполнения криптошлюзов fin-TrusT без корпуса с интерфейсной платой

Рисунок 6. Вариант исполнения криптошлюзов fin-TrusT без корпуса в виде платы-мезонина

Рисунок 7. Вариант исполнения криптошлюзов fin-TrusT без корпуса в виде одноюнитового сервера в стойку

Защищённый терминал

Защищённый терминал на базе микрокомпьютера m-TrusT представляет собой СВТ (в едином корпусе), предназначенное для организации защищённого канала при подключении к терминальным серверам обработки данных в критических информационных структурах.

Рисунок 8. «m-TrusT Терминал»

Варианты реализации защищённого терминала различаются способом организации хранения и загрузки ОС:

- первый вариант — ОС полностью хранится в памяти микрокомпьютера, доступной в режиме «только чтение». Такой вариант реализации защищённого терминала называется «m-TrusT Терминал»;

- второй вариант — в переменную часть выделяется не только конфигурация, но и некий набор функционального ПО, то, что не может располагаться в неизменяемой памяти. В этом случае переменная часть образа ОС может загружаться по технологии защищённой сетевой загрузки «Центр-Т». Такой вариант реализации защищённого терминала называется «Центр-ТrusT».

Функциональность защищённого терминала такова, что пользователь может работать на нём как на обычном ПК, но при этом посредством криптографических механизмов обеспечиваются защита критически важной информации и высокий уровень вычислительной мощности.

Защищённый терминал на базе микрокомпьютера m-TrusT построен на базе Новой Гарвардской архитектуры, что обеспечивает высокий уровень иммунитета к вирусам. Встроенный резидентный компонент безопасности создаёт доверенную среду функционирования криптографии и позволяет поддерживать высокий уровень конфиденциальности. Подключение к серверам обработки данных по защищённому каналу связи и использование встроенного аппаратного блока неизвлекаемого ключа обеспечивают простоту использования с соблюдением всех требований регулятора.

Аппаратная платформа терминала имеет производительный процессор — RK3399, поддерживает последние версии ядра Linux, интерфейсы USB 3.0 и USB Type-C, что даёт высокий уровень вычислительной мощности.

Ресурсы терминала способны обеспечить среду функционирования криптографии, позволяющую сертифицировать вариант исполнения СКЗИ (может быть различным) на m-TrusT на класс КС3.

Дополнительно возможны реализация поддержки SD-карт и реализация блока защиты от инвазивных атак.

«TrusT Удалёнка»

«TrusT Удалёнка» — это специальное средство вычислительной техники, предназначенное для организации защищённого контролируемого удалённого доступа в государственных информационных структурах (ГИС). В состав «TrusT Удалёнки» входит СКЗИ, сертифицированное ФСБ России по классу КС3.

Аппаратная платформа «TrusT Удалёнки» представляет собой защищённый микрокомпьютер, архитектура которого гарантирует невозможность воздействия вредоносных программ на это средство вычислительной техники. Благодаря наличию встроенного СКЗИ устанавливается удалённое защищённое соединение с ГИС. Входящее в состав «TrusT Удалёнки» средство доверенной загрузки в совокупности со специальным средством разграничения доступа обеспечивает доверенную загрузку ОС и блокировку доступа неавторизованных пользователей к ресурсам ГИС. Помимо этого имеется встроенный браузер, что позволяет получить безопасный доступ к различным интернет-сервисам.

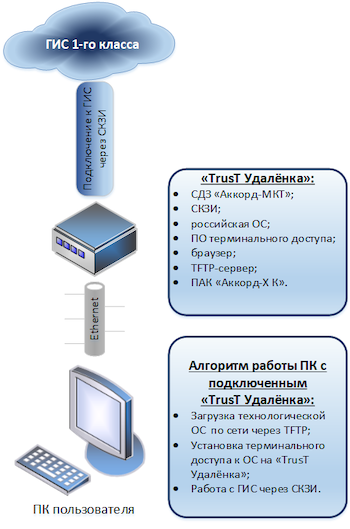

Схема работы при использовании «TrusT Удалёнки» — следующая: к компьютеру пользователя подсоединён микрокомпьютер; при необходимости подключения к ГИС с него на компьютер загружается технологическая ОС с терминальным клиентом и микрокомпьютер становится для машины пользователя терминальным сервером.

Рисунок 9. Схема работы при использовании ССВТ УД «TrusT Удалёнка»

На компьютере выполняются: PXE-загрузчик, интегрированный в BIOS; технологическая ОС, загружаемая с «TrusT Удалёнки»; ПО терминального клиента (в ОС, загруженной с «TrusT Удалёнки»).

На «TrusT Удалёнке» исполняются:

- средство доверенной загрузки уровня BIOS «Аккорд-МКТ» (сертифицированное ФСТЭК России);

- российская ОС, в том числе:

- ПО терминального сервера (навстречу компьютеру пользователя);

- ПО терминального клиента (навстречу ГИС);

- драйверы сети;

- браузер;

- TFTP-сервер (поддержка загрузки по PXE);

- «Аккорд-X K» (для изоляции программной среды по требованиям ФСБ России, сертифицирован ФСТЭК России);

- СКЗИ DCrypt (сертифицировано ФСБ России на платформе m-TrusT на класс КС3).

При загрузке с «TrusT Удалёнки» контроль целостности программного обеспечения и аппаратных компонентов средства вычислительной техники, на котором исполняется СКЗИ, производится с помощью средства доверенной загрузки уровня BIOS «Аккорд-МКТ». За счёт наличия встроенного программно-аппаратного комплекса «Аккорд-Х K» необходимость применения дополнительных средств контроля целостности исполняемой ОС отсутствует.

Также за счёт реализации в m-TrusT функции неизвлекаемого ключа возможно использовать ключ до трёх лет.

Одновременно не требуются дополнительный ключевой носитель и меры по контролю этих носителей, поскольку ключи хранятся на самом устройстве в неизвлекаемом виде.

При использовании «TrusT Удалёнки» нагрузка на пользователя минимальна. К тому же стоимость подготовки клиентского рабочего компьютера гораздо ниже, чем в случае применения подготовленных стационарных устройств.

МЭ-TrusT

МЭ-TrusT — это межсетевой экран, реализованный на базе специализированного компьютера m-TrusT, обеспечивающий контроль и защиту сетевого трафика предприятия.

МЭ-TrusT позволяет эффективно решать задачи по обеспечению сетевой защиты, поддерживая одновременную работу в режиме фильтрации сетевого трафика на уровне L2 в режиме коммутатора и на уровне L3 в режиме маршрутизатора.

Помимо поддержки фильтрации трафика по основным полям сетевого пакета, по доменным именам и по расписанию МЭ-TrusT обеспечивает защиту информации от утечки, а также обнаружение и предотвращение проникновения вирусов в локальную сеть.

Защита сетевого контура обеспечивается за счёт шифрования каналов связи с применением отечественных криптографических алгоритмов (ГОСТ 28147/89, ГОСТ 34.11-2012).

Гибкая архитектура обеспечивает «иммунитет к вирусам» и позволяет эффективно реализовывать любые политики безопасности.

Достоинством МЭ-TrusT является поддержка централизованного управления всеми подчинёнными программно-аппаратными комплексами с одного устройства.

Комплекс поддерживает прозрачную работу пользователей и других устройств, в частности, за счёт возможности синхронизировать правила фильтрации с другими устройствами, а также агрегации правил фильтрации в группы.

Межсетевой экран на базе микрокомпьютера m-TrusT обеспечивает безопасное и надёжное соединение между филиалами предприятия или дата-центрами. Возможность подключения большого количества удалённых внешних пользователей ко внутренней сети предоставляет прозрачный доступ к ресурсам организации и защиту от внешних угроз. Высокая скорость шифрования (до 20 Гбит/с) обеспечивает быстрое подключение устройств без дополнительных требований к инфраструктуре передачи данных.

Дополнительно МЭ-TrusT поддерживает возможность ведения журнала, в котором отображаются созданные правила фильтрации.

Основные принципы работы микрокомпьютеров

У защищённых микрокомпьютеров имеется ряд общих принципов работы, а также есть особые механизмы, характерные для того или иного продукта.

Общие принципы работы микрокомпьютеров обоих типов (и МКТ, и m-TrusT):

- «иммунитет к вирусам»;

- память в режиме «только чтение»;

- доверенная загрузка ОС;

- неизменность среды функционирования СКЗИ;

- исключение возможности изменения, кражи или удаления ПО и данных;

- исключение возможности перехвата управления компьютером;

- размещение и исполнение команд в сеансовой памяти;

- контроль целостности ПО;

- идентификация и аутентификация пользователя;

- регистрация событий;

- обеспечение защищённого удалённого доступа.

Для линейки микрокомпьютеров m-TrusT также характерно наличие ряда общих (для этого типа) механизмов, к которым помимо описанных ранее относятся ещё и:

- функциональная замкнутость среды (за счёт встроенного РКБ);

- наличие средства доверенной загрузки уровня BIOS («Аккорд-МКТ»);

- наличие встроенного аппаратного блока неизвлекаемого ключа.

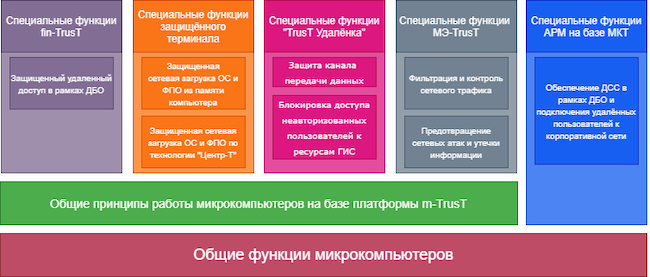

Специальные механизмы работы продуктов отмечены в таблице 1.

Таблица 1. Специальные функции защищённых микрокомпьютеров

| Микрокомпьютеры | Назначение микрокомпьютеров | Специальные механизмы работы | |

| Типы | Виды | ||

| МКТ | Защищённые автоматизированные рабочие места на базе МКТ | Для организации ДСС в рамках дистанционного доступа | • Обеспечение ДСС в рамках дистанционного банковского обслуживания и подключения удалённых пользователей к корпоративной сети |

| m-TrusT | fin-TrusT | Для защиты сетевого взаимодействия технических средств финансовой организации | • Обеспечение защищённого соединения между подразделениями и офисами банков, банком и процессинговым центром, процессинговым центром и банкоматами |

| Защищённый терминал | Для организации защищённого канала передачи данных при подключении к терминальным серверам обработки данных в критических информационных структурах | • Обеспечение защищённой сетевой загрузки ОС и функционального ПО из памяти микрокомпьютера; • Обеспечение защищённой сетевой загрузки ОС и функционального ПО по технологии «Центр-Т» |

|

| «TrusT Удалёнка» | Для организации контролируемого защищённого удалённого доступа в ГИС | • Обеспечение защиты канала передачи данных; • Блокировка доступа неавторизованных пользователей к ресурсам ГИС; • Возможность безопасного доступа к интернет-сервисам |

|

| МЭ-TrusT | Для обеспечения контроля и защиты сетевого трафика предприятия | • Возможность одновременной работы в режиме фильтрации сетевого трафика на уровне L2 в режиме коммутатора и на уровне L3 в режиме маршрутизатора; • Фильтрация сетевого трафика по основным полям сетевого пакета; • Фильтрация по доменным именам, по расписанию; • Предотвращение сетевых атак и утечки информации |

|

Резюмируя изложенную информацию о защищённых микрокомпьютерах МКТ и m-TrusT, можно графически представить соответствие построенных на базе микрокомпьютеров МКТ и m-TrusT продуктов их общим характеристикам, а также их специальные механизмы функционирования (рис. 10).

Рисунок 10. Соответствие продуктов на базе МКТ и m-TrusT их характеристикам

Выводы

Защита от вирусных атак — дело непростое, требующее затрат как по времени, так и по финансам, особенно в государственных информационных системах, включая критические информационные структуры, а также в банковских подразделениях.

В большинстве случаев компании в погоне за «вакциной против вирусов» приобретают всё больше и больше новых средств защиты, загромождая систему малосовместимыми продуктами. Такой подход может привести к тому, что малосовместимые элементы будут функционировать нестабильно и вся система станет уязвимой.

В некоторых случаях использовать для защиты аппаратные СЗИ неуместно совсем из-за больших размеров или невыгодно из-за относительно высокой стоимости решений на базе СЗИ.

К сожалению, «вакцины» от компьютерных вирусов не существует. Однако есть специализированные микрокомпьютеры Новой Гарвардской архитектуры компании ОКБ САПР, обладающие «иммунитетом к вирусам», способные противостоять любым вирусным атакам, а также надёжно защитить локальную сеть организации.

Обладая защищённой от записи памятью, микрокомпьютеры обеспечивают доверенную среду для совершения различных операций.

Решения на базе микрокомпьютеров надёжно защитят от хакеров любые системы — вирус просто не сможет добраться до долговременной памяти устройств, а если и попадёт в ОС, то вреда нанести не сможет, так как все команды исполняются исключительно в сеансовой памяти, а после сеанса среда «обнуляется», препятствуя любой возможности хакера подготовить атаку.

Кроме того, микрокомпьютеры мобильны и просты в обращении, и это является несомненным преимуществом микрокомпьютеров перед накладными аппаратными СЗИ.

Защищённые микрокомпьютеры компании ОКБ САПР являются сильным «противовирусным средством» для организаций любого рода деятельности.

↑ 1 Патенты на компьютеры Новой Гарвардской архитектуры компании ОКБ САПР:

- Конявский В. А., Степанов В. Б. Компьютер типа «тонкий клиент» с аппаратной защитой данных. Патент на полезную модель № 118773. 27.07.2012, бюл. № 21.

- Конявский В. А. Мобильный компьютер с аппаратной защитой доверенной операционной системы. Патент на полезную модель № 138562. 20.03.2014, бюл. № 8.

- Конявский В. А. Мобильный компьютер с аппаратной защитой доверенной операционной системы от несанкционированных изменений. Патент на полезную модель № 139532. 19.03.2014, бюл. № 11.

- Конявский В. А. Мобильный компьютер с аппаратной защитой данных. Патент на полезную модель № 170409. 24.04.2017, бюл. № 12.

- Акаткин Ю. М., Конявский В. А. Мобильный компьютер с аппаратной защитой доверенной операционной системы. Патент на полезную модель № 147527. 07.10.2014, бюл. № 31.

- Батраков А. Ю., Конявский В. А., Счастный Д. Ю., Пярин В. А. Специализированный компьютер с аппаратной защитой данных. Патент на полезную модель № 191690. 15.08.2019, бюл. № 23.

- Конявский В. А. Компьютер с аппаратной защитой данных от несанкционированного изменения. Патент на полезную модель № 137626. 20.02.2014, бюл. № 5.

- Конявский В. А. Доверенный компьютер. Патент на полезную модель № 182701. 28.08.2018, бюл. № 25.

- Конявский В. А. Компьютер для работы в доверенной вычислительной среде. Патент на полезную модель № 175189. 27.11.2017, бюл. № 33.

- Акаткин Ю. М., Конявский В. А. Мобильный компьютер с аппаратной защитой доверенной операционной системы от несанкционированных изменений. Патент на полезную модель № 151264. 27.03.2015, бюл. № 9.

- Конявский В. А. Компьютер с аппаратной защитой данных, хранимых во встроенной флэш-памяти, от несанкционированных изменений. Патент на полезную модель № 168273. 25.01.2017, бюл. № 3.

- Конявский В. А. Компьютер для работы в доверенной вычислительной среде. Патент на изобретение № 2666618. 11.09.2018, бюл. № 26.