Разберём и покажем интеграцию киберразведывательного сервиса RST Threat Feed с решением IBM Security QRadar SOAR. Будет интересно специалистам в области информационной безопасности, которые занимаются расследованием киберинцидентов (форензика).

- Введение

- SOAR-система от IBM и интеграция с TI

- Требования для интеграции с RST Cloud

- Разбор функций в IBM Security QRadar SOAR

- Последующая работа со сценарием для интеграции

- Выводы

Введение

SOAR расшифровывается как «Security Orchestration, Automation and Response» (оркестровка, автоматизация и реагирование в области безопасности). Этот класс решений регламентирует и оптимизирует операции по борьбе с угрозами и реагированию на инциденты.

Современные системы информационной безопасности предоставляют команде реагирования огромное количество журналов и событий, аккумулированных в SIEM-системе.

SIEM — это инструмент cбора, обработки и анализа данных, в то время как SOAR — это платформа для координации. SOAR не заменяет SIEM. В крупных компаниях решения этих классов работают сообща.

Внедрение SOAR позволяет автоматизировать основные операции реагирования, значительно сокращая трудозатраты аналитиков на работу с инцидентами в ИБ и понижая риск ошибок.

Основными критериями при выборе системы класса SOAR являются:

- удобство создания сценариев реагирования;

- возможности по автоматизации процесса;

- возможности по интеграции и взаимодействию с ИТ-системами и СЗИ (средствами защиты информации);

- возможности по тонкой настройке интерфейса аналитика.

В России наиболее популярными SOAR-решениями можно назвать:

- Security Vision IRP / SOAR.

- R-Vision SOAR.

- IBM Security QRadar SOAR.

- Palo Alto Cortex XSOAR.

- FortiSOAR.

Я остановлюсь только на решении от IBM. Несмотря на то что вендор ушёл из России, менять все решения и программное обеспечение под нового производителя крайне затруднительно. Однако зарубежные решения, оставшиеся без обновлений, можно усилить за счёт интеграции.

Возможности по интеграции IBM Security QRadar SOAR со внешними системами можно проиллюстрировать на примере сервисов киберразведки (Threat Intelligence, TI), таких как RST Threat Feed.

Подобная интеграция встречается нередко. Связано это с тем, что эффективность любой SIEM-системы зависит от настроек логики и поступающих «на вход» данных.

Для принятия наилучшего решения по каждому инциденту аналитики выполняют дополнительное обогащение данных и проверку на ложноположительные срабатывания. В этот момент происходит обращение к одному или нескольким поставщикам TI.

TI-сервисы предоставляют информацию о причинах попадания тех или иных данных (IP-адресов, хешей, URL-адресов) в списки, на которые ориентируется SIEM. В ходе работы над инцидентом аналитик будет вынужден переключаться между различными инструментами и ресурсами — к сожалению, часто вручную.

О том, как упростить жизнь аналитика и сократить задержки и ошибки, я расскажу ниже.

SOAR-система от IBM и интеграция с TI

IBM Security QRadar SOAR, ранее известная как IBM Resilient, представляет собой инструмент SOAR, повышающий эффективность центра обеспечения безопасности (SOC).

Благодаря интеграциям решение:

- усиливает имеющиеся инструменты обеспечения безопасности;

- руководит процессом реагирования на инциденты с помощью сценариев;

- использует автоматизацию, позволяя специалистам тратить меньше времени на рутинные операции.

RST Cloud — поставщик потоков данных (фидов) для предоставления компаниям достоверной информации о новейших угрозах в интернете.

Индикаторы компрометации (Indicators of Compromise, IoC) от RST Cloud позволяют достичь нового уровня в анализе угроз. Методологические и технические проблемы предобработки открытых источников поставщик берёт на себя.

RST Threat Feed — сервис от компании RST Cloud, который консолидирует все открытые знания об актуальных угрозах в одном формализованном сервисе. Индикаторы компрометации нормализовываются, фильтруются, обогащаются, ранжируются и передаются в виде готовом для использования в любых средствах защиты, включая SIEM, TIP и NGFW.

Существует два варианта интеграции Threat Intelligence c решением от IBM: через механизм Custom Threat Services и через функции. В рамках этой статьи разберём реализацию через механизм функций. С одной стороны, он позволяет сделать обогащение данных более точечным; с другой — в этом случае можно использовать автоматическое и полуавтоматическое обращение к фиду за счёт внедрения функции в тот или иной сценарий реагирования (плейбук).

Требования для интеграции с RST Cloud

Для интеграции нам потребуются:

- подписка RST Cloud (приобрести можно у ИБ-интеграторов),

- инсталляция IBM SOAR, включающая в себя сервер интеграции,

- базовые знания по Python.

Получить пробную версию подписки RST Cloud или приобрести лицензию вы можете у ИТ-интегратора, такого как Cloud Networks. Вам будут присланы описание API и ключ для связи с сервисом.

Разбор функций в IBM Security QRadar SOAR

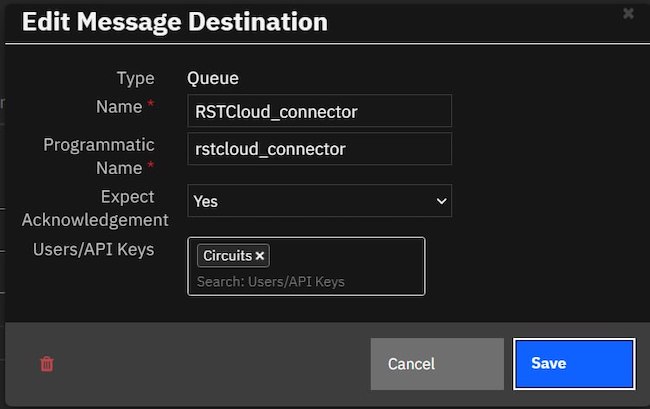

Для использования функций в ваших сценариях необходимо создать элемент «Message Destination», который обеспечит обмен данными между различными полями инцидента и функцией. Это можно сделать в разделе «Customization Settings» → «Destinations».

В нашем случае нам требуется передавать артефакты исполняемому коду.

Рисунок 1. Окно «Edit Message Destination»

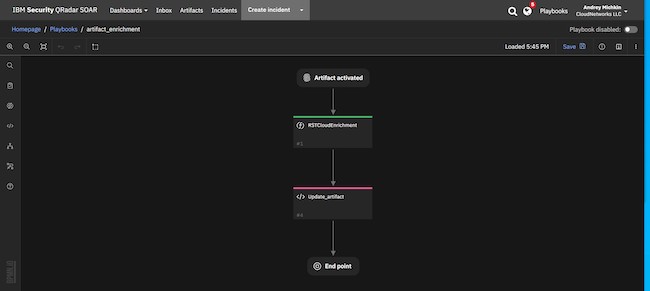

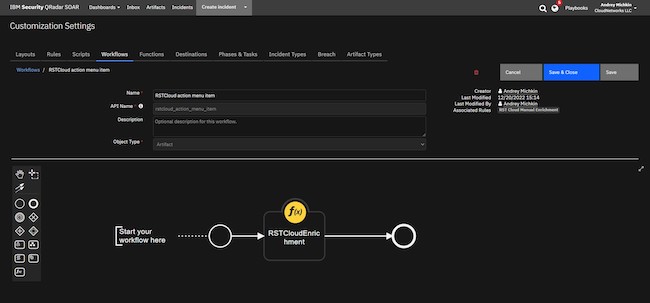

Далее можно приступать к созданию функции. Если вы используете версию младше V43, то эта операция также осуществляется через меню «Customization Settings». В актуальных версиях можно воспользоваться инструментом «Playbook Designer».

На рисунке ниже представлен простейший сценарий, который начинается в момент создания артефакта. В реальных сценариях условие запуска сценария может быть существенно сложнее за счёт использования логических конструкций.

Рисунок 2. Сценарий создания артефакта

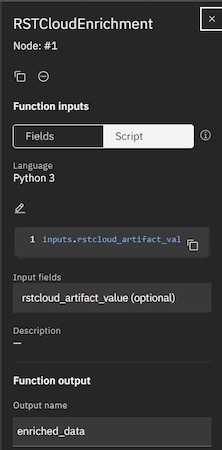

В блоке функции настраивается передача значения поля «Артефакт» создаваемой интеграции. Здесь можно определить поле, в котором будет доступен результат работы функции. Обратите внимание, что сущность присутствует только внутри самого плейбука.

Если вы работали с более ранними версиями решения, то узнаете функциональность «Pre-Script».

Рисунок 3. Настройка поля «Артефакт»

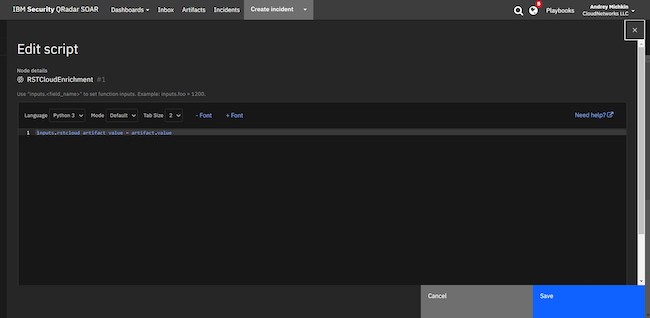

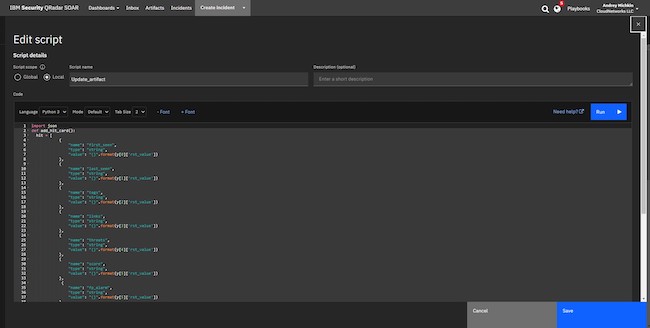

Рисунок 4. Окно «Edit script»

Код, осуществляющий обращение к TI-сервису, располагается на сервере интеграций.

«Resilient Circuits» помогает подготовить шаблон для реализации взаимодействия вашего скрипта с IBM Security QRadar SOAR. Для этого на сервере интеграций дайте команду:

resilient-sdk codegen -p rstcloudEnrichment -f rstcloudEnrichment

В результате будет создан пакет, который может быть установлен командой:

pip install --editable ./rstcloudEnrichment

Далее отредактируйте файл:

vi /rstcloudenrichment/rstcloudenrichment/components/funct_rstcloudenrichment.py

После окончания редактирования перезапустите сервис:

systemctl restart resilient-circuits.service

Для создания запроса к фиду можно пользоваться наработками RST Cloud, доступными на GitHub. Описание REST API сервиса RST Threat Feed можно найти на их сайте.

Фид содержит порядка 20 различных полей, но в моём случае функция будет передавать в сценарий JSON со следующими полями:

- «first seen»,

- «last seen»,

- «tags»,

- «score»,

- «threats»,

- «fp alarm».

Последующая работа со сценарием для интеграции

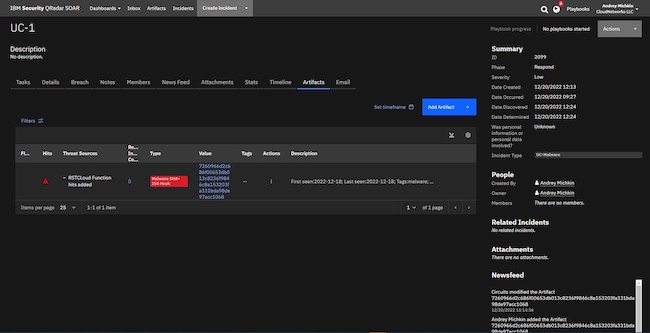

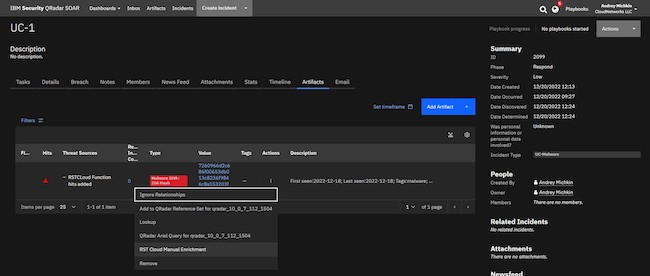

На следующем шаге сценария эти данные будут записаны в поле «Description» в карточке артефакта.

Рисунок 5. Работа с полем «Description»

В случае если значение «score» оказывается выше некоторого порога, добавляется «hit».

Рисунок 6. Добавление «hit»

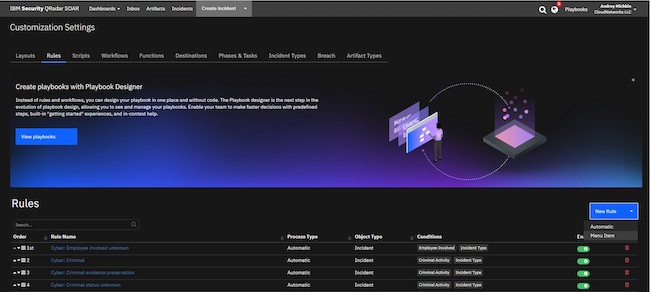

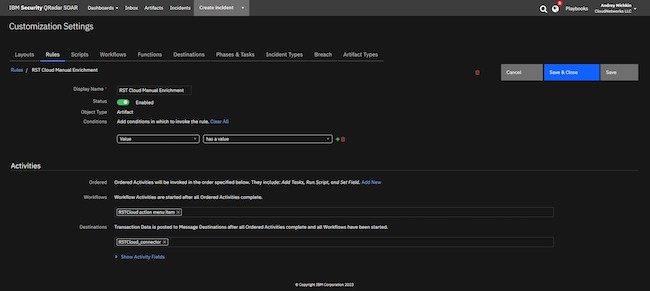

Для реализации ручного обогащения можно создать отдельную кнопку в «Action Menu». Для этого в разделе «Customization Settings» → «Rules» необходимо создать новое правило типа «Menu Item», как показано на рисунке ниже.

Рисунок 7. Обогащение правил

Рисунок 8. Окно «Create incident»

Процесс, выбранный в конструкторе правила, прост и опирается на ту же самую функцию, что и описанный выше плейбук.

Рисунок 9. Окно «Customization Settings»

Перед запуском функции с помощью «Pre-Process Script» необходимо передать ей значение артефакта:

inputs.rstcloud_artifact_value=artifact.value

Обратите внимание, что результат работы функции окажется в сущности «workflow.properties.enriched_data», которая должна быть указана в «Post-Process Script».

Сохраните созданный рабочий процесс. После перейдите в карточку инцидента на вкладку «Artifacts». В выпадающем меню «Actions» появится новый пункт.

Рисунок 10. Новый пункт в меню «Actions»

Нажмите на «RST Cloud Manual Enrichment», чтобы вызвать запрос к фиду. Напомню, что карточка не обновится автоматически.

Выводы

В статье я пошагово разобрал, как подключить RST Threat Feed к IBM Security QRadar SOAR посредством функций. Это простой процесс, наглядно отображённый на скриншотах. В следующей статье я расскажу, как осуществить подключение через Custom Threat Services.

Оставайтесь в безопасности!