На AM Live поговорили об автоматизации процессов в информационной безопасности на российских предприятиях. С каких сценариев начинать, какие инструменты применять, что лучше использовать: SOAR, XDR или что-то ещё?

- Введение

- Потребность в автоматизации ИБ

- Автоматизация ИБ и регулирование

- «Правильная» автоматизация ИБ

- Что автоматизировать в первую очередь?

- Машинное обучение и автоматизация ИБ

- Автоматизация ИБ и SIEM

- Эффективность автоматизации

- Стадии автоматизации

- Помехи для автоматизации ИБ

- Будущее автоматизации ИБ

- Выводы

Введение

Эфир AM Live от 5 октября 2022 года был посвящён теме автоматизации процессов в информационной безопасности на российских предприятиях.

В обсуждении приняли участие:

- Илья Маркелов, руководитель направления развития единой корпоративной платформы, менеджер продукта KUMA SIEM, «Лаборатория Касперского»;

- Григорий Ревенко, директор центра экспертизы компании R-Vision;

- Ринат Сагиров, руководитель отдела систем мониторинга ИБ и защиты приложений, «Инфосистемы Джет»;

- Евгений Зубов, технический директор центра компетенций компании Positive Technologies;

- Андрей Арефьев, директор по информационным проектам компании InfoWatch.

Модератором дискуссии выступил Александр Баринов, директор портфеля продуктов «РТК-Солар».

Рисунок 1. Участники дискуссии в эфире AM Live

Потребность в автоматизации ИБ

Развитие ИБ связано с наращиванием арсенала применяемых инструментов. В определённый момент это приводит к пониманию того, что трудоёмкость выполнения отдельных операций становится чрезмерной. Компании требуются новые сотрудники с высокой квалификацией, при этом значительную часть времени они заняты выполнением рутинных операций.

Когда в компании осознают, что проблема имеет объективные корни, приходит понимание, что необходимо повышать эффективность выполнения практических задач ИБ. Единственный путь — это автоматизация отдельных процессов, которая позволяет ускорить выполнение операций, оставляя за человеком принятие ключевых решений.

Как рассказал Андрей Арефьев (InfoWatch), «типовая система регистрирует в день до миллиона событий, требующих обработки. Сто тысяч операций имеют “красный” уровень. Просмотреть это вручную нереально. Только автоматизация способна выделить приоритетные события и эффективно противостоять рискам».

Действительно, многие компании убедились в необходимости автоматизации на собственном реальном опыте. «Например, — рассказал Евгений Зубов (Positive Technologies), — мы пришли к необходимости автоматизации в своём SOC после анализа результатов киберучений. Мы обнаружили, что за день там приходится обрабатывать до одного миллиарда событий, из которых около 30 тыс. были срабатываниями по правилам корреляции. Живой человек способен обработать вручную около 200 событий за смену. Выход — только автоматизация».

«Автоматизация позволяет экономить время аналитиков, — считает Илья Маркелов («Лаборатория Касперского»). — Благодаря ей можно обработать больше сигналов, отбирать более важные события. Автоматизация позволяет снизить количество ошибок и избавить сотрудников от утомительных рутинных операций, снижающих их интерес к работе».

Автоматизация ИБ и регулирование

По мнению Григория Ревенко (R-Vision), развитие автоматизации ИБ в России идёт под воздействием трёх основных факторов государственного влияния: работы ФинЦЕРТа, деятельности НКЦКИ и законодательного регулирования безопасности объектов КИИ.

Для подготовки отчётов компаниям необходимо проводить инвентаризацию ИТ-инфраструктуры, собирать подробную информацию по хостам и их оснащению. В некоторых компаниях их количество может доходить до нескольких десятков тысяч.

НКЦКИ может также обращаться к предприятиям с рекомендациями после инцидентов. В них содержатся требования по проверке определённых IP-адресов, импорту данных. Это — опять высокие трудозатраты, которые следует автоматизировать.

По мнению Ильи Маркелова («Лаборатория Касперского»), автоматизация ИБ обеспечивает не только экономию времени и соблюдение SLA, но и высокую точность исполнения операций, отсутствие упущенных объектов учёта, контроль ошибок. Это особенно важно в отношении индустриальных сегментов, где риски более критически значимы. Однако там пока автоматизации немного. По словам Григория Ревенко (R-Vision), автоматизация ИБ в АСУ ТП сводится пока только к упрощению проверок. Главную ценность представляет повышение скорости реагирования.

Рисунок 2. Автоматизированы ли какие-то ИБ-процессы в вашей компании?

«Правильная» автоматизация ИБ

В ходе дискуссии выяснилось, что существуют две противоположные точки зрения на автоматизацию ИБ.

По мнению Григория Ревенко (R-Vision), заказчикам необходимо предоставить возможности детальной автоматизации по всем направлениям. Учитывая многовариантность угроз и защиты, заказчик должен обеспечить автоматизацию для различных систем: управления логами, их анализа, проектирования плейбуков, управления киберразведкой. Заказчик должен уметь выбирать правильные опции при автоматизации каждого направления.

Другие участники придерживались отличной точки зрения. Её сформулировал Евгений Зубов (Positive Technologies): «такая детальная схема управления сложна для бизнеса. Бизнесу нужно остановить хакера. Поэтому система должна быть эффективной в тот момент, когда хакер уже нанес ущерб инфраструктуре. Необходимо предложить простой интерфейс — “большую красную кнопку”, которая обеспечит устранение угроз и восстановление».

Рисунок 3. Как вы проводите или планируете проводить автоматизацию ИБ?

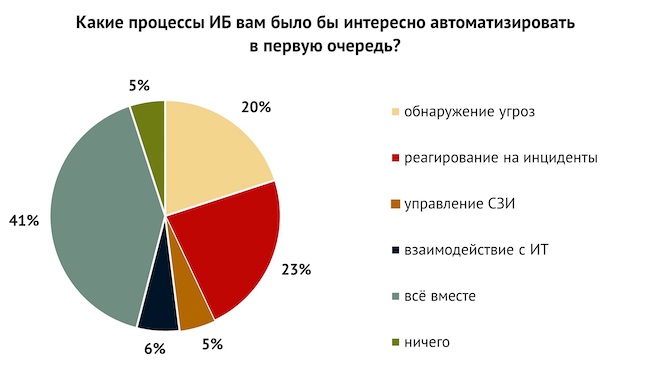

Что автоматизировать в первую очередь?

«При автоматизации необходимо придерживаться определённой логики. Иначе грозит другая беда: автоматизация хаоса порождает автоматизированный хаос», — отметил Григорий Ревенко (R-Vision).

Как рассказал Евгений Зубов (Positive Technologies), в его компании отработали логику внедрений автоматизации, используя опыт киберполигонов. Анализ действий команды «синих» выявил алгоритм их работы. Сначала ведётся отработка ложных и подлинных срабатываний, затем определяются атрибуты хакера, оцениваются захваченные им ресурсы. Это позволяет автоматизировать защиту SOC через валидацию регистрируемых событий.

В первую очередь, по словам Евгения Зубова, необходимо автоматизировать получение контекста, который помогает принятию решений. На втором этапе выполняется автоматизация процессов, запускаемых при расследованиях. Можно автоматизировать получение оценок. Если атака развивается, то полученный контекст помогает соотнести будущие срабатывания защиты с уже готовой гипотезой распространения атаки. В будущем Positive Technologies планирует создать систему автоматического реагирования; она будет отличаться простым интерфейсом и позволит автоматически «выбивать хакера из инфраструктуры».

С этой оценкой приоритетов согласен Ринат Сагиров («Инфосистемы Джет»). «В первую очередь выполняется автоматизация обработки инцидентов. Заказчики хотят получить контекст для принятия решений. Это — данные об активе, с которым произошёл инцидент, данные по учётным записям, информация о внешних артефактах, таких как внешние доменные имена».

«Любой Incident Response начинается с инвентаризации, — добавил Григорий Ревенко (R-Vision). — Благодаря автоматизации удаётся повысить скорость реагирования, обеспечить сбор артефактов, провести обогащение данных контекстом и так далее».

«Следует различать инвазивные и неинвазивные операции ИБ, — добавил Илья Маркелов («Лаборатория Касперского»). — В случае неинвазивного использования сбор данных об инфраструктуре не влияет на её работу. В то же время инвазивные операции ИБ активно влияют на инфраструктуру: изолируют компьютеры, удаляют файлы, блокируют учётные записи и так далее. В инвазивных сегментах всегда опасно проводить автоматизацию, до выполнения любого инвазивного действия следует сначала трижды проверить команду. В то же время неинвазивные манипуляции не несут угрозы для инфраструктуры. На их автоматизацию готовы практически все».

Рисунок 4. Какие процессы в ИБ вам было бы интересно автоматизировать в первую очередь?

Машинное обучение и автоматизация ИБ

Участники старались не использовать в дискуссии термин «искусственный интеллект» применительно к автоматизации. Новые технологии они связывали с машинным обучением (ML).

«Мы уже давно используем ML. Наш первый кейс был связан с приоритизацией событий для выявления наиболее важных среди них, — отметил Андрей Арефьев (InfoWatch). — В дальнейшем мы использовали ML для кластеризации данных, предлагая пользователю самому выбрать, что является для него наиболее важным».

«Применение ML для автоматизации опирается на богатый опыт, накопленный при вычислении кредитного скоринга в банках. В ИБ выбор между ошибочным и верным срабатыванием строится на тех же принципах, — отметил Григорий Ревенко (R-Vision). — Второе направление для автоматизации — это сбор цепочки событий в общую последовательность, которая помогает эксперту SOC проводить анализ. ML помогает отыскать дополнительные взаимосвязи между размеченными параметрами».

По мнению Евгения Зубова (Positive Technologies), развитие средств автоматизации идёт по пути перехода к использованию новой сущности, называемой озером данных по безопасности (Security Data Lake). Как ожидается, в нём будут собираться индикаторы по всем угрозам, собранным через SOC. Автоматизированный анализ накопленных данных и их обогащение контекстом будут главным сценарием для ИБ в будущем.

Автоматизация ИБ и SIEM

Необходимость наличия у заказчика SIEM как условия для автоматизации рутинных операций получила разные оценки среди участников.

По мнению Ильи Маркелова («Лаборатория Касперского»), для создания атомарного сценария автоматизации с отдельным доменом по конкретной функции (например, по операции увольнения или поддержке WAF при DDoS) SIEM не нужна. Если же говорить о полноценных сценариях автоматизации, то там без SIEM не обойтись, потому что именно SIEM позволяет получить ситуационную осведомлённость, применять кросс-продуктовые сценарии взаимодействия или просто обмениваться контекстом.

«Как показывает практика, — отметил Евгений Зубов (Positive Technologies), — даже если выстроить очень плотную защиту по всему периметру и обеспечить централизованное управление рисками, хакер всё равно “проходит”. Решить задачу создания детектирующей логики, которая не обрывается на принятии решения на конкретном инструменте защиты, способна только система отчасти напоминающая SIEM».

Эффективность автоматизации

Как измерять эффективность автоматизации? Этот вопрос вызвал живой интерес среди участников.

«В ИБ любят применять различные метрики: время реакции, количество выявленных инцидентов, количество заблокированных IP-адресов и так далее. Их насчитывается огромное множество, но они не представляют интереса для бизнеса, — отметил Евгений Зубов (Positive Technologies). — Для бизнеса главное — это понять, чего он ждёт от ИБ. На этой оценке строится понимание эффективности ИБ».

С этим мнением согласен Андрей Арефьев (InfoWatch). «Бизнесу нет необходимости разбираться в особенностях работы ИБ. Его задача — зарабатывать деньги, тогда как задача ИБ — показать бизнесу существование проблемы на понятном ему языке».

По словам экспертов, для измерения эффективности автоматизации можно собрать вместе классические метрики ИБ (время обнаружения, время реагирования, количество инцидентов, ущерб и т. д.) и связать их в интегральную оценку. Но можно поступить иначе: оценить вероятность ошибочных действий при реагировании и количество привлекаемых для выполнения задач ИБ сотрудников. Если оценивать эффективность в этих показателях, то бизнесу будет легче «почувствовать» реальную пользу от автоматизации.

Стадии автоматизации

«Существует четыре стадии внедрения автоматизации в компании, — рассказал Ринат Сагиров («Инфосистемы Джет»). — Первая стадия связана с тем, что заказчик признаёт практическую пользу от автоматизации, отказываясь от прежнего мнения, что это просто модный тренд. На втором этапе идёт отбор процессов, уже прошедших стадию формализации, среди которых отбираются затем рутинные операции, не оказывающие прямого влияния на бизнес. Для них происходит внедрение автоматизации.

Третий этап — бизнес сталкивается с многочисленными сбоями в работе ИБ из-за нехватки ресурсов. Автоматизация позволяет устранить их. Четвёртый этап связан с повышенным интересом заказчика: он активно изучает возможности новых продуктов и ищет пути для автоматизации».

Рисунок 5. Что мешает вам внедрять автоматизацию ИБ?

Помехи для автоматизации ИБ

«Самая большая сложность при внедрении автоматизации связана с тем, что клиент должен взять на себя ответственность и перенять у вендора экспертизу, чтобы правильно сконфигурировать систему. Чем сложнее система, тем сложнее её внедрение», — рассказал Андрей Арефьев (InfoWatch).

С этим мнением согласен Григорий Ревенко (R-Vision): «Не каждый айти-департамент готов пойти на внедрение “монстра”, имеющего настолько широкие полномочия и широкие учётные права. Бизнес также не всегда готов на внедрение “спрута”, особенно если внутри работает АСУ ТП».

«Предлагая клиентам средства автоматизации ИБ, мы берём на себя ответственность за поддержку многообразия применяемых у заказчика ресурсов: версии ОС, конфигурации оборудования и так далее, — отметил Евгений Зубов (Positive Technologies). — В то же время, внедряя решение, мы наделяем его системными правами, которые представляют собой наибольшую ценность для хакеров. Защищать эту систему и правильно управлять учётными данными — это сложная задача».

По мнению Ильи Маркелова («Лаборатория Касперского»), «первое, что мешает автоматизации, — это отсутствие стандартов. Это проявляется на практике. Нет единого формата для представления данных. Нет стандарта для инвентаризации, учётных записей. Если брать данные по Threat Intelligence, то ещё недавно там был полный хаос.

Из отсутствия стандартов вытекает вторая проблема — недостаток информации. Применять имеющиеся данные для конкретных задач не так просто, как кажется. Ими сложно управлять, их API не всегда совместимы, это порождает проблемы. Именно недостаток данных заставляет применять ручной труд.

Ещё одно ограничение — это высокий риск потерять управление системой в случае её компрометации».

Рисунок 6. Каково ваше мнение относительно автоматизации ИБ после эфира?

Будущее автоматизации ИБ

Андрей Арефьев (InfoWatch):

— Процесс развития систем автоматизации ИБ направлен в сторону появления более простых в эксплуатации систем. Они будут решать задачи прямо «из коробки», имея готовые сценарии под типовые задачи.

Ринат Сагиров («Инфосистемы Джет»):

— Развитие идёт в сторону наращивания контекста, применяемого при автоматизации.

Григорий Ревенко (R-Vision):

— Наша миссия — научить клиента правильно применять автоматизацию, сделать её понятной в эксплуатации.

Илья Маркелов («Лаборатория Касперского»):

— Для повышения эффективности ИБ потребуется не только автоматизация, но и стандартизация внедряемых решений.

Выводы

Как показала дискуссия, автоматизация ИБ-операций требует не только пристального внимания, но и готовности наращивать экспертизу в компании для более эффективного управления ИБ.

Самые горячие для российского рынка информационной безопасности темы мы обсуждаем в прямом эфире онлайн-конференции AM Live. Чтобы не пропускать свежие выпуски и иметь возможность задать вопрос гостям студии, не забудьте подписаться на YouTube-канал Anti-Malware.ru. До встречи в эфире!