Целевые атаки (Advanced Persistent Threat, APT) можно назвать отличительной чертой любой серьёзной киберпреступной группировки, стремящейся проникнуть в сеть коммерческой или государственной организации. За последние годы атакующие настолько отточили свои инструменты, что выявлять и отражать таргетированные нападения становится всё сложнее. Предлагаем рассмотреть традиционные методы борьбы с APT и их недостатки, а также более эффективные альтернативы.

- Введение

- Классические методы борьбы с APT и их недостатки

- Поведенческие алгоритмы как инструмент борьбы с APT

- Выводы

Введение

Особенностью целенаправленных атак (APT) является то, что злоумышленников интересует конкретная коммерческая или государственная организация. В этом состоит ключевое отличие от массовой атаки, где основная задача — обеспечить как можно большее количество пострадавших. Желая оставаться незамеченными, злоумышленники постоянно совершенствуют свои методы и технологии, которые весьма часто подразумевают влияние на легитимные действия систем и сотрудников. Это значительно усложняет процесс выявления и предотвращения вредоносной активности, особенно на уровне бизнес-процессов.

Классические методы борьбы с APT и их недостатки

В оперативных центрах обеспечения безопасности (SOC) существуют технологии и механизмы выявления инцидентов и реагирования на них, которые позволяют оперативно обнаруживать действия злоумышленников. Почти всегда эта цель достигается путём сбора событий из разнородных систем и разработки статических правил для выявления происшествий в области безопасности. Для этого требуется провести целый цикл работ по каждому правилу: от его составления до проверки и корректировки гипотез. Разработка правил требует глубоких экспертных познаний и трудозатрат — не только для понимания бизнес-процессов, но и для выстраивания логики возможных отклонений в работе систем.

При этом недостаточно сформировать алгоритм выявления инцидентов в одномерном пространстве. Следует помнить, что каждая инфраструктура отличается бизнес-логикой работы процессов, программным обеспечением, специфичными системами, следовательно, требует индивидуального подхода. Необходимо учитывать множество переменных, количество которых для каждой отдельно взятой системы или сотрудника индивидуально: поведение пользователя, аномалии запросов к базе данных веб-приложения, запуск новых процессов на серверах, функциональные обязанности сотрудника, время действия и т.д.

Процессы выявления инцидентов, протекающие в SOC, сопровождаются выполнением рутинных задач по разбору подозрений, большинство которых закрывают со статусом «ложное срабатывание». Рассмотрение каждого из них занимает драгоценное время специалиста по безопасности, вследствие чего появляется риск оставить реальный инцидент без внимания или увеличить время реагирования на него.

Поведенческие алгоритмы как инструмент борьбы с APT

Для решения описанных проблем применяются алгоритмы статистической обработки данных и машинного обучения. Они позволяют в автоматизированном режиме обнаруживать инциденты без составления статических правил корреляции. Нейросети, собирая данные от источников событий на протяжении нескольких недель, формируют профиль, на основе которого в режиме реального времени выявляются отклонения, аномалии, происшествия. Кроме сопоставления событий в процесс обработки могут быть добавлены внешние признаки: привязка ко времени суток, функциональные обязанности сотрудников, сведения из сторонних систем (к примеру, HR), сетевые зоны, список учётных записей и т.п. Машинное обучение позволяет значительно снизить количество ложных срабатываний благодаря регулярному самообучению профиля на основе изменений в инфраструктуре и действиях.

Приведём несколько простых примеров. В ходе формирования профиля по подключению к ресурсу (например, базе данных или файловому серверу) статистическая обработка позволяет составить список доверенных учётных записей для него, что в свою очередь даёт возможность выявить аномалию при обнаружении подключения с использованием нового аккаунта. Если легитимная учётная запись скомпрометирована злоумышленниками и подключение выполняется под видом одобренного пользователя (администратора), то выявить действия нарушителя позволят отклонения от профиля по запускаемым процессам и их директориям, времени запуска и другим параметрам.

Также статистический анализ помогает составить профиль по всем типам подключений и их количеству в заданный диапазон времени (или другим дополнительным признакам). Например, для рабочей станции легитимны от 8-ми до 10-ти удалённых входов с 19:00 до 20:00 на веб-сервер по протоколу RDP, так как в данный промежуток времени администраторы регулярно выполняют технические работы; в остальное время количество подключений варьируется от 2-х до 4-х в час. Более 5-ти подключений в диапазон времени, отличный от 19:00 до 20:00, будут признаны аномалией, появление которой может говорить о компрометации рабочей станции злоумышленниками, наличии вредоносной активности и т.п. Отдельный профиль составляется для каждого пользователя или объекта инфраструктуры.

Технология алгоритмов статистической обработки данных и машинного обучения применима при работе как со средствами защиты информации, так и с бизнес-приложениями — т.е. с любыми входящими событиями.

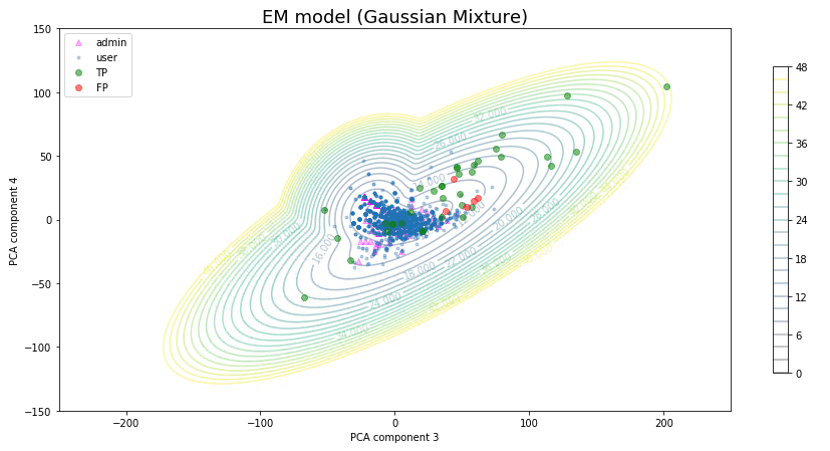

Если говорить об используемых методах, то применяется метод k-ближайшего соседа (англ. k-nearest neighbor method, k-NN), согласно которому близким объектам в признаковом пространстве соответствуют похожие метки. В процессе обучения алгоритм запоминает признаки и связанные с ними ярлыки классов. При сравнении поведения со сформированным профилем по неизвестным меткам класса вычисляется расстояние между признаком нового наблюдения и ранее запомненными атрибутами (рисунок 1). Данный подход позволяет выявлять отклонения от профиля и регулярно самообучается.

Рисунок 1. Обучение на основе ближайших соседей

Выводы

В современном мире атаки злоумышленников подразумевают не только обход средств защиты информации, но и оказание влияния на пользователей и системы, что значительно усложняет выявление целенаправленных атак классическими средствами обеспечения безопасности. Именно поэтому необходимо использовать алгоритмы поведенческого мониторинга систем и пользователей, которые позволят обнаружить действия злоумышленников и предотвратят ущерб на ранних стадиях атаки. Применение статистической обработки данных и машинного обучения даёт возможность автоматизировать этот процесс, значительно снизив трудозатраты и повысив оперативность реагирования.