Эксперты Trellix выявили новую, скрытную криптоджекинг-кампанию. Анализ показал, что атакующий Windows-машины зловред умеет самостоятельно распространяться через съемные носители, притом даже в физически изолированных средах.

Для обхода традиционной защиты режима пользователя и оптимизации ресурсов жертвы для майнинга применяется техника BYOVD: троян устанавливает в систему уязвимый драйвер ядра.

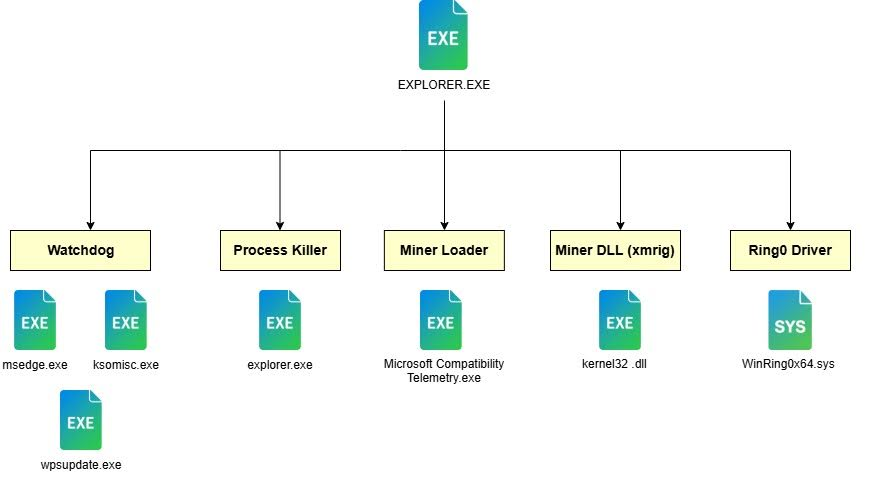

Цепочку заражения запускает хорошо известная приманка в виде кряка премиум-софта. В инсталляторе для Windows сокрыт дроппер, развертывающий целевого зловреда — тулкит Explorer.exe (результат VirusTotal на 19 февраля — 37/72).

Он работает, как конечный автомат, поведение которого определяют параметры командной строки, и умеет выполнять функции установщика, сторожа, менеджера полезной нагрузки, гасителя процессов.

Все необходимые инструменты Explorer.exe содержатся во встроенном архиве. Зловред распаковывает их в папку локального пользователя с атрибутами hidden или system, выдавая за известные приложения.

Так, за фейковым Microsoft Compatibility Telemetry.exe скрывается загрузчик криптомайнера, за kernel32 .dll — XMRig, за explorer .exe — убийца одноименного фантомного процесса.

Особый интерес у исследователей вызвали многочисленные сторожевые процессы (edge.exe,wps.exe, ksomisc.exe), запускаемые в произвольном порядке с помощью кастомного генератора случайных чисел. Это клоны контроллера (Explorer.exe), которые помогают ему и друг другу быстро восстановиться в случае сбоя или неожиданного завершения.

Пришлый WinRing0x64.sys версии 1.2.0 уязвим к эксплойту CVE-2020-14979. Он устанавливается и запускается в системе как служба режима ядра.

Характерной особенностью нового трояна является его способность распространяться через флешки и внешние диски. Специальный модуль отслеживает нотификации WM_DEVICECHANGE и события DBT_DEVICEARRIVAL и при подключении устройства копирует на него Explorer.exe, создавая скрытую папку и маскировочный LNK-файл, чтобы спровоцировать запуск на другом компьютере.

В коде вредоноса найдены артефакты, свидетельствующие о том, что его автор — поклонник аниме. Так, рабочие режимы обозначены 002 Re:0 (запуск основных задач), 016 (проверка и поддержка работоспособности криптомайнера), barusu (завершение процессов, удаление файлов).

Обнаружена также мина с часовым механизмом: троян сверяет системную дату с вшитым дедлайном — 23 декабря 2025 года, и при превышении сворачивает свою активность. Возможно, новое оружие пока тестируется и совершенствуется; в пользу этой гипотезы говорит также единственный найденный в декабре активный майнер.