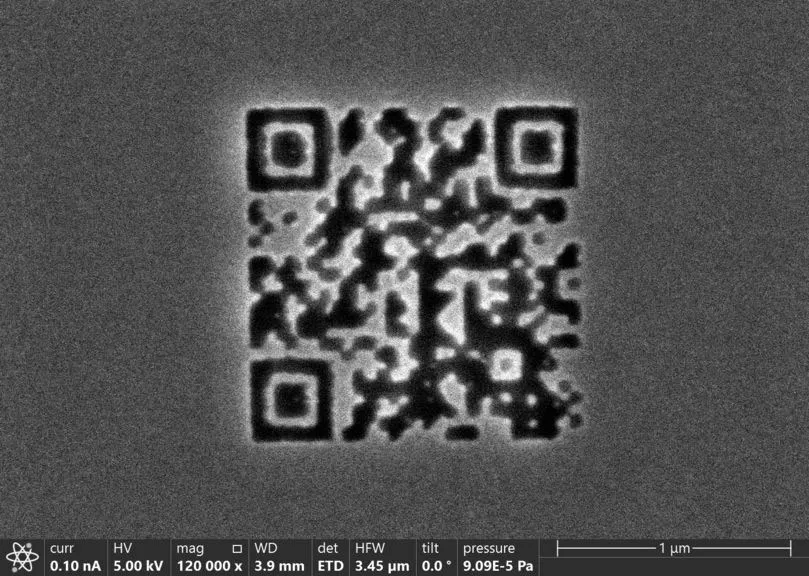

Учёные из Венского технического университета совместно с компанией Cerabyte установили новый рекорд Гиннесса. Они создали и успешно считали самый маленький QR-код в мире. Размер пикселя в этих кодах составляет всего 49 нанометров. Это примерно на 63% меньше предыдущего рекорда. В целом площадь одного такого QR-кода — 1,98 квадратного микрометра.

Для сравнения: он меньше бактерии и абсолютно невидим не только невооружённым глазом, но и в обычный оптический микроскоп. Чтобы его прочитать, требуется электронный микроскоп.

Речь, впрочем, не просто о рекорде ради рекорда. По словам участников проекта, им удалось найти баланс между микроскопическим размером, стабильностью и долговечностью.

«Мы создали крошечный, но стабильный и многократно считываемый QR-код», — отметил профессор Пауль Майрхофер из Института материаловедения и технологий вуза.

Главная цель — развитие керамических носителей данных Cerabyte. Эти QR-коды «вырезаются» в тонком керамическом слое. Такой носитель, как утверждают разработчики, может хранить данные практически бесконечно, не требует энергии для поддержания и не нуждается в охлаждении.

По оценкам команды, если использовать новую технологию, то на одном однослойном носителе формата A4 можно разместить более 2 ТБ данных. И это только начало.

Разработчики подчёркивают, что керамическое хранение может стать альтернативой традиционным накопителям, по аналогии с тем, как древние цивилизации высекали информацию в камне, только теперь речь идёт о «каменных табличках» цифровой эпохи.

После официального подтверждения рекорда команды планируют работать над ускорением записи и масштабируемым производством. Кроме того, исследователи намерены выйти за рамки классических QR-кодов и создавать более сложные структуры хранения данных.