Согласно результатам опроса, проведенного альянсом РУССОФТ, объемы экспорта российского софта в Азию возросли в несколько раз. Наиболее перспективными в этом плане считаются Казахстан и ОАЭ, для продуктов ИБ — страны Африки и Южной Америки.

С введением зарубежных санкций объемы экспорта российских программных продуктов и ИТ-услуг значительно сократились; в некоторых случаях, как следствие, снизился и оборот компаний-разработчиков. Целью опроса, проведенного при поддержке и участии АРПП «Отечественный софт», являлось выяснение современной географии экспорта и перспектив его развития.

В опросе приняли участие 294 российских ИТ-компании — действующие экспортеры софта (48%) и разработчики без такого опыта. Как оказалось, почти 40% последних тоже интересует выход на зарубежные рынки.

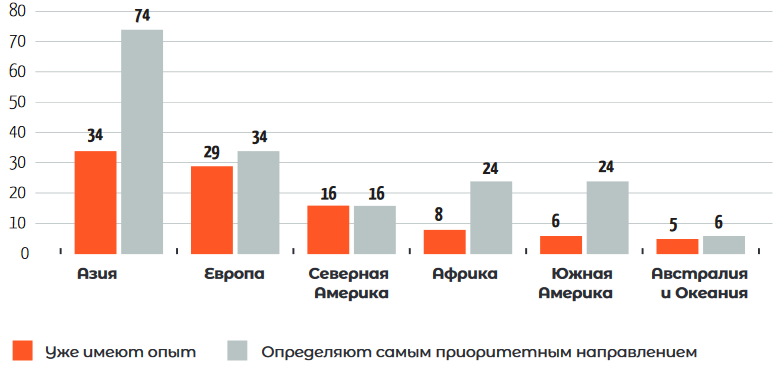

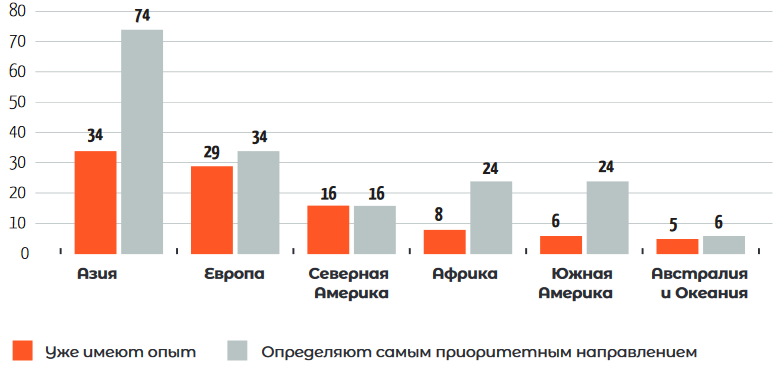

Исследование показало (PDF), что сильнее и быстрее всего в ближайшее время будет расти экспорт российского софта в страны Азии:

- перспективными в этом плане их сочли 74% опрошенных (исходя из размера и степени насыщения рынка, а также по оценке готовности своих технологий/решений);

- 43% респондентов заинтересованы в экспорте в страны СНГ;

- 35% заинтересованы в экспорте в страны Персидского залива.

Лидером по фактическому и желаемому экспорту является Казахстан, второе место по перспективности заняли ОАЭ. Судя по данным опроса, следует также ожидать роста экспорта российских ИТ-решений в страны Южной Америки и Африки, среди которых пока лидируют ЮАР, Алжир и Египет.

Примечательно, что интерес к рынкам Европы и Северной Америки, которые до 2022 года лидировали в аналогичных рейтингах РУССОФТ, при этом не угас.

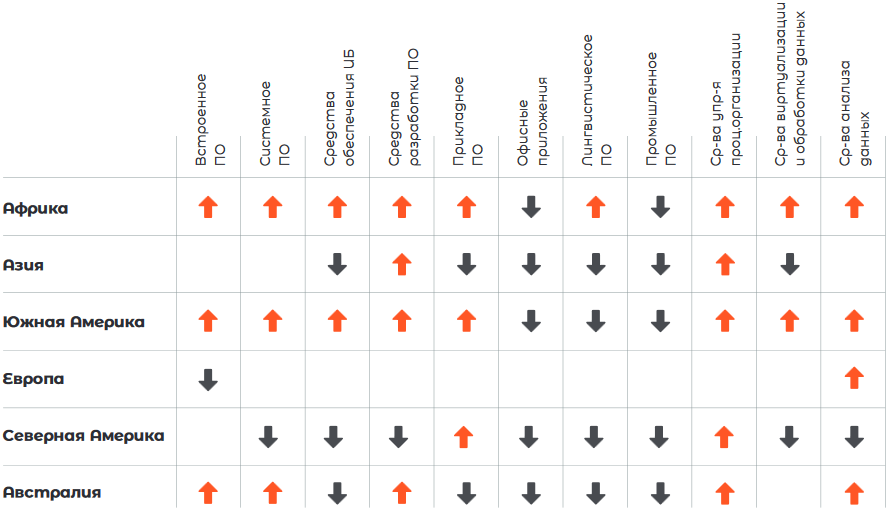

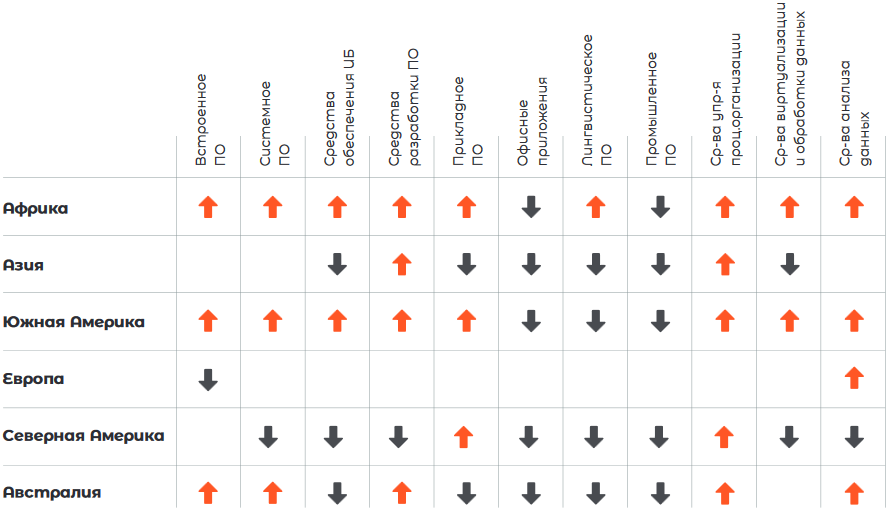

Российские продуктовые решения, ИТ-консалтинг, софт для научных и исследовательских целей представлены практически равномерно на всех континентах. В Африку почти не поставляются услуги по заказной разработке, системной интеграции; там из-за низкой платежеспособности покупают мало ПАКов. Последние также слабо представлены в Южной Америке, Австралии и Океании.

Успех российских технологий ИБ очевиден на развивающихся рынках — в первую очередь, в странах Африки и Южной Америки, где таких экспортеров сейчас в два раза больше, чем в странах Европы и Северной Америки.

В Азии активно продаются российские решения в сегментах e-government, сельское хозяйство, телеком. Хорошие перспективы наметились в промышленном и нефтегазовом секторах. В странах Европы наблюдается снижение интереса к решениям в сфере телекома (с 27% до 18%); перспективным рынком для этой вертикали участники опроса сочли Африку.

«Наше исследование показало уверенный рост заинтересованности российских разработчиков ПО в выходе на перспективные региональные рынки, которые ранее были отнесены на второй план – Азия, Южная Америка, Африка, — отметил президент РУССОФТ Валентин Макаров. — Причем этот интерес является двусторонним, так как многие страны этих регионов исторически были расположены к России и доверяли ее технологиям. Сейчас, на фоне доказанного высокого уровня защищенности критической ИТ-инфраструктуры России от санкций и кибератак и с учетом ускоренного развития российских технологий в рамках программы импортозамещения, сложилось наилучшая ситуация для развития экспорта ИТ из России в дружественные страны. Так, РУССОФТ уже добился успехов в продвижении российских ИТ-компаний на рынках Ближнего Востока, Юго-Восточной Азии, а также Индии, которые, согласно результатам этого исследования, обладают наибольшим экспортным потенциалом для российских разработчиков ПО».