Бывший руководитель американской компании, разрабатывающей инструменты для взлома и слежки, признал вину в краже и продаже кибершпионских технологий. Речь идёт о 39-летнем австралийце Питере Уильямсе, который возглавлял подразделение Trenchant (входит в оборонный концерн L3Harris).

По данным Минюста США, с 2022 по 2025 год Уильямс продал восемь инструментов для эксплуатации уязвимостей и заработал на этом более $1,3 млн в криптовалюте.

В октябре он признал вину, а 24 февраля в федеральном суде Вашингтона ему должны вынести приговор.

Прокуратура утверждает, что проданные инструменты могли использоваться для массового взлома компьютеров и мобильных устройств по всему миру, в том числе в США.

Речь идёт о так называемых 0-day — уязвимостях, о которых производители софта ещё не знали и, соответственно, не успели выпустить патчи. По версии следствия, технологии были проданы российскому брокеру эксплойтов, среди клиентов которого есть структуры, якобы связанные с российским государством.

В судебных документах говорится, что действия Уильямса «нанесли прямой ущерб» американскому разведсообществу. Прокуроры требуют для него девять лет лишения свободы, три года надзора после освобождения, штраф до $250 тыс. и компенсацию ущерба в размере $35 млн. После отбытия срока Уильямса планируют депортировать в Австралию.

Сам он направил судье письмо с признанием ошибок. Уильямс пишет, что нарушил доверие семьи и коллег и сожалеет о своих решениях. Его адвокат, в свою очередь, настаивает, что проданные инструменты не были засекречены, а доказательств того, что обвиняемый знал о конечных государственных заказчиках, нет. По словам защиты, Уильямс не стремился навредить США или Австралии, хотя теперь понимает последствия.

История получила дополнительный резонанс из-за внутреннего расследования в самой Trenchant. По данным следствия, ФБР контактировало с Уильямсом с конца 2024 года и до его ареста в 2025-м. Несмотря на это, он продолжал продавать инструменты.

Более того, под его руководством был уволен сотрудник, которого компания заподозрила в утечке. Позднее прокуратура указала, что именно Уильямс был причастен к краже, а подчинённый фактически стал «козлом отпущения». Сам уволенный сотрудник ранее заявлял, что считает себя несправедливо обвинённым. Спустя несколько недель после увольнения он получил уведомление от Apple о возможной атаке с использованием государственного шпионского софта.

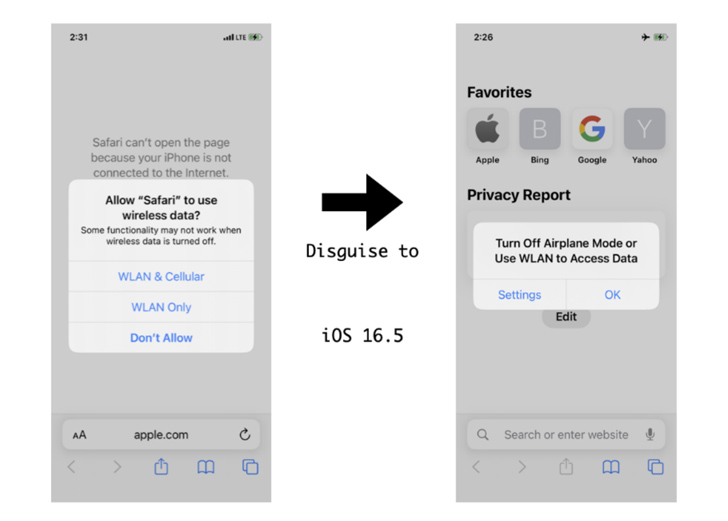

По данным следствия, покупателем инструментов могла быть компания Operation Zero — брокер эксплойтов, публично предлагающий до $20 млн за инструменты для взлома Android и iPhone и заявляющий, что работает исключительно с российскими госструктурами. В материалах дела брокер прямо не назван, но прокуроры описывают его как «одного из самых опасных в мире».