Специалисты ESET выявили новую шпионскую кампанию APT-группы Bahamut. Злоумышленники раздают со своего сайта троянизированные VPN-приложения для Android, запуск которых возможен лишь при наличии кода активации. Это условие, а также отсутствие данных телеметрии об атаках позволили сделать вывод об узкой направленности текущей киберкампании.

Деятельность Bahamut обычно ограничена Южной Азией и Ближним Востоком. Данная APT-группа специализируется на кибершпионаже и для достижения своей цели использует spearphishing-рассылки и поддельные приложения. Преступники также проводят хакерские атаки на заказ.

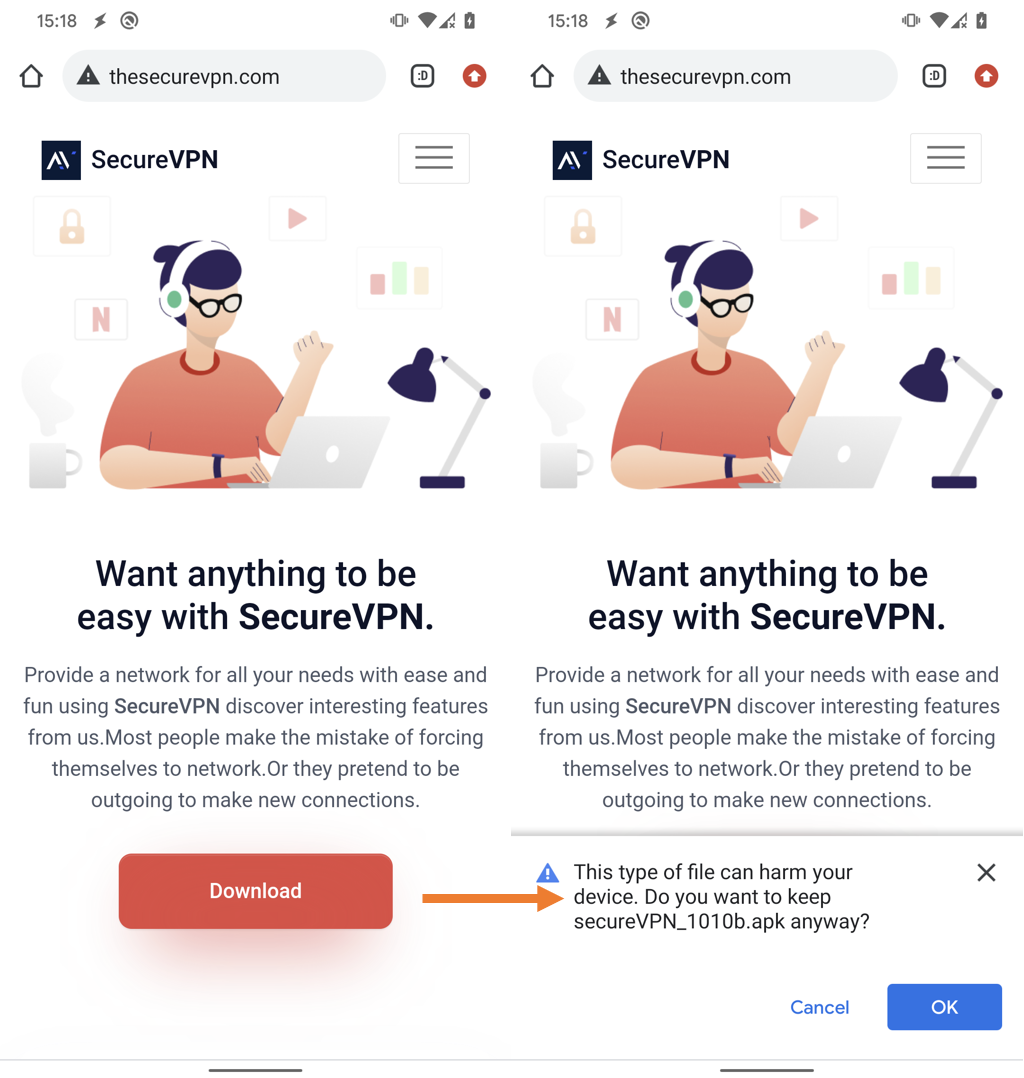

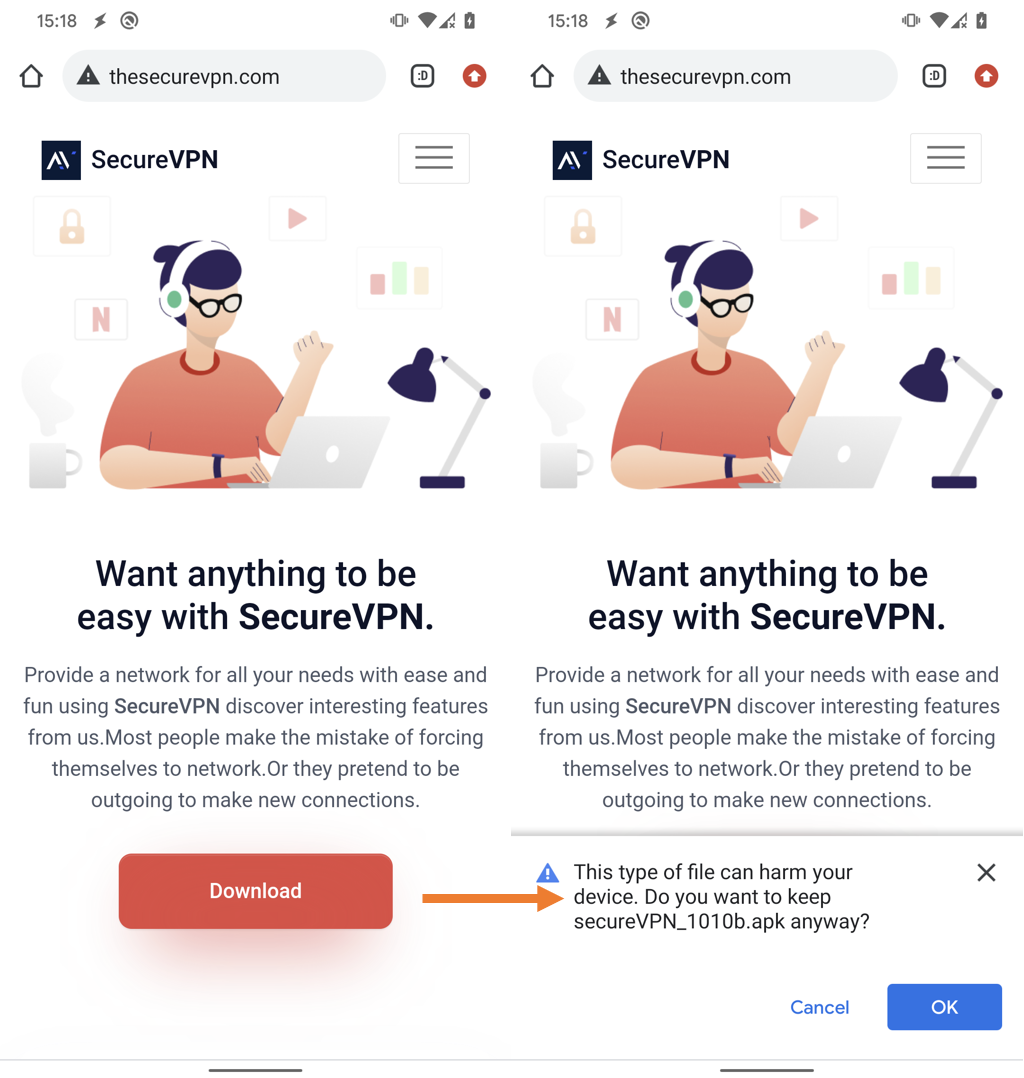

Попавшая на радары ESET вредоносная кампания была запущена в начале этого года — об этом говорит дата регистрации поддельного сайта SecureVPN (2022-01-27), отдающего зараженные APK-файлы. Злоумышленники позаимствовали только имя легитимного VPN-сервиса, по стилю и контенту фейк thesecurevpn[.]com совсем не похож на оригинал (securevpn.com). Каким образом Bahamut привлекает визитеров, не установлено.

В загрузках на thesecurevpn[.]com обнаружено восемь вариантов фальшивого Android-приложения SecureVPN (номер версии включен в имя APK); ни один из них, по данным ESET, не появлялся в Google Play — в отличие от фейка, которым пользуется APT-группа SideWinder.

Анализ вредоносных APK показал, что их можно условно разделить на две группы — репаки SoftVPN (версии с 104 по 108) и OpenVPN (SecureVPN_109, SecureVPN_1010, secureVPN_1010b). И в том, и в другом случае в состав пакета включен известный по прежним атакам Bahamut кастомный шпион, а легитимный VPN-клиент исправно работает.

Первое поддельное приложение SecureVPN в рамках текущей APT-кампании было загружено на VirusTotal вместе со ссылкой на thesecurevpn[.]com 17 марта, с IP-адреса в Сингапуре.

Ключ активации, без которого и шпион, и легитимное VPN-приложение не будут работать, передается жертве, видимо, вместе со ссылкой на thesecurevpn[.]com — на самом сайте его не обнаружено. Вредонос проверяет введенный жертвой код, обращаясь к C2; если ввод корректен, сервер возвращает токен для дальнейших коммуникаций. К сожалению, подобный способ запуска помогает зловреду обходить песочницы.

При запуске шпион по команде начинает выкачивать сл смартфона информацию:

- список контактов,

- смс-сообщения,

- журнал вызовов,

- список установленных приложений,

- данные геолокации,

- учетные данные владельца устройства,

- информацию об устройстве (тип интернет-соединения, IMEI, IP, данные сим-карты),

- записи телефонных разговоров,

- список файлов на внешнем накопителе.

Доступ к Accessibility Services позволяет зловреду воровать записи из SafeNotes и отслеживать сообщения и звонки в мессенджерах, в том числе в WhatsApp, Telegram, Signal, Viber, WeChat и IM-приложении Facebook (соцсеть запрещена в России).