Google объявила о введении поддержки Passkeys, стандарта аутентификации нового поколения, для Android и Chrome. Впервые функцию представили в мае 2022 года и подали её под соусом движения в сторону беспарольной аутентификации.

«Passkeys — гораздо более безопасная альтернатива паролям и другим факторам аутентификации, которые легко перехватить с помощью фишинга. Passkeys нельзя повторно использовать, они не утекают при взломе серверов и защищают пользователей от фишеров», — заявили в Google.

Старт технологии Passkeys дал альянс FIDO, после чего её поддержали Apple и Microsoft. Задача Passkeys в сухом остатке — заменить пароли специальными цифровыми ключами, которые будут храниться на устройстве.

Создание ключа доступа требует подтверждение пользователя конкретного аккаунта, который будет использоваться для входа в онлайн-сервисы. Аутентификация будет происходить с помощью биометрии или пасс-кода, который хранится на девайсе.

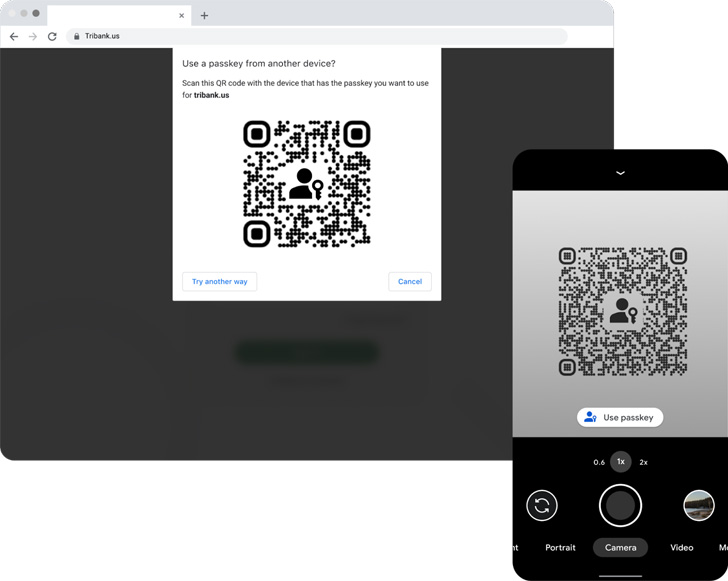

Огромный плюс Passkeys в их независимости от браузеров и операционных систем. Другими словами, пользователь Android-устройства может зайти на веб-сайт, использующий passkey, в Safari на iOS или macOS. То же самое сработает и в Chrome на Windows.

Google подчеркнула, что сгенерированные ключи доступа безопасно хранятся и синхронизируются в облаке с помощью Password Manager. В 2022 году интернет-гигант планирует выпустить соответствующий API для родных приложений Android, что позволит пользователям выбрать между ключом доступа и сохранённым паролем.