Популярный скрипт ToolBox для Windows 11, призванный добавить Google Play Store в подсистему Android (Android Subsystem), тайком заражал пользователей вредоносным кодом, Chrome-расширениями и, вероятно, другими видами вредоносных программ.

Напомним, что с выходом Windows 11 в октябре Microsoft представила интересную функциональность: пользователи теперь могут запускать «родные» Android-приложения прямо на десктопной ОС.

Это нововведение многим пришлось по вкусу, но и здесь не обошлось без недостатков. Например, некоторым пользователям не понравилось отсутствие официального магазина приложений Google Play, которым привыкли пользоваться владельцы Android-девайсов.

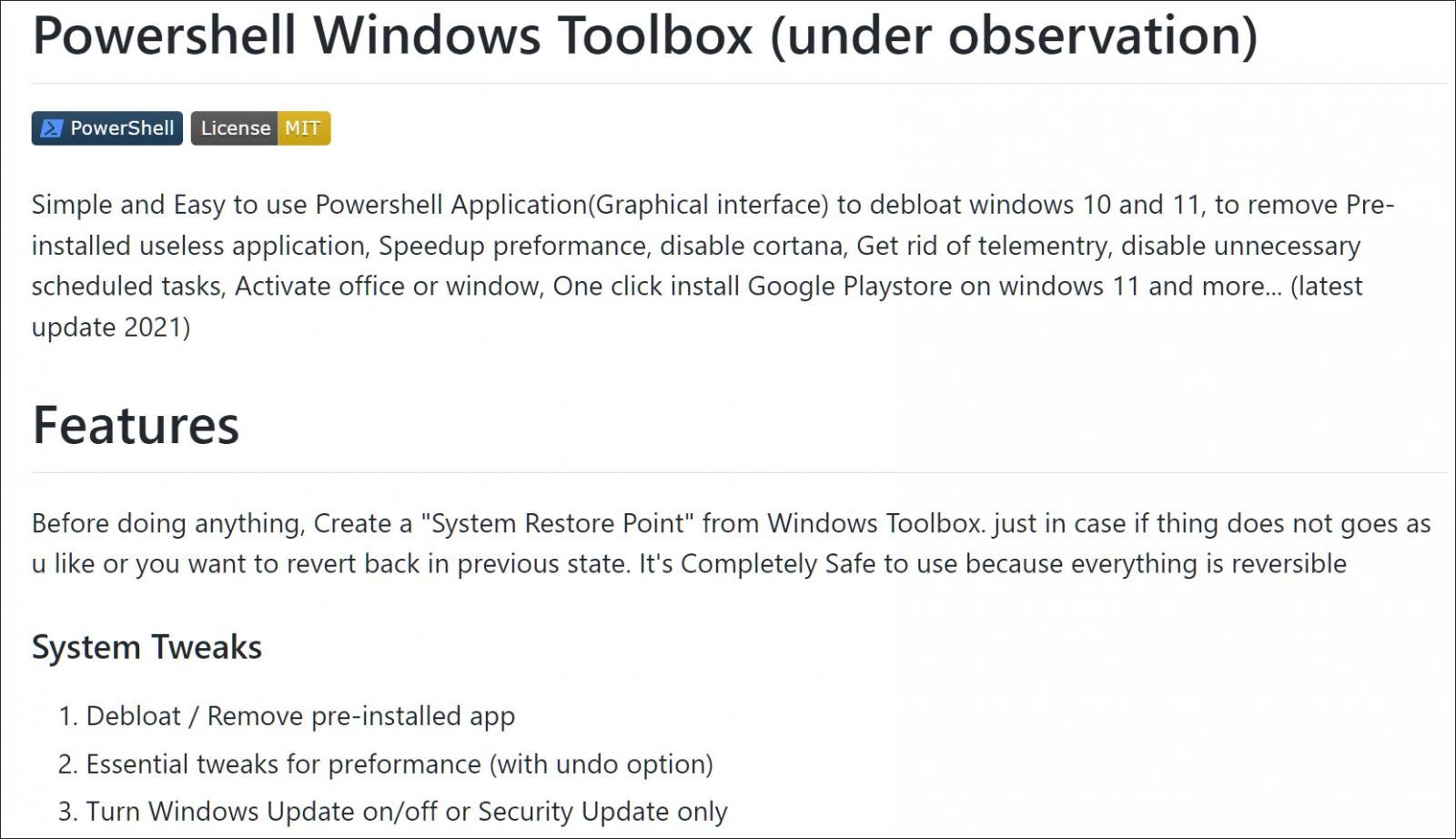

Само собой, люди стали искать обходные методы, позволяющие добавить Google Play Store в Windows 11. И тут очень кстати на GitHub появился инструмент под названием Windows Toolbox, который, согласно описанию, позволял установить Google Play Store для подсистемы Android.

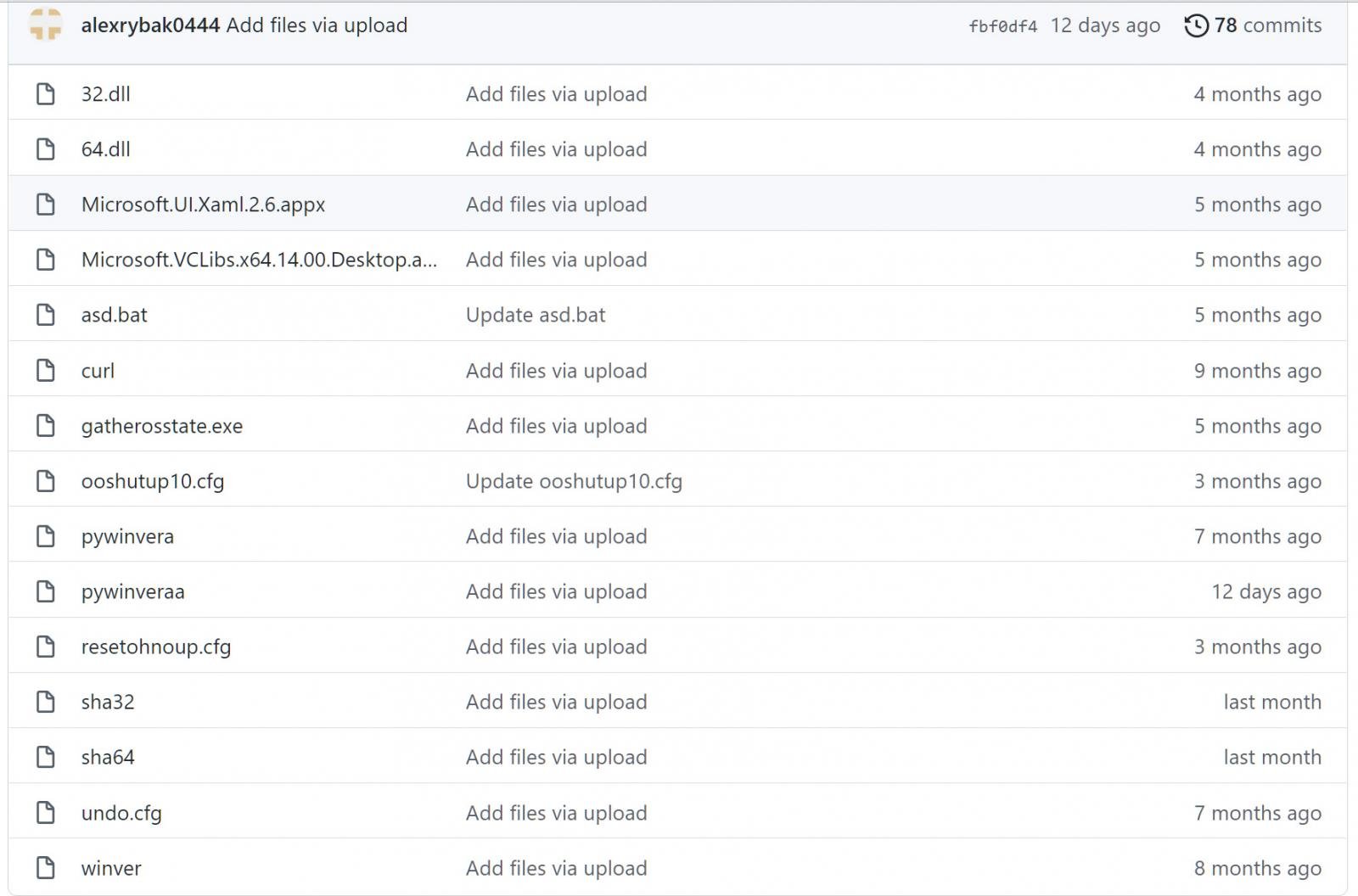

Узнавшие о Windows Toolbox пользователи установили инструмент, при этом не подозревая о его «особенностях». На деле Windows Toolbox оказался трояном, запускающим на компьютере жертвы ряд обфусцированных вредоносных PowerShell-скриптов. В результате пользователь получал на устройство кликер и другие зловредные программы.

Чтобы минимизировать риск детекта, киберпреступники использовали Cloudflare Workers для запуска команд и загрузки файлов на атакуемое устройство. После деобфускации кода исследователи увидели PowerShell-скрипт (1, 2, 3), загружающий вредоносный код.