Эксперты Trustwave SpiderLabs проанализировали заинтересовавшую их вредоносную email-кампанию, выявленную месяц назад. Ее целью являлся засев хорошо известного инфостилера Vidar, но его доставка осуществлялась новым, многоступенчатым методом, притом с использованием файла в безобидном формате .chm.

Вредонос Vidar не ассоциирован с какой-либо криминальной группой; это коммерческий продукт, который всегда можно приобрести на черном рынке. Написанный на C++ код часто обновляют, чтобы уберечь от детектирования, и распространяют в основном через спам-рассылки.

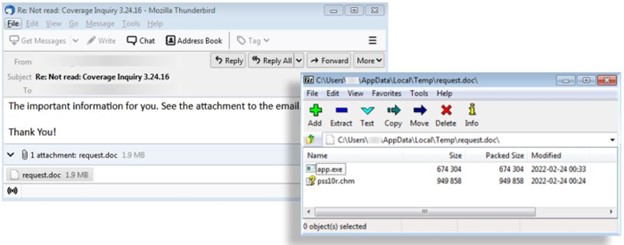

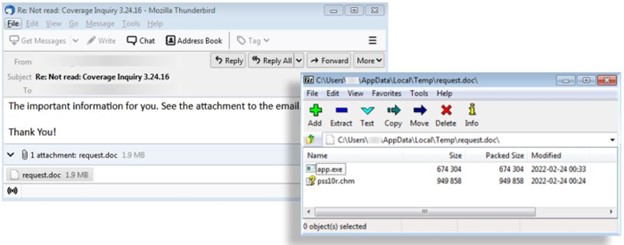

В данном случае письма злоумышленников были снабжены вредоносным вложением и использовали форму ответа на некое предыдущее послание. Получателю предлагали ознакомиться с важной информацией, которую якобы содержит прикрепленный request.doc.

Фальшивый документ на поверку оказался ISO-образом диска; в этот контейнер были помецены два файла — исполняемый app.exe и .chm (проприетарный формат файлов контекстной справки Microsoft).

Анализ показал, что app.exe представляет собой модуль запуска Vidar (лончер). Многие пользователи уже знают, как опасно открывать файлы в этом формате, поэтому скорее предпочли бы просмотреть с виду безвредный pss10r.chm.

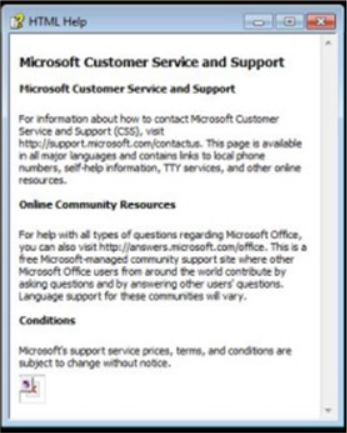

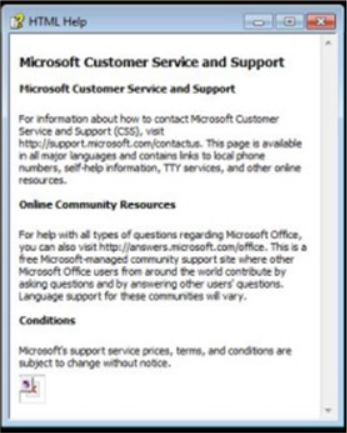

На подобную реакцию и надеялись авторы атаки. Открываемая по клику HTML-страница содержит встроенную кнопку; ее нажатие вызывает перезапуск pss10r.chm — с привлечением Windows-утилиты mshta.exe. При этом встроенный в chm-файл JavaScript автоматически выполняет app.exe, и происходит загрузка первой ступени Vidar. Финальный лончер тоже скрыт в pss10r.chm.

Эксперты не преминули отметить, что подобная многоступенчатая схема заражения (ISO – CHM – HTML – JavaScript – EXE) способна ввести в заблуждение многие спам-фильтры, почтовые антивирусы и даже специализированные шлюзы безопасности.

После запуска Vidar (аналитикам попались семплы версии 50.3) получает адрес C2-сервера из профиля пользователя децентрализованной соцсети Mastodon, затем скачивает свои зависимости и файл конфигурации. Он также может загрузить другого зловреда, но в ходе февральской киберкампании таких дополнений замечено не было.

Имя пользователя Mastodon (даже два — на всякий случай) вшито в код инфостилера. Выбор соцсети для поиска C2 в данном случае неудивителен: если ссылка, помещенная в раздел биографии, засветится, аккаунт можно закрыть и перенести информацию в новый профиль.

Все полученные файлы вредонос помещает в папку C:\ProgramData; там же сохраняются информация о зараженной системе и данные, украденные из браузеров и других приложений. Похищенное архивируется (ZIP), а затем отсылается на отдельный сервер злоумышленников. Выполнив свои задачи, Vidar удаляет свои файлы и прочие свидетельства несанкционированного присутствия в системе.