Хактивистская группировка CyberVolk, которую на Западе связывают с пророссийской сценой, снова объявилась после нескольких месяцев тишины — и не просто так, а с собственной программой-вымогателем. Вредонос явно недоработали, поскольку он хранит ключи в виде простого текста.

Летом CyberVolk запустила обновлённую версию своего шифровальщика CyberVolk 2.x, он же VolkLocker. Вся его инфраструктура находится целиком в Telegram. И такой подход делает жизнь киберпреступников проще.

Через мессенджер CyberVolk может:

- генерировать сборки шифровальщика,

- управлять атаками,

- вести учёт жертв,

- отправлять сообщения пострадавшим,

- заниматься всей «бизнес-логикой» — не выходя из Telegram.

Фактически, даже минимальные технические навыки больше не нужны: Telegram-боты и автоматизация делают всю грязную работу.

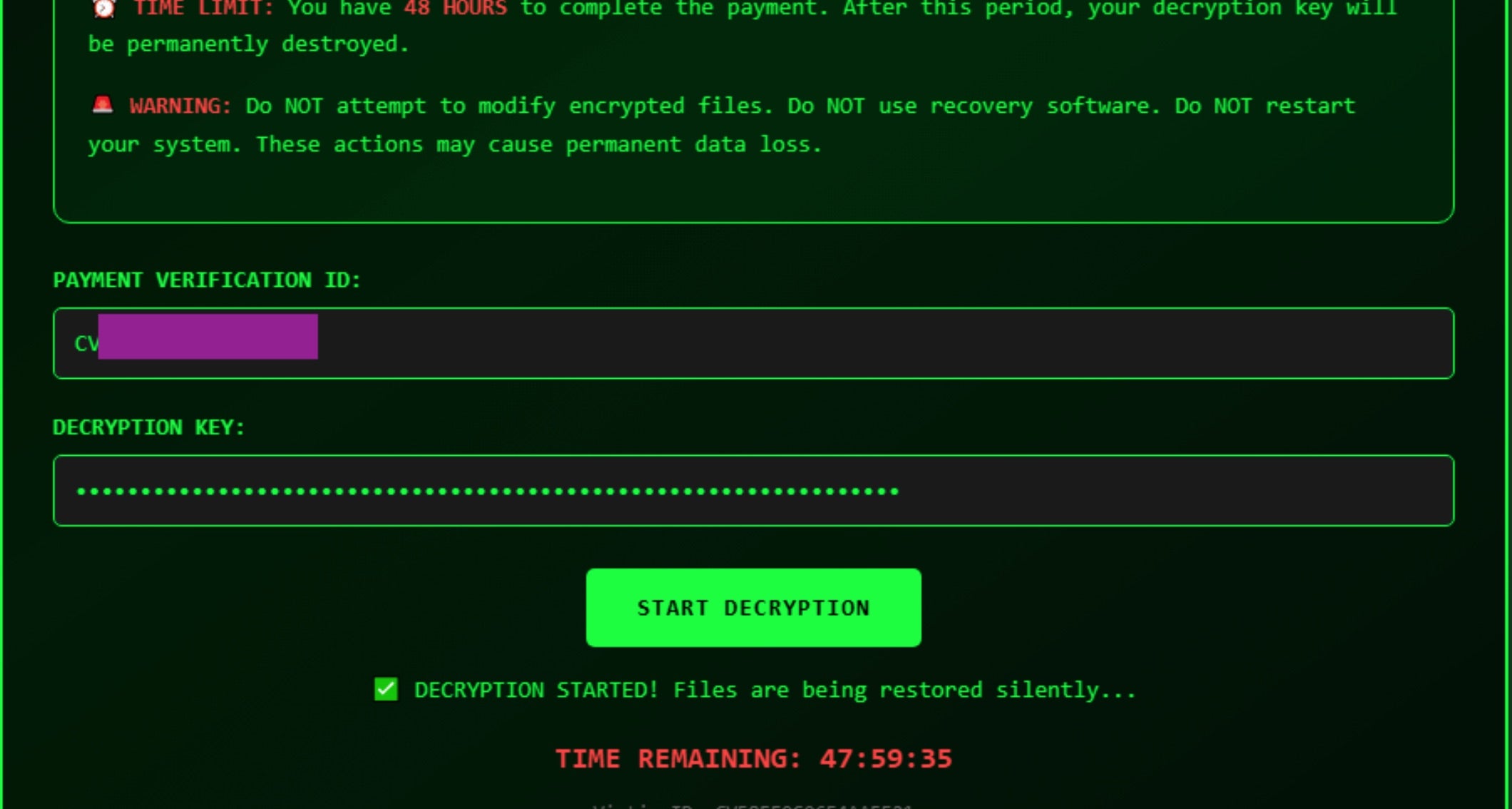

При всей этой «продвинутости» разработчики VolkLocker допустили почти анекдотическую ошибку. Как выяснил старший исследователь SentinelOne Джим Уолтер, мастер-ключи шифрования оказались жёстко прописаны прямо в исполняемых файлах.

Речь идёт об одном и том же ключе, которым шифруются все файлы в системе жертвы. Более того, зловред ещё и сохраняет открытый текстовый файл с этим ключом во временной директории %TEMP%.

По словам Уолтера, это, скорее всего, «тестовый артефакт, случайно попавший в боевые сборки». Проще говоря, разработчики забыли вычистить отладочный код. В результате у жертв появляется реальный шанс восстановить данные без уплаты выкупа.

Группировку CyberVolk впервые подробно описали ещё в прошлом году. В отличие от таких известных коллективов, как CyberArmyofRussia_Reborn или NoName057(16), которых власти США напрямую связывают с Кремлём, у CyberVolk нет явных следов прямого государственного кураторства.

Есть и ещё одно отличие: если большинство идеологически мотивированных групп ограничиваются DDoS-атаками «для шума», CyberVolk делает ставку именно на шифровальщики.

Большую часть 2025 года группировка провела в тени — Telegram несколько раз банил их каналы и ботов. Но уже в августе CyberVolk вернулась с новым RaaS-предложением.

Что умеет VolkLocker:

- написан на Go

- работает на Windows и Linux

- использует AES-256 в режиме GCM

- повышает привилегии и обходит UAC

- имеет настраиваемые списки исключений по файлам и каталогам

- встроенный Telegram-C2 для управления заражёнными системами

При сборке шифровальщика оператор указывает:

- биткоин-адрес,

- токен Telegram-бота,

- ID чата,

- дедлайн выкупа,

- расширение зашифрованных файлов,

- параметры самоуничтожения.

Некоторые «партнёры» пошли дальше и добавили функции кейлоггера и RAT. С ноября CyberVolk начала активно продвигать свои инструменты:

- RaaS (одна ОС) — 800–1 100 долларов;

- RaaS (Windows + Linux) — 1 600–2 200 долларов;

- RAT или кейлоггер — 500 долларов за штуку.