На прошлой неделе исследователи в области безопасности сообщили о новой вредоносной программе для Windows «All-Radio 4.27 Portable». После анализа этого зловреда эксперты пришли к выводу, что присутствие этой программы на компьютере — признак очень серьезных проблем.

Оказалось, что наличие «All-Radio 4.27 Portable» подразумевает, что ваш компьютер заражен руткитами, вредоносными майнерами, бэкдорами, которые крадут информацию, а ваш компьютер, скорее всего, используется для рассылки спама.

Из-за огромного количества вредоносных составляющих избавиться от этого зловреда практически невозможно (руткиты обеспечивают прочное укоренение в системе). Специалисты рекомендуют переустановить операционную систему целиком.

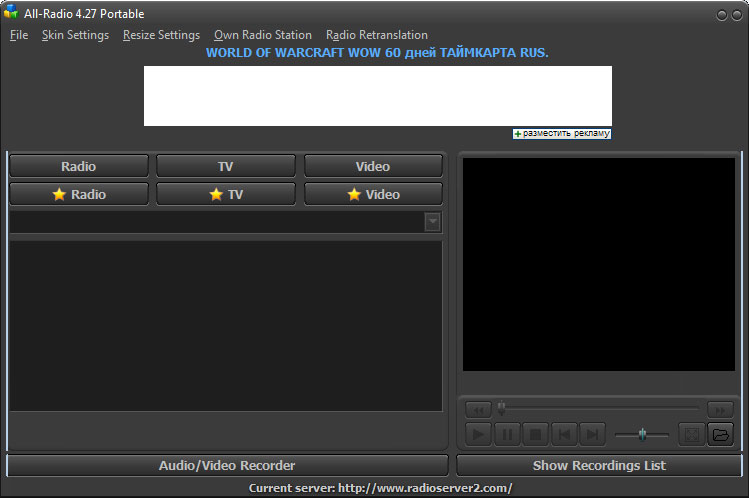

Все началось с того, что пользователи начали жаловаться на наличие в системе программы All-Radio 4.27 Portable, которую невозможно удалить штатными средствами.

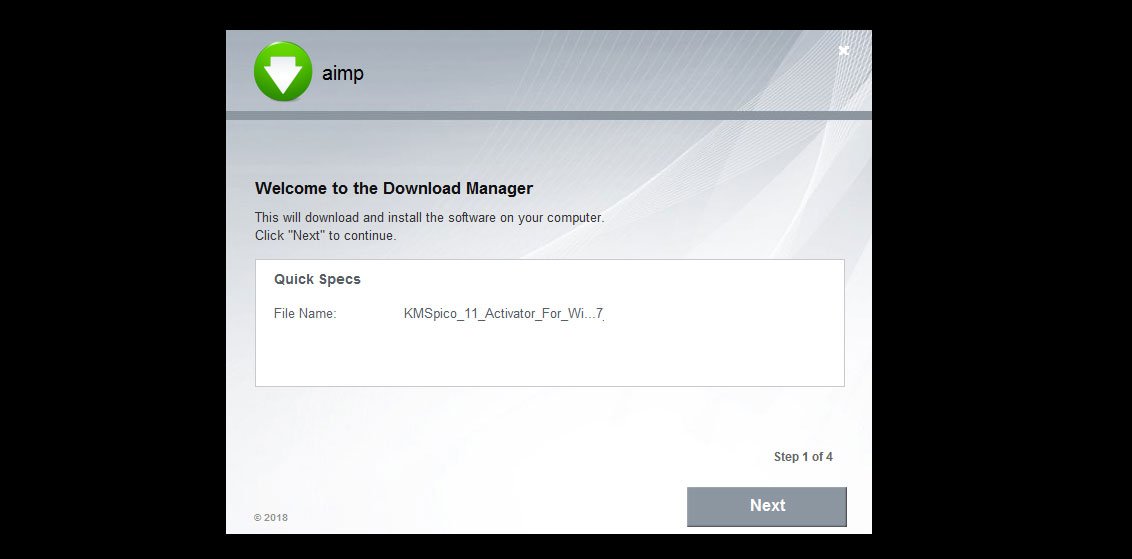

Проанализировав активность пострадавших пользователей, эксперты пришли к заключению, что программа распространяется под видом «кряков» (crack) или инструментов для активации Windows (например, KMSpico).

Стоит отметить, что All-Radio 4.27 Portable представляет собой легитимную российскую программу, злоумышленники просто использовали ее в своих целях.

Дальнейшее исследование показало, что в процессе установки вредонос устанавливает в систему руткиты, майнеры, программы для перехвата содержимого буфера обмена, трояны-даунлоадеры и прочую нечисть.

Основной установщик копируется по этому пути — %AppData%\Microsoft\Windows\[random]\[random].exe. После установки вредоносная составляющая внедряется в процесс Explorer.exe. Затем зловред копирует себя в %Temp%\allradio_4.27_portable.exe.

После этого пользователю отображается следующий экран:

Затем на компьютер устанавливаются следующие вредоносы:

- Программа, которая подключается к [https://]iplogger.com/1kfvV6, чтобы отправить статистику;

- Майнер с именем файла file.exe, который внедряется в C:\Windows\Syswow64\svchost.exe;

- Вредоносная программа, которая контролирует буфер обмена, пытаясь выловить один из 2 343 286 криптовалютных адресов.

Эксперты опубликовали видео, демонстрирующее работу зловреда:

Руткит-драйвер устанавливается со случайным именем файла в папку %Temp%. Затем он скрывает свое присутствие в системе, а также маскирует службу «wifi support». Все это реализуется следующей командой:

sc create fjuolnkd binPath= "C:\Windows\SysWOW64\fjuolnkd\wwvbmahk.exe /d\"C:\Users\admin\AppData\Local\Temp\A159.tmp.exe\"" type= own start= auto DisplayName= "wifi support"

sc description fjuolnkd "wifi internet conection"