Специалисты ESET раскрыли детали фишинговой атаки с использованием WhatsApp. Мошенники подписывают пользователей на платный сервис стоимостью 50 долларов в месяц, используя в качестве приманки товары известных брендов «в подарок».

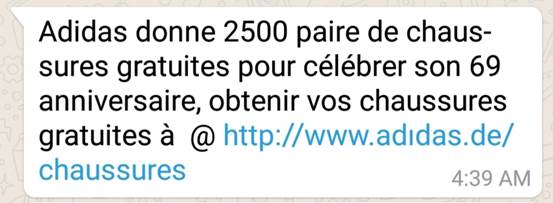

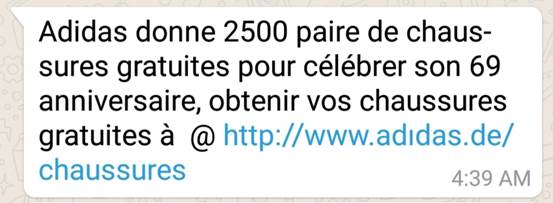

Потенциальная жертва получает в WhatsApp сообщение от пользователя из списка контактов о «бесплатных кроссовках в подарок в честь юбилея adidas». Стоит отметить, что adidas – распространенная, но не единственная приманка в этой кампании, мошенники использовали и другие бренды.

Сообщение содержит ссылку «на страницу акции». Если внимательно к ней присмотреться, можно заметить, что буква i заменена омоглифом – похожим знаком (i без точки) с другим значением. Благодаря использованию омоглифа ссылка выглядит легитимной, хотя таковой не является.

В ESET наблюдали похожие фишинговые атаки и раньше. Однако данная схема привлекла внимание специалистов, благодаря четкой структуре и техническим решениям – например, переадресации на основе данных геолокации.

Когда пользователь переходит по ссылке из WhatsApp, производится проверка ориентации окна и ширины экрана – это позволяет убедиться, что фишинговый сайт открыт со смартфона. Если жертва использует другое устройство, она будет перенаправлена на страницу 404.

Если жертва использует смартфон, фишинговый сайт получает данные геолокации. Далее производится переадресация в зависимости от страны пользователя. В ESET обнаружили «свои» ссылки для Норвегии, Швеции, Пакистана, Нигерии, Кении, Макао, США, Нидерландов, Бельгии и Индии. Если потенциальная жертва из какой-либо другой страны, атака будет завершена.

На следующем этапе пользователю предлагается ответить на четыре вопроса анкеты. Вне зависимости от ответов, он увидит сообщение о том, что «прошел квалификационный отбор». Теперь для «получения подарка» достаточно поделиться сообщением с друзьями на WhatsApp. Пользователь может отправить фишинговую ссылку по списку контактов или имитировать рассылку, в любом случае он перейдет на следующую страницу.

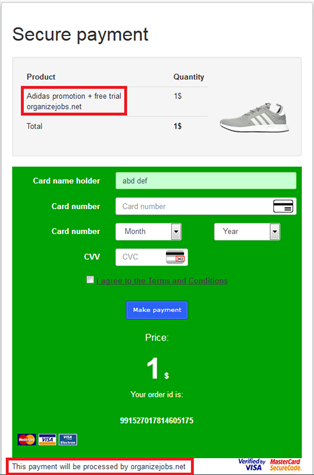

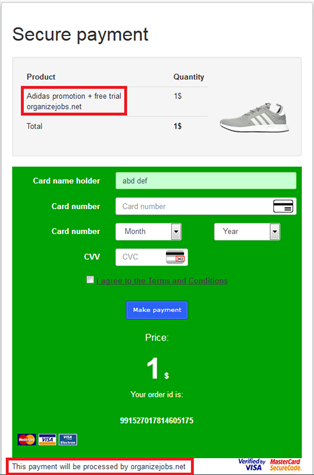

Далее пользователь увидит еще несколько вопросов и кнопку для публикации «акции» на Facebook. Пройдя этот этап, он может «отправить заявку на приз» всего за один доллар.

На последней странице пользователь вводит платежные данные. Вместо обещанной «заявки», он оформит подписку на триальную версию премиум-сервиса. Если не отменить подписку в течение семи дней, полная стоимость услуги – 49,99 доллара в месяц – будет списана с банковской карты.