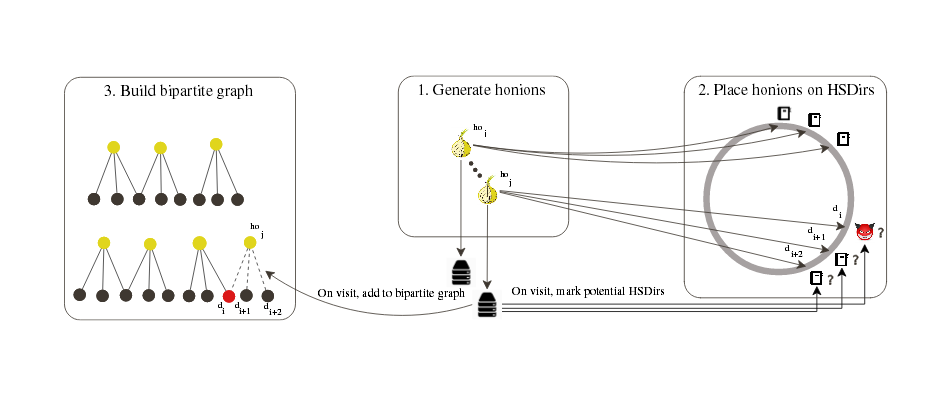

Двое ученых из Северо-Западного университета провели эксперимент в сети Tor, длившийся с 12 февраля 2016 года по 24 апреля 2016 года. Исследователи запустили порядка 1500 серверов-ловушек HOnions, которые смогли выявить по меньшей мере 110 опасных HSDirs (Hidden Services Directories).

Термином HSDirs обозначались Tor-серверы, которые принимали трафик и направляли пользователей на .onion-адреса. В свою очередь, HOnions функционировали как обычные узлы сети Tor, но на деле использовались для отлова аномального трафика.

«Анонимность и безопасность Tor базируется на предположении, что большинство узлов в сети честные и функционируют правильно, — рассказывают исследователи. — Фактически приватность hidden services зависит от честности операторов hidden services directories (HSDirs)».

Эксперимент продолжался 72 дня, и за это время исследователи выявили 110 вредоносных HSDirs, большинство из которых располагалось в США, Германии, Франции, Великобритании и Голландии. Ученые отмечают, что 70% этих HSDirs работают на базе профессиональной облачной инфраструктуры, что усложняет их изучение. Еще 25% узлов одновременно являются HSDirs и точками выхода (Exit nodes), что позволяет их операторам просматривать весь незашифрованный трафик, осуществлять man-in-the-middle атаки и так далее,

В своем докладе (PDF), который был представлен на симпозиуме Privacy Enhancing Technologies, а также будет рассмотрен на конференции DEF CON на следующей неделе, исследователи пишут, что они наблюдали самое разное поведение со стороны HSDirs. Тогда как некоторые запрашивали description.json файлы и интересовались состоянием обновлений на сервере Apache, другие пытались осуществлять XSS- и SQL-атаки.

«Также мы наблюдали другие векторы атак, такие как SQL-инъекции, username enumeration в Drupal, межсайтовый скриптинг (XSS), попытки обхода каталога (в поисках boot.ini и /etc/passwd), атаки на фреймворк Ruby on Rails (rails/info/properties) и PHP Easter Eggs (?=PHP*-*-*-*-*)», — пишут исследователи.

Разработчики Tor Project не оставили данный эксперимент без внимания и опубликовали сообщение в официальном блоге:

«Tor имеет внутреннюю систему идентификации плохих узлов. Когда мы обнаруживаем такой relay, мы исключаем его из сети. Но наши технологии обнаружения не идеальны, и очень хорошо, что другие исследователи тоже работают над этой проблемой. Действуя независимо, мы уже выявили и удалили [из сети] множество подозрительных узлов, которые были обнаружены другими исследователями».