Компания Positive Technologies представляет версию 3.3 межсетевого экрана прикладного уровня PT Application Firewall, предназначенного для обнаружения и блокирования кибератак на веб-порталы, мобильные и облачные приложения, системы ДБО и ERP.

Теперь PT Application Firewall поддается более тонкой настройке и защищает от клиентских атак и прикладных DDoS-атак, отслеживает посетителей по GeoIP, выявляет хакерские инструменты, упрощает расследование инцидентов.

Защита от прикладных DDoS-атак

DDoS-атаки на уровне приложения не требуют от злоумышленника значительных ресурсов, а противодействовать им все сложнее. Боты начинают массово поддерживать веб-протоколы и эмулировать браузер, что затрудняет применение традиционных методов борьбы.

В новой редакции PT AF реализован механизм защиты от DDoS-атак на прикладном уровне, использующий технологии машинного обучения. Все события разделены на два этапа: обнаружение признаков отказа в обслуживании и поиск атакующего.

«Система следит за всеми посетителями и идентифицирует их аномальное поведение, попадающее под классификацию DoS, — рассказывает руководитель группы исследований Positive Technologies Арсений Реутов. — Когда приложение само начнет вести себя аномально, то есть значения по одному из ключевых параметров будут превышены (время ответа, доля 500-х ошибок в ответах приложения и количество запросов в секунду), тогда IP-адреса атакующих будут заблокированы».

Версия 3.3 поддерживает интеграцию со специализированным решением для защиты от DDoS-атак Arbor Peakflow. Список подозрительных посетителей отправляется в систему Arbor, администратор которой может заблокировать конкретные IP-адреса на определенный промежуток времени.

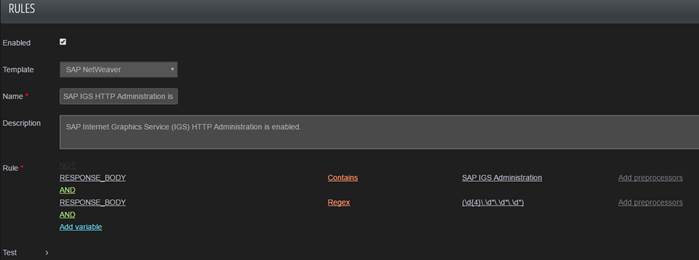

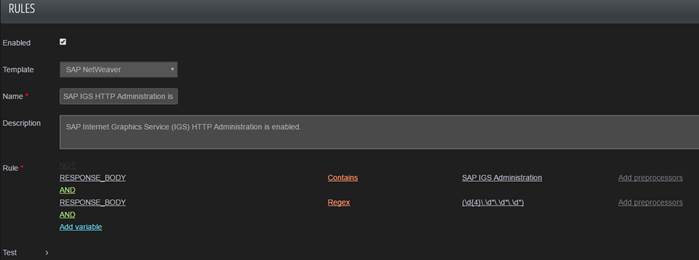

Мощный механизм создания правил

Обширный набор правил в новой версии PT AF позволяет выявлять атаки по наличию в трафике нескольких атомарных условий. Например, правила для SAP NetWeaver покрывают множество известных уязвимостей, обеспечивают контроль утечек данных, защищают от сканеров. Поддерживается также выявление атак на SAP ICM, SAP Management Console, SAP SOAP RFC.

Но главное отличие нового механизма Rule Engine — возможность создавать правила самостоятельно, в том числе для всех известных уязвимостей из словаря CVE. Любой HTTP-запрос может быть автоматически превращен в набор правил, отредактирован и протестирован с различными параметрами. Такая функциональность позволяет решать множество задач, не обращаясь к разработчику межсетевого экрана.

Возможность не только анализировать трафик по регулярным выражениям, но и сопоставлять параметры запроса и его ответа — уникальная характеристика PT AF 3.3. Это снижает число ложных срабатываний и повышает точность выявления атак.

«Если в запросе, к примеру, обнаружены признаки OS Commanding, а ответ на этот запрос соответствует заданной сигнатуре, подозрения на эксплуатацию уязвимости подтвердятся и сработает правило Verified OS Commanding. Другие межсетевые экраны, не умеющие сравнивать запросы с ответами на них, могут выдавать ошибки», — говорит руководитель отдела образовательных программ Positive Technologies Евгений Миньковский.

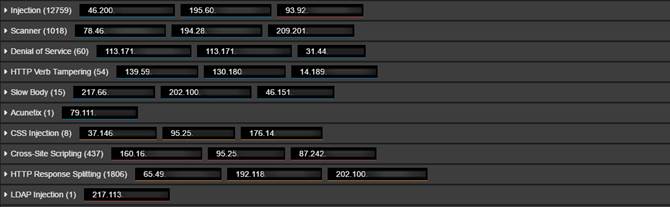

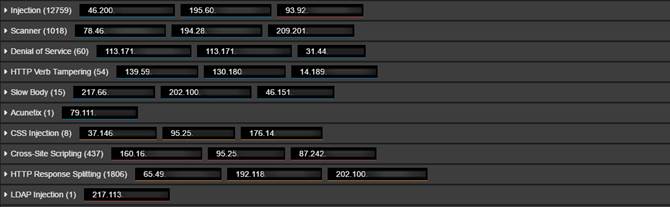

Группировка событий

Новый инструмент группировки позволяет увидеть наиболее важную информацию в общем потоке срабатываний. Это серьезно упростит расследование инцидентов и будет востребовано в центрах мониторинга ИБ. Чтобы отсечь, например, попытки сканирования с определенных адресов и за определенный период времени, специалисту достаточно выбрать сортировку по типу события и IP. Есть возможность определить IP-адрес и посмотреть все атаки с этой машины — это поможет заблокировать самых активных ботов. Когда у пользователя несколько веб-приложений, он может выбрать сортировку по профилю и типу инцидента или другим категориям, чтобы посмотреть, какие атаки представляют угрозу конкретному типу веб-приложения.

«Самые опасные события, как правило, скрываются в плотном потоке обращений, — говорит руководитель отдела мониторинга информационной безопасности Владимир Лапшин. — Для маскировки своего присутствия злоумышленник может запустить одну утилиту, которая создаст тысячи событий, затем другую утилиту и только потом начнет ломать веб-приложение вручную, одновременно запустив еще сканер для поиска дополнительных путей входа. Механизм группировки атак дополняет возможности PT AF по фильтрации событий и включает в продукт, по сути, аналитический инструментарий платформы security intelligence, позволяющий увидеть реальные угрозы».

Расширенная защита от клиентских атак

Атаки на пользователей, такие как XSS, CSRF, Clickjacking, являются одной из важнейших проблем безопасности веб-приложений. Межсайтовому выполнению сценариев (XSS) в 2014 году были подвержены 54% исследованных Positive Technologies систем ДБО, а в 2015 году — 30%. С помощью XSS злоумышленник может перехватить вводимые на странице данные кредитной карты (вместе с CVC-кодом), украсть сессию, изменить реквизиты для банковского перевода. В новой версии PT Application Firewall была обеспечена блокировка (а не только выявление) атак DOM XSS, которые считаются наиболее сложными для определения автоматизированными средствами защиты. Для этой и других атак на клиента был добавлен JavaScript-модуль для защиты на стороне клиента (waf.js), который запускается в браузере пользователя после первого посещения защищаемого сайта. Среди других возможностей waf.js: обнаружение ботов с возможностью рендеринга страниц и выявление клиентов, использующих инструменты для анализа защищенности веб-приложений (Burp Suite, ZAP Proxy, Acunetix, Netsparker и др.). Кроме того, модуль waf.js позволил расширить возможности по защите от CSRF-атак путем вставки токенов в динамические формы на клиентской стороне.

Простое конфигурирование

Использование API на основе протокола REST дает возможность без лишнего труда установить сколько угодно систем PT Application Firewall, настроить их сетевую конфигурацию и базовые политики безопасности. Зная имя пользователя и пароль, можно настроить PT Application Firewall через автоматизированную систему развертывания, которая имеется на стороне пользователя.

«Наличие REST API должно порадовать хостинг-провайдеров, инженерам которых нередко требуется настройка виртуальных машин с PT Application Firewall для каждого из многочисленных клиентов. Временные затраты были очень значительными, — рассказывает Дмитрий Нагибин, руководитель группы разработки Positive Technologies. — Сейчас эта процедура хорошо масштабируется. Развернуть виртуальную машину, настроить сетевое взаимодействие, профили и базовые механизмы защиты можно в автоматизированном режиме».

Вскоре данный механизм позволит PT Application Firewall стать SaaS-приложением, а также интегрироваться в существующие сети и инфраструктуры любого масштаба.

Запись действий и анализ перемещений по GeoIP

В системе продолжает развиваться функциональность отслеживания подозрительных посетителей. Если кто-то попытался атаковать ваше веб-приложение, PT AF может записывать его последующие шаги, в том числе легитимные, для последующего расследования инцидента.

В PT Application Firewall также появился механизм информирования об изменении геолокации. Резкое изменение географического положения — города, региона или страны — влечет создание инцидента безопасности. Градации доверия гибко настраиваются под нужды пользователя.

«Если мы видим, что посетитель сайта с одной и той же сессией раз в 10 минут заходит то из Зимбабве, то из Канады, велика вероятность, что он работает через Tor, так как выходная нода в нем часто выбирается случайным образом, — говорит Дмитрий Нагибин, руководитель группы разработки Positive Technologies. — Собирая такие IP-адреса, можно наполнять свой собственный фид выходных нод, сделать агрегацию этих событий, получить IP-адреса, участвовавшие в рамках этой сессии, и, например, отправить список адресов на блокировку средствами межсетевых экранов, расположенных перед PT AF на периметре».

Среди других изменений версии 3.3 стоит отметить интеграцию с PT MultiScanner с целью обнаружения вирусов в файлах, загруженных на веб-портал.

«Система PT Application Firewall становится не только функциональнее и удобнее, но и быстрее, — отмечает Олег Матыков, руководитель направления безопасности приложений Positive Technologies. — Скорость обработки защищенного трафика выросла на 30% за счет новой линейки аппаратных платформ. Благодаря рефакторингу эвристического модуля пользователи могут сократить время обучения под трафик приложения. Легче стало конфигурировать систему, что позволяет сэкономить время инженеров. В ближайших планах — улучшение защиты от ботов, интеграция с DBFW, появление полноценного пассивного сканера и других важных модулей».