PandaLabs, предупреждает, что зафиксирована прямая взаимосвязь между недавней неустойчивостью фондовой биржи и ростом числа новых угроз. По мнению экспертов лаборатории PandaLabs, эти два события связаны намного теснее, чем предполагалось ранее, а недавняя нестабильность на фондовом рынке ускорила рост целевых кибер-атак и их соответствующее влияние на экономику в течение последних полутора месяцев. Помимо этого, аналитики в лаборатории PandaLabs полагают, что недавний всплеск роста вредоносного ПО может быть связан с тем, что кибер-преступники сейчас имеют меньшее количество вероятных целей, что стало результатом консолидации внутри банковской сферы.

“Когда мы стали рассматривать специфические результаты влияния кибер-преступников на экономику во время спада, мы обнаружили поразительную взаимосвязь: криминальная экономика очень тесно связана с самой экономикой”, говорит Луис Корронс, технический директор PandaLabs. “Основываясь на расширенном исследовании и анализе появления новых образцов вредоносного ПО, мы полагаем, что преступнические организации тщательно отслеживают производительность рынка и адаптируются к нему, если нужно, для получения максимальной прибыли”.

По данным лаборатории PandaLabs сейчас ведется разработка новой стратегии, которая станет ответом преступников на консолидацию в банковской сфере, проявившейся во введении несколькими правительствами многомиллионных пакетов для борьбы с кризисом. В результате этой консолидации меньшее количество банковских организаций продолжит свое существование в долгосрочном периоде и ощущение нестабильности в финансовом сообществе превратит последних в менее привлекательную цель. Сложившаяся ситуация увеличила число других типов вредоносного ПО, например рекламного, которое в обычных условиях оказалось бы на втором месте после троянов.

“Кибер-преступники вынуждены увеличить свою активность для того, чтобы с помощью своих кампаний, разрабатываемых для получения денег, особенно в периоды экономической нестабильности, «достать» большее количество пользователей. Например, мы наблюдали рост числа мошеннических операций, связанных с антивирусным ПО, в которых ничего не подозревающих клиентов заставляли осуществлять онлайновую транзакцию - для этого преступники использовали такой прием как фишинг (банковских сайтов)”, объясняет Корронс. “По нашей информации обманные, ненастоящие антивирусные кампании ежемесячно собирают для теневой экономики более 10 миллионов евро”.

Следующие данные отражают ключевые открытия PandaLabs:

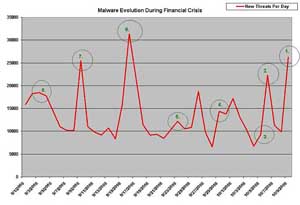

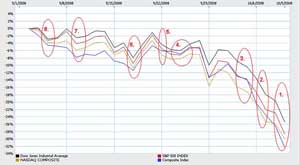

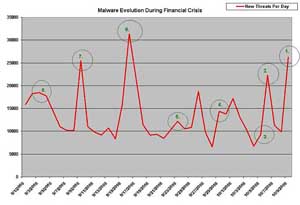

- В среднем американский фондовый рынок испытывал упадок от 3 до 7 процентов с 1 сентября по 9 октября. Однако активность на «рынках вредоносного ПО» была противоположной: она значительно возрастала, в то время как на фондовых ранках активность падала.

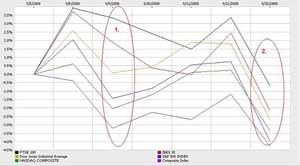

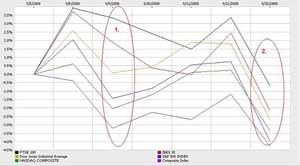

- С 5 по 16 сентября все индексы Dow Jones Industrial Average, NASDAQ, S&P 500 и Composite Index ушли из положительного диапазона в 0.0 до почти негативного в 3.0 процента или ниже (см. Рисунок #1). В этот же период индексы Spanish IBEX 35 index и London FTSE 100 также испытывали значительные потери. В это же время наблюдался значительный рост вредоносных угроз, которые происходят за день; например, с 8 по 10 сентября число угроз, которые обнаруженных за день, возросло с 10150 до более чем 24000.

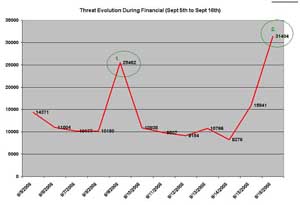

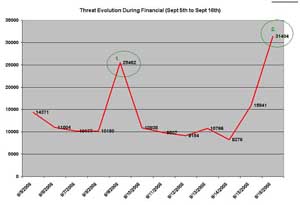

- С 14 по 16 сентября значения на фондовых рынках упали с -0.5 до -5.5 процентов, в то время как число ежедневных угроз увеличивалось на 50 процентов каждый день, с 8276 – на 14 сентября до 31404 – на 16 сентября (см. Рисунок #2).

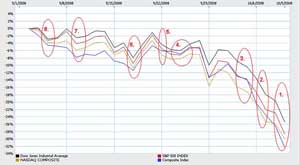

На представленных ниже графиках показаны данные из которых ясно видно, что когда ситуация на фондовых рынках становится хуже, кибер-преступники капитализируются на ослабленных экономических показателях для извлечения огромной финансовой прибыли. К примеру, на Рисунке #3 показано общее падение индексов DJIA, NASDAQ, S&P 500, FTSE 100, IBEX 35 и Composite Index за полтора месяца и обозначены несколько точек, когда произошли значительные потери. Сравнивая данный график с графиком эволюции вредоносного ПО (Рисунок #4) с 1 сентября по 9 октября, ясно видно, что при нестабильности рынка, кибер-преступничество значительно возрастает.

Рисунок # 1 – Изменения на фондовом рынке (с 5 сентября по 15 сентября) – источник: moneycentral.msn.com

Рисунок # 2 – Эволюция угроз с ключевыми точками (с 5 сентября по 15 сентября) – источник: PandaLabs

Рисунок # 3 – Изменения фондового рынка (с 1 сентября по 9 октября) – источник: moneycentral.msn.com

Рисунок #4 – Эволюция угроз с ключевыми точками (с 1 сентября по 9 октября) – источник: PandaLabs

Как становится очевидно при сравнении этих данных, не будет конца упорству и росту кибер-преступничества, а также его попыток использовать вредоносное ПО для получения финансовой прибыли”, говорит Корронс. “Несмотря на экономическую ситуацию, мы в курсе, что кибер-преступники постоянно перерабатывают свои стратегии и, очевидно, получают прибыль на экономическом спаде, охотясь на ничего не подозревающих жертв. Оставаясь бдительными и зная обо всем этом, мы лучше подготовлены к тому, чтобы защищать себя и экономику от действительно реальных опасностей вредоносного ПО”.