Microsoft продолжает аккуратно, но настойчиво встраивать Copilot в Windows 11, однако, как показала практика, далеко не все этому рады. Особенно в корпоративной среде, где лишние приложения в системе чаще воспринимают как проблему, а не как благо. Похоже, этот сигнал в Редмонде всё-таки услышали.

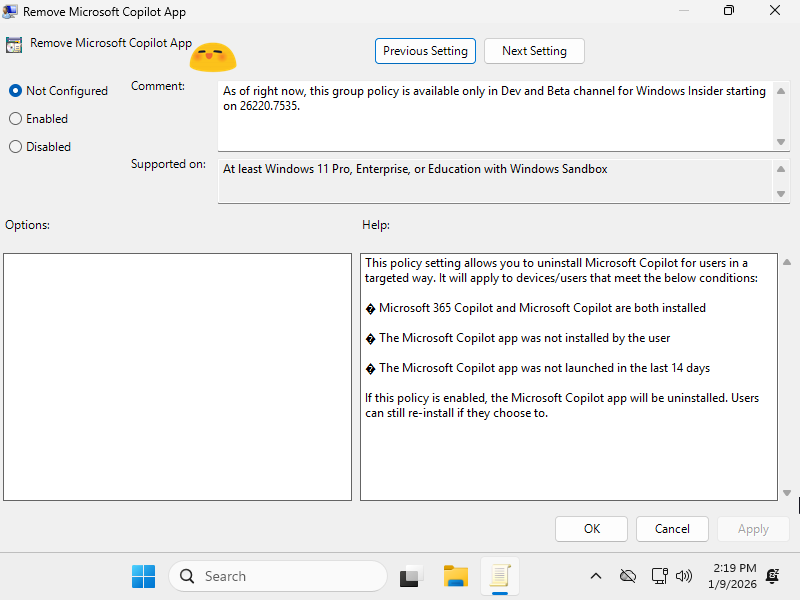

В свежей Beta/Dev-сборке Windows 11 (26200.7535) Microsoft добавила новую групповую политику, которая наконец-то позволяет полностью удалить приложение Microsoft Copilot. Правда, с довольно строгими оговорками.

Новая политика рассчитана исключительно на корпоративные сценарии и работает только при выполнении всех условий сразу:

- в системе одновременно установлены Microsoft Copilot и Microsoft 365 Copilot;

- пользователь не устанавливал Microsoft Copilot вручную (приложение должно быть предустановленным или развёрнутым через корпоративную лицензию);

- Copilot не запускался ни разу в течение как минимум 28 дней.

Если все пункты соблюдены, ИТ-администратор может применить политику и полностью удалить Copilot из системы.

Даже после удаления пользователи по-прежнему смогут установить Copilot вручную. То есть речи о жёстком запрете или блокировке на уровне системы пока не идёт — Microsoft лишь даёт возможность «прибраться».

Кроме того, функция предназначена только для организаций. Обычные пользователи Windows 11 воспользоваться этим механизмом не смогут — Microsoft 365 Copilot ориентирован исключительно на корпоративный сегмент.

Новая политика находится по пути:

Настройка пользователя → Шаблоны администратора → Компоненты Windows → Windows AI → Удалить приложение Microsoft Copilot

К слову, одновременно с этим шагом Microsoft решила открыть «Экранный диктор» (Narrator) с Copilot для всех пользователей Windows 11.