На заре становления массового рынка персональных компьютеров большинство вредоносных программ создавалось с целью развлечения или бахвальства, а не для получения материальной выгоды. Однако постепенно интерес вирусописателей все больше смещался в сторону незаконного заработка, и в настоящее время среди огромного числа распространяемых информационных угроз сложно встретить троянца, который создавался бы с иной целью.

Тем интереснее для вирусных аналитиков компании «Доктор Веб» было получить в свое распоряжение такую редкую и необычную угрозу, которая, ко всему прочему, предназначена для работы не на компьютерах, а на смартфонах и планшетах под управлением ОС Android. Вместе с тем, несмотря на всю свою академическую ценность, новая вредоносная программа представляет для пользователей весьма серьезную опасность, т. к. она удаляет все имеющиеся на карте памяти данные, не позволяет прочитать входящие СМС-сообщения, а также мешает нормальному общению в популярных программах-мессенждерах, блокируя их окна, пишет news.drweb.com.

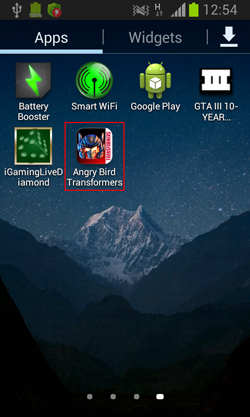

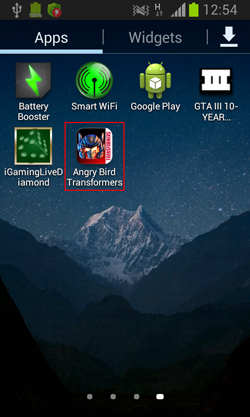

Новый Android-троянец, внесенный в вирусную базу компании «Доктор Веб» под именем Android.Elite.1.origin, является представителем весьма редкого типа вредоносных программ, относящихся к классу программ-вандалов. Такие вредоносные приложения обычно создаются вирусописателями не для получения каких-либо материальных выгод, а для доказательства своих навыков программирования, выражения своей точки зрения на те или иные события, либо с целью развлечения или хулиганства. Очень часто подобные угрозы демонстрируют различные сообщения, портят пользовательские файлы и мешают нормальной работе зараженного оборудования. Именно так и действует новый Android-троянец, который распространяется под видом популярных приложений, таких, например, как игры.

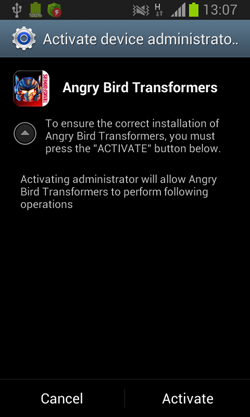

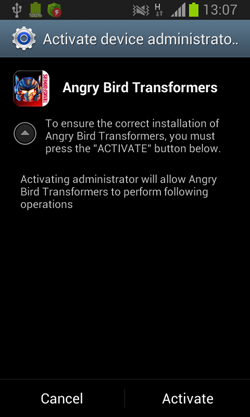

При запуске Android.Elite.1.origin обманным путем пытается получить доступ к функциям администратора мобильного устройства, которые якобы необходимы для завершения корректной установки приложения. В случае успеха троянец приступает к немедленному форматированию подключенной SD-карты, удаляя все хранящиеся на ней данные. После этого вредоносная программа ожидает запуска ряда популярных приложений для общения.

Как только пользователь попытается запустить официальный клиент социальной сети Facebook, программу WhatsApp Messenger, Hangouts, либо стандартное системное приложение для работы с СМС-сообщениями, Android.Elite.1.origin блокирует их активное окно, демонстрируя на экране изображение с текстом OBEY or Be HACKED. При этом данная блокировка сохраняется только для указанных программ и не распространяется на прочие приложения или операционную систему в целом.

Чтобы еще больше ограничить доступ пользователя к инструментам «мобильного» общения, троянец препятствует прочтению всех вновь поступающих СМС-сообщений, для чего скрывает от своей жертвы все оповещения о новых СМС. В то же время сами сообщения сохраняются и заботливо помещаются в раздел «Входящие», который, впрочем, остается недоступным из-за действующей блокировки.

Помимо форматирования SD-карты и частичной блокировки средств коммуникации, Android.Elite.1.origin с периодичностью в 5 секунд рассылает по всем найденным в телефонной книге контактам СМС со следующим текстом:

HEY!!! [имя контакта] Elite has hacked you.Obey or be hacked.

Кроме того, похожий текст отправляется в ответ на все входящие СМС, поступившие с действующих мобильных номеров других пользователей:

Elite has hacked you.Obey or be hacked.

Таким образом, счет мобильного телефона большинства пострадавших владельцев зараженных мобильных устройств может быть опустошен за считанные минуты и даже секунды.