Антивирусная лаборатория PandaLabs , опубликовала очередной ежеквартальный отчет, проанализировав события и инциденты IT-безопасности в период с января по март 2013. Несмотря на многочисленные инциденты безопасности, которые имели место в первом квартале этого года, борьба против киберпреступников находится на правильном пути, и хотя еще необходимо проделать огромный объем работ, международное сотрудничество органов безопасности разных стран начинает приносить свои плоды: преступники привлекаются к ответственности.

«Начало года было ознаменовано несколькими серьезными кибер-атаками, включая взлом Twitter-аккаунтов таких крупных организаций, как BBC или Burger King, а также одну из самых крупных в истории атаку, направленную на компании, являющиеся мировыми технологическими лидерами: Apple, Facebook, Microsoft и Twitter. Но были и достижения органов безопасности, в частности, арест группы хакеров, которые обвиняются в вымогательстве с помощью печально известного «полицейского вируса», - сказал Луис Корронс, Технический директор PandaLabs.

Android – первая цель для мобильных угроз

Практически все новости, связанные с вредоносными атаками на мобильные платформы, касаются операционной системы Android, которая имеет самую большую долю на рынке. В дополнение к обычным атакам, прошедший квартал показал новые техники, которые заслуживают упоминания. Образец вредоносной программы под Android, скрытый внутри Google Play, не только заражал мобильные телефоны, но также мог заразить компьютеры через смартфоны и планшетники.

По словам Корронса, область кибер-войн и шпионажа становится все более и более интересной. «Многие страны подозрительно смотрят на Китай, подозревая его в организации атак на крупные организации и общественные институты во всем мире, что может привести к реальным последствиям в мире. Некоторые страны выступают за введение международных соглашений, наподобие Женевской конвенции, которые смогли бы установить пределы таким видам деятельности», - сказал он.

Борьба против кибер-преступников

11 января Европейская комиссия начала поддерживать государства, являющиеся членами Европейского

сообщества, в их борьбе против кибер-атак. Также в январе ФБР опубликовала подробности начатого еще в 2010 году расследования деятельности банды кибер-преступников, сумевших в период с 2005 года заразить более миллиона компьютеров. Данная операция выделяется не в последнюю очередь благодаря координации органов безопасности в различных странах: ФБР получила поддержку полиции

в Молдавии, Румынии, Нидерландах, Германии, Финляндии, Швейцарии и Великобритании.

Кроме того, существует множество различных аспектов борьбы с киберпреступниками. Один из них,

который зачастую игнорируется, - это необходимость уведомления компаний о важности выделения ресурсов для защиты данных своих клиентов. В качестве своевременного напоминания об этом, подразделение Sony Computer Entertainment в Великобритании обязали выплатить 250 000 фунтов стерлингов после кражи пользовательских данных в 2011 году. Приговор является следствием недостатка тех мер, что компания внедрила для защиты клиентской информации.

Мошеннический «Полицейский вирус»

Один из самых печально известных случаев за последний год или, наверняка, один из таковых, – это

«Полицейский вирус». В феврале данный вирус снова попал в заголовки новостей, но на этот раз совсем по другой причине. Бригада технологических расследований в Национальной полиции Испании, совместно с Европолом и Интерполом, обнаружила многочисленные группы киберпреступников, ответственных за «Полицейский вирус». «Мы заметили, что в новостях сообщили об аресте «банды» киберпреступников, но при этом информация, которой мы располагаем в PandaLabs,

указывает на существование нескольких группировок, ответственных за эти атаки. Мы пришли к этому выводу после анализа различных вариантов вредоносных программ за последнее время, заметив существенные различия между ними. Короче говоря, мы опасаемся, что «Полицейский вирус» вряд ли исчезнет в ближайшее время. Пользователи не должны снижать свою бдительность» - сказал Корронс.

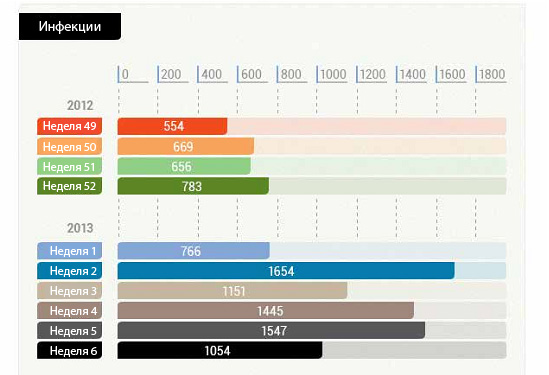

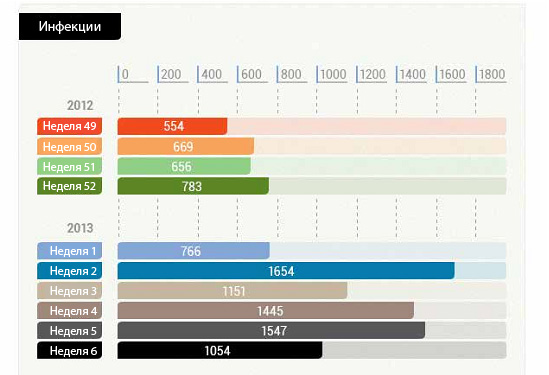

Количество заражений двумя вариантами «Полицейского вируса» после ареста главы банды

Twitter, Facebook, Apple и Microsoft – жертвы одной атаки

1 февраля Twitter опубликовал статью в своем блоге (“Обеспечение безопасности наших пользователей“), где было детально описано, как социальная сеть стала жертвой атаки, в результате которой хакеры получили доступ к данным более 250 000 пользователей Twitter. Спустя пару недель Facebook также опубликовал в своем блоге статью «Защита людей в Facebook»”, признав, что их система была подвержена сложной атаке. Хотя, по словам источника из социальной сети, в результате этой атаки данные пользователей не пострадали. Всего через несколько дней после заявления Facebook представители Apple сообщили Reuters, что их компания также стала мишенью для подобной атаки. И наконец, что не менее важно, Microsoft признался, что также подвергся этой атаке. Все эти атаки использовали ранее неизвестную уязвимость в Java, для которой не были доступны патчи. Такие уязвимости известны как уязвимости «нулевого дня». В любом случае, критически важно иметь возможность идентифициров ать происходящую атаку, а потому радует, что Twitter, Facebook, Apple и Microsoft смогли это сделать.

Java

На сегодняшний день большинство инфекций осуществляется через «комплекты эксплойтов», позволяющие заражать компьютеры пользователей с помощью уязвимостей, о которых еще ничего неизвестно. Более 90% из них приходится на уязвимости Java в браузерах. Атаки на Microsoft, Apple, Facebook и Twitter использовали Java. Большинство заражений компьютеров «полицейским вирусом» произошло благодаря необновленным версиям Java. Какой наилучший способ предотвращения подобных инфекций? Все очень просто: достаточно только удалить Java из браузера. Если по какой-либо причине Вам необходима Java в Вашем браузере для использования определенного приложения, используйте его на другом браузере, специально установленном для данной задачи.

Кибер-атаки

В первом квартале мы наблюдали большое количество и разнообразие атак, если не сказать больше. Evernote стал жертвой вторжения, которое побудило компанию сделать заявление и призвать более 50 миллионов пользователей изменить свой пароль. Согласно сообщению от Федеральной резервной системы США, ее веб-сайт также был атакован, хотя и не было сказано о кражи каких-либо данных. Однако, этот инцидент совпал по времени с публикацией персональной информации 4000 банковских служащих США от группы Anonymous, а потому есть все основания подозревать эту группу хакеров в причастности к атаке на ФРС. NASA также стала жертвой вторжения. На популярном веб-сайте Pastebin была опубликована внутренняя информация, включающая адреса электронной почты, реальные имена и пароли.

Социальные сети

В течение первого квартала были взломаны различные аккаунты в Twitter, в том числе аккаунты знаменитостей и известных компаний. Один из наиболее известных случаев связан с Burger King, в результате чего хакеры, кажется, смогли перехватить пароль к аккаунту и взять его под свой контроль. Они изменили фоновую картинку, поставив ту же самую, что стоит и у McDonalds, а также сообщили, что компания перешла к своему основному конкуренту.

Twitter-аккаунт автомобильной компании Jeep также стал жертвой подобной атаки, но в этом случае было сообщено, что компания была куплена Cadillac. Другие атаки на аккаунты в Twitter носили политический характер. Группа киберпреступников, которые называют себя «Сирийской электронной армией», сумела взломать аккаунты, принадлежащие некоторым крупным организациям. По всей видимости, сперва были произведены фишинговые атаки, которые позволили получить пароли, а затем уже аккаунты были взломаны. Среди их жертв оказались Human Rights Watch, французский новостной канал France 24 и служба погоды в BBC.

Кибер-войны

Китай достаточно часто упоминается в этой связи, но в первом квартале азиатский гигант захватил все первые полосы. 30 января The New York Times поместила на первой полосе статью о том, как они стали жертвами атаки, в результате которой хакеры получили доступ к их компьютерам и смогли шпионить за ними на протяжении нескольких месяцев. Так совпало, что атака была произведена сразу же после выхода в газете статьи о том, как премьер-министр Госсовета КНР Вэнь Цзябао и его семья накопили миллиардное состояние.

Спустя один день The Wall Street Journal заявила, что она также стала жертвой подобной атаки со стороны китайских хакеров. Правительство Китая выразило протест в связи с этими «необоснованными претензиями», а Министр иностранных дел КНР Хун Лей заявил, что они «…непрофессионально и безосновательно обвинили китайских военных в запуске кибер-атак без каких-либо убедительных доказательств».

Интересно, что в обоих случаях хакеры сумели получить доступ ко всем типам данных (данные о клиентах и пр.), но при этом они сфокусировались только на получении информации о журналистах и сотрудниках, пытаясь найти любые ссылки на журналистские расследования, связанные с Китаем, и в частности, пытаясь определить источников информации для газеты.

На следующий день после откровений The Wall Street Journal, другой медиа-гигант США, The Washington Post, заявила, что они сталкивались с подобной атакой в 2011 году, которая была проведена, предположительно, также из Китая.

Спустя несколько недель, Mandiant опубликовала убийственный 76-страничный отчет (APT1: Разоблачая одну из китайских частей по кибер-шпионажу, http://intelreport.mandiant.com/), в котором рассказывалось о том, что Часть 61398 китайской армии специализируется на кибер-шпионаже. В докладе приведены свыше 3000 данных, свидетельствующих о том, что данная часть работает, по крайней мере, уже с 2006 года, и осуществила кражу информации у не менее чем 141 организации во всем мире.

«Мы не можем по-настоящему оценить важность отчета Mandiant и то влияние, которое он может иметь в среднесрочной и долгосрочной перспективе. Доказать, кто реально стоит за каждой атакой, представляется крайне сложным, даже в случаях с простыми киберпреступлениями. Когда дело доходит до кибершпионажа, то это еще более осложняется тем, что за атакой стоят высококвалифицированные специалисты, способные скрыть свои следы. В течение последних нескольких лет люди обращают свое внимание на Китай в тех случаях, когда происходят подобного рода инциденты, но при этом нет каких-либо реальных доказательств того, что правительство Китая стоит за этими атаками. Теперь же впервые было доказано, что китайская армия активно вовлечена в процесс шпионажа в глобальном масштабе, проникая в компании различных сфер деятельности и осуществляя кражу информации», - объяснил Корронс.