Эксперты компании McAfee заявляют, что им удалось выявить новую модификацию вредоносной программы Android/Smsilence. Вредонос маскируется под тему/обновление для телефонов марки Vertu, и, судя по всему, его основной целью являются владельцы телефонов данной марки, проживающие на территории Японии и Кореи.

Android/Smsilence для японцев.

Android/Smsilence для корейцев.

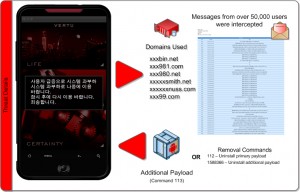

Попадая на устройство, Android/Smsilence устанавливается и выдает экран загрузки. В то же время вредонос пересылает номер телефона устройства на удаленный сервер, а затем устанавливает на инфицированное устройство специальный фильтр, в результате чего все входящие сообщения также перенаправляются на удаленный сервер, контролируемый киберпреступниками. Известно, что вредонос загружает дополнительные шпионские программы. После завершения вышеуказанных действий на экране инфицированного устройства появляется надпись, сообщающая, что услуга недоступна.

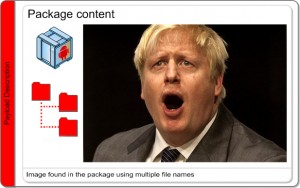

Эксперты McAfee отмечают, что Android/Smsilence уже инфицировала 50-60 тысяч мобильных устройств. Также отмечается, что вредоносная программа содержит файл, изменяющий контрольную сумму приложения, пытаясь таким образом избежать выявления вредоноса системами защиты инфицируемого устройства. Эксперты заявляют, что обнаружили в данном файле фото действующего мэра Лондона Бориса Джонсона (Boris Johnson).

По словам экспертов, вышеупомянутая технология обхода систем защиты устройств наиболее характерна для вредоносных программ, используемых на территории Восточной Европы, а не азиатского региона.