Как известно, киберпреступники нередко маскируют вредоносные программы под различные приложения, обеспечивающие защиту компьютеров от киберугроз. Для реализации одной из последних кампаний, раскрытых специалистами Trend Micro, киберпреступники замаскировали вредоносную программу под названием TROJ_RIMECUD.AJL под якобы новый продукт компании Trend Micro.

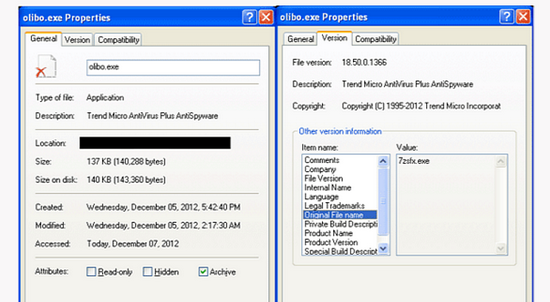

Изначальный файл olibo.exe, содержащий вредоносную программу, описан как новый продукт Trend Micro, сочетающий в себе функции антивируса и антишпиона. Попадая на компьютер жертвы, вредоносная программа внедряет вредоносный код в процесс svchost.exe и загружает набор вредоносных компонентов.

Этот набор содержит вредонос, позволяющий злоумышленникам опустошать счета жертв в системе Bitcoin. Вредонос, идентифицированный как HKTL_BITCOINMINE, очевидно, разработан Ufasoft.

Компьютеры, зараженные таким набором вредоносных программ, попросту грабят пользователей Bitcoin.

Подобные типы киберугроз «съедают» очень много системных ресурсов, поэтому пользователям, которые замечают внезапное замедление работы компьютера, эксперты советуют проверить систему на наличие подозрительных приложений, которые вполне могут работать в фоновом режиме.