Корпорация Symantec сообщает о новой угрозе вымогательства через интернет. На российских подпольных форумах были зарегистрированы продажи готовых комплектов ПО для реализации данной угрозы. С помощью этих продуктов злоумышленники могут отслеживать данные своих жертв – их местоположение и даты платежей, а также создавать различные виды троянов.

Вымогательство становится все более популярным среди киберпреступников, так как такие методы часто срабатывают, а потенциал получения прибыли очень велик. На рынке появляются новые варианты ПО и техники для осуществления таких видов мошенничества.

Один из них детектируется как Trojan.Ransomlock.K. Его появление не стало сюрпризом, однако во время анализа специалисты Symantec нашли активный сервер C&C с точкой входа, которую использовала данная угроза.

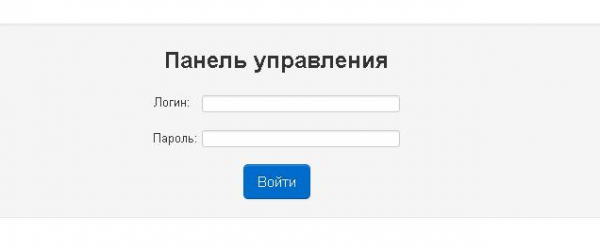

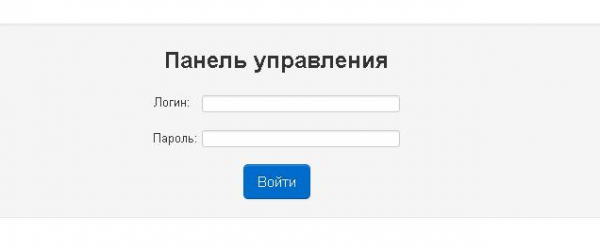

Рисунок 1. Логин в панель управления Silent Locker

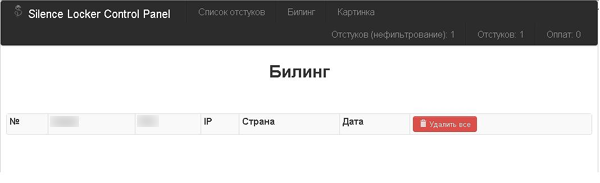

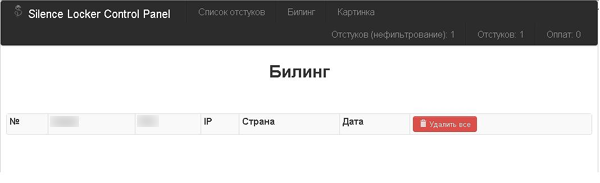

Проведя дальнейшее изучение программы, специалисты Symantec узнали, что панель управления, называемаяSilent Locker, может быть легко загружена из интернета и используется вместе с Trojan.Ransomlock.K. Панель управления Silent Locker в русской версии обладает несколькими типичными возможностями. Основной экран интерфейса служит, чтобы отслеживать количества успешных заражений, а снимок экрана, приведенный на рисунке 2, показывает интерфейс, который используется для отслеживания данных об оплате - страны плательщика и даты платежа.

Рисунок 2. Биллинг панели управления Silent Locker

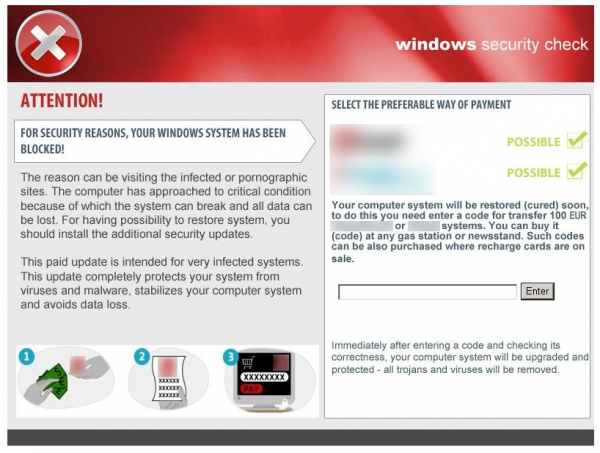

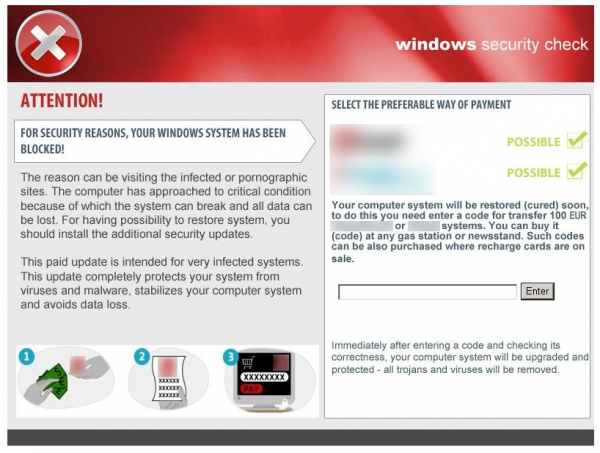

Любопытно, что панель управления обладает возможностью показывать жертве картинку в зависимости от местоположения IP-адреса. Это значит, что во время заражения компьютера Trojan.Ransomlock.K, машина обращается к сайту, на котором размещена панель управления, и в зависимости от IP-адреса скомпрометированного компьютера пользователю будет показано определенное изображение. Это позволяет киберпреступникам использовать панель управления для локализации приемов социального инжиниринга, повышая потенциальную возможность успешного распространения угрозы.

При выборе картинки по умолчанию, жертва увидит экран с абстрактной картинкой и пустым полем для ввода реквизитов и кнопкой «вход». Однако если киберпреступник загрузит свою картинку, например, такую как на рисунке 3, жертва увидит локализованное сообщение о том, что необходимо оплатить защиту системы. Это окно отличается от окна по умолчанию только фоновым рисунком. При этом код самой страницы остается прежним, он позволяет жертве произвести оплату через одну из платежных систем, результат транзакции будет отражен в панели управления Silent Locker, как показано на рисунке 2.

Рисунок 3. Загруженная картинка для панели управления Silent Locker

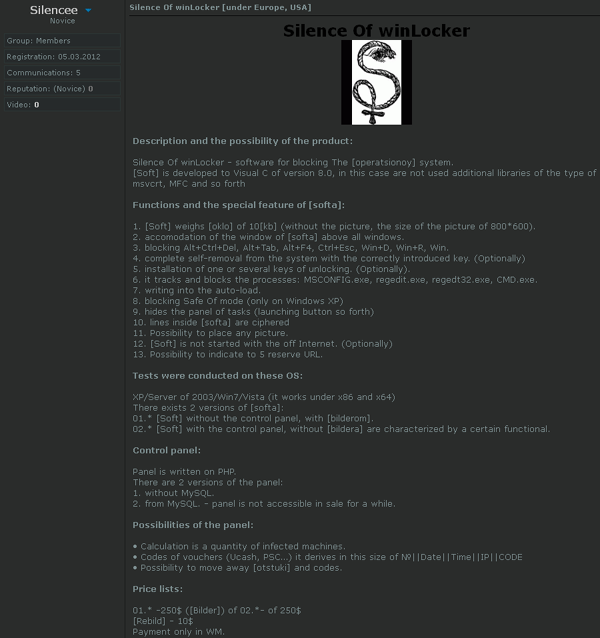

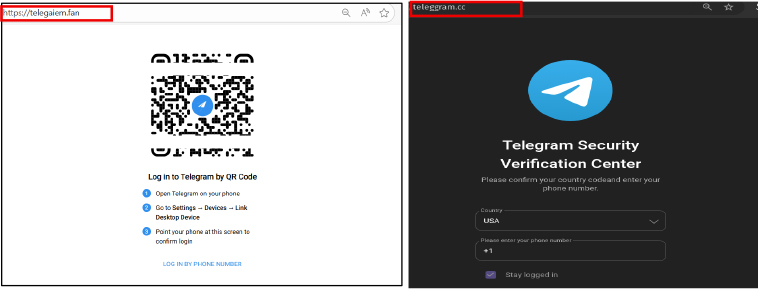

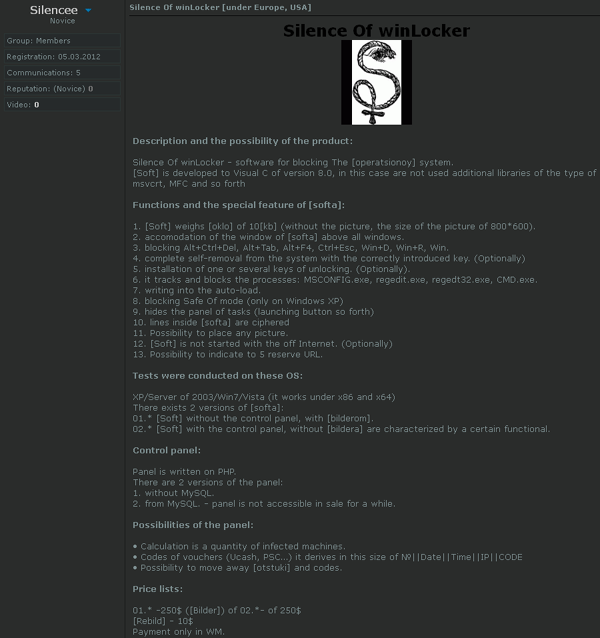

Вредоносное ПО и фишинговые инструменты, использующие панели управления для веб-сайтов, часто применяются киберпреступниками. Продажа готовых комплектов для реализации угрозы Trojan.Ransomlock.K недавно была зарегистрирована на российских подпольных форумах. Как вы можете видеть на рисунке 4, наборы для вымогательства продаются под названием «Silence Of winLocker».

Рисунок 4. Российский форум с рекламой SilenceWinLocker

После оплаты автор обещает выслать билдер для создания готового комплекта Trojan.Ransomlock.K, панели управления Silence Locker, а также инструкцию и обеспечить техническую поддержку – все это за 2500 WMZ.

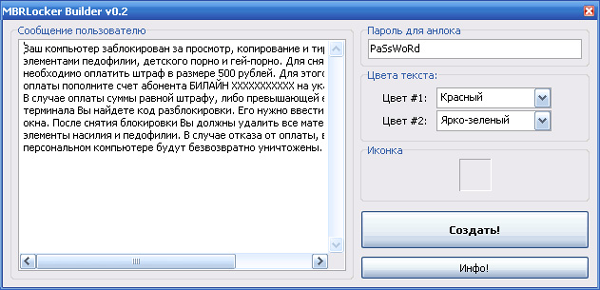

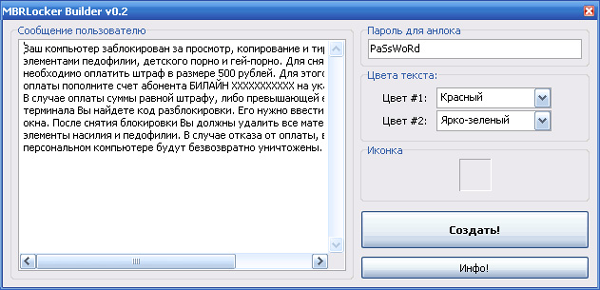

Хотя Silence Locker может значительно расширить распространение угроз вымогательства сегодня, это не единственный билдер, доступный для киберпреступников. Другие абсолютно бесплатные билдеры, например MBRLocker, показанный на рисунке 5, могут быть найдены на различных подпольных форумах.

Рисунок 5. MBRLocker v0.2 билдер (Trojan.Bootlock.B)

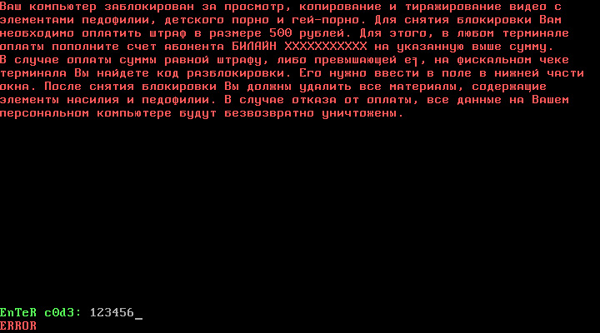

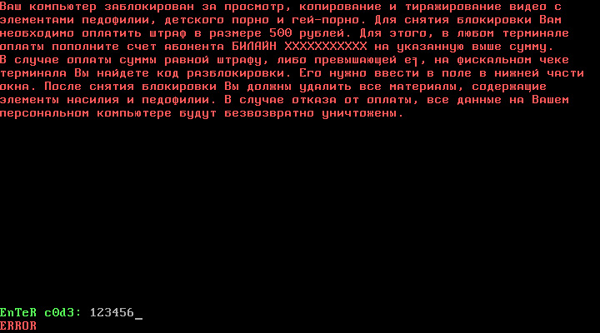

Этот билдер позволяет злоумышленникам создавать Trojan.Bootlock.B, способный заражать главную загрузочную запись (MBR). Благодаря этому можно сделать так, что операционная система не сможет загрузиться, пока жертва не введет код, инструкции для получения которого появляются на экране, как показано на рисунке 6. Это усложняет процедуру избавления от вредоносного кода, когда компьютер уже заражен.

Рисунок 6. Экран загрузки компьютера, зараженного MBRLocker

Наборы вредоносного ПО различных типов, а также их популярность в криминальной среде являются важными проблемами в наше время. Пока за создание вредоносного ПО можно получить деньги, а недостатки международных законов создают поле для такой деятельности, такие угрозы будут становиться все популярнее и изощреннее.