В Лондоне состоялась международная конференция по интернет-безопасности - первое подобное мероприятие, прошедшее не в среде ученых-программистов, а на глобальном уровне, с участием министров и глав правительств.

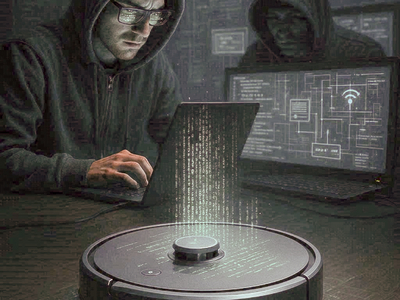

Бурное обсуждение среди участников вызвало заявление Евгения Касперского, компания которого специализируется на разработке систем защиты от компьютерных вирусов, спама и хакерских атак. Касперский предупредил, что в ближайшее время мир может столкнуться с новой угрозой, угрозой кибертерроризма, которая грозит обернуться "катастрофическими последствиями".

Сам программист, однако, утверждает, что не сказал ничего нового: о теоретической возможности совершения терактов с помощью интернета известно давно, но лишь сейчас этой угрозе начали уделять должное внимание, сообщает BBC.

Развитые страны начали активно обсуждать, какие формы может принимать киберпреступность, какие существуют методы борьбы с ней и каким может быть международное сотрудничество в этой сфере, чтобы снизить возможные риски.

Мошенничество, шпионаж и терроризм?

"Интернет сейчас совсем другой – это совсем не то, что было 5-10 лет назад", - поясняет Евгений Касперский, отвечая на вопрос Би-би-си, почему международное сообщество только сейчас вплотную занялось вопросами безопасности в глобальной сети.

"В интернете появляется больше сервисов, больше денег, больше информации, - перечисляет он. - В то же самое время киберпреступники тоже эволюционируют - они становятся все более профессиональными, все более умными и все более жадными".

Если раньше вопросы безопасности в интернете сводились преимущественно к защите личной информации и банковских данных, то теперь необходимо думать о защите от несанкционированного проникновения целых компьютерных систем и секретных баз данных.

Наряду с кибермошенниками начинают появляться независимые группы "хактивистов" - взломщиков, которые могут причинять значительный ущерб не только ради финансовой выгоды, но и ради идеи.

Кроме того, новые масштабы приобретает кибершпионаж, и не только промышленный.

Массированным хакерским нападениям уже не раз подвергались не только компьютерные сети правительств разных стран, в том числе Пентагона, но и корпорации, занимающиеся производством оружия, подводных лодок и атомных реакторов.

"У нас нет доказательств, но я не исключаю, что за многими кибератаками могут стоять спецслужбы разных стран, - говорит Касперский. - И дело идет к кибервойнам и кибертерроризму - технически, к сожалению, это возможно".

"Критическая ситуация"

По словам Евгения Касперского, впервые термин "кибертерроризм" начали широко употреблять в 2007 году, после выхода на экраны фильма "Крепкий орешек 4.0". Там герой Брюса Уиллиса борется с бывшим сотрудником Пентагона, который с помощью команды хакеров сначала приводит в хаос транспортную инфраструктуру США, а потом и финансовые рынки.

"Я рекомендую всем специалистам по IT-безопасности и вообще тем, кто связан с IT-вопросами, пересмотреть это кино, - серьезно говорит Касперский. - Наполовину, конечно, то, что там показывается, - полная чушь. Но только наполовину".

На самом деле создатели фильма немного забежали вперед, говорит он, однако быстро развивающиеся технологии всегда не слишком отставали от фантастов - так случилось и на этот раз.

Далекая угроза, которая еще в 2007 году легла в основу сценария голливудского блокбастера, уже три года спустя стала реальностью, когда компьютерный вирус Stuxnet поставил под угрозу срыва иранскую ядерную программу.

При помощи вируса Stuxnet в вычислительные машины, отвечавшие за работу иранских центрифуг по обогащению урана, была доставлена "компьютерная боеголовка" - кусок кода, который изменил работу программы, заставил центрифуги вращаться с запредельной скоростью и в результате вывел их из строя.

Именно этот инцидент Нажать вынудил многие развитые страны пойти на

укрепление защиты своих жизненно важных промышленных объектов - в частности, в энергетике и водоснабжении.

"Стало очевидно, что подобные вещи могут происходить и в других странах, и на других объектах, - объясняет Касперский. - То есть при помощи компьютерного кода можно выводить из строя совершенно не компьютерные объекты. Или, наоборот, приводить их в действие..."

"Всем стало очевидно, что ситуация критическая", - добавляет он.

Ядерная бомба на флешке?

Однако действительно ли угроза кибертерроризма столь велика?

Критики уже успели обвинить компании, занимающиеся обеспечением компьютерной безопасности, в том, что те преувеличивают риски и слишком нагнетают ситуацию. По понятной причине: ведь именно к ним в итоге обратятся за помощью те компании и правительства, которые решат вложить деньги в защиту от кибератак.

По словам Касперского, угроза более чем реальна, ничуть не преувеличена и самые яркие доказательства этого – все возрастающее количество и качество хакерских атак на различные интернет-ресурсы, локальные сети, базы данных и правительственные организации.

Впервые идея о том, что с помощью интернета можно устраивать хаос в инфраструктуре и сеять панику - то есть заниматься самым настоящим террором, - пришла ему в голову еще шесть-семь лет назад.

Однако несколько лет Касперский хранил молчание, "потому что не хотел быть человеком, который провоцирует различные силы применять подобные методы".

"Я не нагнетаю истерику. Это не первый раз, когда я выступаю с немного шокирующими заявлениями. Но если копнуть немного в историю, все мои подобные заявления оказывались правдой - причем, к сожалению, через очень короткое время", - уверяет Касперский.

Понятно, что люди, действительно заинтересованные в проведении масштабных терактов, скорее всего, сейчас не обладают достаточными навыками и техническим обеспечением для проведения серьезных кибератак, однако это, предупреждает эксперт, не должно успокаивать.

Необходимые технологии или специалистов можно купить, украсть, захватить, запугать или заставить. И в этом смысле уследить за орудием потенциальных кибертеррористов куда сложнее, чем за ядерными материалами.

"Ядерные боеголовки на флешке не пронесешь, - объясняет Егений Касперский, - в смысле слежения это более безопасные объекты, которые требуют транспортировки и которые можно перехватить. Программные атаки не видно, их можно доставить через интернет, они не светятся на рамке металлоискателя, это гораздо опаснее".

Антивирус со многими неизвестными

"Как отследить перемещение компьютерной программы? - задается вопросом эксперт. - Счетчик Гейгера тут не поможет, металлоискатель тоже. И полицейские кордоны, и таможня, и облет подозрительных мест на вертолете - тоже ничего не дадут".

Но ведь любые системы защиты от нападений, в том числе и антивирусные пакеты, всегда рассчитаны на уже известные виды угроз.

В этом смысле компьютерная защита всегда работает с небольшим опозданием. Нельзя написать антивирус к еще не обнаруженному вирусу. Так как же можно защититься от специально спланированной кибератаки на конкретный объект?

Интернет и компьютерные системы – это не нечто совершенно виртуальное, подчеркивает Евгений Касперский. Это физический мир, в котором работают те же самые законы.

Если кто-то задумал что-то абсолютно новое и неожиданное, защиты от этого нет - кроме внедренных агентов, которые заранее сообщат, что что-то готовится.

Но это уже работа спецслужб, резюмирует эксперт.