Для своевременного обнаружения вредоносной активности в технологической сети промышленного предприятия необходимо проводить непрерывный мониторинг трафика по специфическим протоколам. В решении этой задачи предприятиям помогают специализированные продукты — средства обнаружения вторжений (СОВ, они же — Intrusion Detection Systems, IDS). Сравним пять продуктов такого рода, представленных на российском рынке.

- Введение

- Тенденции в сфере кибербезопасности АСУ ТП

- Выбор средств обнаружения вторжений для сравнения

- Методология сравнения промышленных средств обнаружения вторжений

- 4.1. Процедура тестирования

- 4.2. Критерии сравнения

- 4.3. Участники сравнения

- Результаты сравнения промышленных средств обнаружения вторжений

- 5.1. Функциональность промышленных средств обнаружения вторжений

- 5.2. Общие требования к промышленным средствам обнаружения вторжений

- 5.3. Нормативные требования к промышленным средствам обнаружения вторжений

- 5.4. Результаты испытаний промышленных средств обнаружения вторжений

- Выводы

Введение

Чтобы сравнить присутствующие на российском рынке СОВ, в начале марта компания «Инфосистемы Джет» провела исследование на полигоне одного из ведущих зарубежных вендоров АСУ ТП. Для тестирования были выбраны решения, которые мы рассматривали ранее (PT ISIM и KICS for Networks), а также три новых продукта: Guardian, InfoWatch ARMA Industrial Firewall и DATAPK. При определении критериев для сравнения мы ориентировались на основные параметры, влияющие на выбор СОВ нашими клиентами. Хотим поделиться результатами тестирования и рассмотреть ключевые тенденции в области обеспечения информационной безопасности систем промышленной автоматизации. (Также рекомендуем почитать обзор межсетевых экранов и систем обнаружения вторжений, сертифицированных ФСТЭК России. — Прим. ред.)

Сравнение подготовлено экспертами Центра информационной безопасности компании «Инфосистемы Джет» Виталием Сияновым, руководителем направлений защиты АСУ ТП и КИИ, и Антоном Елизаровым, руководителем группы защиты АСУ ТП.

Тенденции в сфере кибербезопасности АСУ ТП

Цифровизация ускоряется, и мы видим, что всё больше предприятий проводят модернизацию технологических систем. Вендоры АСУ ТП уже стараются применять концепцию «secure by design». Например, Schneider Electric, Siemens и Yokogawa Electric Corporation являются передовиками в этой гонке за требованиями клиентов. Отечественные вендоры, к большому сожалению, — пока только в начале пути. Нередко на промышленных объектах можно встретить новое оборудование рядом со старым в одной технологической сети. Такие совмещения приводят к тому, что образуется «зоопарк» из решений разных поколений и с разными степенями защиты. Обеспечить их кибербезопасность одинаково не представляется возможным, и тут нужно обязательно подходить к защите комплексно, в том числе включать в неё СОВ для быстрого обнаружения инцидентов.

За последний год ситуация с кибербезопасностью АСУ ТП изменилась несильно. Основные угрозы, с которыми сталкиваются наши клиенты, по-прежнему связаны с внутренними нарушителями: неправомерное использование рабочих станций в личных целях, применение съёмных носителей и подключение к интернету изолированных устройств. Нам не известно о крупных атаках, произошедших в России за последний год, которые были бы связаны с внешними угрозами. Тем не менее сценарий, по которому предприятия будут атаковать извне, исключать нельзя. Сейчас сложно представить, что одно государство будет в открытую нападать на другое в киберпространстве, однако год назад никто бы не подумал, что весь мир окажется на карантине из-за инфекции и все будут работать удалённо.

Основные инциденты, которые мы как интегратор наблюдали, происходили из-за нарушения внутренних регламентов безопасности. Мы считаем, что сейчас нужно повышать осведомлённость персонала, проводить кибертренировки и ужесточать контроль за соблюдением внутренних ИБ-регламентов. Эти меры помогут быстро реагировать как на внутренние, так и на внешние угрозы.

Ещё одна тенденция заключается в усиливающемся влиянии законодательства на отрасли промышленности. Большинство компаний завершили категорирование объектов критической информационной инфраструктуры (КИИ), и мы видим, что практически у всех есть ЗОКИИ третьей категории. Первая и вторая категории нередко встречаются в электроэнергетике, химической, нефтяной и других отраслях. Приказ ФСТЭК России № 239 от 25 декабря 2017 г. предписывает иметь СОВ в составе системы безопасности для объектов первой и второй категорий, мы же рекомендуем оснащать такими средствами защиты все промышленные сети.

Сейчас государственные органы активно прорабатывают тренд на импортозамещение. Регуляторы предлагают не только выбирать средства защиты, произведённые в России или прошедшие сертификацию ФСТЭК, но и заменить зарубежное программное обеспечение на отечественное. Например, Минкомсвязи выступило с инициативой обязать владельцев КИИ использовать преимущественно российское ПО с начала следующего года (а ещё через год — и российское оборудование). Мы уже фиксируем явный уклон наших клиентов в сторону пересмотра планов по закупкам средств защиты в пользу отечественных решений. При этом некоторые компании рассматривают зарубежные разработки: Guardian от Nozomi Networks, SilentDefense от Security Matters, SCADAShield от Cyberbit и другие. Тесты для сравнения с отечественными продуктами стали реже, но не прекратились.

Как и год назад, мы в компании «Инфосистемы Джет» видим, что незащищённые организации страдают от активности так называемых «шифровальщиков». К сожалению, подобные атаки происходят из-за человеческого фактора. Мы рекомендуем устанавливать на рабочие станции антивирусную защиту и средства резервного копирования, чтобы не допустить потери данных или иметь возможность быстро восстановить машину при реализации угрозы. При атаке шифровальщика СОВ поможет быстро идентифицировать её, укажет место заражения и путь распространения по сети.

Серьёзной проблемой остаётся подключение к рабочим станциям и серверам недоверенных USB-носителей, таких как флеш-накопители, телефоны и другие устройства. Например, от рабочих станций часто заряжают смартфоны или пытаются скопировать с них информацию для печати на USB-носители. Эксплуатирующие подразделения нередко допускают такие нарушения, обосновывая их удобством работы, а ИБ-службы, как правило, никак это не контролируют. СОВ не обнаруживают сами устройства, но детектируют исходящий от них нелегитимный трафик в технологической сети, отправляют информацию об этом в систему мониторинга и отображают инцидент на контрольной панели («дашборде»), за которой следит ИБ-администратор.

Команда компании «Инфосистемы Джет» по-прежнему встречает подключение рабочих станций к интернету. Это делают в том числе с помощью смартфона, который можно легко перевести в режим модема. Понятно, что такие действия приводят к нарушению режима информационной безопасности и грозят заражением рабочих станций, например, вирусами.

Развитие технологий способствует активному совершенствованию и видоизменению угроз. Основным в их списке является человеческий фактор, и именно отслеживание действий сотрудников будет ключевым трендом в ближайшем будущем.

Выбор средств обнаружения вторжений для сравнения

С интересующей нас точки зрения основные функции IDS / СОВ — это мониторинг работы технологической сети, детектирование её изменений (например, прошивки контроллера) и выявление вторжений. Немаловажным фактором является возможность сохранять события, которые могут понадобиться для расследования инцидентов, затронувших АСУ ТП. От полноты и наглядности предоставляемой информации зависит скорость принятия решений. Ещё один важный критерий — анализ состава устройств в промышленном сегменте и выявление изменений в нём. Некоторые решения строят графические изображения сети, что позволяет визуализировать сетевые потоки и понимать, какие устройства взаимодействуют друг с другом. Иные помогают фильтровать трафик по протоколам, проводить сканирование защищённости и т. п. Объём требований рынка к функциональности таких решений с каждым годом увеличивается, и вендоры откликаются на пожелания компаний, добавляя в продукты новые компоненты, модули и расширения. Высокая конкуренция способствует активному развитию СОВ. Отечественные вендоры стремятся не отставать от зарубежных, а в чём-то даже превосходят их.

Каждый вендор старается сделать удобную экосистему, которая будет совмещать в себе несколько продуктов. Кто-то идёт по пути создания разработки, совместимой с решениями других производителей, кто-то, наоборот, стремится создать замкнутую среду, в которой потребители найдут продукты на все случаи жизни. Сравнивать решения в таких условиях — не самая лёгкая задача. Каждый производитель говорит, что нельзя оценивать продукт только с точки зрения конкретной функциональности и надо рассматривать всю продуктовую линейку. С этим мы согласны, но тогда получится, что нужно сравнить швейцарский нож и профессиональную дрель. Наша же задача заключалась в том, чтобы разобраться, как в представленных на рынке решениях реализована конкретная функция — мониторинг промышленного трафика в АСУ ТП.

«Использование СОВ — важный аспект в построении системы защиты. Для определённых категорий систем это является обязательным как в России, так и в мире. Применение СОВ позволяет выявлять несанкционированные действия на ранних этапах. Schneider Electric для обеспечения кибербезопасности использует стратегию "глубокой эшелонированной защиты", частью которой является применение некоторых из перечисленных в данном сравнении СОВ. Это позволяет нам соответствовать требованиям локальных регуляторов и стандартам наших заказчиков. Конечным пользователям такие сравнения очень помогают определиться с выбором конкретного СОВ», — объясняет Андрей Иванов, технический консультант по кибербезопасности Schneider Electric.

Методология сравнения промышленных средств обнаружения вторжений

Процедура тестирования

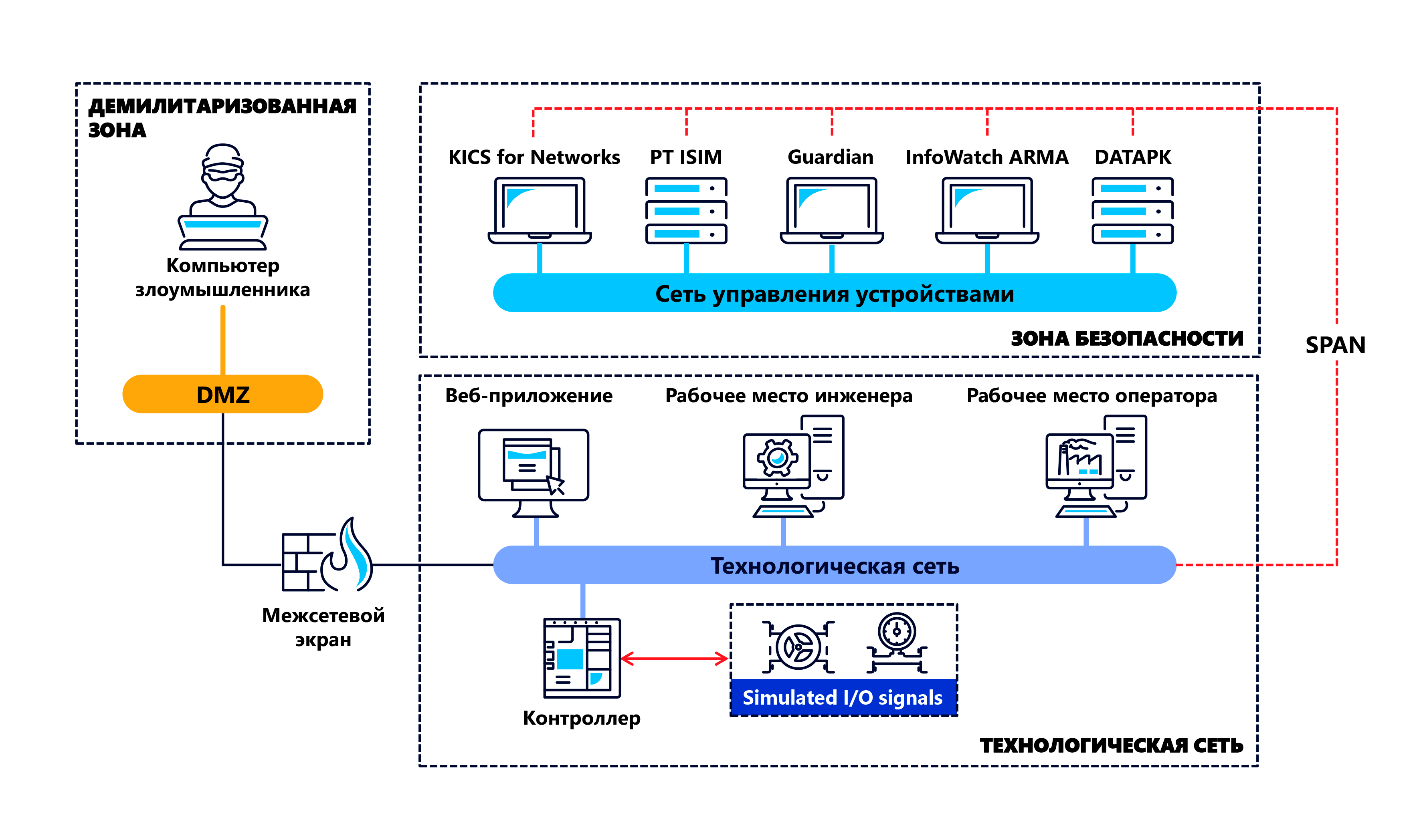

Для проведения тестирования специалисты компании «Инфосистемы Джет» развернули полнофункциональный стенд, который представлял собой модель технологической сети на базе промышленного коммутатора, контроллера, инженерной станции и рабочего места оператора.

Рисунок 1. Структурная схема полнофункционального тестового стенда

Для управления тестируемыми решениями мы выстроили дополнительный сегмент — зону безопасности. Для каждого продукта было обеспечено отдельное подключение к копии трафика, передаваемого с коммутатора технологической сети. Чтобы создать «боевой трафик» и добиться реальных параметров, которые можно было бы отслеживать и сравнивать при проведении тестирования, мы запустили на стенде эмуляцию технологического процесса.

Подробные инструкции от производителей и большой практический опыт развёртывания решений помогли нам справиться с установкой всех продуктов всего за шесть часов. Решения для тестирования вендоры предоставили нам в различных видах. Например, DATAPK мы получили в виде программно-аппаратного комплекса, для управления которым понадобилось задать дополнительные настройки. Для развёртывания PT ISIM и KICS for Networks нам потребовалось установить операционную систему; в итоге первое решение мы установили на базе промышленного компьютера, а второе — на виртуальной машине. Компания Nozomi предоставила образ продукта; достаточно было развернуть его в среде виртуализации и настроить соответствующий режим обучения, а затем переключиться на «боевой» режим для тестирования. InfoWatch ARMA Industrial Firewall мы получили в виде готового образа со всеми необходимыми настройками.

Тестирование проходило в два этапа. На первом мы провели тесты, позволявшие убедиться в наличии тех или иных функций в продуктах, выяснить особенности политик лицензирования и варианты поставки, а также проверить наличие сертификатов ФСТЭК и ФСБ России. На втором — выполнили комплексное техническое тестирование,чтобы посмотреть, как СОВ будут работать в условиях выбранных нами действий злоумышленников. Для проведения технических тестов мы подключили команду лаборатории практического анализа защищённости компании «Инфосистемы Джет», которая эмулировала хакерские атаки на инфраструктуру технологической сети: целенаправленное сканирование сетей различными способами, атаки на веб-приложения, подбор паролей и т. д. Дополнительно мы проводили тесты на способность решений выявлять изменения технологических параметров и отправку различных команд на программируемый логический контроллер (ПЛК). Методика тестирования включала в общей сложности 29 функциональных и 7 комплексных технических тестов; мы публикуем только те, что были одобрены вендорами.

Сравнивались следующие версии продуктов:

- DATAPK 1.13.0.1

- Nozomi Networks Guardian 18.5.0

- InfoWatch ARMA Industrial Firewall 2.0

- KICS for Networks 2.9.0.180

- PT ISIM 2.1.3645

Критерии сравнения промышленных средств обнаружения вторжений

Все критерии сравнения разбиты на четыре группы.

В группе критериев «Функциональные» мы сравниваем основные компоненты систем мониторинга промышленного трафика. Мы выбрали технологии, которые являются основополагающими для анализа трафика в АСУ ТП. По нашему мнению, эти критерии должны присутствовать во всех средствах обнаружения вторжений — как специализирующихся на обработке технологического трафика, так и предназначенных для выявления угроз, возникающих на промышленных предприятиях.

В группе критериев «Общесистемные» мы рассматриваем удобство эксплуатации и архитектурные особенности СОВ. Мы выделили основные критерии такого рода, на которые пользователи обычно ориентируются при выборе решения для внедрения.

Группа критериев «Нормативные» учитывает основные требования, которые наши клиенты предъявляют ко всем решениям по информационной безопасности. Наличие сертификатов ФСТЭК и ФСБ России важно для компаний с государственным участием. Международные сравнения отражают присутствие производителя и его продукта на мировом рынке.

Группа «Техническое сравнение решений» содержит критерии для проверки СОВ в ситуации, приближённой к реальной атаке на промышленную систему. Мы анализируем различные векторы атак, начиная от сканирования и заканчивая подменой значения технологической переменной. Сюда не входят атаки, нацеленные на компрометацию узла через подключение внешнего устройства, так как в нашем тестировании участвуют только продукты по анализу сетевого трафика.

Участники сравнения промышленных средств обнаружения вторжений

Отобранные для сравнения продукты можно разделить на две группы:

- Классические средства обнаружения вторжений (занимаются только анализом трафика и выявлением аномалий):

- Guardian от Nozomi Networks. Это решение широко применяется на мировом рынке СОВ, а с недавнего времени появилось и в России. Продукт обладает широкими возможностями интеграции с другими средствами защиты — например, решениями компании Fortinet.

- PT ISIM от Positive Technologies. Решение занимает высокую долю внутреннего рынка СОВ и имеет большое количество внедрений на отечественных промышленных площадках. Имеется сертификат ФСТЭК России (№ 4182, действителен до 9 декабря 2024 года).

- KICS for Networks от «Лаборатории Касперского». Решение широко представлено на внутреннем рынке и за рубежом. Имеет большое количество внедрений как в России, так и в других странах. Сертифицировано ФСТЭК и ФСБ России (№ 3907, действителен до 03.04.2021).

- Продукты с функциональностью СОВ (комплексные системы безопасности, для которых характерно совмещение различных функций):

- DATAPK от УЦСБ. Автоматизированное средство мониторинга с модулем СОВ. Большое количество внедрений на промышленных площадках России в металлургической, энергетической, нефтегазовой отраслях. Имеется сертификат ФСТЭК России (№ 3731 со сроком действия до 12 апреля 2020 г.; срок окончания технической поддержки — 12 апреля 2025 г.).

- InfoWatch ARMA Industrial Firewall. Промышленный межсетевой экран с встроенной системой обнаружения и предотвращения вторжений. Решение внедряется на промышленных предприятиях России. Имеется сертификат ФСТЭК России по 4 уровню доверия (№4429 со сроком действия до 27 июля 2026 г.) на соответствие требованиям к межсетевым экранам типа «Д» 4 класса защиты (ИТ.МЭ.Д4.ПЗ), СОВ уровня сети 4 класса защиты (ИТ.СОВ.С4.ПЗ).

Мы понимаем особенности отобранных продуктов и то, что многие из них представляют собой значительно больше, чем классический IDS (Intrusion Detection Systems), поставляются и лицензируются по-разному, поэтому приводим нижеследующую таблицу.

Особенности сравниваемых промышленных средств обнаружения вторжений

| Решение | Поставка | Компоненты | Что нужно для оценки стоимости | Цены | Особенности |

| PT ISIM | ПО (образ) для развёртывания в виртуальной среде; ПАК с предустановленным ПО | PT ISIM View Sensor (сбор и анализ данных) представлен в двух модификациях: NET View и PRO View (полная версия); единое управление всеми PT ISIM View Sensor осуществляется через компонент PT ISIM Overview Center | Количество точек съёма трафика; топология сети | Закрытый прайс-лист | Визуализация технологического процесса в виде мнемосхемы в версии PT ISIM PRO View; возможность мониторинга критических технических параметров; возможность записи «сырого» трафика для последующего разбора |

| KICS for Networks | ПО для установки в виртуальной среде или на аппаратном комплексе | При установке можно выбрать одну или обе функции: сервер управления, сенсор сбора | Количество входных портов в серверах; количество серверов (виртуальных / физических) | Закрытый прайс-лист | API для интеграции с другими СЗИ и ПО (ИТ / SCADA); интерактивная карта сети с визуализацией истории и прикреплённым к инциденту трафиком; низкие требования к производительности аппаратной / виртуальной платформы |

| Nozomi Networks Guardian | ПО (образ) для развёртывания в виртуальной среде; ПАК с предустановленным ПО | ПАК может поставляться в различных модификациях в зависимости от топологии сети и объёма трафика | Количество точек съёма трафика; топология сети | Закрытый прайс-лист | Написание собственных правил (на основе Yara Rules); хранение копии трафика для каждого события ИБ; удобный пользовательский интерфейс |

| InfoWatch ARMA Industrial Firewall | ПО (образ) для развёртывания в виртуальной среде; ПАК с предустановленным ПО | ARMA Management Console — централизованное управление, управление инцидентами, обработка событий, построение карты сети; ARMA Industrial Firewall — межсетевой экран с функцией обнаружения вторжений | Объём трафика для обработки МЭ; особенности аппаратной платформы (серверная, крепление на DIN, агрессивная среда, сертификаты); схема сети АСУ ТП | Закрытый прайс-лист | Межсетевое экранирование с разбором промышленных протоколов; фильтрация отдельных команд или протоколов |

| DATAPK | ПО (образ) для развёртывания в виртуальной среде; ПАК с предустановленным ПО | Уровень филиала (сбор и анализ данных); уровень предприятия (функции ПАК «управление филиалом», единое управление всеми ПАК DATAPK, централизованное обновление ПО) | Схема сети АСУ ТП; состав компонентов АСУ ТП (в т. ч. версий ПО, моделей оборудования) | Закрытый прайс-лист | Широкая дополнительная функциональность, в т. ч. сканирование защищённости, корреляция событий, контроль неизменности состава и конфигурации технических средств |

Результаты сравнения промышленных средств обнаружения вторжений

В таблицах далее представлено сопоставление исследуемых решений. Если свойство или элемент полностью поддерживается, то в соответствующей ячейке записывается «Да»; в противном случае — «Нет». Курсивом обозначены комментарии вендоров; комментарии без курсива даны специалистами компании «Инфосистемы Джет».

Функциональность промышленных средств обнаружения вторжений

| Проверка / испытание | Критерий успешности | PT ISIM | KICS for Networks | Nozomi Networks Guardian | InfoWatch ARMA Industrial Firewall | DATAPK |

| Автоматизированная инвентаризация узлов сети | Автоматизированная инвентаризация узлов сети успешно проведена | Да | Да | Да | Да | Да (инвентаризация возможна только из сегмента, указанного в настройках решения домашней сети) |

| Выявление сетевых аномалий на основе правил (детектов), работающих «из коробки» | Сетевые аномалии обнаруживаются без дополнительной настройки СОВ | Да | Да | Да | Да | Да |

| Создание и изменение пользователем правил выявления инцидентов, аномалий сетевого и прикладного уровней | Можно создать правило выявления аномалий сетевого или прикладного уровня | Да | Да | Да | Да | Да |

| Можно изменить правило выявления аномалий сетевого или прикладного уровня | Да | Да | Да | Да | Да | |

| Выявление инцидентов и аномалий на прикладном уровне АСУ ТП на основе функции контроля изменения технологических параметров | Появление инцидентов при изменении технологических параметров | Да (только в версии PRO View) | Да | Да | Да | Нет |

| Группировка событий по типу инцидентов | Наличие функции группировки инцидентов | Да | Да | Да | Да | Да |

| Управление группами новых устройств на карте топологии сети | Наличие функции управления группами новых устройств на карте топологии сети | Да | Да | Да | Нет (реализовано в ARMA Management Console) |

Да |

| Контроль целостности сети (обнаружение новых устройств в сети) | Обнаружено новое устройство при подключении к сети | Да | Да | Да | Да | Да |

| Добавление пользовательских сигнатур в интерфейсе программы | Наличие функции добавления пользовательских сигнатур в интерфейсе программы | Нет | Да (версия имеет 2 интерфейса настроек: веб-страница и CentOS; добавление сигнатур возможно только через интерфейс программы в ОС CentOS) | Да | Да | Да |

| Автоматический сбор параметров технологического трафика (тегов) | Наличие функции автоматического сбора параметров технологического трафика (тегов) | Да | Да | Да | Нет | Нет |

| Внесение параметров технологического трафика в ручном режиме | Наличие возможности внесения параметров технологического трафика в ручном режиме | Да (только в версии PRO View) | Да | Нет | Нет | Нет |

| Создание мнемосхемы технологического процесса | Наличие возможности создания мнемосхемы технологического процесса | Да | Нет | Нет | Нет | Нет |

Общие требования к промышленным средствам обнаружения вторжений

| Проверка / испытание | Критерий успешности | PT ISIM | KICS for Networks | Nozomi Networks Guardian | InfoWatch ARMA Industrial Firewall | DATAPK |

| Варианты поставки (ПАК, образ) | ПАК | Да | Нет | Да | Да | Да |

| Образ | Да | Да | Да | Да | Да | |

| Очистка журналов событий | Наличие функции очистки журналов из интерфейса программы | Да | Да | Да | Да | Да |

| Удобство очистки журналов событий | Удобная очистка журналов событий | Да | Нет (очистка журнала не осуществляется из консоли управления) | Да | Да | Да (через вкладку «События и инциденты» консоли DATAPK) |

| Идентификация и аутентификация пользователей | Возможность создания пользователей и назначения ролей | Да | Да | Да | Да | Да |

| Отображение действий пользователей в журналах системы | Да | Да | Да | Да | Да | |

| Наличие учётной записи по умолчанию при первом подключении к системе | Да | Да | Да | Да | Да | |

| Наличие предложения о сбросе дефолтного пароля при первом входе в систему | Наличие предложения о сбросе пароля по умолчанию при первом входе в систему | Нет | Да (при установке системы) | Нет | Да (через мастер настройки после запуска системы) | Нет (доступно с версии 1.14) |

| Интеграция с внешними системами класса SIEM | Наличие возможности передачи событий в SIEM | Да | Да | Да | Да | Да |

| Возможность интеграции с SIEM «из коробки» | Да (через Syslog) | Да (через Syslog, CEF) | Да (через Syslog, CEF, JSON, LEEF) | Да (через CEF) | Да (через Syslog) | |

| Интеграция с промышленными системами управления | Возможность передачи событий в SCADA | Да (через нестандартный модуль «Светофор») | Да | Да | Нет | Да (возможна интеграция с OPC-серверами по протоколу OPC UA) |

| Корреляция событий безопасности | Наличие возможности корреляции событий безопасности | Да | Да | Да | Да (функция реализована в продукте ARMA Management Console) | Да |

| Сбор трафика без влияния на технологический сегмент, возможность работы с помощью копии трафика (SPAN / TAP) | Наличие возможности работы с копией трафика через SPAN / TAP | Да | Да | Да | Да | Да |

| Формирование отчётов | Наличие функции формирования отчётов | Да | Да | Да | Да | Да |

Нормативные требования к промышленным средствам обнаружения вторжений

| Проверка / испытание | Критерий успешности | PT ISIM | KICS for Networks | Nozomi Networks Guardian | InfoWatch ARMA Industrial Firewall | DATAPK |

| Наличие сертификатов ФСТЭК, ФСБ России | Сертификат ФСТЭК России | Да | Да | Нет | Да | Да |

| Сертификат ФСБ России | Нет (планируется в 2020 г.) | Да (только для версии 2.6) | Нет | Нет | Нет | |

| Наличие оценки аналитического агентства Gartner | Нет (упоминание компании в Gartner Market Guides и перечнях продуктов класса ICS Security) | Да (Gartner Peer Insights) | Да (Gartner Peer Insights) | Нет | Нет |

Результаты испытаний промышленных средств обнаружения вторжений

| Проверка / испытание | Критерий успешности | PT ISIM | KICS for Networks | Nozomi Networks Guardian | InfoWatch ARMA Industrial Firewall | DATAPK |

| Тест на регистрацию инцидента путём сканирования портов. Описание теста: подключить ноутбук злоумышленника в сегмент DMZ, на МСЭ разрешить взаимодействие ноутбука злоумышленника с сегментом АСУ ТП, провести сканирование в режимах TCP SYN-ACK scan, TCP SYN scan, UDP scan | Решение регистрирует события: | |||||

| TCP-SYN-ACK scan | Да | Да | Да | Да | Да | |

| TCP SYN scan | Да | Да | Да | Да | Да | |

| UDP scan | Да | Да | Да | Да | Да | |

|

Тест на регистрацию атаки против веб-приложения. Описание теста: подключить ноутбук злоумышленника в сегмент DMZ, на МСЭ разрешить взаимодействие ноутбука злоумышленника с сегментом АСУ ТП, провести следующие атаки и имитацию аномальной активности в адрес хоста 192.168.13.201 (WebGoat): SQL Injection, XSS, Burp Suite crawling, Burp Suite vulnerability audit, Brute-force, Fuzzing

|

Решение регистрирует события: | |||||

| SQL Injection | Да | Да | Да | Да | Да | |

| XSS | Да | Да | Да | Нет (добавлено в версии 3.0) | Да | |

| Burp Suite crawling | Да | Да | Да | Нет (добавлено в версии 3.0) | Да | |

| Burp Suite vulnerability audit | Да | Да | Да | Нет (добавлено в версии 3.0) | Да | |

| Brute-force | Да | Да | Да | Нет (добавлено в версии 3.0) | Да | |

| Fuzzing | Да | Да | Да | Нет (добавлено в версии 3.0) | Да | |

| Тест на определение атаки против хоста. Описание теста: подключить ноутбук злоумышленника в сегмент DMZ, на МСЭ разрешить взаимодействие ноутбука злоумышленника с сегментом АСУ ТП, осуществить следующие виды аномальной активности в адрес хоста 192.168.13.77 (АРМ оператора): автоматизированное сканирование с использованием ПО Tenable Nessus, Nmap (low rate scan) | Решение регистрирует события: | |||||

| Tenable Nessus | Да | Да | Да | Да | Да | |

| Nmap (low rate scan) | Да | Да | Да | Да | Да | |

|

Тест на выявление нестандартных пакетов. Описание теста: подключить ноутбук злоумышленника в сегмент DMZ, на МСЭ разрешить взаимодействие ноутбука злоумышленника с сегментом АСУ ТП, сформировать и отправить в сеть следующие пакеты: стандартный TCP-пакет с неизвестным IP-адресом, неправильные пакеты TCP и UDP

|

Решение регистрирует события с указанием соответствующего протокола: | |||||

| Стандартный TCP-пакет с произвольным IP-адресом | Да | Да | Да | Да | Да | |

| Стандартный TCP-пакет с IP-адреса 255.255.255.255 | Нет | Да | Да | Нет (добавлено в версии 3.0) | Нет | |

| Стандартный TCP-пакет с IP-адреса 127.0.0.1 | Нет | Да | Нет | Нет (добавлено в версии 3.0) | Нет | |

| Неправильный TCP-пакет | Да | Да | Нет | Нет (добавлено в версии 3.0) | Нет | |

| Неправильный UDP-пакет | Да | Да | Нет | Нет (добавлено в версии 3.0) | Нет | |

| Тест на функциональность DPI (анализ промышленного трафика). Описание теста: СОВ должна контролировать трафик между АРМ оператора / сервером SCADA и ПЛК с коммутатора через настроенный SPAN-порт; завести в SCADA новую переменную и проверить, фиксируются ли попытки её изменения из недоверенных источников или выход за пределы её значений | Решение регистрирует события изменения значения переменной | Да | Да | Да | Да | Нет |

|

Тест на функциональность DPI (состояние ПЛК). Описание теста: СОВ должна контролировать трафик между АРМ оператора / сервером SCADA и ПЛК с коммутатора через настроенный SPAN-порт; произвести следующие операции: подать команду STOP на ПЛК, подать команду RUN на ПЛК, изменить ППО контроллера, обновить прошивку контроллера

|

Решение регистрирует события: | |||||

| Команда STOP на ПЛК | Да | Да | Да | Да | Да | |

| Команда RUN на ПЛК | Да | Да | Да | Да | Да | |

| Изменение ППО контроллера | Да | Да | Да | Да | Да | |

| Обновление прошивки контроллера | Да | Да | Да | Да | Да | |

Тестирование показало, что все исследованные продукты справляются с возложенными на них функциями — обнаружением нелегитимного трафика и его визуализацией в виде инцидентов. Решения, которые специализируются только на выявлении проблем в технологической сети, показали лучшие результаты. Комбинированные продукты не слишком отстали, однако и не продемонстрировали идеальных показателей. При этом они решили ключевую задачу: детектировали основные изменения в технологической сети и воздействие на оборудование АСУ ТП.

Мы видим улучшение представленных решений от года к году. Как показало наше исследование, классические средства обнаружения вторжений отлично справляются практически со всеми тестами. Комбинированные решения их стремительно догоняют и при этом имеют «на борту» расширенную функциональность, позволяющую закрывать как требования регуляторов, так и потребности клиентов.

Выводы

Ужесточение российского законодательства в области ИБ вызывает всё больший интерес промышленных предприятий к применению средств обнаружения вторжений (СОВ). Для выбора решений они зачастую используют информацию от производителей оборудования или из обзоров конкретных продуктов. Мы в своём исследовании сравнили решения по основным критериям, которые интересны потребителям, и проверили, как выбранные продукты справляются с одинаковыми задачами по обнаружению угроз.

В последнее время обостряется вопрос использования зарубежного ПО и средств защиты для АСУ ТП и значимых объектов критической информационной инфраструктуры. Несмотря на наличие качественных зарубежных продуктов, клиенты склоняются к приобретению продуктов, имеющих сертификаты ФСТЭК и ФСБ России, а также находящихся в реестре Минкомсвязи отечественного ПО. Для компаний, которые могут попасть под санкции, актуален риск отказа зарубежных производителей средств защиты от предоставления поддержки и обновлений. Этот аспект стоит учитывать при выборе.

За последний год вендоры научились оснащать решения расширенной функциональностью, которая поможет с расследованием инцидентов (запись трафика), анализом защищённости, встраиванием машинного обучения или применением фильтрации потока данных по выделенным протоколам. Всё это приводит к тому, что каждое решение помимо основной функциональности предлагает и дополнительную, которая различается в зависимости от производителя. Безусловно, нужно рассматривать весь набор услуг и возможностей как конкретного продукта, так и совокупного портфеля решений вендора. Мы продемонстрировали, как то или иное решение справлялось при практическом тестировании с основной заявленной задачей — анализом промышленного трафика и выявлением инцидентов в условиях, максимально приближённых к реальным.

При выборе средств обнаружения вторжений «Инфосистемы Джет» рекомендуют обращать внимание на следующие факторы:

- функциональные возможности,

- сравнительную стоимость,

- интеграцию с другими средствами защиты (например, SIEM) и сторонними решениями,

- дополнительные модули и «фишки»,

- наличие сертификатов от регуляторов,

- санкционные риски,

- российскую разработку.

Авторы:

Виталий Сиянов, руководитель направлений защиты АСУ ТП и КИИ, Центр информационной безопасности компании «Инфосистемы Джет»

Антон Елизаров, руководитель группы защиты АСУ ТП, Центр информационной безопасности компании «Инфосистемы Джет»