В последнее время все большей популярностью у вирусописателей пользуются руткит-технологии. Причина этого очевидна – возможность скрытия вредоносной программы и ее компонентов от пользователя ПК и антивирусных программ. В Интернете свободно можно найти исходные тексты готовых руткитов, что неизбежно ведет к широкому применению этой технологии в различных троянских или шпионских программах (spyware/adware, keyloggers и т.д.).

Руткит (от англ. root kit, то есть «набор root'а») - это программа для скрытия следов присутствия злоумышленника или вредоносной программы в системе. Использование руткит-технологий позволяет вредоносной программе скрыть следы своей деятельности на компьютере жертвы путём маскировки файлов, процессов, а также самого присутствия в системе.

Для обнаружения и удаления подобных вредоносных программ существует множество специализированных программных продуктов – антируткитов.

Цель данного теста – проверить способность наиболее известных антируткитов обнаруживать и удалять широко распространенные в сети вредоносные программы (ITW-образцы), использующие руткит-технологии.

Тестирование на распространенных ITW-образцах вредоносных программ дает представление о том, насколько хорошо рассматриваемые решения справляются с уже известными руткитами.

Методология проведения теста »

Анализ результатов теста и награды »

Оглавление:

- Введение

- Тестирование возможностей антируткитов

- Итоговые результаты теста и награды

- Комментарии экспертов Anti-Malware.ru

Введение

В тесте принимали участие 12 специализированных продуктов-антируткитов, отобранных в соответствии с методологией:

- Eset SysInspector 1.2.012.0

- GMER 1.0.15.15281

- KernelDetective 1.3.1

- Online Solutions Autorun Manager 5.0.11922.0

- Panda Anti-Rootkit 1.0.8.0

- Sophos Anti-Rootkit 1.5.0

- SysReveal 1.0.0.27

- Rootkit Unhooker 3.8.386.589

- RootRepeal 1.3.5

- Trend Micro RootkitBuster 2.80

- VBA32 Antirootkit 3.12 (beta)

- XueTr 1.0.2.0

Тест проведен на 12 вредоносных программах, каждая из которых использует свой метод маскировки в системе. Набор самплов сформирован в строгом соответствии с определенными требованиями, главным из которых был охват всех используемых методов маскировки в системе.

Отобранные для теста вредоносные программы:

- TDL (TDSS, Alureon, Tidserv)

- Sinowal (Mebroot)

- Pandex (Rootkit.Protector, Cutwail)

- Rootkit.Podnuha (Boaxxe)

- Rustock (NewRest)

- Srizbi

- Synsenddrv (Rootkit.Pakes, BlackEnergy)

- TDL2 (TDSS, Alureon, Tidserv)

- Max++ (Zero Access)

- Virus.Protector (Kobcka, Neprodoor)

- TDL3 (TDSS, Alureon, Tidserv)

- z00clicker

Тест проводился на машине под операционной системой Windows XP SP3 со всеми установленными обновлениями в период с 5 марта по 20 марта 2010 года в строгом соответствии с определенной методологией.

Тестирование возможностей обнаружения вредоносных программ, использующих руткит-технологии

В таблицах 1-2 представлены результаты обнаружения вредоносных программ, использующих руткит-технологии, специализированными антируткитами.

Напомним, что согласно используемой схеме награждения, за каждый положительный результат (+, +/+, +/- или -/+ в таблице) начислялось 0,5 балла.

Таблица 1: Результаты теста антируткитов (начало)

Антируткит / Вредоносная программа |

TDL | Sinowal | Pandex | |||

| Удаление файла / ключа реестра | Обнаружение | Обнаружение | Restore MBR | Удаление файла / ключа реестра | Обнаружение | |

| GMER | +/- | + | + | - | +/+ | + |

| KernelDetective | +/- | + | - | - | +/- | + |

| OSAM | +/+ | + | - | - | +/+ | + |

| Panda Anti-Rootkit | -/- | - | - | - | -/- | - |

| Rootkit Unhooker | +/- | + | + | - | BSOD | |

| RootRepeal | +/+ | + | + | + | +/+ | + |

| Sophos Anti-Rootkit | +/- | + | - | - | -/- | + |

| Eset SysInspector | -/- | + | - | - | -/- | + |

| SysReveal | +/+ | + | - | - | -/+ | + |

| Trend Micro RootkitBuster | -/- | + | + | - | -/- | - |

| VBA32 Antirootkit | +/- | + | + | - | +/+ | + |

| XueTr | +/- | + | - | - | +/+ | + |

| Баллы | 0,5 | 0,5 | 0,5 | 0,5 | 0,5 | 0,5 |

Из таблицы 1 хорошо видно, очень большие сложности у протестированных продуктов возникли с буткитом Sinowal (Mebroot). Обнаружили его только четыре из протестированных антируткитов, а восстановить MBR смог только один RootRepeal. Наиболее беспомощным на этом сете из трех руткитов оказался Panda Anti-Rootkit, который не набрал ни одного балла.

Таблица 2: Результаты теста антируткитов (продолжение)

| Антируткит / Вредоносная программа | Podnuha | Rustock | Srizbi | |||

| Удаление файла / ключа реестра | Обнаружение | Delete file / modify key | Обнаружение | Удаление файла / ключа реестра | Обнаружение | |

| GMER | +/+ | + | -/- | + | +/+ | + |

| KernelDetective | +/- | + | +/- | + | +/- | + |

| OSAM | +/+ | + | +/+ | + | +/+ | + |

| Panda Anti-Rootkit | -/- | - | -/- | - | -/- | + |

| Rootkit Unhooker | +/- | + | -/- | + | +/- | + |

| RootRepeal | +/+ | + | -/- | + | +/+ | + |

| Sophos Anti-Rootkit | -/- | + | -/- | + | -/- | + |

| Eset SysInspector | -/- | + | -/- | - | -/- | + |

| SysReveal | -/+ | + | -/- | + | +/+ | + |

| Trend Micro RootkitBuster | -/- | - | -/- | - | -/- | + |

| VBA32 Antirootkit | +/- | + | -/- | + | +/- | + |

| XueTr | +/+ | + | -/- | + | +/+ | + |

| Баллы | 0,5 | 0,5 | 0,5 | 0,5 | 0,5 | 0,5 |

Из таблицы 2 напрашиваются несколько выводов. Первый из них в практически полной «неубиваемости» руткита Rustock (NewRest), который смог обезвредить только KernelDetective и Online Solutions Autorun Manager (OSAM). В целом с обнаружением этого сета руткитов особых проблем не возникло, за исключением аутсайдеров Panda Anti-Rootkit и Trend Micro RootkitBuster, которые набрали всего по 0,5 балла за обнаружение Srizbi.

Таблица 3: Результаты теста антируткитов (продолжение)

| Антируткит / Вредоносная программа | Synsenddrv | TDL2 | Max++ | |||

| Удаление файла / ключа реестра | Обнаружение | Удаление файла / ключа реестра | Обнаружение | Обнаружение | Копирование зараженного драйвера | |

| GMER | +/+ | + | +/+ | + | + | + |

| KernelDetective | +/- | + | -/- | + | - | - |

| OSAM | +/+ | + | Не может произвести чтение | + | + | |

| Panda Anti-Rootkit | +/+ | + | -/- | - | - | - |

| Rootkit Unhooker | +/- | + | -/- | + | - | + |

| RootRepeal | +/+ | + | +/+ | + | - | + |

| Sophos Anti-Rootkit | +/- | + | +/- | + | + | - |

| Eset SysInspector | -/- | + | -/- | - | - | - |

| SysReveal | -/- | + | -/- | + | - | - |

| Trend Micro RootkitBuster | +/+ | + | -/- | + | - | - |

| VBA32 Antirootkit | +/- | + | -/- | - | + | + |

| XueTr | +/+ | + | +/- | + | - | - |

|

Баллы |

0,5 | 0,5 | 0,5 | 0,5 | 0,5 |

0,5 |

Synsenddrv (Rootkit.Pakes, BlackEnergy) оказался наиболее простым для обнаружения и удаления из всего набора отобранных вредоносных программ – его обнаружили все протестированные антируткиты, а не обезвредили только Eset SysInspector и SysReveal. Наибольшие затруднения из этого сета вызвал Max++ (ZeroAcess), который обнаружили только четыре продукта (еще два смогли скопировать зараженный драйвер).

Таблица 4: Результаты теста антируткитов (окончание)

| Антируткит / Вредоносная программа | Protector | TDL3 | z00clicker | |||

| Обнаружение | Копирование зараженного драйвера | Обнаружение | Копирование зараженного драйвера | Обнаружение |

Копирование зараженного драйвера |

|

| GMER | + | + | + | - | + | + |

| KernelDetective | + | + | - | - | - | - |

| OSAM | + | + | - | - | - | - |

| Panda Anti-Rootkit | - | - | - | - | - | - |

| Rootkit Unhooker | + | + | + | - | - | - |

| RootRepeal | + | + | - | - | - | - |

| Sophos Anti-Rootkit | + | - | - | - | - | - |

| Eset SysInspector | - | - | - | - | - | - |

| SysReveal | + | + | - | - | - | - |

| Trend Micro RootkitBuster | - | - | - | - | - | - |

| VBA32 Antirootkit | + | + | + | + | + | + |

| XueTr | + | + | + | - | - | - |

|

Баллы |

0,5 | 0,5 | 0,5 | 0,5 | 0,5 |

0,5 |

Как видно из таблицы 4, именно с этим сетом руткитов у испытуемых продуктов возникли самые большие проблемы, особенно на TDL3 (TDSS, Alureon, Tidserv) и z00clicker. Заметно лучше других здесь себя проявили GMER и VBA32 Antirootkit, остальные потеряли очень много баллов. Eset SysInspector, Trend Micro RootkitBuster и Panda Anti-Rootkit не обнаружили ничего из этого сета.

Итоговые результаты теста и награды

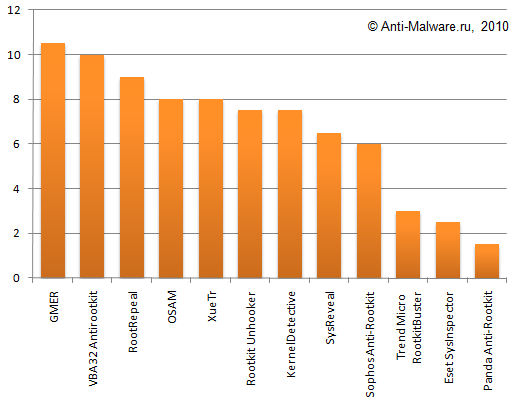

Суммируя все данные, представленные в таблицах 1-4, мы получаем итоговые результаты эффективности протестированных антируткитов (из расчета максимальных 12 баллов), см. рисунок 1 и таблицу 5.

Рисунок 1: Итоговые результаты теста антируткитов (набранные баллы)

Таблица 5: Лучшие антируткиты по результатам теста

|

Название антируткита

|

Награда |

Всего баллов |

% от максимально возможного |

|

GMER 1.0.15.15281 |

Gold Anti-Rootkit |

10,5 |

88% |

|

VBA32 Antirootkit 3.12 (beta) |

10 |

83% |

|

|

RootRepeal 1.3.5 |

Silver Anti-Rootkit |

9 |

75% |

|

Online Solutions Autorun Manager 5.0.11922.0 |

8 |

67% |

|

|

XueTr 1.0.2.0 |

8 |

67% |

|

|

Rootkit Unhooker 3.8.386.589 |

7,5 |

63% |

|

|

KernelDetective 1.3.1 |

7,5 |

50% |

|

|

SysReveal 1.0.0.27 |

Bronze Anti-Rootkit |

6,5 |

54% |

|

Sophos Anti-Rootkit 1.5.0 |

6 |

50% |

|

|

Trend Micro RootkitBuster 2.80 |

Провалили тест |

3 |

25% |

|

Eset SysInspector 1.2.012.0 |

2,5 |

21% |

|

|

Panda Anti-Rootkit 1.0.8.0 |

1,5 |

13% |

Лучшими антируткитами по результатам теста признаны GMER и VBA32 Antirootkit, которые по праву получают награду Gold Anti-Rootkit Protection Award. Их превосходство над остальными хорошо видно на последних трех образцах руткитов в таблице 4.

Очень хорошие результаты показали RootRepeal, Online Solutions Autorun Manager (OSAM), XueTr, Rootkit Unhooker (к сожалению, аткивно не развивается и сложил с себя лидерство по результат наших тестов) и KernelDetective. Это продукты получают награду Silver Anti-Rootkit Protection Award.

Удовлетворительные результаты показали SysReveal и Sophos Anti-Rootkit, получившие награду Bronze Anti-Rootkit Protection Award. Если последний продукт компании Sophos активно не развивается, то первые два могут имеют шансы улучшить свои результаты в будущих тестах.

Григорий Смирнов, инженер по тестированию Anti-Malware.ru, так комментирует его результаты:

«Доведя тестирование до своего логического конца, мы получили детальную картину возможностей современных антируткитов по удалению сложных ITW-образцов вредоносных программ, которые используют руткит-технологии. На основании полученных данных можно сделать выводы о том, что антивирусные компании, чьи продукты участвовали в тестировании, лишь делают вид, что могут предложить свои решения для ликвидации сложных угроз. На самом деле большинство вендорских антируткитов неспособны противостоять современным руткитам из-за своей технической отсталости, что и показывают наши результаты. Положительным исключением из этой картины является VBA32 AntiRootkit от компании «ВирусБлокАда». Этот продукт смог обнаружить самые сложные случаи заражения, в которых используется патчинг системных драйверов. Данный результат, несомненно, является показателем высокой технологичности решения, так держать! Так же хочется отметить победителя тестирования- Gmer, этот продукт, на мой взгляд, всегда являлся эталоном среди антируткитов.

Такие решения как OSAM, Xuetr, KernelDetective и RootRepeal показали высокие результаты, что вполне закономерно, так как эти антируткиты довольно активно поддерживаются своими авторами. Как известно, RKU перестал публично поддерживаться, поэтому и результаты стали немного ниже, чем у текущих лидеров. Отдельно хочу отметить, что только OSAM и KernelDetective смогли в нашем тесте нейтрализовать Rustock. Так же особого внимания заслуживает RootRepeal- этот антируткит смог восстановить зараженный MBR. В заключении следует сказать, что на данном этапе производителям антируткитов есть над чем задуматься. Вирусописательство не стоит на месте и постоянно развивается, чего бы хотелось видеть и от специализированных антируткитов».

Василий Бердников, руководитель тестовой лаборатории Anti-Malware.ru и координатор данного теста, так комментирует его результаты:

«За последний год появилось достаточно много новых руткитов в плане применяемых технологий. Это TDL2 с механизмами защиты от своего обнаружения и удаления (блокировка открытия диска, тома, пересоздание перехватов, слежение за порядком загрузки драйверов). Так же появились новые модификации руткита Rustock, который пересоздает в случае снятия IRP- и DKOH-перехваты, чего ранее не наблюдалась в других семействах вредоносных программ (IRP-хуки пересоздает также и Pandex). Относительно недавно появились руктиты max++ и TDL3, которые патчат системные драйвера и хранят свои компоненты вне файловой системы зараженного ПК.

При этом вирмейкеры опускаются все глубже и глубже в недра системы и разработчикам антируткит-программ приходится следить за последними тенденциями руткитостроения и стараться не отставать. Из результатов теста видно, что наиболее успешными в борьбе с современными руктитами являются наиболее активно развивающиеся антируткиты - Gmer, VBA32 AntiRootkit, RootRepeal, OSAM, Xuetr, RKU и KernelDetective. Но даже они не всегда могут справиться с активно распространяемой заразой в сети Интернет».

Чтобы ознакомиться подробными результатами данного теста и убедиться в правильности итоговых расчетов, рекомендуем Вам скачать результаты этого теста в формате Microsoft Excel.

Комментарии экспертов

Сергей Уласень, начальник отдела разработки антивирусного ядра компании «ВирусБлокАда»:

«Борьба с активными заражениями - одна из самых сложных задач, которую приходится решать антивирусной индустрии. При этом в общей массе количество действительно сложных образцов постоянно увеличивается, а взятое направление на совмещение руткит-технологий

с заражением системных модулей операционной системы делает задачу лечения

все более тяжелой.

Наличие специализированной утилиты, которая может обнаруживать и лечить не только уже известные вредоносные программы, но и справляться с еще неизвестными вендору угрозами, является большим подспорьем в работе квалифицированных пользователей и службы технической поддержки производителя. Компания "ВирусБлокАда" на протяжении последнего года очень активно развивала разработку своей утилиты Vba32 AntiRootkit и рада тому, что данный тест подтвердил правильность нашего решения и его качество. Также отмечу, что данный тест показал стабильность решения, несмотря на суффикс beta в номере его версии. Мы, в свою очередь, будем стремиться к тому, чтобы как можно быстрее выпустить следующий релиз Vba32 AntiRootkit, а также применить все разработанные технологии в основном движке наших флагманских продуктов».

Вячеслав Русаков, эксперт Anti-Malware.ru, ведущий разработчик «Лаборатории Касперского»:

«Тестирование таких специализированных средств как антируткиты – довольно сложное занятие, ведь данные программы предназначены для использования экспертами и профессионалами. Отчеты антируткитов мало что расскажут непросвещенному пользователю. Основной задачей данных технических средств является детектирование аномалий при активном вредоносном коде. И чем больше информации предоставляет инструмент, тем легче эксперту оценить угрозу и последующие шаги. Кроме детектирования аномалий, оптимально, если антируткит предоставляет функции деактивации вредоносного кода, однако, это не всегда возможно.

Руткиты эволюционируют, а с ними должны эволюционировать и защитные средства, но картина и по сей день остается довольно печальной. Большинство продуктов от антивирусных вендоров представляют собой нечто похожее на разработку старшеклассников и скорее напоминают поддельные антивирусы, нежели средства глубокого анализа сложных угроз. В виде исключения из этого правила меня порадовали разработчики белорусского антивируса «ВирусБлокАда» - отлично поработали. Антируткит GMER продолжает держать планку качества, автор постоянно совершенствует свой продукт. Также я хотел бы обратить внимание на RootRepeal, который активно развивается и единственный из представленных продуктов позволяет восстановить зараженный MBR.

Антируткит Rootkit Unhooker окончательно ушел в «подполье» и развивается лишь приватная версия, которая доступна узкому числу пользователей, публичная версия несколько устарела. Стоит обратить свое внимание и проследить за разработкой Online Solutions Autorun Manager, XueTr и KernelDetective, остальные продукты, к сожалению, ни на что не годны».

Михаил Касимов, эксперт Anti-Malware.ru:

«Результаты данного тестирования наводят на неутешительные размышления в виду того, что продукты, выпускаемые всемирно известными производителями и предназначенные как для выявления, так и для нейтрализации актуальных на сегодняшний день вредоносных программ, использующих различные методы для своего сокрытия в поражённой системе (руткиты), оказались неспособными справиться с поставленными задачами, несмотря на временами публикуемые красочные рекламные ролики. Вероятно, направлению по развитию антируткит-компонент не уделяется должного внимания.

Отрадно отметить, что высокий потенциал уровня выявления и нейтрализации, наряду с получившим первое место GMER, показала бета-версия VBA32 AntiRootkit, RootRepeal, KernelDetective, а также относительно недавно вышедший на арену продукт Online Solutions Autorun Manager».

Автор теста:

Координация тестирования:

| Вложение | Размер |

|---|---|

| 108 КБ |

Если вы являетесь производителем и хотели бы видеть свой продукт в списке протестированных по данной методологии или обновить его результаты, не дожидаясь нового планового теста, вы можете воспользоваться

Если вы являетесь производителем и хотели бы видеть свой продукт в списке протестированных по данной методологии или обновить его результаты, не дожидаясь нового планового теста, вы можете воспользоваться