Ранее не раз сообщалось о нескольких инструментах взлома ЦРУ, вредоносных программах, используемых агентством для удаленного проникновения и кражи данных с целевых систем или смартфонов. И вот недавно WikiLeaks упомянул некий новый инструмент в арсенале ЦРУ, позволяющий похищать данные. Попробуем изучить его и понять, как его могут использовать разведчики.

2. Как работает CIA Highrise Project

Введение

Общая схема вредоносных программ, похищающих данные, строится на отправке этих данных после заражения системы через интернет-соединение на удаленный сервер злоумышленников. В случае со смартфонами работает альтернативный способ отправки — через SMS.

Но при сборе украденных данных через SMS приходится иметь дело с серьезной проблемой — сортировать и анализировать массовые сообщения, полученные от нескольких целевых устройств.

Чтобы решить эту проблему, ЦРУ создало простое приложение для Android, получившее название Highrise, которое работает как прокси-сервер SMS между взломанными устройствами и сервером прослушивания.

Как работает CIA Highrise Project

Существует ряд инструментов IOC (Инверсия управления, Inversion of Control), использующих SMS-сообщения для связи, а HighRise — это прокси-сервер SMS, который обеспечивает условное разделение между устройством-жертвой и прослушивающим сервером, проксируя входящие и исходящие SMS-сообщения.

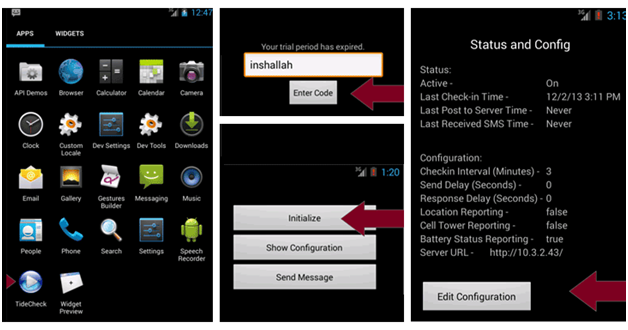

Из всего, о чем говорится в мануалах ЦРУ, можно сделать вывод, что оперативники должны установить на свои устройства Android-приложение под названием TideCheck, которое настроено на получение всех украденных данных через SMS с помощью взломанных устройств.

Последняя известная версия приложения TideCheck (оно же HighRise v2.0) была разработана в 2013 году и работает на мобильных устройствах под управлением Android от 4.0 и до 4.3. Хотя есть основания полагать, что к настоящему времени уже были выпущены версии, работающие на современных версиях Android.

Рисунок 1. Настройка приложения HighRise на Android

После установки приложение запрашивает пароль, по умолчанию он inshallah. После входа в систему программа отображает три варианта:

- Initialize — запуск службы.

- Show/Edit configuration — настройка основных параметров, включая URL-адрес почтового сервера для прослушивания, который должен использовать HTTPS.

- Send Message — позволяет оператору ЦРУ вручную отправлять короткие сообщения (примечания) на сервер.

После правильной инициализации и настройки приложение постоянно работает в фоновом режиме для мониторинга входящих сообщений от скомпрометированных устройств. После получения каждого такого сообщения HighRise пересылает его на прослушивающий сервер ЦРУ по каналу связи, поддерживаемому TLS/SSL.

Другие инструменты ЦРУ

Недавно появилась информация о еще двух инструментах ЦРУ, позволяющих агентству перехватывать учетные данные SSH из операционных систем Windows и Linux с использованием различных векторов атак.

BothanSpy — инструмент, предназначенный для Windows; Gyrfalcon — атакует клиент OpenSSH на различных дистрибутивах Linux, включая CentOS, Debian, RHEL (Red Hat), openSUSE и Ubuntu.

В целом, с марта стало известно о следующих инструментах, используемых агентами ЦРУ:

- OutlawCountry — проект ЦРУ, позволяющий взламывать и удаленно шпионить за компьютерами под управлением операционных систем Linux.

- ELSA — вредоносная программа ЦРУ, отслеживающая географическое расположение целевых компьютеров и ноутбуков, работающих под управлением операционной системы Microsoft Windows.

- Brutal Kangaroo — набор инструментов для Windows Microsoft, используемый шпионским агентством для атак закрытых сетей или компьютеров с внутри организаций или предприятий без прямого доступа.

- Cherry Blossom — фреймворк, используемый для мониторинга интернет-активности целевых систем путем использования уязвимостей в устройствах Wi-Fi.

- Pandemic — проект ЦРУ, позволяющий агентству превращать серверы Windows в машины для скрытых атак, которые могут бесшумно заражать другие компьютеры, представляющие интерес, в целевой сети.

- Athena — шпионский фреймворк, был разработан для удаленного управления зараженными машинами Windows, работает с версиями от Windows XP до Windows 10.

- AfterMidnight и Assassin — две вредоносные программы для Windows, разработаны для мониторинга действий на зараженном удаленном компьютере и выполнения вредоносных действий.

- Archimedes — инструмент для проведения атак «Человек посередине», предположительно разработанный ЦРУ для атаки компьютеров внутри локальной сети (LAN).

- Scribbles — программное обеспечение, предназначенное для встраивания «веб-маяков» в конфиденциальные документы, позволяя агентству отслеживать инсайдеров и осведомителей.

- Grasshopper — фреймворк, позволяющий хакерам ЦРУ легко создавать собственные вредоносные программы для взлома Windows и обходить антивирусную защиту.

- Marble — фреймворк, используемый агентством для скрытия фактического источника вредоносных программ.

- Dark Matter — набор эксплойтов для взлома, предназначенных для работы с системами iOS и macOS.

- Weeping Angel — шпионский инструмент, используемый хакерами ЦРУ для проникновения в телевизоры класса smart TV и превращающий их в подслушивающие устройства.

- Year Zero — наборы эксплойтов для взлома популярных программ и оборудования.

Выводы

Похоже, что программисты и хакеры, работающие на ЦРУ, ищут и находят все новые программные хитрости, позволяющие им внедряться в интересующие их объекты или жизни людей. Так или иначе, нужно иметь представление об имеющихся у них технологиях, учитывая существующие способы взлома смартфонов и непростую геополитическую ситуацию.