В статье рассматриваются основные криминалистические подходы к разблокированию iOS-устройств. Приводится обзор существующих методов, приемов и практик, используемых для осуществления подобных действий в форензике. Описаны пошаговые инструкции для наиболее простых методов разблокировки iOS-устройств. Ознакомившись с данной статьей, читатель сможет решить: использовать ли ему какой-то из описанных методов разблокировки iOS-устройства самостоятельно или передать iOS-устройство для анализа в криминалистическую лабораторию.

4. Ошибки реализации протокола защиты

5. Использование модифицированных образов восстановления

6. Использование lockdown-файлов

Введение

Сегодня мобильные устройства Apple (iPhone, iPad и iPod) являются одними из самых безопасных устройств в мире для хранения личных данных. Заботясь о сохранении информации владельцев устройств, компания-разработчик прилагает значительные усилия для обеспечения их конфиденциальности. При попытке взлома устройства данные пользователя скорее будут безвозвратно потеряны, чем попадут в руки сторонних лиц. Поэтому исследование этих устройств доставляет много проблем форензик-специалистам. Особо сложной задачей является получение доступа к данным заблокированного iOS-устройства. Достаточно вспомнить дело «Министерство юстиции США против Apple», в результате которого за взлом не самой топовой модели iOS-устройства была заплачена сумма порядка 250.000 долларов. В этой статье будут рассмотрены методы, используемые в форензике для разблокировки и извлечения данных из заблокированных мобильных устройств Apple.

Метод chip-off

Chip-off — метод, подразумевающий извлечение микросхемы памяти из мобильного устройства и последующего считывания данных из нее. Создается физический дамп памяти устройства, который может быть проанализирован форензик-программами (например, программой «Мобильный Криминалист» или подобными).

Этот метод особенно полезен в исследовании ранних моделей iOS-устройств, в которых не применялось шифрование пользовательских данных. Кому-то может показаться, что такие устройства являются сильно устаревшими. Однако они часто попадают на исследование в криминалистические лаборатории. Так, автором статьи было исследовано более десятка подобных устройств за первые три месяца этого года.

Для начала исследуемое устройство нужно разобрать и выпаять из него микросхему памяти.

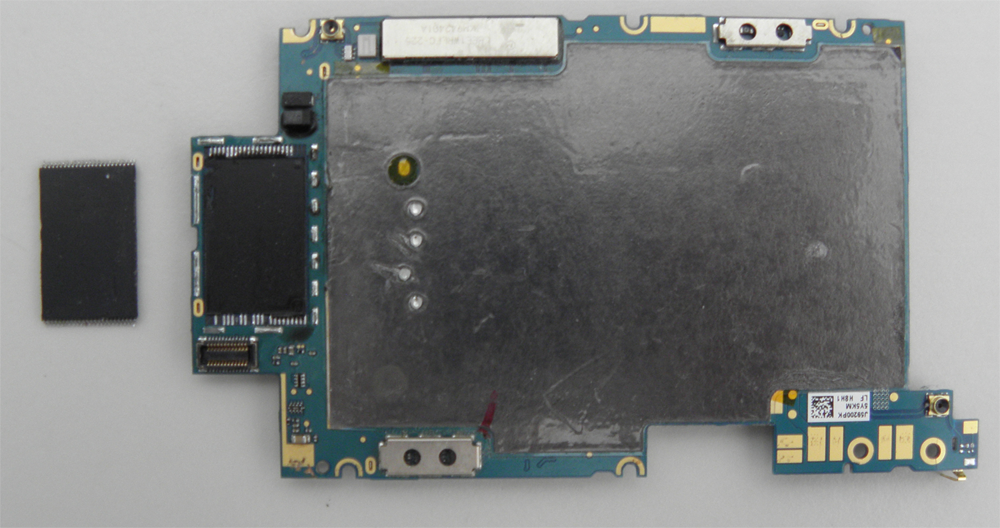

Рисунок 1. Системная плата iPhone 3G с отпаянной микросхемой памяти

Микросхема памяти имеет стандартный DIP-корпус и может быть без труда вычитана любым подходящим программатором (например, компании ACELab или Rusolut).

Сложность этого метода состоит в последующей обработке полученного «сырого дампа» (файла, содержащего необработанную копию данных, вычитанных из микросхемы памяти с помощью программатора), который необходимо привести в формат, понятный для форензик-софта.

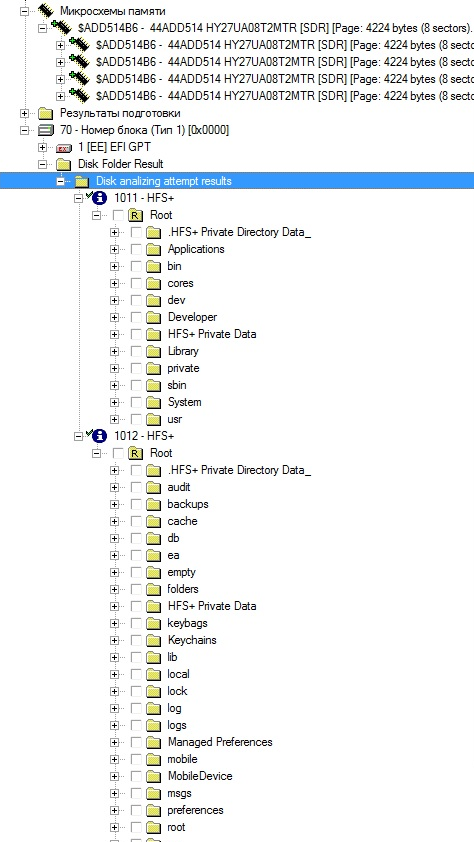

Дамп конкретно нашего устройства имеет следующую структуру:

- В каждой странице NAND: 8 секторов с данными, расположенными подряд, + 12 байт идентификатор страницы + 90 байт ECC (контрольная сумма).

- Размер страницы: 4224 байт.

- Размер сектора: 524 байт.

Дополнительно данные в микросхеме разделены на четыре области, которые связаны друг с другом по принципу RAID.

Обработка «сырого дампа» может быть произведена с помощью специализированного программного обеспечения указанных выше компаний. Кроме того, база знаний компании ACELab содержит уже готовые решения для анализа «сырых дампов», полученных из микросхем памяти подобных устройств.

Рисунок 2. Результат анализа «сырого дампа» iPhone 3G. Видны логические разделы и находящиеся в них файловые системы

Метод зеркалирования

Общеизвестно, что если на iOS-устройстве десять раз подряд ввести неверный пароль, то устройство будет заблокировано. Но что будет, если устройство вернуть в исходное состояние? Тогда у исследователя будет еще десять попыток ввода пароля! Затем, используя ту же технику, устройство можно опять вернуть в исходное состояние.

Сегодня существует две техники возвращения таких устройств в исходное состояние. Это:

- Метод зеркалирования.

- Ошибки реализации протокола защиты.

Теоретически возможность подбора пароля мобильного устройства компании Apple методом зеркалирования была предсказана Джонатом Джигарски (Jonathan Zdziarski), автором книги iPhone Forensics Recovering Evidence, Personal Data, and Corporate Assets. Суть метода заключается в следующем: хотя мы не знаем, где точно в памяти устройства находится счетчик попыток ввода неправильного пароля, в любом случае, это значение сохраняется в микросхеме памяти. Следовательно, исследователь может извлечь из исследуемого устройства микросхему памяти и сделать ее эталонную копию («эталонный дамп»). Затем можно вставить микросхему памяти в устройство и осуществить десять попыток ввода пароля. После того как устройство заблокируется, микросхему памяти необходимо извлечь, загрузить в нее «эталонный дамп» и опять поместить ее в исследуемое устройство. В итоге у исследователя будет десять новых попыток ввода пароля.

То, что это возможно осуществить практически, было показано Сергеем Скоробогатовым в работе The bumpy road towards iPhone 5c NAND mirroring.

Минусы этого метода — трудоемкость его реализации, высокая стоимость программатора и адаптера.

Так как ключи шифрования данных хранятся в микропроцессоре, для подбора пароля необходимо использовать оригинальное устройство. Это приводит к невозможности использовать стендовое оборудование, которые бы значительно упростило решение этой задачи. Из устройства необходимо аккуратно выпаять микросхему памяти и впаять на ее место специализированный адаптер. Из-за того что радиодетали вмонтированы в системной плате устройства очень плотно, выпайка микросхемы памяти гарантированно приведет к повреждению иных мелких элементов системной платы, которые в последующем нужно будет как-то восстановить.

Ошибки реализации протокола защиты

В ранних версиях операционной системы iOS (до восьмой версии) существовал баг, позволяющий программно сбросить счетчик попыток неправильного ввода пароля. Это было использовано ведущими форензик-компаниями для подбора пароля мобильных устройств Apple в своих криминалистических инструментах. Особо здесь можно отметить компанию Secure View, которая разработала целый роботизированный комплекс для подбора пароля подобным методом.

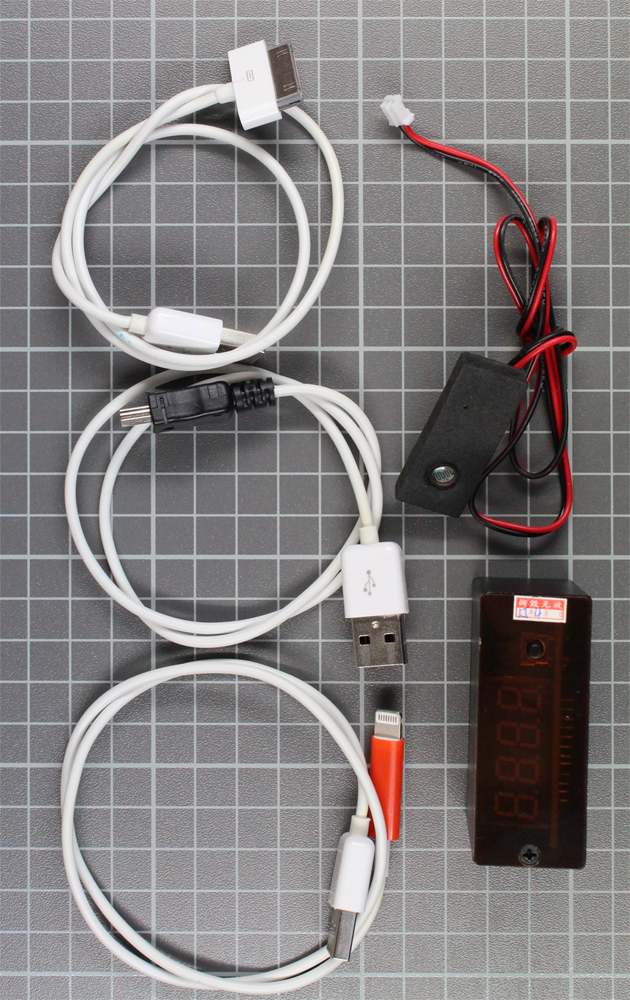

Кроме того, существует ряд недорогих автономных устройств под общим названием IP-BOX, которые позволяют подобрать пароль для заблокированного устройства и также эксплуатирующих данную уязвимость.

Рисунок 3. Внешний вид устройства IP-BOX

Использование модифицированных образов восстановления

Если перевести мобильное устройство Apple в режим DFU (Device Firmware Update), то в него возможно загрузить модифицированный образ восстановления. С помощью этого образа возможно:

- восстановить пароль блокировки;

- получить физический дамп устройства, не имея прав суперпользователя на нем;

- извлечь зашифрованные данные;

- извлечь ключи шифрования и иные данные, сохраненные в keychain.

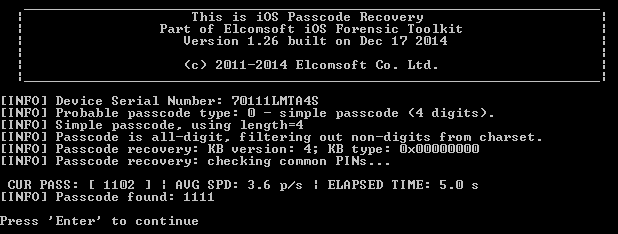

Все эти процедуры, включая процедуру восстановления пароля блокировки, можно осуществить, например, с помощью набора программ компании «Элкомсофт» под общим названием iOS Forensic Toolkit.

Рисунок 4. Окно программы iOS Forensic Toolkit, в котором показаны результаты восстановления пароля iPhone

Существуют и иные криминалистические утилиты, позволяющие осуществить подобные действия.

Использование lockdown-файлов

Наиболее простым способом извлечения данных из разблокированного iOS-устройства является использование lockdown-файлов, которые помогут специалисту извлечь данные из устройства без ввода пароля. Подобные файлы создаются программой iTunes при подключении устройства к компьютеру, например, при синхронизации аудиофайлов.

Поэтому если у форензик-специалиста кроме исследуемого устройства есть доступ к компьютеру (ноутбуку), к которому оно подключалось, он может найти эти файлы по следующим путям:

- Mac OS X: \private\var\db\lockdown;

- Windows 2000 и XP: C:\Documents and Settings\All Users\Application Data\Apple\Lockdown;

- Windows Vista, 7, 8 и 10: C:\ProgramData\Apple\Lockdown.

Найденные файлы специалист должен скопировать с исследуемого компьютера и поместить на свой (в тот же каталог). После чего данные из iOS-устройства можно извлечь любой специализированной криминалистической программой.

Примечание: если на исследуемом устройстве установлена операционная система iOS версии 9 или более поздняя, то устройство, перезагруженное после блокировки экрана, не может быть разблокировано подобным способом.

Специализированные сервисы

Часто компании, занимающиеся разработкой специализированного программного обеспечения для криминалистического исследования мобильных устройств, предоставляют дополнительные услуги по извлечению данных из заблокированных устройств. Однако эти услуги имеют высокую стоимость. Так, разблокировка мобильного устройства Apple, в зависимости от модели и версии операционной системы iOS, колеблется в пределах от 4 до 15 тыс. долларов США.

Выводы

Для того чтобы осознать, насколько сложно получать данные из заблокированных iOS-устройств, достаточно сказать, что на складах с доказательствами по уголовным делам хранятся тысячи подобных устройств.

Вероятно, из большинства этих устройств данные так и не будут извлечены.

Компания Apple не только оперативно устраняет уязвимости, обнаруженные в ее программном обеспечении, наращивает безопасность своих устройств, но и имеет самую дорогостоящую программу поощрения исследователей, выявляющих баги в их программах. Все это в совокупности препятствует утечке критических уязвимостей в публичный доступ и делает бессмысленной реализацию функционала по разблокировке таких устройств в публичных криминалистических решениях. Как только такое решение появится на рынке, компания Apple устранит обнаруженные уязвимости, и, при обновлении программного обеспечения мобильного устройства, полезность этой криминалистической разработки будет сведена к нулю.

Поэтому сегодня не существует универсального метода разблокировки iOS-устройств. Каждый метод, описанный в статье, имеет ограниченное применение (в зависимости от модели iOS-устройства и версии используемой на нем операционной системы). Тем не менее эти методы работают и позволяют извлечь данные из некоторых заблокированных iOS-устройств.

После разблокировки мобильного устройства из него можно извлечь данные, используя метод, описанный в статье «Криминалистическое извлечение данных из мобильных устройств Apple».