Лучшие практики по защите информации в конечном итоге выходят из моды или устаревают вследствие развития технологий следующего поколения. Традиционный принцип защиты периметра внутренней сети уже не работает. Сейчас границы размыты, потому что пользователи с рабочими устройствами могут находиться где угодно. Поэтому появилась модель «нулевого доверия» (zero trust), которая позволяет защитить организации без явного периметра.

- Введение

- Новое рабочее место — через VPN

- Модель нулевого доверия

- Механизм работы модели с нулевым доверием

- Слабые места модели с нулевым доверием

- Выводы

Введение

Единственное, что в жизни постоянно, — это изменения. Так говорил греческий мыслитель Гераклит. Эта философия справедлива и в случае защиты корпоративных сетевых ресурсов. Сетевая безопасность развивается постоянно, часто стимулируется переломными событиями вроде атаки вымогателя NotPetya 2017 года, которая вывела из строя тысячи компьютеров в мире. Такие события инициируют изменения в архитектуре сетей, принципах их построения.

Сразу после создания сеть «Интернет» не защищали, потому что в это время решались проблемы посерьёзней. Об этом вспоминает, в частности, пионер интернета Дэн Линч, возглавлявший тогда команду ARPANET, которая осуществила переход от первоначальных протоколов NCP к современным, на основе TCP/IP. При тестировании первого интернета сетевая безопасность выглядела слишком сложной для внедрения — создатели пытались заставить сеть хотя бы просто заработать. Ни о каком VPN или ещё чём-то подобном (что такое VPN) речь не шла. Команда проекта планировала добавить защиту после запуска. В результате они долго переносили сроки, а потом стало уже слишком поздно.

На протяжении десятилетий философия сетевой безопасности была сосредоточена на защите внутренней сети от внешних угроз. Неудивительно, что и определение периметра сначала имело смысл и соответствовало концепции «глубокой защиты» (defense-in-depth). Это работало для привязанных к офису сотрудников, потому что стены помещений определяют периметр для охраны.

Сотрудники становятся непрошеными гостями за пределами периметра, если пытаются получить доступ к корпоративным ресурсам. Традиционная защита, конечно, работает, но неуклюже.

Лучшие практики защиты в конечном итоге выходят из моды или устаревают вследствие развития технологий следующего поколения, которые стремятся занять их место до очередного кризиса. В 2020 году драйвером для изменений стал нецифровой вирус — SARS-CoV-2.

Новое рабочее место — через VPN

Пандемия вызвала потрясение. Непонятно, как и где выполняется работа, и пока неясно, когда сотрудники вернутся в офисы. Согласно недавнему опросу Gartner, 317 финансовых директоров сомневаются, что это произойдёт в ближайшее время. 74 % ожидают, что дистанционная работа переживёт пандемию, и планируют перевести не менее 5 % офисных работников на удалённый формат после её окончания.

Десятилетиями различные организации полагались на VPN в вопросах обеспечения дистанционной работы сотрудников. Однако бюджеты рассчитывались исходя из того, что виртуальные частные сети будет использовать не более чем треть работников одновременно.

В середине марта VPN-сервисы сообщили, что трафик взлетел более чем на 40 %. Только в Соединённых Штатах он достиг пика в 65 % за несколько дней до подписания пакета стимулов на 2 триллиона долларов. Некоторые предприятия провели стресс-тесты сетей на пропускную способность и стабильность соединения, прежде чем отправить сотрудников работать из дома. Другие стремились внедрить VPN или докупить больше лицензий. В исследовании OpenVPN 68 % респондентов из 300 компаний США сообщили об активизации применения виртуальных частных сетей из-за COVID-19, 29 % работников воспользовались VPN впервые.

Использование VPN быстрее и дешевле в реализации, чем перестройка сетевой архитектуры, но не является панацеей. Зашифрованные VPN-коммуникации и туннель данных — по-прежнему часть концепции защищённого периметра, через который удалённый пользователь проходит для получения прав на локальный доступ к корпоративным ресурсам. VPN не предотвращает боковое перемещение взломщика по сети и инсайдерские угрозы.

Директора по информационной безопасности (CISO) опасаются, что ИТ-персонал «сгладит углы» при внедрении VPN в работу, игнорируя политики безопасности. Кроме того, увеличивается нагрузка на аналитиков из-за растущего числа предупреждений, многие из которых — ложные. Резкий рост трафика VPN привлёк внимание передовых группировок хакеров, которые специализируются на сложных постоянных угрозах (APT). Они следят за системами с новым уровнем нагрузки на сети и используют соответствующие уязвимости.

Так, в британском корпоративном бюллетене по безопасности за январь этого года появились предупреждения о злоумышленниках, использующих критическую уязвимость в контроллере доставки приложений Citrix (ADC) и Citrix Gateway. Исследователи также обнаружили рост числа сканирований, нацеленных на поиск уязвимых устройств Citrix. В марте американское агентство CISA выпустило предупреждение с призывом обратить повышенное внимание на уязвимости VPN, рекомендовав использовать многофакторную аутентификацию и информировать сотрудников о фишинговом мошенничестве, цель которого — украсть учётные данные для VPN-подключений.

Модель нулевого доверия

Текущая ситуация требует, чтобы предприятия переосмыслили безопасность периметра, потому что пользователи с рабочими устройствами располагаются произвольно. Периметр сети в этом случае перемещается туда, где находится пользователь. Парадигма сетевой безопасности, которая разработана для защиты мобильного персонала, — это сеть без периметра, или архитектура с нулевым доверием (Zero Trust Architecture, ZTA). На верхнем уровне ZTA — это не столько топология сети и физическое местоположение, сколько стратегия и руководящие принципы. Идея состоит в том, чтобы заменить предположение о доверии предположением о недоверии: каждый представляет собой угрозу, а сеть непрерывно находится под атакой.

Чтобы упредить или ограничить бреши в защите, доверие сокращают до уровня данных, а не пользователей или элементов инфраструктуры. Несмотря на это, принципы Zero Trust применимы для защиты всех корпоративных активов. Пословица «доверяй, но проверяй», которая выступает синонимом безопасности периметра, превращается в нечто иное: «сначала проверяй, потом доверяй, а затем перепроверяй и продолжай перепроверять, пока не будет достигнуто нулевое доверие».

ZTA кажется логичным развитием принципов защиты, так же как смартфоны стали новой формой стационарного телефона. Как и в случае с внедрением новой технологии, речь идёт о компонентах и периферийных устройствах, а также о психосоциальных конструкциях, лежащих в основе принципов проектирования. Психоанализ в области ZTA — понимание корней доверия. Доверие — человеческая черта, которая развивается ещё во младенчестве. Когда люди впервые организовали сетевую безопасность, они положились на эту концепцию и создали периметр, в пределах которого все доверяли друг другу и имели общий доступ к ресурсам. Однако борьба с киберпреступностью и распределённый характер работы заставляют переходить к парадигме недоверия. ZTA характеризует недоверие как позитивное качество, которое особенно значимо в глобальном контексте развития машинного обучения.

Нулевое доверие обсуждается в сообществе информационной безопасности с тех пор, как в 2005 году международная группа Jericho Forum опубликовала своё видение этой темы. После того как в 2012 году НАТО подверглась более чем 2500 кибератакам, правительство США призвало федеральные агентства перейти на модель нулевого доверия. В 2015 году оно снова забило тревогу после крупнейшей утечки данных федеральных служащих. Таким образом, можно сказать, что интерес к ZTA существовал и до пандемии. Сейчас он набрал новые обороты, технологии ZTA становятся мейнстримом. Отчёт PulseSecure 2020 Zero Trust Progress показал, что к концу года около 75 % предприятий планируют внедрить ZTA. С другой стороны, почти половине специалистов по информационной безопасности не хватает опыта и уверенности для внедрения новой модели.

Оказание помощи предприятиям в этой области идёт и от частного, и от государственного секторов. Стартапы вроде Breach View, Obsidian Security и HyperCube процветают на фоне востребованности услуг, связанных с нулевым доверием. Национальный институт стандартов и технологий США (NIST) опубликовал в феврале этого года второй проект специального документа 800-207 об архитектуре Zero Trust. В следующем месяце Национальный центр передового опыта в области киберзащиты (NCCoE), входящий в состав института, сопоставил ZTA с системой кибербезопасности NIST и предложил подходы к внедрению. Впрочем, несмотря на перечисленные меры, ZTA вряд ли найдёт повсеместное применение, поскольку принципы защиты периметра по-прежнему актуальны для ряда предприятий.

Механизм работы модели с нулевым доверием

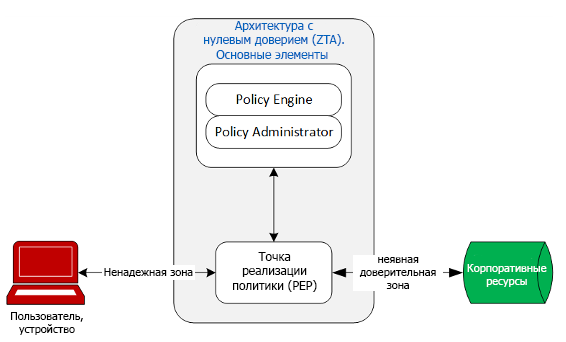

Управление идентификацией и активами, аутентификация приложений, сегментация сети и анализ угроз — вот те компоненты и возможности, на которые опирается ZTA. На рисунке ниже показан её верхний уровень.

Рисунок 1. Верхний уровень архитектуры с нулевым доверием

Основа архитектуры — ядро политик (Policy Engine, PE) и агент администрирования (Policy Administrator, PA). Совместно они создают точку реализации политики (Policy Enforcement Point, PEP). PE запускает политики безопасности и постоянно адаптирует их с помощью поведенческой аналитики. PA обеспечивает исполнение решений, принятых PE, тем самым позволяя предоставить, отклонить или отозвать запрос на доступ к данным. В ZTA ни один пакет не считается надёжным без криптографической подписи, политика же строится с использованием программного обеспечения и идентификаторов пользователей, а не IP-адресов.

Другой способ выразить отношения между PE и PA таков: пользователь передаёт PE информацию вроде времени и даты, геолокации и положения устройства, PE оценивает риски и отправляет PA решение, которое требуется исполнить.

Для реализации ZTA требуется определить множество защищаемых ресурсов, которое состоит из важных и ценных данных, активов, приложений и служб. Для каждого такого компонента выполняется установка одноточечных барьеров (микросегментация). Формируемые таким образом зоны доверия создают множество «перекрёстков» и контрольных точек для блокировки несанкционированного доступа и бокового перемещения. Можно провести аналогию с зонами посадки в аэропорту: только «чистые» пассажиры с посадочным талоном получают доступ к нужному ресурсу — самолёту. Аналогичным образом политики безопасности Zero Trust проверяют подлинность и права пользователей по мере приближения к запрашиваемому ресурсу.

Слабые места модели с нулевым доверием

У ZTA тоже есть недостатки. Хотя эта архитектура изначально предназначена для борьбы с изъянами в защите вплоть до их заблаговременного предотвращения, NIST отмечает, что исключить абсолютно всё невозможно. Инсайдерские угрозы нависают над ZTA точно так же, как и над традиционной защитой периметра: администратор, имеющий доступ к конфигурации ядра политик, может изменить правила безопасности. Для снижения уровня этого риска требуется регистрировать события и проводить аудит.

ZTA подвержена атакам типа «отказ в обслуживании» (DoS) или перехватам маршрутов, если злоумышленник нарушил доступ к точке реализации политик (PEP). Размещение PEP в облаке или её репликация в нескольких местах снижает риск, но если провайдер облачного сервиса случайно отключил PEP в автономном режиме или ботнет попал в облачный сервис, то результат будет таким же — отказ в обслуживании.

Серьёзная угроза — фишинговые мошенники. Отчёт Verizon о расследовании инцидентов компрометации данных за 2019 год показал, что фишинг по-прежнему остаётся самым популярным способом получения доступа к информационным системам. Согласно отчёту PhishLabs за 2019 год, американские организации лидируют в качестве жертв фишинговых атак: на их долю приходится 84 % объёма фишинга в мире.

Ужасная статистика — 667-процентный всплеск (с конца февраля этого года) количества фишинговых атак на тему COVID-19. Несмотря на обучение сотрудников основам информационной безопасности и повышение осведомлённости пользователей, а также компенсирующий контроль, последняя линия защиты — сотрудники — продолжает быть проблемой. Вероятно, она ей так и останется, потому что первая причина такого поведения неизменна: errare humanum est.

Выводы

Модель нулевого доверия — перспективное направление развития сетевой безопасности. По мнению NIST, компаниям стоит постепенно внедрять её, пусть даже и временно совмещая с традиционным подходом по защите периметра.

Переход к архитектуре с нулевым доверием предполагает использование доступных технологий, но потребует времени — как в техническом плане, так и со стороны решения психосоциальных вопросов. Зато по окончании перехода организация получит преимущества за счёт сокращения количества инцидентов в сфере информационной безопасности вкупе с возможностью гибко управлять защитой в зависимости от изменений ИТ-инфраструктуры.