96 % компаний можно взломать через уязвимости, которые находятся на внешнем периметре. Средство управления площадью атак извне (External Attack Surface Management, EASM) — это решение, которое непрерывно ищет уязвимости в публичных информационных активах компании и приоритизирует результаты в соответствии с риском для бизнеса. Расскажем о причинах актуальности таких решений для России и о том, почему Gartner назвала EASM трендом на ближайшие 5–10 лет.

- Введение

- Чем опасны теневые активы

- Что такое External Attack Surface Management (EASM)

- Почему это актуально для России

- Выводы

Введение

Verizon в отчёте за 2022 год указала, что 70 % атак на компании совершаются через внешний периметр, а агентство Gartner назвало решения типа EASM трендом № 1 в кибербезопасности на ближайшие 5–10 лет. Что такое EASM, почему это стало мировым трендом и актуально ли это для России — рассказывает Владимир Иванов, генеральный директор ScanFactory.

В конце 2022 года EASM-платформа обнаружила уязвимость у российской компании с оборотом более 10 миллиардов рублей. Уязвимость возникла, когда заместитель директора по ИТ опубликовал в интернете свой личный внутренний веб-сервис по мониторингу. На этом веб-сервисе обнаружилась папка «temp», для которой был отключён листинг директории, и в этой папке лежала резервная копия, содержавшая исходный код всей системы. По факту, любой пользователь интернета мог зайти в эту папку, скачать архив и развернуть масштабную атаку на компанию. Внутри найденного бэкапа мы обнаружили пароль доменного администратора в открытом виде, 732 учётные записи сотрудников с незашифрованными паролями и доступы ко всем критическим информационным системам с правами администратора.

Чем опасны теневые активы

У всех компаний есть публичные активы: сайты, сетевые устройства, системы удалённого доступа, тестовые серверы разработчиков. Ресурсы, которые доступны всем из интернета, называют внешним периметром компании. Через уязвимости на периметре злоумышленники проникают во внутреннюю сеть и развивают атаки на критически важные ресурсы организации.

Многие компании ошибочно полагают, что они полностью контролируют доступность своих активов в интернете. По данным Forrester, в среднем компании не знают о примерно трети (30 %) из них.

Теневые активы — это любые сайты, сервисы и устройства, которые сотрудники используют без контроля со стороны отдела ИБ. Это может быть тестовый сервис или самостоятельно развёрнутый веб-сайт.

Отделу ИБ трудно отследить все публикуемые «наружу» активы, так как инфраструктура компаний меняется ежедневно. Чем больше теневых активов доступны из интернета, тем больше возможностей атаки на организацию.

Россия — не исключение: по данным исследования Positive Technologies конца 2022 года, 96 % компаний не защищены от проникновения через внешний периметр, при этом в 100 % случаев компании взламывались через уязвимости и недостатки конфигурации веб-приложений.

Gartner рекомендует компаниям увеличить инвестиции в инструменты непрерывного мониторинга уязвимостей (EASM). По их данным, в 2022 году лишь 1 % компаний знает обо всех своих активах в интернете.

Что такое External Attack Surface Management (EASM)

Агентство Gartner создало категорию «управление площадью атак извне» (External Attack Surface Management, EASM) в 2021 году. EASM — это класс решений, которые обнаруживают и сканируют все публичные активы компании, находят там уязвимости и приоритизируют результаты в соответствии с риском для бизнеса.

Решения EASM позволяют увидеть площадь атаки на компанию с точки зрения настоящего злоумышленника. Главная задача EASM — дать отделу ИБ сигнал об уязвимости раньше, чем её смогут проэксплуатировать.

Главным драйвером развития EASM Gartner называет тот факт, что 80–95 % активов компании меняются в пределах одного года, а вместе с этим меняется и площадь атаки.

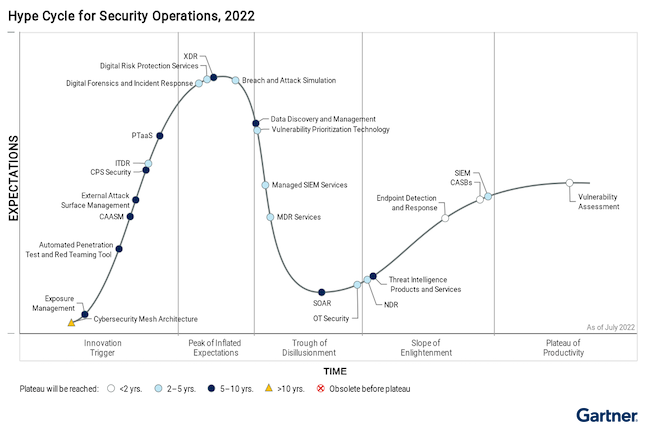

Рисунок 1. «Ажиотажный цикл» Gartner по технологиям в сфере информационной безопасности

Согласно исследованию International Data Corporation, объём мирового рынка EASM в 2022 году составил 545,2 млн долларов США. По прогнозам аналитиков, к 2026 году мировой доход от продажи таких решений достигнет 930,7 млн долларов, среднегодовой рост составит в среднем 17,5 %. Всего в мире существует 36 крупных вендоров EASM, сообщает Forrester в своём обзоре.

Процесс работы EASM-платформы состоит из четырёх этапов:

- Обнаружение и мониторинг активов. EASM собирает перечень доменов и IP-адресов компании. Инструменты фиксируют каждый найденный ресурс и ключевые данные о запущенных там сервисах. В результате мониторинга компания видит все свои активы, которые могут быть атакованы злоумышленниками.

- Поиск рисков. Все найденные активы проверяются на наличие уязвимостей и рисков, которыми может воспользоваться злоумышленник: возможности эксплуатации известных CVE, уязвимости из OWASP Top 10, ошибки конфигураций приложений, слабые пароли.

- Приоритизация. Не все найденные уязвимости будут опасны для компании, поэтому EASM ранжирует их от наиболее опасных к наименее опасным. Это позволяет понять, что нужно исправлять в первую очередь.

- Предложение исправлений. Для каждой найденной уязвимости инструмент EASM предлагает рекомендации.

Почему это актуально для России

В 2022 году с российского рынка ушли прежде популярные зарубежные решения от Nessus, Qualys, Acunetix. На протяжении следующих пяти лет спрос на продукцию российских вендоров в областях B2B и B2G будет расти.

В России у множества организаций есть неконтролируемые цифровые активы с различными уязвимостями. По итогам сканирования 124 клиентов ScanFactory мы подтвердили 137 уязвимостей с критическим уровнем риска. 53 % этих уязвимостей были связаны с проблемами в патч-менеджменте (ПО не было вовремя обновлено до последней версии), 33 % составили уязвимости веб-приложений, 11 % — ошибки конфигураций, 3 % — всё остальное.

Самыми распространёнными уязвимостями в российских компаниях по итогам 2022 года по версии компании ScanFactory являются:

- Выполнение произвольного кода в ПО зарубежных вендоров: Microsoft Exchange, GitLab, Confluence, Jira. Вендоры отключают возможность скачивать обновления с российских IP-адресов. Обновить ПО можно только вручную, а отделы ИТ применяют патчи с заметным опозданием.

- Выполнение произвольного кода в CMS Bitrix. Далеко не все российские сканеры безопасности ищут такие уязвимости, поэтому компаниям приходится обнаруживать их самостоятельно и устанавливать обновления вручную.

- Уязвимости веб-приложений. В эту категорию входят все бреши из перечня OWASP Top 10, в том числе уязвимости «нулевого дня». Российский рынок веб-сканеров безопасности практически отсутствует, а бесплатные решения слаборазвиты.

- Ошибки конфигураций сервисов при развёртывании веб-приложений. В итоге появляются публично доступные файлы *.env и бэкапы, возможность скачать исходные коды веб-приложений и т. д.

- Публично доступный интерфейс администратора. Эта категория охватывает стандартные пароли от панелей управления либо публично доступные функции администрирования без авторизации.

- Перехваты поддоменов. Представим ситуацию: отдел маркетинга решил провести промоакцию. Для продвижения был создан одностраничный сайт на Tilda. Акция прошла, домен перестали оплачивать, а ответственный сотрудник уволился. Злоумышленник обнаружил забытый домен, зарегистрировал его на себя, сделал копию оригинального сайта, где после покупки нужно ввести данные карты, и провел массовую фишинговую кампанию. Бренду больше не доверяют, репутация пострадала.

Выводы

Наиболее распространённый и простой способ проникновения внутрь компании — эксплуатация уязвимостей на внешнем периметре. Поскольку ИТ-инфраструктура организаций ежедневно меняется, мониторинг безопасности публичных активов становится трудоёмкой задачей. Возникают теневые активы, с помощью которых злоумышленнику легко проникнуть в инфраструктуру компании.

Единственный способ защитить организацию от несанкционированного доступа к информации — регулярно сканировать свой периметр. Ежедневно проводить ручную проверку на уязвимости трудозатратно, поэтому в мире активно развивается рынок инструментов EASM, которые помогают автоматизировать процесс поиска активов и уязвимостей.