Уязвимости нулевого дня (0-day), пропущенные обновления и ошибки в конфигурациях — каналы, по которым злоумышленник легко пробирается в систему. Защита с использованием подвижных целей (Moving Target Defense — MTD) воплощает оригинальный подход к решению этих проблем: преобразует атакуемую «поверхность» в динамическую. В результате злоумышленники бессмысленно тратят время на непродуктивное исследование системы, а обороняющиеся получают преимущество, позволяющее им сфокусироваться на внутренних процессах.

- Введение

- Описание технологии Moving Target Defense

- 2.1. Уровень сети

- 2.2. Уровень хоста

- 2.3. Уровень приложения

- 2.4. Результат

- Мировой рынок Moving Target Defense

- Российский рынок Moving Target Defense

- Обзор существующих решений Moving Target Defense

- 5.1. Уровень сети

- 5.1.1. CryptoniteNXT

- 5.1.2. Dispel

- 5.1.3. TrapX DeceptionGrid

- 5.2. Уровень хоста

- 5.3. Уровень приложения

- 5.3.1. BotRx

- 5.3.2. CryptoMove

- 5.3.3. Polyscripting

- Выводы

Введение

В защите информации гонка «хакеров» с «безопасниками» бесконечна. Первые всё время создают новые методы и инструменты для нападения, в то время как вторые обычно выступают в роли догоняющих и разрабатывают контрмеры для уже известных угроз.

Защита с использованием подвижных целей (MTD) создаёт новую парадигму в кибербезопасности, потенциально позволяющую навсегда переместить инициативу на сторону обороны. MTD формирует текучую, постоянно меняющуюся поверхность атаки, и злоумышленник лишается конкретной информации — что усложняет ему достижение успеха.

MTD реализуется с помощью динамических систем и платформ, изменяемого кода и данных приложений. Ложные рабочие станции, серверы и устройства интернета вещей запутывают злоумышленников на сетевом, хостовом и прикладном уровне. Созданные элементы системы становятся приманками, которые уводят хакеров в сторону.

Технология MTD стала набирать популярность в 2011 году после публикации книги «Защита подвижных целей: создание асимметричной неопределённости для киберугроз». С тех пор проведено много исследований, технология продолжает развиваться. Новые тренды вроде оркестровки контейнеров в сочетании с облачными платформами помогают стимулировать инновации в области защиты с использованием динамических поверхностей для атаки.

MTD уже используется в концепции Министерства внутренней безопасности США, развивается исследовательским центром ВС США для применения в своих системах.

Описание технологии Moving Target Defense

В современной ИТ-среде большинство систем и сетей работает в относительно статичной конфигурации. Адреса, имена рабочих станций и другие параметры подолгу остаются неизменными, что даёт злоумышленникам асимметричное преимущество. Для решения этой проблемы методы и инструменты защиты с использованием подвижных целей динамически смещают «ландшафт», подверженный атаке. Это затрудняет нанесение удара и уменьшает преимущество злоумышленника.

Защита по принципу MTD условно делится на три уровня.

Уровень сети

Совокупность методов этого уровня включает изменение IP-адреса хоста (IP hooping), запутывание трафика путём случайного назначения номеров портов и подмену информации о хосте.

Как пример можно рассмотреть метод ротации операционных систем MORE MTD (Multiple OS Rotational Environment MTD), запатентованный в США.

Цель MORE MTD — сократить количество применяемых эксплойтов нулевого дня в клиент-серверных приложениях. Разнообразие операционных систем ограничивает действенность таких вредоносных инструментов и повышает устойчивость приложений к атакам. Таким образом, не устраняя уязвимости нулевого дня, разнообразие платформ и их ротация снижают способность злоумышленника использовать такие бреши. Вероятность успешной атаки уменьшается пропорционально времени между ротациями. Кроме того, если киберпреступник всё же добился своего, время простоя защищённого приложения ограничивается этим же промежутком времени.

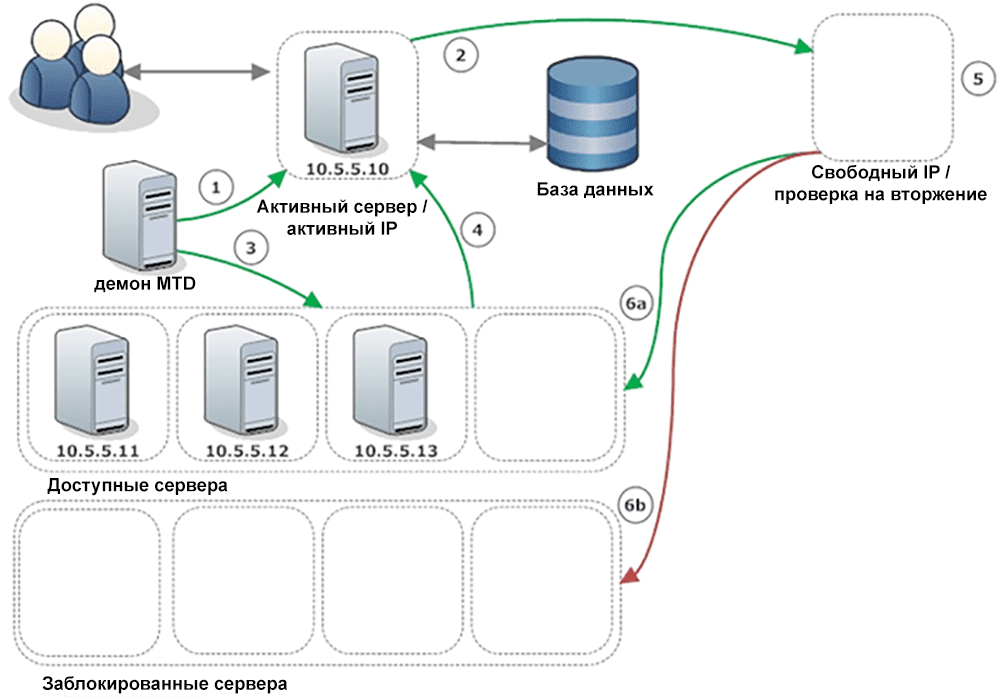

Рисунок 1. Пример работы Moving Target Defense на уровне сети

MORE MTD работает по следующей схеме:

- Демон устанавливает SSH-соединение с активной машиной.

- Активная машина перемещается на запасной IP-адрес для обнаружения вторжений.

- Демон устанавливает SSH-соединение со случайной машиной в списке доступных серверов.

- Машина, с которой установили соединение, перемещается на активный сервер.

- На машине, которая была активной до этого, выполняется обнаружение вторжений.

- Если сервер не скомпрометирован, он добавляется в список доступных.

- Если сервер скомпрометирован, то он добавляется в список недоступных и в ротацию не попадёт.

Уровень хоста

Совокупность методов этого уровня включает изменения в ресурсах узловых компьютеров и их операционных систем, а также в хостовых конфигурациях.

Как пример рассмотрим метод динамической ротации приложений — DARE MTD (Dynamic Application Rotation Environment MTD), который разработан студентами Университета Техаса в Далласе.

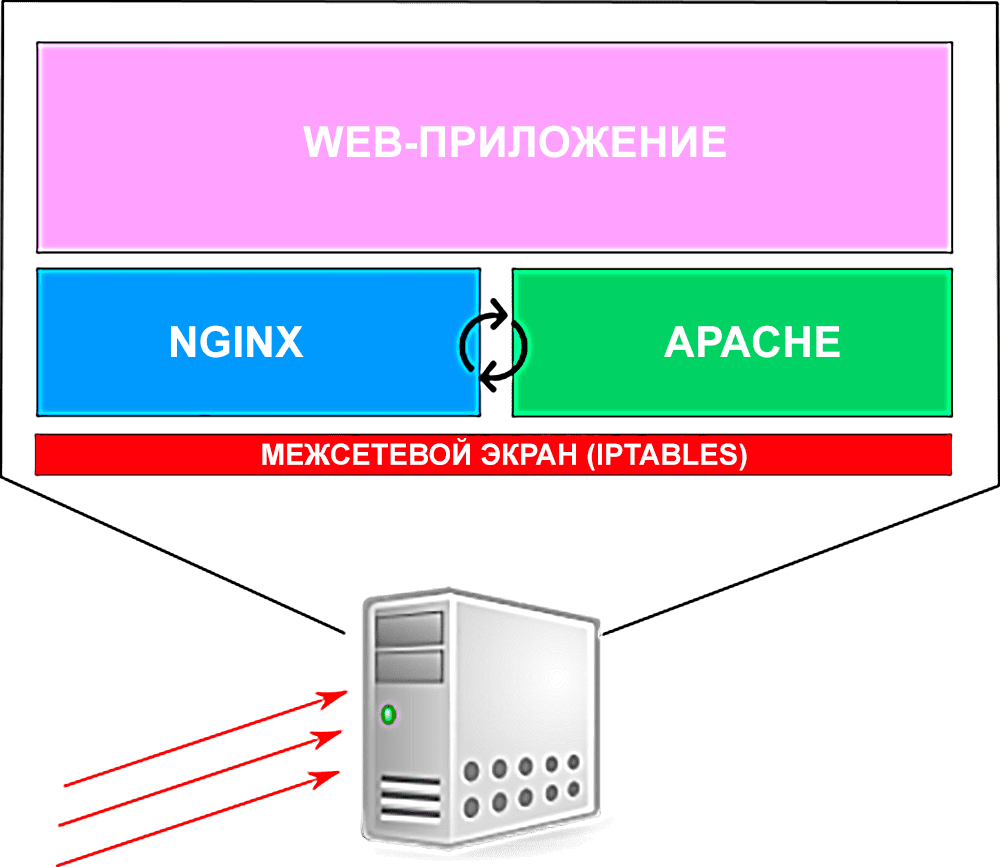

Популярность веб-приложений смещает фокус внимания злоумышленников на соответствующие серверы. DARE MTD использует два популярных и свободно распространяемых веб-сервера — Apache и Nginx.

Одно приложение запускается на обеих платформах. Система перенаправляет входящий трафик на один или другой сервер с произвольным интервалом. Цель состоит в том, чтобы смягчить последствия от эксплуатации неизвестных уязвимостей, сократив время, в течение которого та или иная платформа подвергается воздействию злоумышленника. В соответствии с идеологией MTD эта изменчивость увеличивает затраты хакера на разведку и снижает вероятность успешного использования изъянов в защите.

Рисунок 2. Пример работы Moving Target Defense на уровне хоста

Одна виртуальная машина выбирается для обработки сетевого трафика и далее именуется активной. Активная виртуальная машина заменяется на другую с заранее заданным интервалом в промежутке от 15 до 30 секунд. После перехода в неактивный режим проверяется целостность файловой системы; виртуальная машина удаляется из ротации, если обнаруживается нарушение.

Таким образом удаётся предотвратить точное определение мест для входа в систему, пресечь постоянные атаки путём уменьшения воздействия на уязвимое программное обеспечение и снизить эффективность действий атакующего.

Уровень приложения

Совокупность методов этого уровня включает рандомизацию размещения адресного пространства (ASLR), изменение типов приложений, управление версиями и маршрутизацию через разные хосты, а также изменение языков программирования объекта защиты, процессов компиляции и самого исходного кода.

Как пример рассмотрим решение NexiTech для устройств хранения данных. Компания NexiTech разработала с применением технологии MTD свой способ защиты информации «на лету» посредством виртуализации программно определяемых хранилищ.

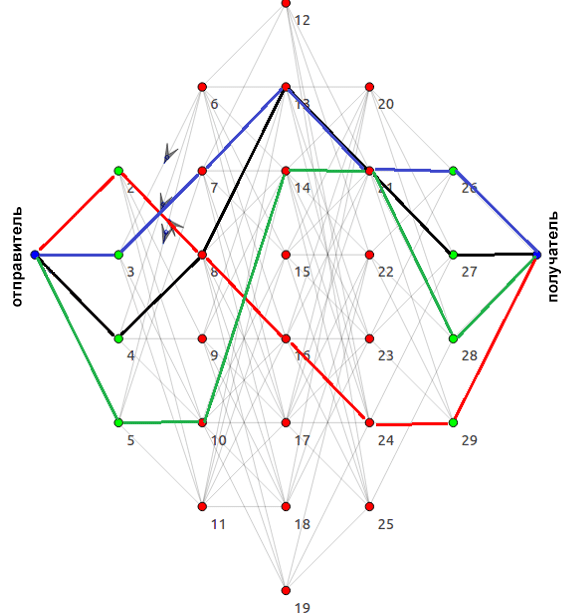

Рисунок 3. Пример работы Moving Target Defense на уровне приложения

Взаимодействие с устройством хранения происходит через множество «портов» или «каналов». Важно, что только один канал — активный; остальные — муляжи, которые не ведут к запоминающим устройствам. Активный канал динамически, случайным образом изменяет конфигурацию, что серьёзно затрудняет получение несанкционированного доступа к устройству хранения.

Результат

MTD представляет собой полный сдвиг парадигмы безопасности, поскольку уменьшает потребность в обнаружении угроз, постоянно перемещая доступную для атаки поверхность.

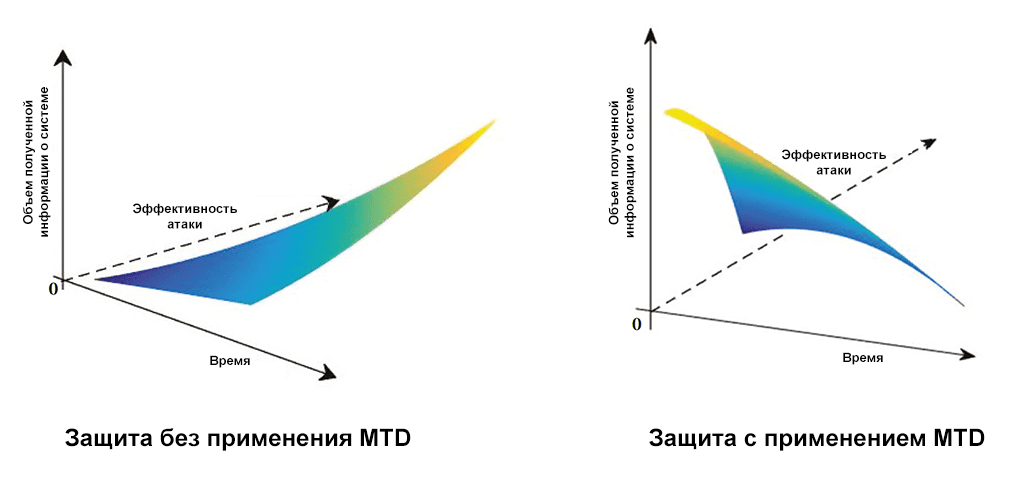

В публикации китайских исследователей описываются тенденции изменения эффективности атак во времени с использованием технологии MTD и без неё.

Рисунок 4. Изменение эффективности атак без Moving Target Defense и с её использованием

Графики показывают, что без использования MTD объём изученной злоумышленником конфигурации со временем увеличивается, и соответственно этому эффективность атаки растёт. В случае с MTD наблюдается обратная ситуация.

Мировой рынок Moving Target Defense

Moving Target Defense является относительно новым рыночным сегментом. В обзоре мы рассмотрим участников рынка, которые специализируются на защите информации с использованием технологии подвижных целей и имеют готовые продукты такого рода.

Среди компаний, которые фокусируют внимание на MTD, выделяются следующие: Cryptonite, TrapX Security, Polyverse, Morphisec, CryptoMove и BotRx.

Кроме них существуют различные разработки вроде запатентованного решения NexiTech, о котором упоминалось выше, и проектов, отмеченных на ежегодных конференциях ACM Workshop по теме Moving Target Defense. Например, WebMTD защищает от внедрения веб-кода с использованием мутации элементов страницы, Mixr применяет гибкую рандомизацию бинарных файлов при исполнении, а технология Path Hopping обеспечивает безопасные квантовые коммуникации с использованием принципов MTD.

Российский рынок Moving Target Defense

Продуктов, которые специализируются на использовании технологии подвижных целей, на российском рынке нет. Есть, однако, потенциал; направление развивается в виде научных исследований. Из их числа можно назвать, в частности, следующие:

- Кушко Е. А. Метод обеспечения защиты передаваемых данных на основе плавающей топологии сети, 2018 год.

- Быков А. Ю., Крыгин И. А., Муллин А. Р. Алгоритмы распределения ресурсов системы защиты между активами мобильного устройства на основе игры с нулевой суммой и принципа равной защищённости, 2017 год.

- Паротькин Н. Ю., Панфилов И. А., Золотарев В. В., Кушко Е. А., Панфилова Т. А. Разработка и экспериментальное исследование протокола динамического адресного пространства на основе мультикаст-групп, 2017 год.

- Золотарев В. В., Арифанова Н. В., Попкова Е. А. Атаки на элементы динамических систем и возможности их выявления, 2016 год.

- Стюгин М. А., Овсянников А. А., Кушко Е. А. Способ построения неразличимого программного кода с использованием ключа, 2016 год.

- Паротькин Н. Ю., Кушко Е. А., Арифанова Н. В. Реализация элементов динамического адресного пространства, 2016 год.

- Стюгин М. А. Защита интернет-ресурсов по технологии движущейся цели, 2015 год.

- Стюгин М. А., Паротькин Н. Ю., Золотарев В. В. Обеспечение безопасности узла сокрытием в динамической сетевой топологии, 2015 год.

На базе некоторых исследований разрабатывались прототипы, но пока нет публичной информации об их развитии и применении в реальных продуктах по кибербезопасности.

Обзор существующих решений Moving Target Defense

Уровень сети

![]()

CryptoniteNXT

Производитель: Cryptonite, США.

CryptoniteNXT — сетевое устройство, которое работает совместно с корпоративным брандмауэром и защищает от кибератак, которые прошли через фильтрацию: операций вредоносных программ, атак нулевого дня и действий инсайдеров. Используется принцип нулевого доверия (Zero Trust): никому не доверять, всё проверять и предоставлять доступ только при необходимости.

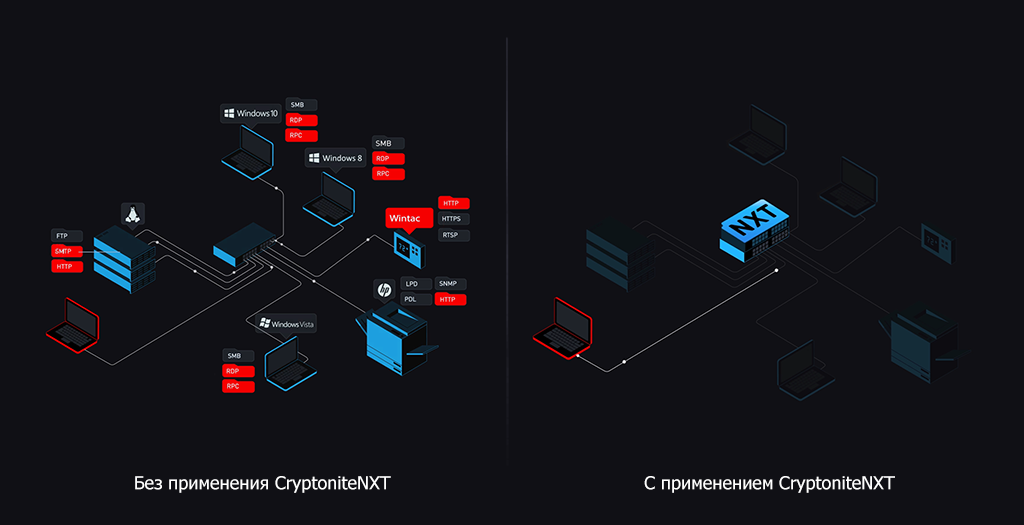

Рисунок 5. Схема работы CryptoniteNXT

Вместо того чтобы позволять защищаемым или вредоносным устройствам видеть реальную сетевую структуру, CryptoniteNXT динамически преобразует их представление о сети. В результате статическая конфигурация превращается в набор динамических целей. Валидный трафик не подвержен влиянию используемых методов MTD, а злоумышленник серьёзно ограничен в возможности собирать информацию о сети или маскироваться под доверенные устройства.

CryptoniteNXT использует программно определяемую сегментацию. Действие выполняется на сетевом уровне и не влияет на производительность доверенных пользователей или приложений.

Совместимость

Полная интеграция с ведущими зарубежными отраслевыми продуктами и поставщиками: RSA, Aruba, Splunk, Palo Alto.

Ключевые особенности

- Делает бессмысленными внешнее сканирование и другие способы исследования сети для атаки.

- Защищает сетевые ресурсы от несанкционированного доступа.

- Маскирует уязвимости.

- Предотвращает использование спуфинга для сбора сетевой информации и учётных данных.

- Благодаря программно определяемой сегментации предотвращает боковое перемещение по сетям.

- Останавливает атаки автоматически в режиме реального времени.

- Немедленно блокирует несанкционированные действия.

Рисунок 6. Внешний вид устройства CryptoniteNXT

Решение представляет собой программно-аппаратную платформу. Подробное описание доступно на сайте производителя, там же возможно заказать демонстрацию.

Dispel

Производитель: Dispel, США.

Dispel реализует удалённый доступ к промышленным системам управления (ICS, АСУ ТП). Соединение происходит по защищённому каналу, при построении которого используется технология MTD. Заявленная скорость соединения — 15 секунд вне зависимости от дальности расположения. Схема работы напоминает jump-сервер, но пользователю не стоит задумываться об этом, потому что сложных настроек не потребуется.

Поставщики оборудования АСУ ТП получают необходимый канал для обновления программного обеспечения, но дальше в корпоративную сеть доступ закрыт.

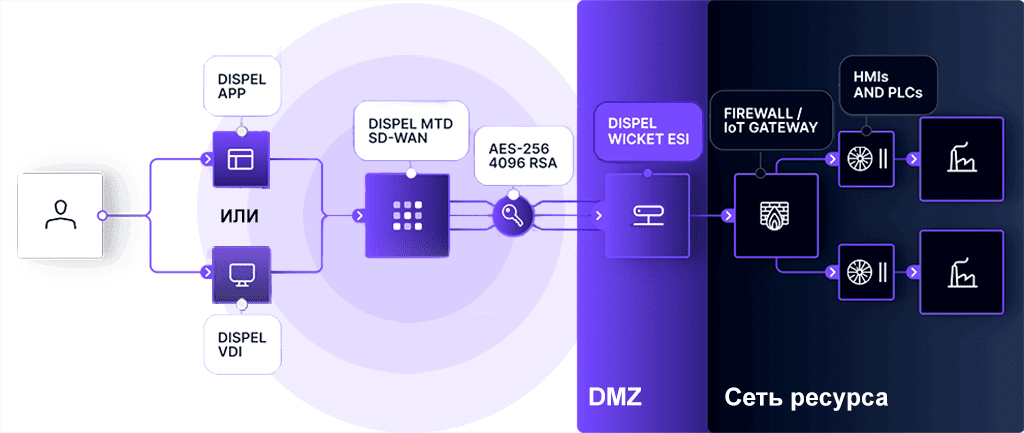

Рисунок 7. Схема работы Dispel

Dispel работает как прикладное приложение или через виртуальный рабочий стол. В фоновом режиме продукт подключается к программно определяемой широкополосной сети (MTD SD-WAN), которая лежит в основе ядра Dispel. MTD SD-WAN приводит пользователя к интерфейсу Wicket ESI на каждом объекте.

Решение позволяет отказаться от громоздкой статичной системы защиты информации. Сохранность активов обеспечивается при помощи их постоянного перемещения. Благодаря топологической и криптографической сегментации пользователи и серверы не знают реального расположения друг друга.

Dispel позволяет управлять доступом пользователей как на сетевом уровне, так и на уровне приложения. В случае повреждения восстановление из резервных копий происходит в течение часа.

Совместимость

Dispel использует для работы протокол TCP/IP, поддерживает даже старые производственные системы. Решение работает с оборудованием General Electric, Honeywell, Rockwell Automation, Omron, Inductive Automation, Emerson, Siemens, ABB, Alstom, Yokogawa, Schneider Electric, Walchem и другими.

Ключевые особенности

- Многофакторная аутентификация.

- Полное резервирование.

- Отсутствие внешнего интернета на объекте.

- Внедрение в тот же день.

- Децентрализованное (peer-to-peer) шифрование.

- Интеграция с Active Directory.

- Отсутствие установки на конечных точках.

- Автоматическое обновление.

- Ведение журнала и мониторинг.

- Управление доступом пользователей на уровне приложения и сети.

- Модель нулевого доверия.

- Горячая замена резервных копий и 1 час времени на восстановление.

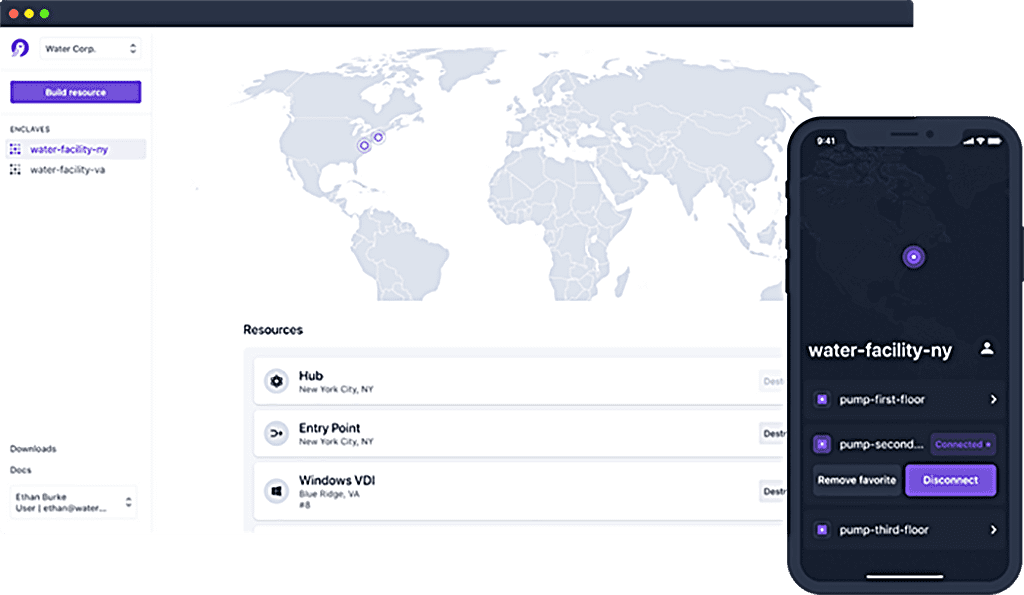

Рисунок 8. Внешний вид системы Dispel

Продукт представляет собой программную платформу, функции которой подбираются под нужды заказчика. На сайте производителя возможно заказать пробную версию.

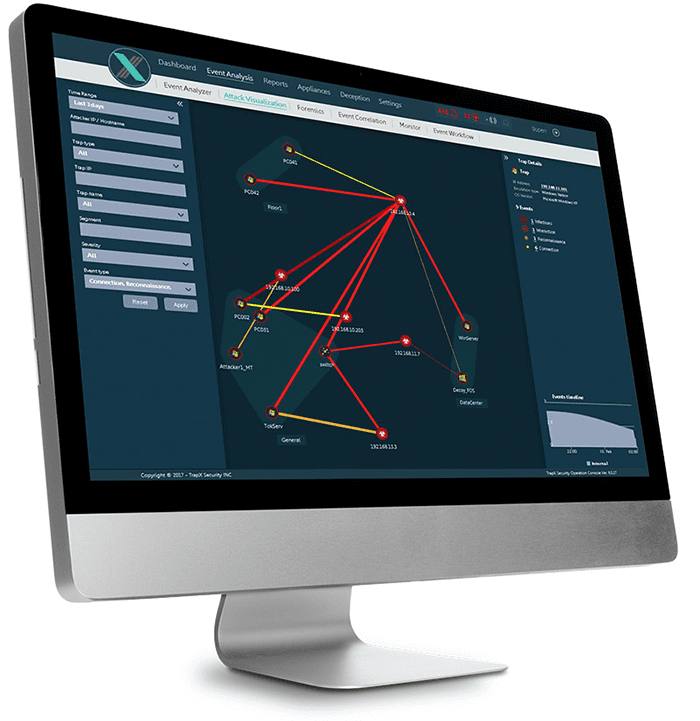

TrapX DeceptionGrid

Производитель: TrapX Security, США.

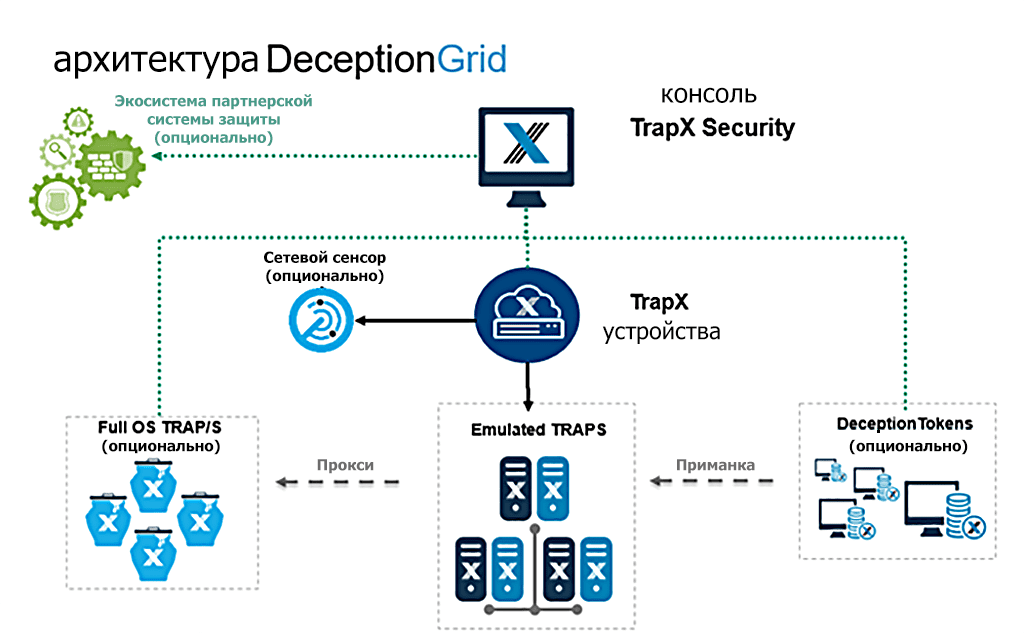

После проникновения в корпоративную сеть киберпреступники разведывают её, чтобы идентифицировать ИТ-активы, а затем перемещаются по периметру, чтобы скомпрометировать важные объекты. Разработка TrapX Security (мы описывали её в статье «Обман злоумышленников с помощью ловушек TrapX DeceptionGrid») представляет собой deception-платформу, построенную с применением технологии MTD. Она сочетает в себе разнообразные возможности для отвлечения, дезинформирования и выявления взломщиков, предлагая им целую сеть ложных векторов атак. Такая многоуровневая архитектура создаёт привлекательную для злоумышленников среду внутри сети. Одно «прикосновение» к ловушке DeceptionGrid привлекает пристальное внимание и провоцирует проверку. Система интегрируется с элементами сети и системами обеспечения безопасности, чтобы совместно с ними сдерживать атаки и обеспечивать нормальную работу.

DeceptionGrid прост в использовании, подходит предприятиям различного масштаба, способен быстро обнаружить сеть и построить ловушки, которые соответствуют её объектам: пользователям, датацентрам и даже ресурсам интернета вещей.

Рисунок 9. Схема работы TrapX DeceptionGrid

В отличие от брандмауэров и средств защиты конечных точек, которые генерируют уведомления на основе предположений, предупреждения DeceptionGrid бинарны: нападающие либо атакуют ловушки, либо нет. Если к ловушке «прикоснулись», то это — атака.

Маркеры обмана или так называемые ловушки DeceptionGrid, которые выглядят как файлы и базы данных, встраиваются в ИТ-активы. Они эмулируют серверы, рабочие станции и сетевые коммутаторы, а также медицинские устройства, банкоматы, терминалы розничной торговли, компоненты финансовой сети SWIFT и другие сущности. Возможно создать и пользовательские ловушки. Для этого указывается сетевой объект, после чего система изучает его атрибуты и использует их при создании нового обманного маркера.

TrapX предоставляет услуги по анализу вредоносных программ на основе экосистемной интеграции. Дополнительная разведывательная информация, полученная в результате анализа, способствует всесторонней оценке инцидентов командой корпоративного центра безопасности.

Совместимость

Реализована интеграция с ведущими зарубежными отраслевыми продуктами и поставщиками: Carbon Black, Check Point, McAfee, Cisco, Fortinet.

Ключевые особенности

- Не зависит от статичных опций, таких как сигнатуры, правила, сценарии, политики или профили.

- Не требует наличия больших массивов данных и источников для анализа.

- Определяет атаки не по вероятности, а как двоичные события — «да, нас атакуют» или «нет, всё хорошо».

- Внедряется в любую гетерогенную среду независимо от физической и логической топологии сети.

- Внедряется быстро, не использует агенты.

- Не влияет на скорость работы информационных систем сети.

Рисунок 10. Внешний вид системы TrapX DeceptionGrid

Продукт представляет собой программную платформу, которая после приобретения устанавливается на мощностях заказчика. Подробная информация доступна в нашем обзоре. На сайте производителя возможно заказать пробную версию.

Уровень хоста

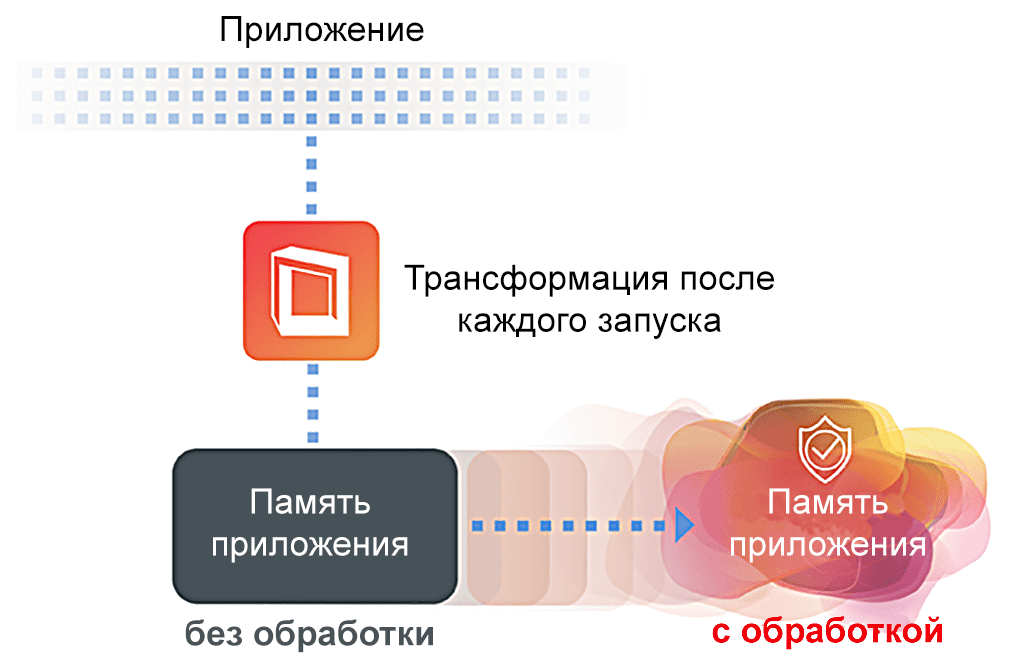

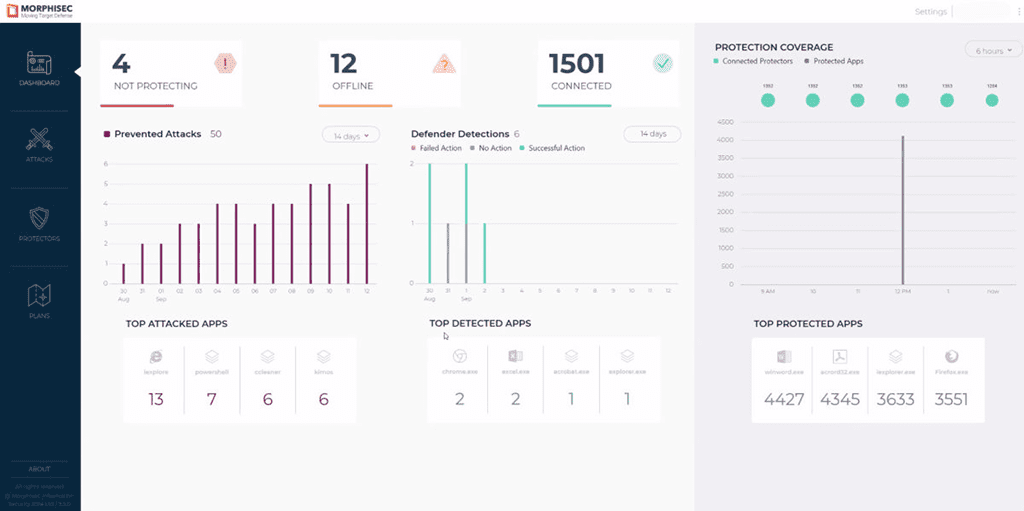

Morphisec Unified Threat Prevention Platform

Производитель: Morphisec, Израиль.

Morphisec защищает конечные точки, серверы, виртуальные настольные и облачные рабочие места от самых опасных киберугроз: сложных вымогателей, скрытных и бесфайловых вредоносных программ, эксплойтов и угроз нулевого дня. Полиморфное ядро платформы непрерывно и хаотично трансформирует ресурсы памяти, что препятствует атакам. Кроме активной защиты Morphisec предоставляет информацию для расследований (форензики).

Рисунок 11. Схема работы Morphisec Unified Threat Prevention Platform

Morphisec Unified Threat Prevention Platform — единое решение, которое работает без дополнительных внешних компонентов. Платформа функционирует автономно, поэтому конечные точки защищены даже если не подключены к сети компании. Локальная или облачная консоль управления реализует сквозную видимость угроз, а также контроль настроек и функций. Влияние на производительность систем отсутствует.

Совместимость

Платформа Morphisec защищает рабочие станции и серверы Windows и Linux, облачные решения и платформы виртуализации вроде VMware Horizon View и Citrix.

Ключевые особенности

- Предотвращает эксплуатацию уязвимостей нулевого дня и другие атаки, не требуя предварительных знаний о форме, типе или поведении угрозы.

- Сохраняет инфраструктуру защищённой от эксплойтов, когда патчи ещё не доступны или не развёрнуты.

- Одна технология защищает серверы, конечные точки, виртуальные рабочие столы и облачные нагрузки.

- Быстрое и простое развёртывание без системных конфликтов и с нулевым обслуживанием — никаких баз данных, сигнатур или правил для настройки и обновления, никаких журналов и предупреждений для анализа.

- Лёгкий агент с минимальными системными требованиями.

- Не создаёт ложных предупреждений, пользователь получает тщательно отобранную информацию об атаках.

Рисунок 12. Внешний вид системы Morphisec Unified Threat Prevention Platform

Продукт представляет собой программную платформу, которая после приобретения устанавливается на мощностях заказчика.

На сайте производителя возможно заказать пробную версию продукта.

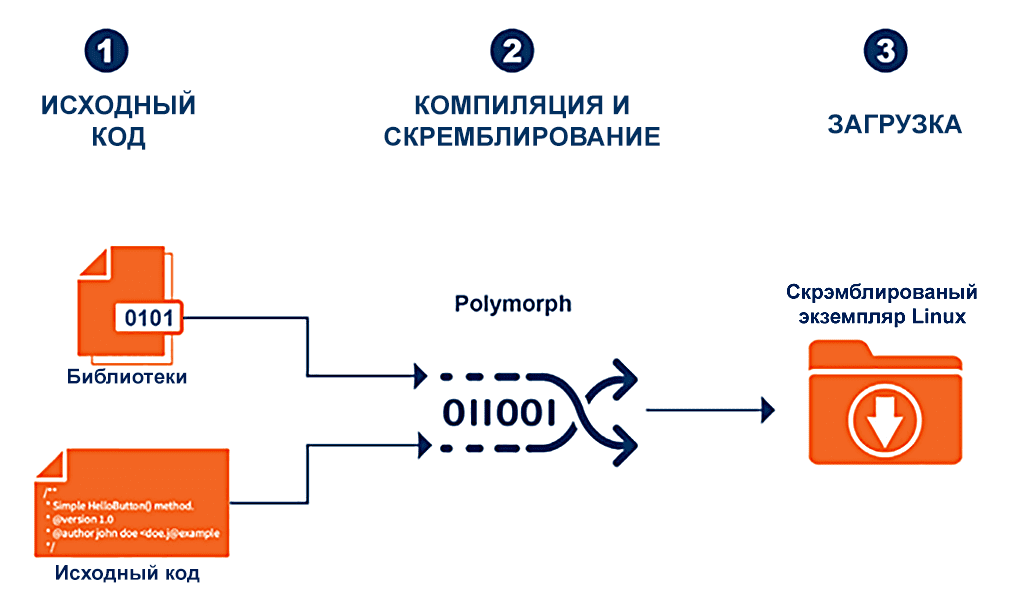

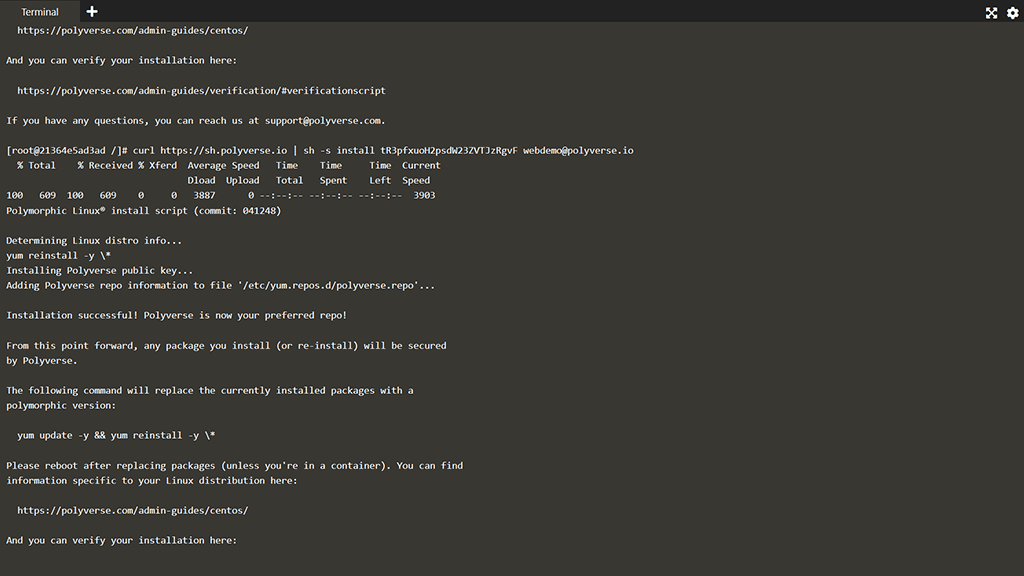

Polymorphing for Linux

Производитель: Polyverse, США.

Благодаря Polymorphing for Linux операционная система становится устойчивой к эксплуатации уязвимостей нулевого дня, выполнению произвольного кода, переполнениям буфера и атакам на основе памяти.

Рисунок 13. Схема работы Polymorphing for Linux

Polymorphing for Linux — технология, которая укрепляет дистрибутивы Linux с открытым исходным кодом путём скремблирования их двоичного кода. В результате создаётся уникальная версия операционной системы.

Исходный код дистрибутива Linux пропускается через полиморфный компилятор. Результатом становится уникальный двоичный состав Linux: регистры процессора, расположение функций, макеты памяти и наборы инструкций, которые работают как и раньше, но при этом непроницаемы для атак на основе памяти.

Защищённая операционная система сохраняет известные уязвимости, но хакеры ограничены в применении и создании эксплойтов, целевых атак на конкретные функции использования памяти. Благодаря перекомпиляции раз в 12-24 часа объект становится каждый раз другим, поэтому целевые атаки бесполезны.

Polymorphing for Linux выигрывает время для исправления уязвимостей в безопасности. Это важно, ведь даже на ключевых объектах оперативное обновление программного обеспечения не всегда возможно.

Совместимость

CentOS, Red Hat Enterprise Linux, Fedora, Alpine и Ubuntu. В 2020 году планируется добавить поддержку SUSE и Debian.

Ключевые особенности

- Быстрая и простая установка.

- Отсутствуют накладные расходы при выполнении и влияние на производительность.

- Предупреждает атаки на основе уязвимостей нулевого дня.

- Смягчает атаки, основанные на работе с памятью.

- Создан скорее для предупреждения атак, чем для противодействия им.

Рисунок 14. Процесс установки Polymorphing for Linux

Поставляется в виде пакета для использования в целевой операционной системе. Устанавливается и настраивается через консоль. С сайта производителя возможно скачать пробную версию продукта.

Уровень приложения

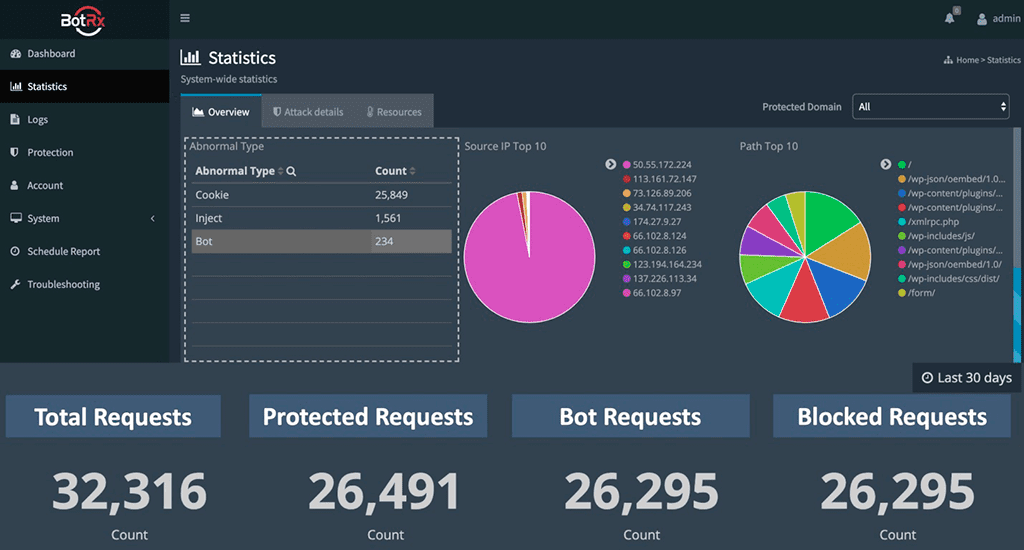

BotRx

Производитель: BotRx, США.

BotRx представляет собой систему автоматической защиты от мошенничества с использованием искусственного интеллекта, которая быстро и легко разворачивается, постоянно контролирует ботов и агентов злоумышленников.

Современные боты научились походить на человека. Они циклически перебирают IP-адреса, меняют идентификационные данные для каждой транзакции, двигаются медленнее и выполняют больше случайных транзакций. BotRx изучает поведение ботов и трансформирует защиту так, чтобы перехитрить их и остановить атаки до входа в приложения.

Рисунок 15. Схема работы BotRx

BotRx применяет технологию MTD для защиты конфиденциальных и критически важных данных клиентов от автоматизированных атак. Здесь можно выделить три основных метода:

- Динамическая инкапсуляция и обфускация. Преобразовывает значимые элементы вроде URL-адресов и форм на странице в закодированные строки и организовывает работу с ними через запросы к серверу. Алгоритмы инкапсуляции изменяются при каждом запросе, так что потенциально интересные данные надёжно скрываются от злоумышленника. Данные файлов cookie и POST-запросов BotRx тоже преобразовывает из открытого текста в закодированные строки; в результате злоумышленники не могут их использовать для своих целей.

- Динамическая проверка. Выполняется аутентификация — как на стороне клиента, так и на стороне сервера — по нескольким факторам: функциям браузера, цифровому отпечатку компьютера, подозрительному поведению. Это позволяет выработать «иммунитет» к действиям злоумышленников, меняющих свои IP-адреса для обхода традиционных механизмов, которые полагаются на IP-контроль доступа.

- Динамические токены. Одноразовые метки прикрепляются к каждому запросу. Если обнаруживается повторное использование токена, транзакция прекращается во избежание мошеннических действий.

Совместимость

Бесплатная версия — монитор DeTx — используется только с WordPress. BotRx ProTx, платная версия, поддерживает и другие платформы. Возможна выгрузка информации в SIEM, например Splunk.

Ключевые особенности

- Не требует детальной интеграции или навыков программирования для старта.

- Информация легко экспортируется в SIEM или просматривается через панель управления BotRx.

- Оперативная информация по результатам анализа доставляется через несколько часов после развёртывания, а не через месяцы.

- Проактивная блокировка без снятия отпечатков (фингерпринтинга).

Рисунок 16. Внешний вид системы BotRx

Решение представляет собой программный продукт. На сайте производителя возможно заказать пробную версию. Как уже было сказано, бесплатно доступна вариация под названием BotRx DeTx — плагин для WordPress, который определяет атаки ботов на ресурс.

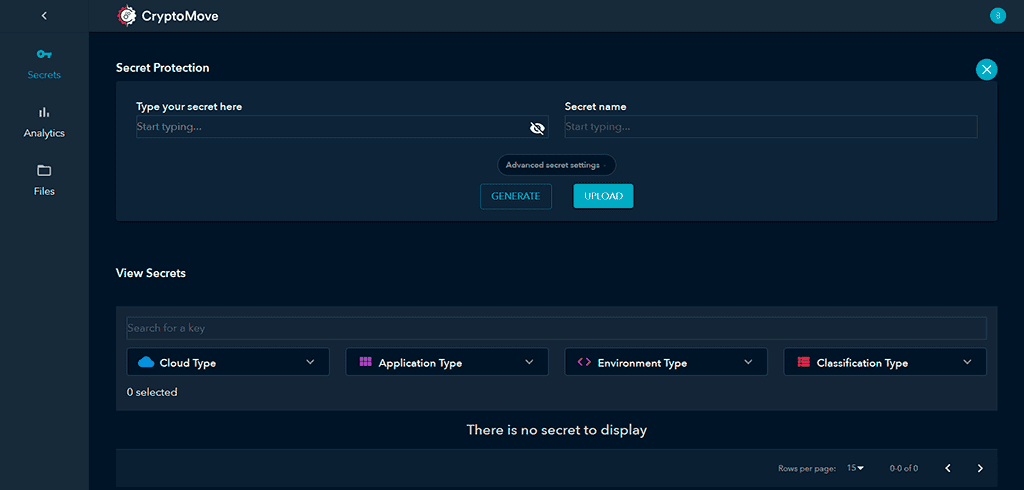

CryptoMove

Производитель: CryptoMove, США.

CryptoMove — продукт для хранения ключей приложений. Защищает ключи API и другие секреты с помощью фрагментации и технологии подвижных целей. С ним не требуется интегрировать секреты в код, что упрощает процесс передачи приложения на поддержку. CryptoMove хранит закрытую информацию и предоставляет её владельцу с помощью интуитивно понятного набора REST API или веб-интерфейса.

Запатентованная технология защиты отличает CryptoMove от других подобных решений. После сохранения секреты остаются в безопасности, поскольку CryptoMove динамически фрагментирует их, непрерывно перемещает по сети, а также повторно шифрует и видоизменяет при каждом движении.

Рисунок 17. Внешний вид системы CryptoMove

CryptoMove работает по следующей схеме:

- Данные разбиваются на фрагменты, шифруются и трансформируются.

- Фрагменты постоянно перемещаются и заново шифруются в облачных хранилищах CryptoMove.

- При авторизации секреты восстанавливаются и становятся доступными пользователю.

Совместимость

CryptoMove работает с GitHub и Amazon Web Services. В процессе — интеграция с Google Cloud, Microsoft Azure, Dropbox, Box, CircleCI и другими. Конечные точки API CryptoMove возможно записать в облачные сервисы.

Ключевые особенности

- Интуитивно понятная платформа.

- Облачная архитектура и доставка в виде сервиса.

- API для программной обработки.

- Работает на основе запатентованной технологии децентрализованной защиты данных с использованием подвижных целей.

Продукт представляет собой веб-сервис. Пользовательский интерфейс и API CryptoMove публично тестируются, запуск планируется на 2020 год. Чтобы стать бета-пользователем, требуется зарегистрироваться на сайте производителя.

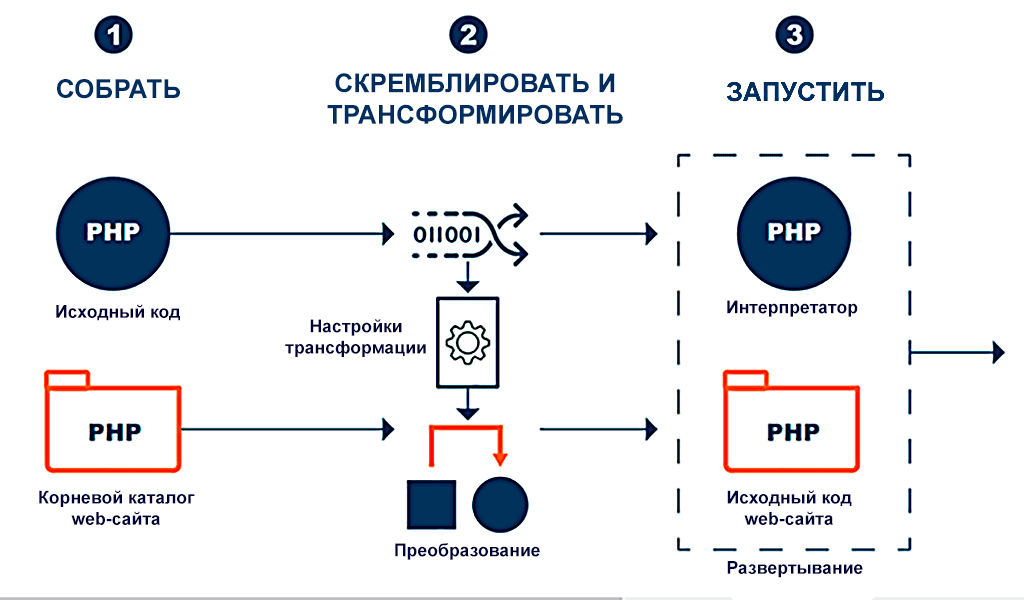

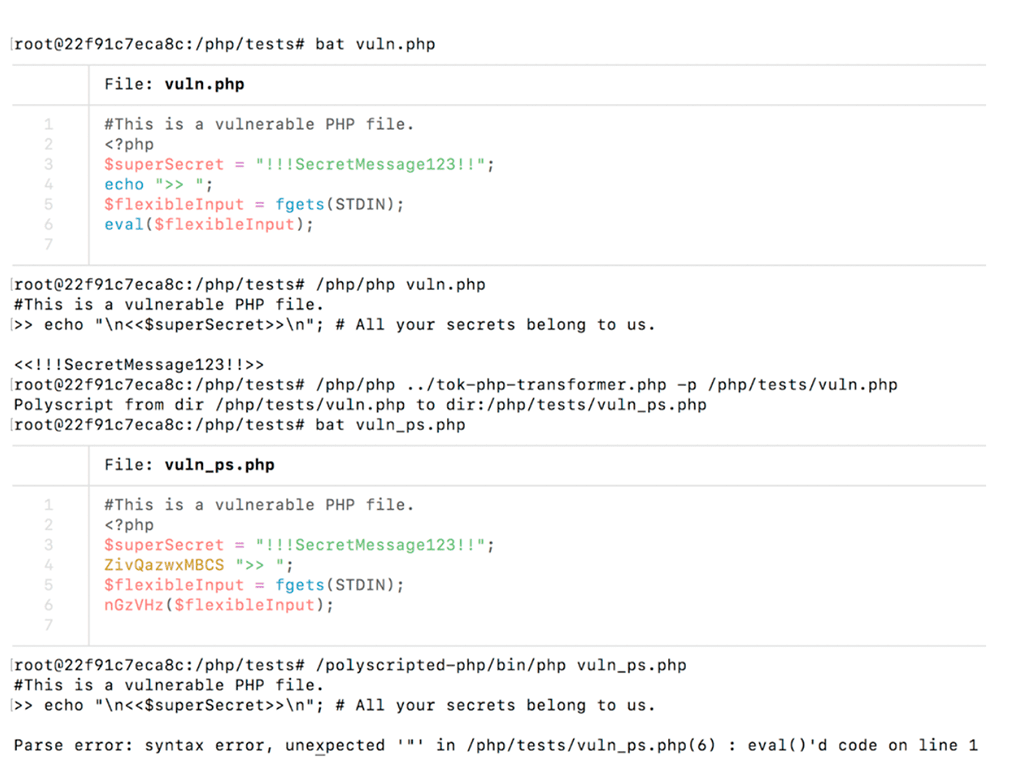

Polyscripting

Производитель: Polyverse, США.

Атаки с использованием внедрения (инъекций) кода происходят везде: от камер видеонаблюдения до сайтов WordPress. Хакеры используют уязвимости языков программирования. Polyscripting устраняет этот вектор атаки.

Polyscripting берёт серверный язык и изменяет грамматику, добавляет уникальности ключевым словам. Благодаря преобразованному интерпретатору и коду программа использует собственный уникальный язык. Код злоумышленника в результате не распознаётся приложением и приводит к синтаксической ошибке.

Рисунок 18. Схема работы Polyscripting

Polyscripting скремблирует синтаксис и грамматику языка программирования до компиляции интерпретатора. На выходе — словарь, который используется для преобразования необходимого исходного кода до запуска в работу.Это приводит к созданию приложения с собственной уникальной реализацией языка программирования, а также соответствующего интерпретатора.

Обработку возможно повторить, чтобы добавить дополнительные уровни защиты. Этот процесс эмулирует движущуюся цель, переопределяя адресное пространство приложения так часто, что создание и выполнение эксплойта становится невозможным.

Совместимость

Polyscripting поддерживает PHP. В рамках проекта разработан модуль для WordPress. Однако PHP — лишь доказательство концепции (proof-of-concept). Далее планируется применить её к другим языкам.

Ключевые особенности

- Увеличение времени для исправления уязвимостей в приложении.

- Защита от атак, осуществляемых посредством инъекции кода.

- Работа без накладных расходов на производительность среды выполнения и влияния на функциональность.

Рисунок 19. Пример использования Polyscripting

Polyscripting for PHP — бесплатное решение для некоммерческого использования с открытым исходным кодом. Цель проекта состоит в том, чтобы продемонстрировать стратегию защиты с использованием подвижной цели. Контейнер для ядра WordPress, который переработан с помощью Polyscripting, возможно загрузить с официального сайта.

Выводы

Технология защиты с использованием подвижных целей (Moving Target Defense) позволяет изменить принципы, по которым строятся системы обеспечения кибербезопасности.

Исследователи продолжают развивать идеи переноса инициативы в асимметричных атаках на сторону защиты, а новые тренды вроде облачных вычислений, программно определяемой инфраструктуры, контейнеров и оркестровки ещё больше расширяют потенциал MTD. От теории производители перешли к практике. Появились продукты, концепция которых построена исключительно на данной технологии, государства начали использовать технологию MTD в своих стратегиях защиты информации.

Идеи защиты с использованием подвижных целей при должной поддержке принесут результаты в области безопасности. Государственные и частные исследования, которые проводятся в этой области, сделают системы защиты готовыми к новым вызовам со стороны хакеров и наделят обороняющихся значительным преимуществом.