Какие задачи решают центры мониторинга информационной безопасности (SOC и MDR). Описание существующих моделей центров мониторинга на уровне процессов, технологий и персонала. Обзор рынка услуг и продуктов для центров мониторинга с перечнем ключевых игроков. Рассмотрены сегменты Log Management, SIEM, Threat Intelligence Platforms, Incident Response Platforms, аутсорсинг центров мониторинга ИБ. Дополнительно рассмотрены особенности создания и эксплуатации центров мониторига для выполнения требований ФЗ-187 (подключение к ГосСОПКА).

- Введение

- Ключевые операционные модели и виды центров мониторинга ИБ

- 2.1. Процессы в центре мониторинга ИБ

- 2.2. Технологии центра мониторинга ИБ

- 2.3. Персонал центра мониторинга ИБ

- Частные модели центров мониторинга ИБ

- 3.1. Модель классического SOC

- 3.1.1. Процессы классического SOC

- 3.1.2. Технологии классического SOC

- 3.1.3. Персонал классического SOC

- 3.2. Модель Managed Detection and Response (MDR)

- 3.2.1. Процессы модели MDR

- 3.2.2. Технологии модели MDR

- 3.2.3. Персонал модели MDR

- 3.3. Комбинация моделей классического SOC и MDR

- Обзор рынка услуг и продуктов для центров мониторинга

- 4.1. LM/SIEM

- 4.1.1. Отечественные

- 4.1.2. Зарубежные

- 4.1.3. Open source

- 4.1.4. Ценовые уровни LM/SIEM

- 4.2. Аналитические TIP/IRP

- 4.3. Аутсорсинг части процессов центра мониторинга ИБ

- 4.3.1. Поставщики аутсорсинга классического SOC — Security Operations Center

- 4.3.2. Поставщики MDR — Managed Detection and Response Provider

- 4.3.3. Поставщики SOC-MDR

- 4.4. Алгоритм выбора поставщика центра мониторинга

- 4.4.1. Выбор поставщика SOC

- 4.4.2. Выбор поставщика MDR

- 4.4.3. Выбор поставщика SOC-MDR

- 4.5. Поставщики услуг поддержки детектирующих средств защиты — сервисные центры

- 4.6. Поставщики услуг компьютерной криминалистики (форензики)

- 4.7. Аналитическое обеспечение (киберразведка)

- 4.8. Тестирование на проникновение

- 4.9. Исследование вредоносных программ

- Центры мониторинга для выполнения требований ФЗ-187

- 5.1. Функции центра ГосСОПКА

- 5.2. Силы центра ГосСОПКА

- 5.3. Средства центра ГосСОПКА

- 5.4. Лицензирование деятельности по мониторингу в целях технической защиты конфиденциальной информации

- Трансформация центра мониторинга — технологии и сервисы завтрашнего дня

- 6.1. Технологии

- 6.2. Сервисы

- Выводы

Введение

Рынок Security Operations Center (центр мониторинга ИБ) возможно оценить лишь дав определение термину. SOC — это структурное подразделение организации, которое оказывает услуги мониторинга ИБ как минимум одному клиенту (внешнему или внутреннему). Далее мы будем использовать аббревиатуру SOC только для описания базовой модели SOC.

Перед центрами мониторинга ставится 2 основных цели:

- Осуществление мониторинга информационной безопасности организации (в широком смысле).

- Консолидация операционных процессов и технологических компетенций.

Под мониторингом информационной безопасности в большинстве организаций подразумевается централизованный сбор и анализ событий, идентификация инцидентов ИБ, их расследование и последующее реагирование.

На практике центры мониторинга решает следующие задачи:

Практически всегда

- Мониторинг ИБ (выявление инцидентов — утечек информации, нарушений политик, ошибок конфигурации, вторжений в корпоративную сеть и сбоев в работе средств защиты информации (security controls).

- Технические расследования инцидентов ИБ.

Часто

- Разработка аналитических записей для устранения причин и драйверов инцидентов (проблем).

- Управление уязвимостями (от планирования до выверки результатов).

- Поддержка средств защиты информации (детектирующих).

Иногда

- Внутренние технические аудиты и простые комплаенс-проверки, тесты на проникновение, процессы выявления индустриального мошенничества (хищения средств с карточных счетов клиентов — банки, хищения нефтепродуктов — нефтегаз).

Редко

- Киберразведка (с формальными отчетами и четкими результатами работы).

Внутренними клиентами (заказчиками) центов мониторинга выступают финансовый директор (соответствие требованиям SOX, SOX-like), операционный директор (непрерывность бизнес-процессов), ИТ-директор (непрерывность оказания ИТ-сервисов), директор по безопасности (сохранность активов), генеральный директор (снятие обеспокоенности акционеров, выполнение требований регуляторов) и начиная с 2017 директор по информационной безопасности — для измерения и повышения эффективности системы ИБ в целом (как совокупности мер безопасности — т. н. security controls).

Ключевые операционные модели и виды центров мониторинга ИБ

Операционные модели центов мониторинга информационной безопасности берут свое начало в 1989 году, когда атака червя Морриса заставила университет Карнеги-Меллон создать Центр быстрого реагирования на кибератаки (Computer Emergency Response Team — CERT), что стал прообразом первого центра мониторинга.

Атака червя Морриса стала и первым в мире сценарием мониторинга, вокруг которого и стала строиться деятельность CERT. Далее количество сценариев возрастало, и на данный момент может быть от 15 до 100.

Процессы в центре мониторинга ИБ

Со временем центры реагирования стали смещаться от реактивного к проактивному подходу — развили возможности более раннего реагирования на кибератаки через выявление их в сети, а также прогнозирования направлений и тактик вторжений. В итоге был выработан основной операционный процесс центов мониторинга информационной безопасности:

Рисунок 1. Основной операционный процесс центов мониторинга информационной безопасности

Процесс «Киберразведка» последовательно поставляет процессу «Мониторинг» модель нарушителя (кому интересна организация) и максимально возможно детальные сценарии мониторинга (исходя из модели нарушителя).

Обычно сценарии мониторинга бывают трех видов:

- Внешние атаки (например, центрированы вокруг 6 этапов методологии Kill Chain).

- Нелегитимные действия и ошибки пользователей и ИТ-персонала.

- Сбои в работе security controls. В зависимости от задач конкретного центра мониторинга существует целый ряд моделей построения (см. рисунок 2), однако для корпоративного применения возможно выделить три основные сценария:

- «Реактивный центр мониторинга», или SOC (Security Operations Center) — базовый центр мониторинга со способностями выявления как внешних вторжений, так и внутренних нарушителей типов «Нерадивый сотрудник», «Киберпреступность», а также нарушений политики безопасности. Часто создается для задач соответствия требованиям (SOX, GDPR и др.).

- «Проактивный центр мониторинга», или MDR (Managed Detection & Response) — специализированный центр мониторинга со способностями выявления внешних вторжений типов «Кибершпионы», «Кибертеррористы» через выявление не только описанных ранее методов атаки, но и путем идентификации аномалий.

- SOC-MDR (Resilience Center) — центр киберустойчивости, комбинирующий способности SOC и MDR.

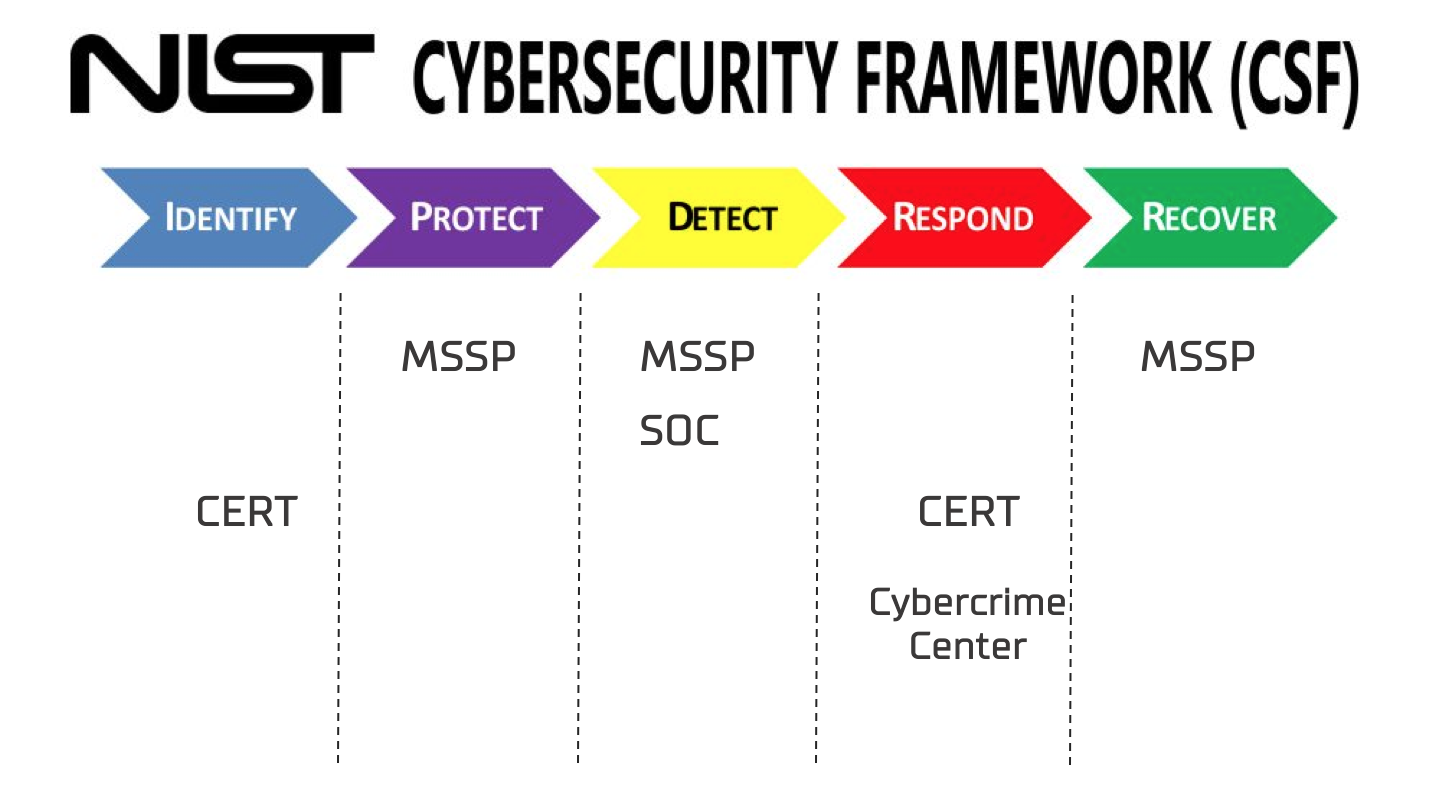

Рисунок 2. Модели SOC в нотации NIST Cybersecurity Framework

Технологии центра мониторинга ИБ

После определения цели создания центра мониторинга и его задач при современном объеме и разнообразии контролируемых информационных массивов необходимо применение специализированных технологий и аналитических источников, с помощью которых возможно будет создать устойчивые и эффективные функции центра мониторинга — предпосылки к стабильному решению центром мониторинга поставленных перед ним задач.

Среди универсальных для центра мониторинга (базовых) технологий можно выделить следующие группы:

- Log Management \ SIEM — системы сбора (опционально корреляции) событий для выявления атаки на разных ее стадиях по мере прохождения атакующим сегментов инфраструктуры.

- Incident Response Platform (IRP) — системы реагирования на инциденты — для организации прозрачного и контролируемого взаимодействия персонала и информационных систем при расследовании и реагировании на инциденты ИБ.

- Configuration Management Database (CMD) — база учета информационных активов — для учета информационных активов и персонала организации (заведение инцидентов на персонал при нарушении политик ИБ).

- Threat Intelligence Platform (TIP) — система управления информацией об угрозах («киберразведовательной» информацией) — для перекрестной проверки информации об угрозах и дальнейшего распространения качественных индикаторов атак по системам активной блокировки (IPS, FW и др.).

- Внутренняя Wiki — база знаний для систематизации знаний об угрозах, инструментах и тактиках атакующих, стандартных операционных процедур и правил реагирования и расследования инцидентов ИБ.

Центр мониторинга подразумевает «централизованнные» операции, а значит, ограниченность в количестве используемых центром основных классов используемых решений (SIEM, IRP и др.). Ведь для каждого из решений нужно будет проектировать, создавать, отлаживать и поддерживать десятки и сотни правил корреляции, отчетов и коннекторов, а также компетенции и доступность персонала под каждое решение. Следовательно, центр мониторинга, который предлагает три и более SIEM в качестве ядра сервисов мониторинга, не оказывает централизованный (тиражируемый) сервис, а значит, является обычным сервисным центром, «упакованным» в модную обертку.

Персонал центра мониторинга ИБ

Объединяющими различные SOC минимальными требованиями к операторам и аналитикам будут три профессиональных и три личных. Среди профессиональных — знания сетевой архитектуры и протоколов (стека TCP-IP и др.), базовые знания UNIX (основы современных средств защиты) и знания используемых SOC средств защиты (IDS, FW, web proxy, AV). Среди личных — обучаемость, стрессоустойчивость, способность к командной работе.

Многие другие качества (знания ландшафта угроз, специфики корпоративных процессов ИТ и ИБ, хакерских практик и утилит) тоже будут ценным подспорьем, но их возможно «добрать» в процессе работы.

Частные модели центров мониторинга ИБ

Модель классического SOC

Классический центр мониторинга (классический SOC) реализован в десятках компаний. Его ценность ограничена относительно простыми сценариями мониторинга:

- Срабатывания систем защиты информации (например, оповещения системы обнаружения вторжений о сканировании портов).

- Нелегитимные действия пользователей (например, запуск Tor-браузера).

- Сбои в работе security controls.

Среди его ключевых задач оптимизация операционных расходов на функцию мониторинга и ситуационная осведомленность о происходящем в ИТ-инфраструктуре организации — без него организация в принципе не знает, что происходит «под капотом» ИТ.

В сущности классический SOC управляет подозрительными событиями и не в состоянии проследить атаку на всем ее жизненном цикле и на всех объектах инфраструктуры, где побывали атакующие, в целом действует реактивно — разрабатывает новые сценарии мониторинга после произошедших инцидентов.

Из-за низкой степени обработки поступающих событий создается большое количество ложных срабатываний, и работа классической модели центра мониторинга теряет ценность в глазах руководства.

Тем не менее реально работающих классических центров мониторинга в России до пятидесяти, а значит, даже из 500 крупнейших компаний не более 10 процентов охвачены такой моделью.

Процессы классического SOC

Основные процессы классического SOC аналогичны классическим процессам поддержки пользователей:

- Управление «инцидентами».

- Управление знаниями.

- Управление событиями безопасности.

- Координация реагирования на «инциденты».

- Поддержка технологической платформы.

Инцидентом в классическом SOC в среднем считается срабатывание средств защиты, нарушение политики безопасности или идентификация уязвимости в элементе ИТ-инфраструктуры.

Технологии классического SOC

SOC используют в ядре SIEM, обычно западного производителя (с большим количеством преднастроенных правил) — наиболее часто встречается Micro Focus ArcSight, далее IBM QRadar и Splunk, реже McAfee ESM, RSA NetWitness Suite. Также обязательным элементом для SOC является ServiceDesk — где и происходит координация реагирования на подозрительные события. Крупные SOC создают свои системы ServiceDesk (например, публично об этом рассказал Сбербанк), остальные используют систему подразделения ИТ.

Сбор событий происходит с инфраструктурных систем (LDAP, сетевое оборудование, гипервизор) и систем защиты информации.

Собираются события срабатывания средств защиты, очистки журналов событий и другие события на основе рекомендованных используемыми в ИТ-инфраструктуре вендорами документов (например, Microsoft, VmWare, Cisco).

Персонал классического SOC

Ввиду простых сценариев мониторинга большая часть персонала классических центров мониторинга — это условная поддержка пользователей (helpdesk), бывшие студенты с минимальными компетенциями. В лучшем случае специалисты знают архитектуру Windows, имеют знания модели OSI и понимают, как работает несколько основных средств защиты — антивирус, шлюз веб-фильтрации, межсетевой экран.

В модели работы 9х5 в классическом центре мониторинга задействованы 4-5 человек: 2 оператора — 1-я линия, аналитик (2-я линия), архитектор (3-я линия) и руководитель.

В модели работы 24х7 задействованы от 7 человек (в т. ч. 5+ операторов), например, 12 человек : 10 операторов для организации смен по 2 человека 24х7, аналитик и архитектор, он же руководитель.

При построении мониторинга используется три линии последовательной обработки инцидентов, что позволяет минимизировать нагрузку на вышестоящие линии и создать «конвейер обучения» для молодых специалистов на первой.

Модель Managed Detection and Response (MDR)

По мере взросления SOC появляется потребность в более качественном анализе событий, выработке осмысленной стратегии развития SOC и появления возможности выявления аномалий. Трансформируется подход к проектированию и запуску в работу сценариев мониторинга, они меняют свой фокус:

- Внешние атаки (например, комбинация срабатывания сценариев сканирования портов c последующим запуском эксплойта).

- Ошибки ИТ-администраторов.

За счет иного подхода к набору персонала, выстраиванию процессов и технологической платформы MDR могут выявлять аномалии, а также проводить комплексную оценку устойчивости ИТ-ландшафта организации перед кибератаками, проводя сравнение его характеристик с тактиками и возможностями группировок злоумышленников.

Иногда MDR стартуют с нуля, этому обычно предшествует крупный инцидент в сочетании с годами отсутствия внимания руководства организации к теме ИБ либо запуск MDR внутри вендора с созданием интегрированной бизнес-модели «продукт + услуга».

Центров мониторинга типа MDR в России еще меньше, чем SOC — до десяти, но это обусловлено в том числе сложностью демонстрации ценности MDR руководству. В отличие от SOC по итогам работы MDR тяжело показать десятки «инцидентов» руководству — установка Dropbox, посещение сайтов развлекательной тематики и т. п. – данные собираются глубоко, но узко.

Другая проблема MDR — ориентация на узкие задачи выявления внешних атак и приводящих к уязвимостям ошибок ИТ.

Процессы модели MDR

Для MDR необходимы радикально новые для организации процессы, а именно:

- Use Case Management (управление сценариями мониторинга).

- Threat Intelligence (мониторинг угроз во внешней среде).

- Threat Hunting (поиск ранее неизвестных угроз).

- Threat Knowledge Management and Dissemination (управление уже собранной информацией об угрозах).

- Attack Signature Management (управление разрабатываемыми сигнатурами для выявления атак).

- Vulnerability Analysis (анализ уязвимостей на применимость к инфраструктуре организации).

MDR ориентируется в работе на понятие «подозрение об инциденте», после его расследования может появиться инцидент или аналитическая записка о серьезной архитектурной уязвимости ИТ-ландшафта организации.

Технологии модели MDR

MDR используют в ядре Threat Intelligence Platform и CMDB (для понимания особенностей контролируемого ИТ-ландшафта), часто отдельные сканеры для инвентаризации активов сети. Также обязательным элементом для MDR является песочница — для анализа образцов вредоносного кода.

В продвинутых MDR используются сложные аналитические системы приоритизации уязвимостей с использованием данных показателей доступности системы с внешней сети, информации о реальном использовании уязвимости (vulnerability intelligence feeds) и внутренней модели угроз.

Сбор событий происходит с рабочих станций и серверов, а также устанавливаются сетевые IDS внутри сети для сбора сетевых соединений между сегментами сети.

Собираются в первую очередь события о появлении в сети новых активов, регистрации новых процессов на хостах, хэши процессов, входов пользователей на компьютеры и сервера, события сетевых соединений внутри сети.

Персонал модели MDR

Ввиду сложных сценариев мониторинга большая часть персонала MDR должна иметь опыт мониторинга крупных ИТ-инфраструктур (от 5000 узлов) от 3 лет. Обязательны отличные знания UNIX, как минимум одного скриптового языка программирования — Ruby\Python, крайне желательны знания ландшафта угроз, специфики корпоративных ландшафтов и процессов ИТ и ИБ, хакерских практик и утилит, включая нестандартные и «пассивные» методы проведения атак.

MDR не имеет смысла работать по модели 24х7, так как аномалии выявляются в первую очередь в рамках «тихих» (low & slow) атак, при выполнении которых атакующие пытаются замаскировать свои действия и действуют медленно, проактивное выполнение рекомендаций MDR по устранению ошибок конфигурации и архитектуры в ИТ-инфраструктуре еще больше затянет процесс атаки — атакующему придется очень долго искать пути для незаметного изучения и атаки сети.

В работе MDR может быть задействовано от трех человек (2 аналитика + архитектор\руководитель), при этом создавая MDR без привлечения руководителя проекта с опытом создания MDR организации закладывают минимум 7 человек.

При построении мониторинга используется две линии последовательной обработки инцидентов (2 и 3) — операторы 1-й линии не в состоянии качественно оценить аномальность событий и лишь вносят задержку в мониторинг.

Комбинация моделей классического SOC и MDR

Удачные трансформации SOC в MDR приводят к созданию комбинированных (универсальных) центров мониторинга, или центров киберустойчивости (SOC-MDR). SOC-MDR позволяют осуществлять мониторинг и расследование как рутинных проблем безопасности (нарушений политики ИБ), так и сложных аномалий. Обратной стороной таких центров мониторинига становится сложность и дороговизна их создания или трансформации.

Ввиду уникальности каждого SOC-MDR сложно оценить их количество, но исходя из распределения квалифицированных аналитиков (threat hunters) понятно что их количество не превышает 3-4.

Процессы комбинированного центра мониторинга

Из-за сложности комбинированной модели SOC-MDR дополнительно к процесcам SOC и процессам MDR необходимы дополнительные процессы:

- Управление компетенциями.

- Security Data Management (управление жизненным циклом источников данных).

- Управление эффективностью.

- Проверка боеготовности персонала (Red Team Testing).

Инцидентом в SOC-MDR считается уже подтвержденная компрометация инфраструктуры или грубое нарушение политики безопасности, что может привести к компрометации.

Технологии комбинированного центра мониторинга

Ключевой технологией для SOC-MDR является платформа управления инцидентами (Incident Response Platform). Без нее будет невозможно распределить нагрузку и работу по большому количеству различных сценариев мониторинга с разными требованиями к квалификации аналитиков.

Другая критичная технология — база знаний, часто также встречаются и различные варианты «озер данных» (Security Data Lake) — ресурсный, интеллектуальный, методический и технологический потенциалы SOC-MDR уже позволяют справиться с глубокой обработкой больших объемов данных (вплоть то 1ТБ в сутки).

Собираются все возможные события, ограничением сбора выступают только вычислительные мощности источников, поэтому на практике требования по логированию остаются средними для всех сегментов инфраструктуры и повышаются до высоких для критичных сегментов.

Персонал комбинированного центра мониторинга

Компетенции (кадровый состав) SOC-MDR могут быть структурированы по одному из двух вариантов:

- Относительно простая комбинация операторов (SOC) и аналитиков (MDR).

- 10+ аналитиков MDR в случае целевой высокой степени автоматизации рутинных процессов + исключительной способности организации находить, привлекать и удерживать аналитиков высокой квалификации.

Штат в любом случае 10+ человек — SOC-MDR создают только крупнейшие игроки рынка ИБ либо лидеры крупных отраслей российской экономики (например, банковской отрасли).

Обзор рынка услуг и продуктов для центров мониторинга

Доступные в России технологические продукты, применяемые в Центрах мониторинга, распределены по двум основным категориям — LM\SIEM (технологическое ядро SOC), аналитические продукты (TIP\IRP).

LM/SIEM

Отечественные

Среди российских продуктов — MaxPatrol SIEM (производитель Positive Technologies), КОМРАД (производитель НПО «Эшелон»), Visor (производитель НПП «Гамма»), NeuroDAT SIEM (производитель — ЦБИ, «Центр безопасности информации»), RuSIEM (производитель Русием). Эти и другие SIEM-системы недавно подробно рассматривались и сравнивались на Anti-Malware.ru.

MaxPatrol, КОМРАД и RuSIEM присутствуют на рынке как минимум с 2015 и не нуждаются в представлении — более детально остановимся на более новых продуктах Visor и NeuroDAT SIEM, что вышли на рынок в 2017 году.

MaxPatrol SIEM сочетает функциональность SIEM, системы оценки защищенности и управления информационными активами, тесно интегрирован со стеком продуктов Positive Technologies, среди которых IRP-подобное решение «Ведомственный центр ГосСОПКА», PT Network Attack Discovery и другие.

КОМРАД основан на широко используемой в мире технологической платформе OSSIM, соответственно, при правильном внедрении и настройке имеет потенциал наибольшей стабильности функционирования среди всех отечественных SIEM.

RuSIEM идеологически близок к MaxPatrol (в частности, заявляет функциональность по управлению уязвимостями), и уже несколько лет назад вендор заявлял производительность до 60 000 событий в секунду (Event Per Second, EPS) на одну ноду. Кстати, в зависимости от сценария использования и степени грамотности настройки источников событий ИТ-инфраструктура банк топ-20 с тысячами пользователей и сотнями серверов может генерировать как 500, так и 2 000 EPS.

Visor от НПП «Гамма» отличается собственным агентом сбора событий Windows, предложением поставки SIEM по модели подписки, а также предложением услуг мониторинга от Корпоративного центра ГосСОПКА НПП «Гамма».

В NeuroDAT SIEM заявлены собственные агенты сбора событий, центр управления инцидентами (условный IRP, включая функциональность по автоматическому реагированию) и управление уязвимостями. Кстати, производители всех заявленных решений (кроме RuSIEM) длительное время отличались оперативностью в получении и стабильным поддержанием сертификатов ФСТЭК России на свою продукцию.

Зарубежные

Зарубежные продукты SIEM исторически доминируют в России и по-прежнему более функциональны и стабильны в работе. Среди лидеров Micro Focus ArcSight (бывшее подразделение HPE) и IBM QRadar, также существуют инсталляции Splunk, RSA Security Analytics и McAfee Enterprise Security Manager.

Micro Focus ArcSight может практически всё, за что приходится платить длительными сроками внедрения — «всё» необходимо спроектировать и реализовать.

IBM QRadar практикует противоположный подход — гибкости гораздо меньше, но на порядок больше работает из коробки.

Набирающий популярность Splunk сродни open-source-продуктам — сколь-нибудь серьезные настройки и разработки панелей индикаторов или отчетов потребуют знания скриптовых языков, что при текущем кадровом голоде доступно в основном для крупнейших корпораций (Сбербанк, Ростелеком, Газпром, Роснефть) или ИБ-компаний.

RSA Security Analytics, в отличие от других продуктов SIEM, имеет модуль захвата т. н. «сырого» трафика (продукт класса Network Attack Discovery), а также собственное решение EDR (Endpoint Detection and Response). Впрочем, EDR новая продуктовая категория, а значит, все гиганты в течение 2-3 лет обзаведутся такими решениями.

McAfee раскрывается в инфраструктуре с большим количеством продуктов McAfee —антивирусом, шлюзом веб-безопасности и др. — из интерфейса SIEM возможно предпринять действия по активному реагированию на инцидент.

Детальный обзор восьми SIEM-систем (Micro Focus (HP) ArcSight, McAfee ESM, IBM QRadar, RSA NetWitness, Splunk, MaxPatrol SIEM и RuSIEM) был недавно нами опубликован.

Open source

Вселенная open source содержит десятки применимых для SOC продуктов, на основе которых, в том числе выстроены SOC некоторых крупнейших энергетических компаний страны. В частности, open source поставляет уже зрелые LM, SIEM, BI, TIP, IRP, Wiki — например, ELK/Graylog, OSSIM, Pentaho/BIRT, MISP, The Hive, OpenKB, но имеет свою цену — повышенные требования к квалификации персонала.

С open source не получится просто открыть заявку на исправление у производителя и ждать (пусть и полгода-год) — придется решать проблему своими силами, что делает open source практически полезным и гарантированно надежным выбором для SOC-команд в 10+ квалифицированных аналитиков с многолетним опытом мониторинга ИБ, умением «читать и писать на Python» и отличным знанием механизмов работы *NIX систем — MDR.

Ценовые уровни LM/SIEM

Предложения на рынке LM стартуют от 1 миллиона рублей, но за эту цену иногда будет невозможно обработать и поток событий от одного пограничного межсетевого экрана. Реалистичным минимумом является 100 тысяч долларов (поставка), обычно за эту цену уже возможно приобрести как минимум вертикально масштабируемое решение мощностью хотя бы в 500 событий в секунду (EPS).

Для компании на рубеже среднего и крупного бизнеса (например, 5 000 хостов) SIEM в среднем обойдется в миллион долларов США, а крупным корпорациям предстоит запастить десятком миллионов долларов США.

Российские и зарубежные продукты в целом выдерживают один уровень цен, менее распространенные продукты стоят меньше. Splunk без модуля Security стоит гораздо меньше, но потребует годы на разработку контента по информационной безопасности — а специалистов по Splunk cейчас на кадровом рынке дефицит.

Open-source-продукты обладают меньшей стоимостью владения, но создают в среднем больше проблем — специалистов и центров экспертизы по ним меньше, не стоит планировать центр мониторинга на основе open source до того, как будет детальное понимание, какими силами будет производиться разработка и поддержка платформы.

Аналитические TIP/IRP

Аналитические продукты SOC предназначены сделать возможным качественное сведение и координацию потоков информации об угрозах (TIP — Threat Intelligence Platform), процессов управления и реагирования на инциденты (IRP — Incident Response Platform).

Для продуктов IRP важна реализация автоматического реагирования на инциденты — блокирование учетных записей, закрытие портов, для TIP — разнообразие форматов импорта и экспорта информации об угрозах, возможности выверки и фильтрации единиц информации (например, индикаторов компрометации).

Threat Intelligence Platform (TIP)

На российском рынке доступны восемь платформ управления информацией об угрозах (Threat Intelligence Platforms, TIP). Это четыре зарубежных — Anomali, ThreatConnect, ThreatQuotinet, EclecticIQ; две российских — TI.Platform, R-Vision Threat Intelligence Platform и две open source — MISP, YETI.

Детальный обзор указанных шести зарубежных и open-source-решений мы публиковали ранее, российские решения еще не были доступны для тестирования на момент обзора.

Ценовые предложения зарубежных производителей измеряются в сотнях тысяч долларов, возможно, предложения российских производителей будут иными (ценовая политика еще не устаканилась), стоимость open-source-решения определяется задачами по их использованию — и соответствующей загрузкой высококвалифицированного персонала по направлениям развития и поддержки платформ. Например, платформа MISP без доработки не пригодна в виде операционного ядра TI-функции — не выдерживает нагрузки.

Итого подобного рода платформа обойдется не дешевле 6 миллионов рублей базово, и нескольких миллионов при поддержке в год, так как, во-первых, крупные глобальные и российские клиенты готовы покупать в разы дороже — она помогает им выявлять инциденты и предотвращать ущерб в десятки и сотни миллионов рублей/долларов, а во-вторых, спрос еще фрагментирован и большого потока сделок по TIP на рынке нет.

Incident Response Platforms (IRP)

На российском рынке доступны 7 платформ управления инцидентами (Incident Response Platforms, IRP). Это три российских — Jet Signal, R-Vision IRP, SecurityVision; две зарубежных — IBM Resilient, Cyberbit SOC 3D и две open source — Fast Incident Response, TheHive.

Детальный обзор указанных семи решений мы публиковали в начале 2018 года. Ценовые предложения в среднем меньше предложений по TIP, но стоимости меньше 4МР базового проекта нет на рынке.

Аутсорсинг части процессов центра мониторинга ИБ

Поставщики аутсорсинга классического SOC — Security Operations Center

В России присутствует несколько игроков класса SOC, задача которых, упрощенно — собрать то, что хочет клиент, поставить на мониторинг правила по заказу клиента и оповещать его при их срабатывании, оказывая поддержку при расследованиях. Примерами SOC выступают АМТ-Груп, «Информзащита», ICL и «Сател». Плюсом является максимальная гибкость и спектр выявляемых инцидентов (внутренний и внешний нарушители, ошибки ИТ, сбои в работе средств защиты), минусом — повышенные требования к методологам SOC со стороны клиента.

В сущности центр мониторинга класса SOC может за три месяца развернуть любой интегратор с отделом внедрения SIEM, но и ценность его ограничена — это платформа мониторинга уже известных кейсов и не более.

Поставщики MDR — Managed Detection and Response Provider

В корне противоположный подход у MDR-игроков (Group-IB, Kaspersky Lab и «Перспективный мониторинг») — у них не только своя методология, но и свои программные продукты, заточенные под реализацию методологии, они помогают выявлять в первую очередь атаки внешних нарушителей. Плюс в предсказуемости качества услуг вне зависимости от уровня экспертизы клиента, минус — узкий ассортимент выявляемых кейсов, сложность постановки новых кейсов на мониторинг.

Одновременно все упомянутые здесь компании не рассматриваются клиентами в качестве поставщиков услуг SOC, так как не воспринимаются как достаточно универсальные.

Поставщики SOC-MDR

Существуют и сочетающие оба подхода игроки — например, Ростелеком-Solar и ANGARA Cyber Resilience Center (ANGARA Professional Assistance). У них в наличии и собственная методология, и возможность разработки и постановки на мониторинг кейсов клиента, однако есть и минус — необходимость разбираться в ценообразовании многочисленных аспектов услуг.

После покупки Ростелекомом Solar Security стала позиционироваться как «национальный оператор кибербезопасности», что позволяет рекомендовать к рассмотрению как поставщика крупным федеральным службам, а ANGARA в 2017 году публично анонсировала запуск сервисов для предприятий среднего и малого бизнеса — что позволяет рекомендовать его как поставщика сервисов для коммерческих организаций.

Ростелеком-Solar

Solar JSOC был создан 5 лет назад и на данный момент является лидером рынка. Компания считает центр мониторинга ключевым бизнес-направлением и говорит о 39 крупных клиентах. Размер и зрелость центра мониторинга позволяет определить его как SOC-MDR.

Достоинства:

- Отработанные процессы мониторинга и реагирования на инциденты.

- Собственная аналитика — регулярные отчеты и статистика по инцидентам.

- Крупнейшая на рынке команда SOC — минимум 70 специалистов.

- Усиленная защита инфраструктуры SOC за счет инвестиционных ресурсов Ростелекома.

Риски:

- Приобретение Solar Security и публичное заявление о строительстве «национального оператора кибербезопасности» создало на рынке обеспокоенность об отсутствии фокуса компании на коммерческих клиентах.

- Размер и зрелость процессов неминуемо делают их менее гибкими.

ANGARA Cyber Resilience Center (ANGARA Professional Assistance)

ANGARA Cyber Resilience Center — центр киберустойчивости ГК ANGARA был создан год назад на базе сервис-провайдера ANGARA Professional Assistance. На SOC Forum 2017 ANGARA публично заявила о концентрации топ-5 команды аналитиков путем привлечения с рынка экспертов с опытом мониторинга 3+ года инфраструктур 5000+ хостов. Исходя из заявленной архитектуры с широким применением агентов сбора на рабочих станциях и серверах центров мониторинга ANGARA определен как SOC-MDR.

Достоинства:

- Ориентированный на коммерческие организации (в первую очередь средний бизнес) портфель услуг.

- Неограниченное количество агентов сбора событий и сетевых сенсоров на сети клиента.

- Заявленный микс open source и коммерческих технологий должен позволить формировать и выдерживать гибкую ценовую политику.

- Распределенная модель оказания услуг на базе офисов ANGARA в Москве и Рязани.

Риски:

- Малый опыт промышленного оказания услуг — вышел на рынок год назад.

- Средний размер (10+ экспертов) — не позволяет брать на мониторинг инфраструктуры в 50 000 хостов и более.

«Инфосекьюрити» (входит в ГК ГК Softline)

Сервис-провайдер «Инфосекьюрити» был создан как внутренняя компания финансовой корпорации «Открытие» и продан акционерами «Открытия» группе компаний Softline в 2017 году. «Инфосекьюрити» публично заявлял об использовании продвинутого технологического стека для оказания услуг мониторинга и действительно имеет репутацию компании-специалиста по BigData.

Достоинства:

- Продвинутый технологический стек на основе BigData-технологий.

- Опыт реализации мониторинга (сервиса) в рамках крупнейшего в стране SOC-контракта — 40 000 хостов финансовой корпорации «Открытие».

- Гибкость технологического стека из-за использования open source.

- Собственный агент автоматического сбора данных с рабочих станций (MessilaBot).

Риски:

- Размер команды публично не заявлялся.

- Технологический стек и процессы заточены под одного клиента — ФК «Открытие».

Алгоритм выбора поставщика центра мониторинга

В зависимости от задач организация может выбрать услуги по мониторингу по одной из трех вышеописанных моделей — SOC, MDR, SOC-MDR.

Выбор поставщика SOC

Классический SOC возможно выбрать по критерию минимальной цены. В этой услуге нет ничего редкого или сложного, ее ценность в быстром старте и оптимизации стоимости владения.

Стоит отдельно убедиться, что поставщик готов интегрироваться с системами клиента в рамках тарифа, или детально просчитать модель владения сервисом с учетом всех доработок (отчеты, правила, коннекторы, панели/дашборды).

Выбор поставщика MDR

MDR возможно выбрать на основе индустриальной принадлежности организации. Исторически Group-IB лучше покрывает финансовый сектор, «Перспективный мониторинг»» государственный сектор, а «Лаборатория Касперского» имеет универсальный фокус.

Также нужно проверить готовность инфраструктуры к подключению MDR-провайдера. К примеру сервисы «Лаборатории Касперского» требуют использования ее антивирусного решения, сервисы Group-IB и «Перспективного мониторинга» — их сетевых сенсоров (в сущности усовершенствованных систем обнаружения вторжений — IDS).

Выбор поставщика SOC-MDR

Ввиду уникальности каждого центра мониторинга модели SOC-MDR при их выборе желательно посетить каждый лично (провести мини-обследование). При обследовании обратить внимание на следующие аспекты:

- Наличие и качество проработки сценариев мониторинга.

- Наличие возможности передачи знаний от аналитиков сервис-провайдера клиенту.

- Наличие проработанного подхода разворачивания гибридного SOC (road map).

- Наличие опыта консультирования клиентов по оценке и развитию компетенций команды аналитиков.

- Пул технологий, доступных в рамках сервиса (SIEM, TIP, CMDB, EDR, IDS и др.).

- Наличие и качество проработки соглашений об уровне сервиса (SLA).

- Опыт команды аналитиков.

- Качество оформления и детальность примеров отчетов SOC-MDR.

- Степень оперативности реагирования на вопросы клиента.

- Качество и зрелость процессов мониторинга и реагирования на инциденты.

Поставщики услуг поддержки детектирующих средств защиты — сервисные центры

Установка и настройка средства защиты достаточна лишь на первый период его эксплуатации, например квартал. По мере изменений ИТ-инфраструктуры, бизнес-процессов организации, ландшафта угроз и норм законодательства необходимо адаптировать старые и реализовывать новые политики. Однако текущая номенклатура средств защиты насчитывает сотни наименований, поэтому сформировался спрос на поддержку средств защиты, в том числе тех что используют лишь центры мониторинга (классический пример — IDS). Сервисные центры имеют все интеграторы из топ-30 рынка информационной безопасности, при этом старейшими и крупнейшими являются сервисные центры «Инфосистем Джет» и «Информзащиты», заметными на рынке по публичной активности являются также сервисные практики ANGARA Professional Assistance и АМТ-Груп.

При выборе поставщика сервисных услуг желательно обратить внимание на наличие сервисного статуса (если таковой существует у производителя), наличие максимального партнерского статуса у производителя (не столько скидки, сколько максимальное внимание к запросам компании от производителя), возможности поддержки 24х7, оказания услуг на всей территории РФ (если требуется), опыт поддержки крупных инсталляций продуктов — к примеру, охватом 10, 50 или 100 тысяч узлов, наличие сертифицированных производителем специалистов и готовность поставщика услуг предложить конкретные параметры качества оказания услуг (SLA, Service Level Agreement).

Поставщики услуг компьютерной криминалистики (форензики)

Пионерами субрынка компьютерной криминалистики (оговоримся — юридически значимых экспертиз) были российские антивирусные лаборатории, которые приглашались компетентными органами для экспертиз по значимым делам. Однако со временем выросла специализированная компания «Группа информационной безопасности», сейчас известная как Group-IB, ставшая лидером на данном субрынке. Отдельное подразделение по расследованию инцидентов существует у «Лаборатории Касперского», также экспертизы время от времени проводят все крупные российские производители аналитических технологий ИБ, в первую очередь Positive Technologies (посредством Expert Security Center).

Аналитическое обеспечение (киберразведка)

Противодействие разнообразным и зачастую глобальным киберугрозам требует от служб ИБ понимания, какие конкретно угрозы нацелены на их организации, как они реализовываются, какие из организаций схожего масштаба и индустрий уже пострадали.

На российском рынке доступно 4 вида аналитических источников (подписок киберразведки), нацеленных на различные задачи:

- Threat Intelligence — регулярное получение актуальной и оперативной информации о киберугрозах — производители Group-IB, «Лаборатория Касперского», Recorded Future, Cisco, ESET, Symantec.

- Brand Intelligence — идентификация и реагирование на угрозы бренду — BrandSecurity, BrandMonitor, BrandProtection (Group-IB), Безопасность бренда («Бизон» ГК Сбербанк), Recorded Future.

- Situational Awareness — ситуативная осведомленность, выявление слабых сигналов об информационных атаках и предоставление «экранов руководства» — «Лавина Пульс» (консорциум «Инфорус»).

- Vulnerability Intelligence — информационные подписки о новых уязвимостях — Vulners, Recorded Future.

При выборе аналитических источников важно оценить количество анализируемых источников, поддерживаемые при анализе языки, возможности по интеграции с системами безопасности (SIEM, NGFW), провести пилотное сравнение по выявлению утекших баз данных и дампов (даркнет, pastebin и др. ресурсы).

Перед оценкой аналитических источников желательно в явной форме навести справку, поставляется ли подписка в РФ, так как в силу специфической ментальности и клиентской базы (государственные органы западных стран, приближенные к западным правительствам глобальные корпорации) некоторые провайдеры не поставляют подписки в Россию.

Тестирование на проникновение

Рынок тестирования на проникновение (он же регулярно идентифицируется как рынок анализа защищенности) в России активно развивается. Однако сложные и крупные проекты заказывают в единицах случаев, обычно это типовые проекты под условный PCI DSS, анализ защищенности веб-ресурсов, поиск уязвимостей в сетевой инфраструктуре и т.д. Часто такие услуги заказываются в целях политической борьбы департаментов ИТ и ИБ внутри организаций.

Известными лидерами рынка являются Positive Technologies и Digital Security, среди менее известных «Инфосистемы Джет», «ДиалогНаука», Group-IB, НПО «Эшелон», «СолидЛаб» и ONsec. Публичных проектов по тестированию немного, знаковыми выступают проект тестирования на проникновение корпоративной сети структуры Росатома («Гринатом») в рамках разработки «Стратегии противодействия киберугрозам» (подрядчик — Positive Technologies), а также комплексное тестирование информационной безопасности финансовой корпорации Qiwi (подрядчики — Digital Security в части аудита ИТ-инфраструктуры и ONsec в части аудита веб-приложений).

При выборе поставщиков услуг желательно обратить внимание на косвенные индикаторы технической экспертизы — выступления на западных конференциях по техническим аспектам ИБ, призовые места в соревнованиях Capture The Flag, опубликованные уязвимости и благодарности мировых ИТ-производителей, отзывы клиентов (топ-50 российской экономики), рекомендации из личной сети контактов.

Отдельного внимания заслуживает только формирующийся рынок услуг Red Teaming, Это регулярная имитация целевых атак для усиления службы безопасности и повышения эффективности защиты организации. Первыми с подобной услугой на российский рынок вышла Group-IB, предложившая максимально приближенные сценарии к реальной деятельности злоумышленников: например, услуга Red Teaming не ограничивается во времени, что обеспечивает схожесть с реальными действиями хакерской группы, которая может месяцами готовиться к атаке, пробовать разные инструменты и векторы атак, а затем внезапно атаковать.

Исследование вредоносных программ

Качественное исследование современных вредоносных программ требует значимой базы знаний по признакам поведения программного обеспечения или немалого таланта исследователя. Соответственно, традиционно рынок исследования вредоносов составляют «Лаборатория Касперского», «Доктор Веб» и Group-IB, с определенной конкуренцией от небольших талантливых команд, например компании «Цифровое оружие и оборона», что несколько лет назад попала под санкции США за проекты в интересах силовых структур России. Последние несколько лет подобные услуги предлагает и «Бизон».

Центры мониторинга для выполнения требований ФЗ-187

Государственная система обнаружения, предупреждения и ликвидации последствий компьютерных атак на информационные ресурсы Российской Федерации (ГосСОПКА) — это единый централизованный, территориально распределенный комплекс, включающий силы и средства обнаружения, предупреждения и ликвидации последствий компьютерных атак.

Функции центра ГосСОПКА

На практике создание и эксплуатация центров мониторинга ГосСОПКА регламентируется рядом принятых и находящихся на стадии регистрации в Министерстве юстиции РФ документов (начиная от Рекомендации №149/2/7-200 от 24.12.2016 «Методические рекомендации по созданию ведомственных и корпоративных центров ГосСОПКА» — далее Методические рекомендации), однако в итоге все сводится к реализации 11 функций центра ГосСОПКА:

- инвентаризация информационных ресурсов;

- выявление уязвимостей информационных ресурсов;

- анализ угроз информационной безопасности;

- повышение квалификации персонала информационных ресурсов;

- прием сообщений о возможных инцидентах от персонала и пользователей информационных ресурсов;

- обеспечение процесса обнаружения компьютерных атак;

- анализ данных о событиях безопасности;

- регистрация инцидентов;

- реагирование на инциденты и ликвидация их последствий;

- установление причин инцидентов;

- анализ результатов устранения последствий инцидентов.

Вышеуказанные функции (за исключением №2 и №4) органично реализуются с помощью центра мониторинга. Адаптация центра мониторинга к требованиям ГосСОПКА происходит в двух ключевых аспектах.

Первый — проверки реализации центром мониторинга поддержки выявления рекомендованных типов инцидентов (12 + тип «другое») и определение дополнительных с учетом специфики критических процессов организации:

- вредоносные программы (включая APT и бот-агент);

- несанкционированный доступ;

- эксплуатация уязвимости;

- атаки на отказ в обслуживании в том числе распределенные;

- перебор паролей;

- центр управления бот-сети;

- фишинг (мошенничество);

- вредоносный ресурс;

- запрещенный контент (нарушение прав);

- сканирование ресурсов;

- спам;

- нарушение политики безопасности.

Второй — выполнение формальных требований к технологиям (средствам), процессам и персоналу (силам). Далее остановимся на силах и средствах как наиболее крупных вопросах центра ГосСОПКА.

Силы центра ГосСОПКА

Методические рекомендации говорят об иерархической организационной структуре из трех классических линий обработки инцидента (аналогично центрам мониторинга вида SOC), а исходя из типов инцидентов квалификация персонала варьируется от низкой до средней — не требуется выявлять аномалии и ранее неизвестные атаки. Соответственно, центр ГосСОПКА относится к центрам мониторинга модели классический SOC, что делает создание такого центра подъемным для сотен организаций в России.

Для согласования подключения корпоративного центра к ГосСОПКА потребуется привлечение специалистов с профильным образованием либо прошедших профессиональную переподготовку не 300-500 аудиторных часов и с опытом 5-10 лет — в зависимости от позиции занимаемой в корпоративном центре. Более детальные требования возможно найти в документе «Временный порядок включения корпоративных центров в ГосСОПКА».

Средства центра ГосСОПКА

Для реализации задач центра могут применяться в том числе 6 основных типов средств:

- взаимодействия персонала;

- взаимодействия с главным центром ГосСОПКА;

- инвентаризации информационных систем;

- выявления уязвимостей;

- анализа событий безопасности;

- учета и обработки инцидентов.

При этом средства ГосСОПКА должны соответствовать целому ряду дополнительных требований, ключевые и уникальные из которых:

- полное и прозрачное управление средствами ГосСОПКА силами субъекта критической информационной инфраструктуры;

- модернизация, гарантийная и техническая поддержка средства силами российского юридического лица с российским бенефициаром;

- сертификация криптографических средств защиты информации.

Лицензирование деятельности по мониторингу в целях технической защиты конфиденциальной информации

Создание центра мониторинга (в т. ч. использование соответствующих продуктов) для выполнения регулируемой законом деятельности (коммерческих услуг или выполнение функций Корпоративного центра ГосСОПКА) потребует отдельной подготовки в части выполнения требований. Создание центра мониторинга для внутренних потребностей организации, к примеру, обеспечения высокого уровня доступности и целостности интернет-сервисов, как правило, не несет необходимости соответствовать дополнительным требованиям регуляторов в сфере защиты информации.

Оказание услуг в сфере технической защиты конфиденциальной информации относится к регулируемым видам деятельности, в связи с чем коммерческим SOC крайне желательно расширить лицензии ФСТЭК России на вид деятельности мониторинг ИБ. При построении и подготовке инфраструктуры (технических средств) необходимо использовать средства защиты информации, которые прошли оценку соответствия в установленном порядке, а также аттестовать соответствующий сегмент ИТ-инфраструктуры на соответствие требованиям по защите информации. При определении вида оценки соответствия средств защиты информации на практике разумно руководствоваться не только нормативной базой ФСТЭК России, но и профильным законом «О техническом регулировании».

Аттестация создает отдельную проблему — ассортимент сертифицированных средств защиты информации в UNIX-средах узок, их применение в SIEM-системах (используют UNIX-подобные операционные системы при работе) может повлечь за собой и потерю гарантии, поэтому не исключено массовое использование оценки соответствия в форме приемки классических средств защиты UNIX-сред или даже тех, что уже реализованы в соответствующих продуктах производителей.

Трансформация центра мониторинга — технологии и сервисы завтрашнего дня

Существующие центры мониторинга крупных корпораций не всегда соответствуют веяниям времени и могут уверенно выполнять поставленные перед ними задачи. Для их модернизации (трансформации) необходимо привлечение новых кадров с рынка или приобретение соответствующих консалтинговых услуг, в частности — разработки процедур реагирования на инциденты (playbooks), оценки источников данных и разработки моделей данных, оценки компетенции команды с формированием профилей компетенций и программы повышения квалификации.

Подобные услуги оказывают различные организации, но качественно их могут оказать лишь организации — владельцы собственных центров мониторинга, что на себе прочувствовали все проблемы сбора, мотивации и развития команды аналитиков, разработки процессной модели и внедрения процессов, синхронизации развития технологической платформы с процессной составляющей и графиком роста нагрузки (подключения систем и заведения новых кейсов на мониторинг).

Трансформация невозможна и без повышения квалификации специалистов. Однако тут рынок центров мониторинга упирается в границы рынка обучения — качественный аналитик в первую очередь должен понимать, что он видит (очень глубоко понимать, как работает сеть и *NIX-системы), а также быть осведомленным о тактиках злоумышленников как минимум в объеме инструментария проведения тестов на проникновение (сертификации CEH, LPT, OSCP). Соответствующие курсы предлагают авторизованные производителями сетевых устройств и операционных систем удостоверяющие центры (Cisco, RedHat), а также УЦ «Информзащита», УЦ «Эшелон», УЦ «Специалист» и др. с курсами по обучению методикам тестирования на проникновение.

Технологии

Нехватка квалифицированных кадров в области ИБ стала мировым трендом, аналитики расходятся в цифрах, но оценки стартуют от 1 миллиона специалистов в мире. Для минимизации рутинной работы, снижения риска «человеческого фактора» и нагрузки на штат рынок сформировал решения UEBA (поведенческая аналитика на основе машинного обучения). Решения позволяют выявлять и расследовать аномалии в использовании корпоративных ресурсов, например, вход в необычное время необычного пользователя на компьютер, которым он ранее не пользовался.

С другой стороны ряд крупнейших мировых организаций щедро финансирует свои службы ИБ, которые в свою очередь формируют спрос на все более точные инструменты расследования и выявления угроз. Среди таких ранее упомянутые EDR — Endpoint Detection and Response (фактически управляемый службой ИБ антивирус, который ищет и блокирует угрозы не только по команде из общего центра, но и по указанию службы ИБ), а также Network Attack Discovery — захват и анализ сетевого траффика, что позволяет найти и исследовать даже угрозы, которые не оставляют файлов на рабочих станциях, например, по такому принципу действовал знаменитый Stuxnet.

Второе дыхание получают средства провокации и анализа действия злоумышленников (honeypots), которые эмулируют уязвимую инфраструктуру («ловушки») и позволяют изучать действия злоумышленников, формируя стратегию защиты. Технологически honeypots формируют два вида «ловушек» — сами «ловушки» (уязвимые сетевые хосты) и «приманки» (уязвимые службы на рабочих станциях и ПК).

Сервисы

В 2016 году одна из крупнейших в мире корпораций по производству товаров повседневного спроса (FMCG) голландская Unilever приобрела стартап по продаже бритв по подписке Dollar Shave Club за 1 миллиард долларов. Мир движется к сервисной модели, поэтому граница между продуктами и сервисами будет размываться, в частности будут актуальны следующие категории сервисов:

- Облегчение управления ИБ-ландшафтом — интегрированные услуги безопасности (подписка на лицензии + управление + мониторинг + управление сервисом), зачатки подобных сервисов есть у Ростелеком-Solar, «Лаборатории Касперского» (Kaspersky Managed Protection), ESET (ESET Cloud Antivirus).

- Предоставление сложных систем по подписной модели — IRPasaService, TIPasaService и др.

- Оценка способности организации противостоять современным киберугрозам — Аудит киберустойчивости (есть у Group-IB).

Внутри организаций в ближайшие года останутся более чувствительные и близкие к бизнес-данным и бизнес-приложениям сервисы — управление доступом, антифрод, корпоративные расследования.

Выводы

Крупнейшие (системообразующие) организации и компании России неминуемо создадут свои центры мониторинга, используя все необходимые и современные технологии, практики и компетенции. Однако эффективным такой подход будет на инфраструктурах от 100 000 хостов, а значит, мы говорим всего о нескольких десятках государственных и коммерческих организаций.

Остальным желательно трезво оценить сложность, риски и длительность создания собственного SOC с развитыми процессами, сложными технологиями и сменами квалифицированных аналитиков. Перечисленные факторы ориентируют на использование внешней экспертизы — привлечение коммерческих сервис-провайдеров SOC. По оценке Gartner, все SOC в той или иной мере гибридны, даже крупнейшие организации мира используют специализированные сервисы для улучшения своей работы.

Вместе с этим существуют и проблемы привлечения сервис-провайдера — непрозрачность работы, риск утечки данных, несоответствие заявляемой квалификации команды реальной. Необходимо убедиться, что сервис-провайдер обладает развитой методологией (как минимум знает, какие способы атаки используют нарушители), умеет хранить данные у клиента, предпринимает меры по обеспечению ИБ собственной инфраструктуры в целом и клиентских ландшафтов в частности, а также обладает командой с многолетним практическим опытом мониторинга ИБ — не только поддержки средств защиты, как это бывает в некоторых компаниях, желающих выйти на рынок SOC путем простого ребрендинга своего сервисного центра.

В будущем непременно появятся и отраслевые государственные центры мониторинга, например, на базе «ЗащитаИнфоТранс» и IT ENERGY для отраслей транспорта и электроэнергетики соответственно. Одним из основных драйверов появления отраслевых центров мониторинга являются требования ФЗ-187, в рамках которого до конца 2019 года значимые объекты критической инфраструктуры должны быть встроены (подключены) в иерархию центров ГосСОПКА, на вершине которой стоит Национальный центр координации по компьютерным инцидентам ФСБ России.