На сегодняшний день проектов по SOC, реализованных в России, совсем немного: большинство из заявленных представляют собой лишь внедрение SIEM-решений. Многие зрелые российские компании в своих заявлениях говорят о том, что либо находятся на пути построения своего SOC, либо планируют это сделать в ближайшее время. Почему же SOC стал таким популярным и востребованным? В статье рассмотрены основные предпосылки для его создания.

Введение

На протяжении последних лет резко увеличился интерес к теме кибербезопасности, а точнее, возросла необходимость принятия комплексных мер по улучшению уровня ИБ путем создания операционных центров безопасности, так называемых SOC. Согласно исследованиям IDC и мнению экспертов отрасли ИБ, в настоящее время уровень информационной безопасности в российских компаниях по сравнению с западными значительно ниже, а темпы развития, наоборот, выше. Рынок SOC-решений продолжает расти бурными темпами, и аналитики прогнозируют усиление этой тенденции. Почему так происходит?

Ежедневное увеличение новых видов атак и угроз.

Согласно аналитике, проведенной антивирусной лабораторией Pandalabs компании Panda Security, за 1 квартал 2017 года количество новых типов угроз ежедневно увеличивается на 350 000.

Наличие в компаниях большого количества разрозненных систем ИБ.

В большинстве компаний установлены антивирусы, межсетевые экраны и другие средства защиты информации, но при этом нет единой картины происходящего в инфраструктуре. Все элементы защиты по отдельности настроены и работают корректно, но между ними нет единого связующего звена. По этой причине эффективность использования комплекса средств защиты значительно падает, и нет возможности максимально быстро выявлять инциденты и совершать проактивные действия.

Большой интервал времени между совершением атаки и ее обнаружением.

От момента свершения атаки до реагирования на нее и устранения последствий (Атака -> Компрометация -> Утечка данных -> Обнаружение инцидента -> Реагирование и Устранение) могут пройти дни, недели и даже месяцы. Чаще всего это происходит уже после того, как злоумышленник получил доступ к нужным ему данным. При этом, согласно ежегодному отчету по информационной безопасности Cisco, специалисты по безопасности в течение своего рабочего дня способны обработать лишь 56% поступающих сообщений об угрозах, а среди этих оповещений об угрозах обоснованным признается только каждое второе (т. е. 28%). Таким образом, 44% инцидентов остаются без внимания!

Рисунок 1. Статистика по оповещениям из отчета Cisco

Рост ущерба от инцидентов ИБ.

Согласно аналитике, проведенной компанией PwC в 2016 г., рост ущерба от инцидентов ИБ ежегодно увеличивается, в частности, финансовые потери компаний увеличились на 47%.

Киберпреступность затронула практически все ключевые отрасли, но есть сегменты, которые подвержены риску больше остальных. Финансовая отрасль является наиболее целевой для кибермошенников, так как от нее зависят все остальные сферы.

- По информации ФСБ России, за период конца 2015 и начала 2016 года в результате действий злоумышленников пострадали более 40 банков, общий объем ущерба превысил 10 млрд рублей.

- По данным Банка России, в прошлом году была организована 21 атака на платежные системы КО. При этом пытались похитить 2,87 млрд руб., удалось похитить 1,2 млрд руб.

- С помощью вируса Carbanak удалось похитить 1 млрд долл. из 100 мировых финансовых организаций, включая российские банки (Banki.ru, май 2017).

- Несколько российских банков пострадало от действий киберпреступников, которые за 4 месяца ограбили финансовые учреждения на 1 млрд руб. (Habrahabr, ноябрь 2016).

- Были взломаны АРМ отправки платежей в нескольких банках РФ, каждый банк потерял порядка 10 млн долл. (Tadviser, июнь 2016).

- Хакеры проникли в корпоративные сети PayPal, Western Union, американского представительства корейского банка Nara Bank и украли 16 тыс. номеров кредитных карт. Причиненный ими ущерб составил 25 млн долл. (Banki.ru, май 2017).

Статистика и финансовые потери от инцидентов являются объяснением того, почему большинство компаний уже осознанно понимает острую необходимость в SOC-решениях. Но перед тем как решиться на его создание, необходимо правильно оценить возможности ИТ- и ИБ-служб организации.

- Достаточно ли в компании сотрудников, обладающих компетенциями для работы в собственном SOC?

- Внутренние бизнес-процессы компании налажены и оптимизированы?

- Действительно ли стратегические направления развития компании зависят от ИБ, насколько существенно ИБ-инциденты могут повлиять на бизнес?

Риски реализации проекта для компаний окажутся высокими в том случае, если хотя бы на один из вышеперечисленных вопросов эксперты компании ответят «нет».

Преимущества аутсорсинга SOC

В настоящее время все больше организаций отдают предпочтение аутсорсингу, у которого есть ряд преимуществ по сравнению с владением собственным SOC. А именно:

Персонал

Нехватка кадров остается существенной проблемой российской ИТ-индустрии. По оценкам Минкомсвязи РФ, прирост IT-специалистов за 2015-2016 годы составил всего 3,6%. А потребность в таких специалистах, как посчитали в HeadHunter, растет на 25% ежегодно. При этом помимо набора специалистов, необходимо не забывать про разработку мер по их мотивации и удержанию. Аутсорсинговая модель позволяет закрыть этот вопрос, переложив их на плечи компании-провайдера услуг.

Режим 24/7

Внешние атаки смещаются ко времени, когда спадает деловая активность: 40% вечер пятницы / 20% выходные / 20% вечер. Безопасности 8/5 (12/5) становится недостаточно, злоумышленники «работают» в ночное время и могут находиться в других часовых поясах. А это значит, что для критичных ИТ-инфраструктур стоит острая необходимость в безопасности 24/7.

Быстрый старт сервисов и выстраивание процессов

Развитие сервисов и выстраивание процессов может занимать годы, в случае же с аутсорсингом можно быстро внедрять, а также оперативно повышать общий уровень зрелости информационной безопасности компании за счет современных технологий и методологий.

Управленческие затраты

Очень важно адекватно оценивать бюджетные возможности компании при построении SOC. При реализации проекта потребуются существенные инвестиции в персонал, технологии и работы, связанные с выстраиванием процессов. Передача услуги на аутсорсинг возможна с низкими стартовыми вложениями и эксплуатационными расходами, при этом повышается прозрачность и предсказуемость затрат компании.

Так что же такое SOC и для чего он нужен?

SOC — это совокупность интегрированных друг с другом процессов, технологий и людей, объединенных для совместного противодействия злоумышленникам. Средства защиты уже давно не могут оградить нас от всех атак и угроз — необходим квалифицированный персонал SOC, люди, которые будут выявлять самые незначительные отклонения в работе систем, блокировать и распутывать историю взлома, анализировать и определять цель атаки, восстанавливать работоспособность ИТ-инфраструктуры в кратчайшие сроки.

SOC компании «Информзащита» предоставляет услуги проактивной защиты — разведку, выявление новых угроз, которые не имеют прямого отношения к компании в настоящее время, но могут вызвать проблемы в будущем: сводки по новым тенденциям атак и результатам разведывательной аналитики; анализ инфраструктуры заказчика на предмет подверженности новым видам атак и рекомендации по ее проактивной защите.

Рассмотрим подробнее все этапы.

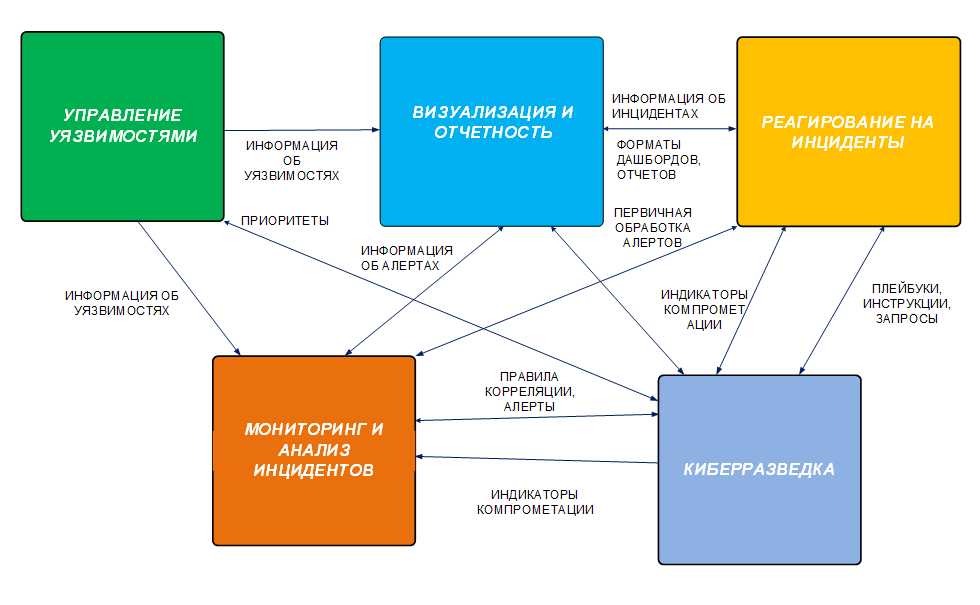

Рисунок 2. Составные части процесса работы SOC

Киберразведка

Этот важный этап необходим для защиты путем отслеживания возможных угроз и атак до того момента, когда они смогут нанести ущерб. В рамках данного процесса проводятся работы по мониторингу и анализу данных о новых уязвимостях, угрозах, методах и инструментах атак с последующим оперативным оповещением о них заказчика, оценкой рисков и выработкой рекомендаций по отражению угроз и их реагированию.

Киберразведка является ключевым процессом, позволяющим предоставлять полезную информацию всем остальным интегрированным процессам:

- Киберразведка -> Управление уязвимостями. Выставляет приоритеты, какие именно дыры в системе стоит закрывать в первую очередь.

- Киберразведка -> Мониторинг и анализ инцидентов ИБ. Предоставляет IoC — подозрительные активности, объекты, которые являются первичной информацией для анализа об инциденте, впоследствии под эти сведения настраиваются правила корреляции для быстрого обнаружения инцидентов ИБ.

- Киберразведка -> Реагирование на инциденты. Предоставляет плейбуки, инструкции по реагированию на уже произошедший инцидент ИБ для максимально быстрой его отработки и устранения возможных последствий.

- Киберразведка -> Визуализация и отчетность. Предоставляет всю аналитическую информацию в рамках данного процесса для отображения ее в структурированном формате в виде отчетов.

Управление уязвимостями

Этот процесс предназначен для снижения рисков, связанных с информационной безопасностью, путем обнаружения и анализа уязвимостей внутри компании. Здесь проводятся работы по внутреннему и внешнему сканированию инфраструктуры на поиск уязвимостей, дальнейший их анализ с последующей выдачей рекомендаций по защите инфраструктуры.

Мониторинг и анализ инцидентов

Мониторинг и анализ помогают своевременно выявлять инциденты ИБ: здесь осуществляется сбор и хранение событий ИБ; разработка рекомендаций по подключению новых источников; первичный анализ и приоритизация инцидентов ИБ с последующим информированием о них в системе.

Реагирование на инциденты

Услуга обеспечивает оперативное реагирование на инциденты ИБ для их предотвращения и минимизации возможного ущерба, которые они могут нанести информационным ресурсам заказчика. В рамках этого процесса разрабатываются планы реагирования на инциденты, даются рекомендации по нейтрализации последствий инцидента ИБ и предотвращению подобных инцидентов в будущем.

Отчетность и визуализация

Отчетная информация о параметрах функционирования и ключевых показателях эффективности SOC включает в себя визуализацию и анализ ключевых показателей различных процессов SOC, общего состояния ИБ в компании и SLA.

Команда экспертов SOC «Информзащиты» проводит большую работу по выстраиванию отношений со своими коллегами как в мировом масштабе, так и в России. Например, организован обмен опытом, информацией и технологиями с сертифицированными CERT по всему миру, в том числе с признанными центрами выявления ИБ-инцидентов и реагирования на них в России. Кроме того, в рамках проекта ГосСОПКА существует возможность интеграции с ответственными подразделениями по расследованию инцидентов информационной безопасности в ФСБ РФ. Все это позволяет получать данные об актуальных атаках и методах кражи информации «с полей» и оперативно предоставлять заказчику рекомендации по устранению возможной угрозы.

Выводы

Российские реалии подталкивают к быстрому развитию не только технологий, но и систем их защиты. Сегодня уже нет смысла спорить о терминологии и восприятии термина SOC, поскольку перед ним ставятся уже по-настоящему глобальные задачи: борьба с мировыми киберугрозами, защита критической инфраструктуры, обеспечение коммерческой и национальной безопасности. Ежегодно проводятся мероприятия, на которых эксперты и представители бизнеса стараются прийти к единому пониманию центров мониторинга и поделиться своим опытом для того, чтобы обезопасить свою деятельность и минимизировать риски. Это позволяет надеяться на то, что вскоре успешно функционирующих SOC станет больше.