Сертификат AM Test Lab

Номер сертификата: 315

Дата выдачи: 10.11.2020

Срок действия: 10.11.2025

- Введение

- Функциональные возможности ПМ «Паспорт ПО»

- Архитектура ПМ «Паспорт ПО»

- Системные требования ПМ «Паспорт ПО»

- Установка и настройка ПМ «Паспорт ПО»

- Сценарии использования ПМ «Паспорт ПО»

- Выводы

Введение

Программный модуль «Паспорт ПО» (ПМ «Паспорт ПО») российской компании ОКБ САПР предназначен для того, чтобы автоматизировать контроль целостности состояния программной среды на рабочих местах пользователей ― состава установленного ПО и характеристик его файлов. В основу программного модуля «Паспорт ПО» положен принцип управления конфигурациями, ориентированный на безопасность (Security-Focused Configuration Management of Information Systems, SecCM). SecCM позволяет сократить время обнаружения внесённых в подконтрольные объекты (ПКО) изменений и, следовательно, снизить возможный ущерб. Внедрение принципа SecCM включает в себя следующие этапы:

- планирование (разработка политик применения предлагаемой реализации принципа SecCM);

- внедрение (определение эталонных конфигураций и их утверждение);

- контроль изменений конфигурации (анализ и утверждение изменений ПКО);

- мониторинг утверждённых конфигураций.

Под конфигурацией понимается программная среда контролируемого объекта вместе с совокупностью состава ПО. Фиксация состояния конфигурации выполняется через записи специального вида ― проекты паспортов ПО. Эталонным состоянием ПКО является заверенный администратором проект паспорта. ПМ «Паспорт ПО» сканирует конфигурации ПКО и сравнивает их с эталонными паспортами. В случае обнаружения изменений администраторы безопасности должны оперативно принять меры по устранению причины выявленных несоответствий и провести разбор инцидентов.

Помимо принципа SecCM, который подробно описан в руководстве NIST SP 800-128 от 2011 г., ПМ «Паспорт ПО» соответствует требованиям следующих документов по контролю программного обеспечения в средствах защиты информации:

- «Требования о защите информации, не составляющей государственную тайну, содержащейся в государственных информационных системах», утверждённые Приказом № 17 ФСТЭК России от 11 февраля 2013 г., в части реализации мер защиты информации (АНЗ.2, АНЗ.4, ОЦЛ.1, ЗИС.18);

- «Состав и содержание организационных и технических мер по обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных», утверждённый Приказом № 21 ФСТЭК России от 18 февраля 2013 г., в части реализации мер по обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных (АНЗ.2, АНЗ.4, ОЦЛ.1, ЗИС.18);

- «Требования по обеспечению безопасности значимых объектов критической информационной инфраструктуры Российской Федерации», утверждённые Приказом № 239 ФСТЭК России от 25 декабря 2017 г., в части реализации мер по обеспечению безопасности для значимого объекта соответствующей категории значимости (АУД.1, ОЦЛ.1, ОДТ.8, ОПО.2).

Функциональные возможности ПМ «Паспорт ПО»

ПМ «Паспорт ПО» обеспечивает:

- автоматическое и ручное формирование списка ПКО с возможной разбивкой по подразделениям;

- создание состава сканирования (перечня контролируемых расширений файлов и области сканирования) для каждого ПКО;

- сканирование локальных дисков ПКО по заданному расписанию и по команде администратора в соответствии с заданным составом сканирования;

- сканирование состава программного обеспечения на ПКО;

- формирование проекта паспорта ПО;

- заверение проекта паспорта простой электронной подписью администратора;

- проверку электронной подписи заверяющего паспорт;

- формирование отчётных форм созданных паспортов ПО;

- сравнение проекта паспорта с заверенным паспортом;

- просмотр информации об изменениях состава программного обеспечения и состояния программной среды;

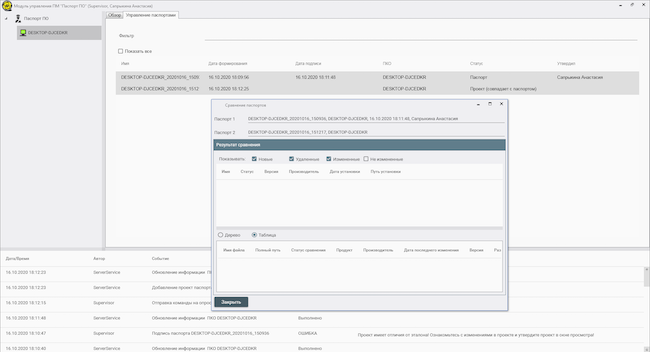

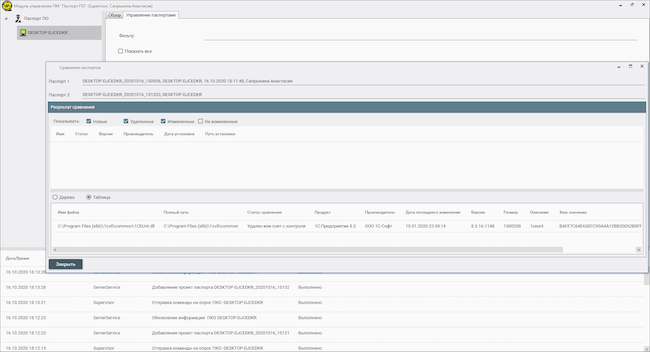

- сравнение двух заверенных паспортов между собой;

- регистрацию действий пользователей ПМ «Паспорт ПО» на управляющем компоненте;

- регистрацию событий на ПКО.

ПМ «Паспорт ПО» поддерживает интеграцию с программно-аппаратным комплексом средств защиты информации от несанкционированного доступа (ПАК СЗИ от НСД) «Аккорд-Win32/64» разработки ОКБ САПР, предназначенным для разграничения доступа пользователей к компьютерам под управлением ОС семейства Windows. Данная интеграция опциональна ― продукты полноценно функционируют и по отдельности. ПАК СЗИ от НСД «Аккорд-Win32/64» обеспечивает доверенную загрузку ОС и защиту от несанкционированного доступа к ПК на аппаратном уровне, контроль целостности системных файлов и критически важных разделов реестра, а также создание изолированной программной среды для каждого пользователя.

Архитектура ПМ «Паспорт ПО»

ПМ «Паспорт ПО» имеет клиент-серверную архитектуру.

Серверный компонент предназначен для:

- автоматической регистрации новых ПКО;

- сохранения информации о ПКО в базе данных;

- управления составом сканирования в базе данных и его передачи на подконтрольные объекты;

- передачи на ПКО команды на проведение опроса по расписанию или по запросу пользователей ПМ «Паспорт ПО»;

- получения журналов от ПКО и регистрации всех событий, происходящих при работе ПМ «Паспорт ПО»;

- сканирования ПКО, ведения базы паспортов и сохранения проекта паспорта в базе данных;

- взаимодействия с ПАК СЗИ от НСД «Аккорд-Win32/64» в части получения информации об учётных записях пользователей ПМ «Паспорт ПО».

Клиентский компонент устанавливается на ПКО для выполнения следующих функций:

- автоматическая регистрация объекта и автоматизация процесса управления опросом ПКО, имеющего сетевое соединение с серверным компонентом;

- загрузка состава сканирования, сканирование файлов с подсчётом контрольных сумм и определением состава ПО;

- передача результатов сканирования серверному компоненту и регистрация событий.

Пользователь контролируемого объекта может самостоятельно инициировать сканирование с заданием его состава из файла на этом ПКО с помощью соответствующей утилиты, входящей в клиентский компонент.

Имеется также компонент управления, который предоставляет пользователям ПМ «Паспорт ПО» функции администрирования серверного компонента, контроля выявленных изменений в программной среде ПКО и заверения паспортов ПО. Компонент управления оснащён графическим интерфейсом и PowerShell-модулем, позволяющим автоматизировать действия по управлению ПМ «Паспорт ПО».

Компонент управления предназначен для:

- формирования команд сканирования для ПКО и передачи их через серверный компонент;

- формирования списка подразделений, в которые входят подконтрольные объекты, с целью оптимизации процесса управления;

- ведения информации о ПКО;

- создания состава сканирования, включая настройку области сканирования файлов и задания расписания сканирования для каждого ПКО;

- экспорта состава сканирования в файл и создания шаблонов сканирования;

- формирования проекта паспорта ПО и его заверения;

- создания самоподписанного сертификата;

- сравнения проекта паспорта с заверенным паспортом;

- просмотра информации об изменениях в составе программной среды;

- регистрации действий пользователей ПМ «Паспорт ПО» и просмотра журнала событий;

- ведения учётных записей пользователей.

ПМ «Паспорт ПО» поддерживает автономный режим работы, при котором информация о состоянии программной среды изолированного подконтрольного объекта передаётся на сервер ПМ «Паспорт ПО» через съёмные машинные носители, а не по сети.

Системные требования ПМ «Паспорт ПО»

Для корректной работы серверного компонента ПМ «Паспорт ПО» необходимы следующие минимальные характеристики аппаратного и программного обеспечения:

- 2-ядерный процессор архитектуры х64;

- 4 ГБ оперативной памяти;

- 100 ГБ свободного дискового пространства;

- 100 Мбит/с Ethernet;

- статический IP-адрес;

- ОС Microsoft Windows Server 2008 R2;

- Microsoft .NET Framework версии 4.6.2;

- Internet Explorer 8;

- серверная часть RabbitMQ версии 3.6.2;

- СУБД Microsoft SQL Server 2014.

Компонент управления функционирует на компьютере со следующими минимальными характеристиками:

- процессор с архитектурой х86 / х64 с тактовой частотой 1 ГГц;

- 1 ГБ оперативной памяти;

- 2 ГБ свободного дискового пространства;

- ОС Microsoft Windows 7 / 8 / 10, Microsoft Windows Server 2008 R2;

- Microsoft .NET Framework версии 4.6.2;

- Internet Explorer 8;

- Windows PowerShell 5.1 (в случае использования PowerShell-модуля).

Клиентский компонент требует следующих минимальных характеристик:

- процессор с архитектурой х86 / х64 с тактовой частотой 1 ГГц;

- 1 ГБ оперативной памяти;

- 2 ГБ свободного дискового пространства;

- ОС Microsoft Windows 7 / 8 / 10, Microsoft Windows Server 2008;

- Microsoft .NET Framework версии 4.6.2.

Установка и настройка ПМ «Паспорт ПО»

Установка и настройка ПМ «Паспорт ПО» подробно описаны в эксплуатационной документации и не составляют сложности.

Прежде всего выполняется установка и настройка СУБД Microsoft SQL Server и сервиса обмена сообщениями RabbitMQ, затем устанавливаются непосредственно компоненты ПМ «Паспорт ПО». Серверный компонент и компонент управления могут быть как установлены на одном компьютере, так и разнесены на разные устройства.

Рисунок 1. Начало установки серверного компонента ПМ «Паспорт ПО», выбор языка установки

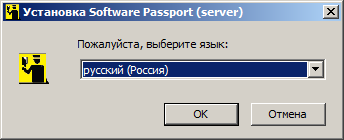

На этапе установки задаётся интеграция с ПАК СЗИ от НСД «Аккорд-Win32/64». В нашем случае ПМ «Паспорт ПО» ― самостоятельный продукт.

Рисунок 2. Выбор режима установки серверного компонента ПМ «Паспорт ПО» в зависимости от интеграции с ПАК СЗИ от НСД «Аккорд-Win32/64», выбран автономный режим

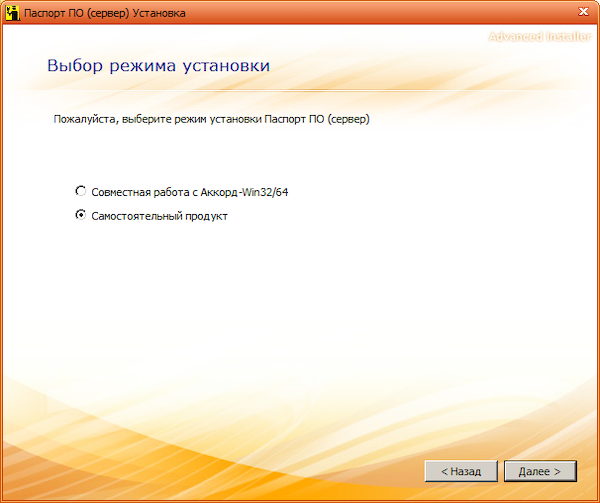

Важным этапом установки является задание параметров сетевого подключения к сервису обмена сообщениями RabbitMQ.

Примечание. Поскольку ПМ «Паспорт ПО» ставился для тестирования на тот же сервер, что и RabbitMQ, то в качестве адреса RabbitMQ используется localhost.

Рисунок 3. Настройка параметров подключения к сервису обмена сообщениями RabbitMQ (IP-адрес и номер порта)

После успешного завершения установки задаются параметры подключения к СУБД Microsoft SQL Server — в конфигурационном файле серверного компонента. В случае правильной настройки серверного компонента ПМ «Паспорт ПО» в СУБД Microsoft SQL Server автоматически будет создана новая база.

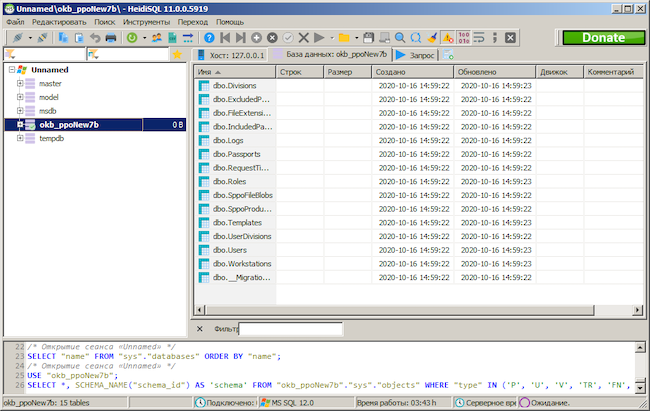

Примечание. Для проверки работоспособности и корректной настройки СУБД Microsoft SQL Server разработчик предлагает использовать сторонние утилиты. Для тестирования был выбран менеджер сеансов HeidiSQL.

Рисунок 4. База для работы ПМ «Паспорт ПО» автоматически создана и отображается в менеджере сеансов HeidiSQL

Далее устанавливается компонент управления. В нашем случае для тестирования продукта составляющие «АРМ управления» и «Сервер» были разнесены. Процесс установки аналогичен таковому для серверного компонента.

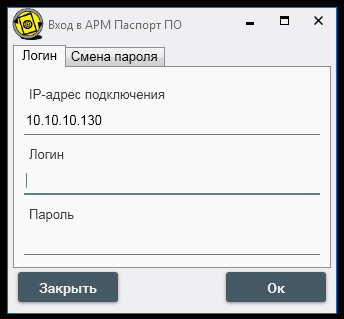

При входе в компонент управления ПМ «Паспорт ПО» необходимо указать адрес подключения к «Серверу» и учётные данные супервайзера.

Рисунок 5. Ввод параметров подключения (IP-адрес и учётные данные пользователя) к ПМ «Паспорт ПО»

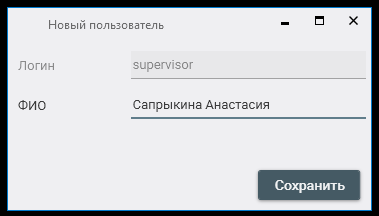

Поскольку супервайзер впервые выполняет вход в компонент управления, по требованию ПМ «Паспорт ПО» необходимо задать Ф. И. О. пользователя.

Рисунок 6. Ввод информации о супервайзере ПМ «Паспорт ПО» при первом подключении

Пароль супервайзера, установленный по умолчанию, должен быть изменён.

Рисунок 7. Уведомление о необходимости изменения пароля супервайзера ПМ «Паспорт ПО»

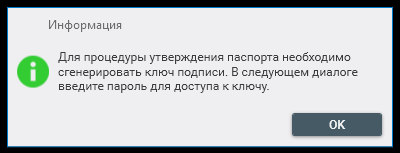

Для учётных записей пользователей, обладающих правами на утверждение паспорта, потребуется создать сертификат с закрытым ключом для подписи паспортов и задать пароль доступа к сертификату.

Рисунок 8. Уведомление о необходимости настройки пароля доступа к сертификату подписи паспортов от имени супервайзера

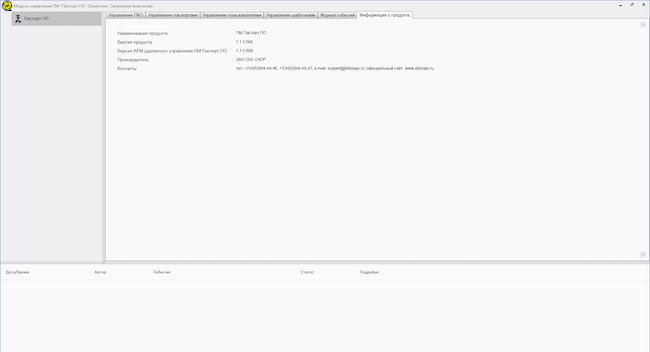

По завершении всех настроек и после ввода учётных данных супервайзера откроется главное окно компонента управления ПМ «Паспорт ПО».

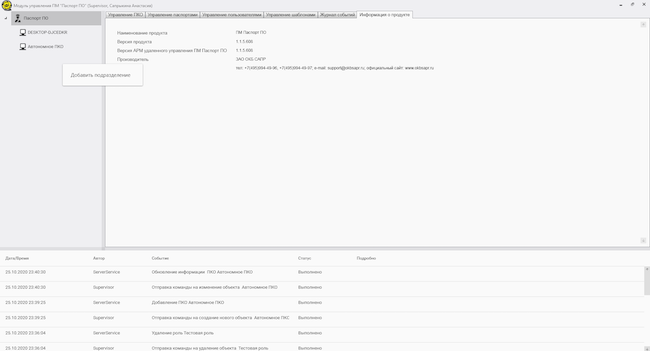

Рисунок 9. Главное окно компонента управления ПМ «Паспорт ПО», информация о продукте выведена в рабочей области

Окно делится на область навигации, в которой отображаются подконтрольные объекты и подразделения, рабочую область с вкладками и область уведомлений, расположенную в нижней части окна.

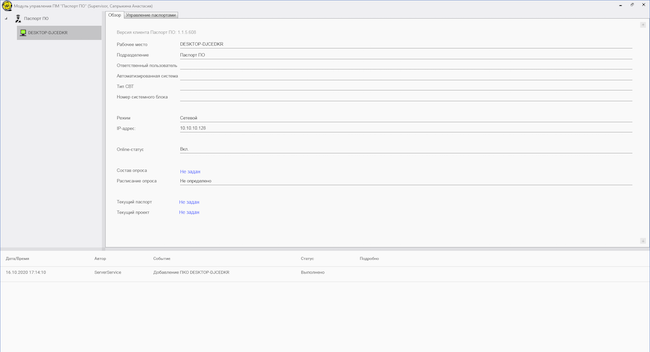

На подконтрольные объекты устанавливается клиентский компонент — аналогично прочим составляющим ПМ «Паспорт ПО». После установки клиентский компонент автоматически передаёт информацию на сервер, и ПКО становится доступным для управления.

Рисунок 10. Карточка нового ПКО, автоматически добавленного в ПМ «Паспорт ПО», сам ПКО отображён в области навигации

Сценарии использования ПМ «Паспорт ПО»

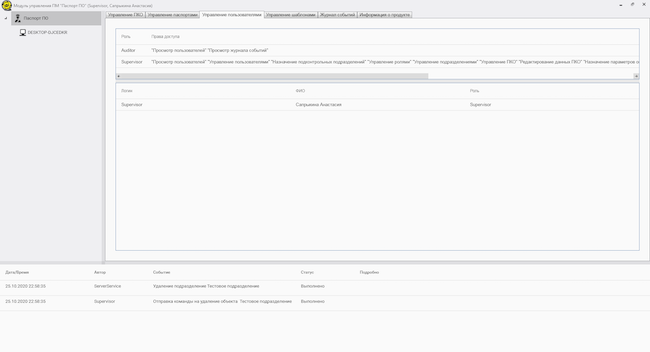

Управление пользователями и их ролями

Супервайзер, созданный по умолчанию, обладает полным набором прав на функции ПМ «Паспорт ПО» — в частности, правами на регистрацию новых пользователей модуля и назначение им ролей.

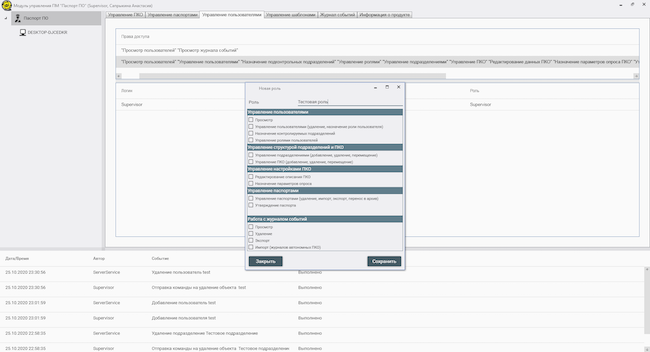

Каждому пользователю доступна любая комбинация из 14 прав, перечисленных далее.

- Группа прав «Управление пользователями»: просмотр, управление пользователями (удаление, назначение роли), назначение контролируемых подразделений, управление ролями пользователей.

- Группа прав «Управление структурой подразделений и ПКО»: управление подразделениями (добавление, удаление, перемещение), управление ПКО (добавление, удаление, перемещение).

- Группа прав «Управление настройками ПКО»: редактирование описания ПКО, назначение параметров опроса.

- Группа прав «Управление паспортами»: управление паспортами (удаление, импорт, экспорт, перенос в архив), утверждение паспорта.

- Группа прав «Работа с журналом событий»: просмотр, удаление, экспорт, импорт журналов автономных ПКО.

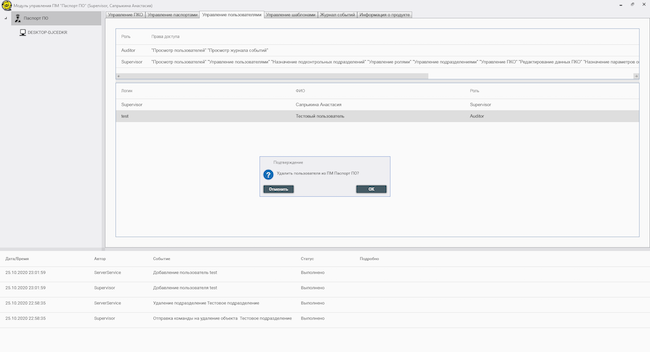

В ПМ «Паспорт ПО» имеются две предустановленные роли: «SUPERVISOR» и «AUDITOR». Создавать (удалять, редактировать) роль и назначать её другим пользователям может только сотрудник, обладающий правом «Управление ролями пользователей». Роль супервайзера даёт права на выполнение всех функций управления в ПМ «Паспорт ПО» (все возможные права доступа), роль аудитора отвечает за просмотр списка пользователей и журнала событий.

Рисунок 11. Список пользователей ПМ «Паспорт ПО», в настоящий момент зарегистрирован только супервайзер

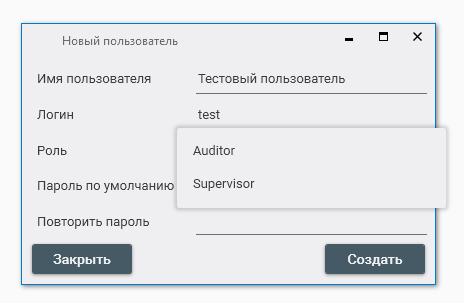

При создании нового пользователя необходимо задать его имя и логин, назначить сотруднику соответствующие работе роли и ввести пароль.

Рисунок 12. Создание нового пользователя ПМ «Паспорт ПО»

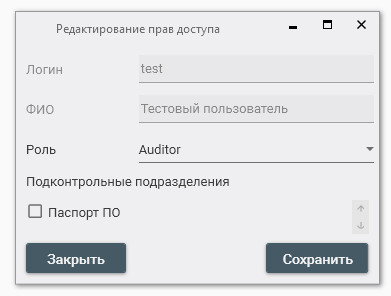

Впоследствии любая учётная запись может быть отредактирована в части назначенных ролей и подконтрольных подразделений.

Рисунок 13. Редактирование пользователя ПМ «Паспорт ПО» в окне «Редактирование прав доступа» (назначение роли и подконтрольных подразделений)

Также пользователь может быть удалён.

Рисунок 14. Удаление пользователя ПМ «Паспорт ПО», окно подтверждения действия

Роли пользователей задаются в верхней области вкладки «Управление пользователями». Доступны следующие операции: создание, редактирование, удаление.

При создании роли необходимо задать её имя и отметить разрешённые права. Позже можно отредактировать все вводимые параметры.

Рисунок 15. Создание новой роли для пользователей ПМ «Паспорт ПО», выбор доступных прав

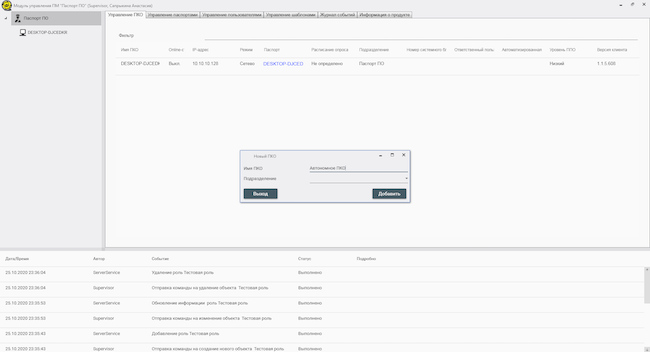

Управление подконтрольными объектами

Как уже было сказано выше, подконтрольные объекты добавляются в систему автоматически при установке и настройке клиентского компонента ПМ «Паспорт ПО». Однако пользователи ПМ «Паспорт ПО» могут самостоятельно добавить автономный ПКО через интерфейс управления.

Рисунок 16. Добавление автономного ПКО, ввод его имени и принадлежности к определённому подразделению

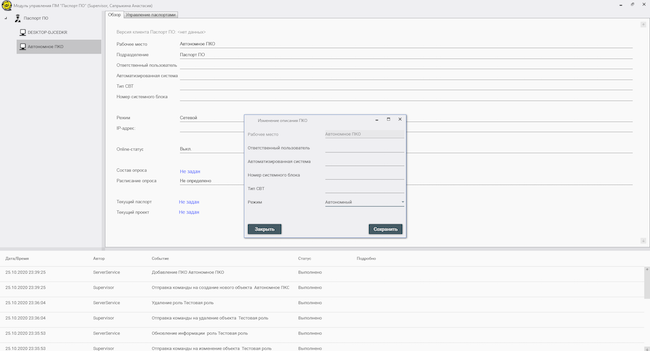

После добавления автономного ПКО для корректной работы ПМ «Паспорт ПО» необходимо сменить режим работы с объектом на «Автономный» в его описании.

Рисунок 17. Изменение режима работы ПКО на «Автономный» в окне «Изменение описания ПКО»

Описание каждого ПКО содержит следующие поля, доступные для редактирования:

- «Рабочее место» ― системное имя объекта, которое по умолчанию берётся из настроек ПКО (имя компьютера) и может быть задано отдельно через параметр реестра Windows;

- «Ответственный пользователь» ― сотрудник, за которым закреплён ПКО;

- «Подразделение» ― задаётся для автоматизации управления и группирования ПКО;

- «Режим» ― сетевой или автономный;

- «Online-статус» ― заполняется автоматически для сетевых ПКО и отражает текущее состояние объекта (включён / выключен);

- «IP-адрес» ― заполняется автоматически только для сетевых ПКО;

- «Состав опроса» и «Расписание опроса» для формирования проекта паспорта;

- «Текущий паспорт» ― эталонный паспорт ПКО;

- «Текущий проект» ― результат последнего опроса ПКО;

- прочая служебная информация.

Редактор описания объекта вызывается нажатием кнопки «Редактировать» в контекстном меню управления ПКО.

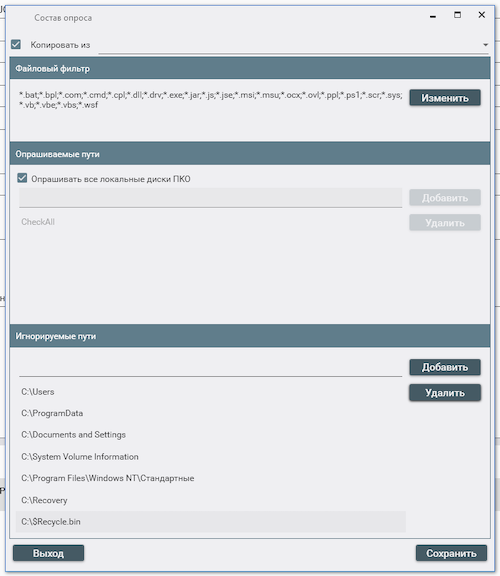

Для каждого ПКО (или подразделения) задаются параметры опроса (состав опроса), включающие в себя файловый фильтр, опрашиваемые и игнорируемые пути. Для удобства можно создать несколько шаблонов опроса и применить их на ПКО.

Рисунок 18. Окно редактирования состава опроса ПКО, выбираются типы контролируемых файлов, пути к ним и игнорируемые пути

Конфигурируя состав опроса, пользователь ПМ «Паспорт ПО» может добиться баланса эффективности и быстродействия в контроле программной среды подконтрольного объекта. Введённые параметры вступают в силу после нажатия кнопки «Сохранить».

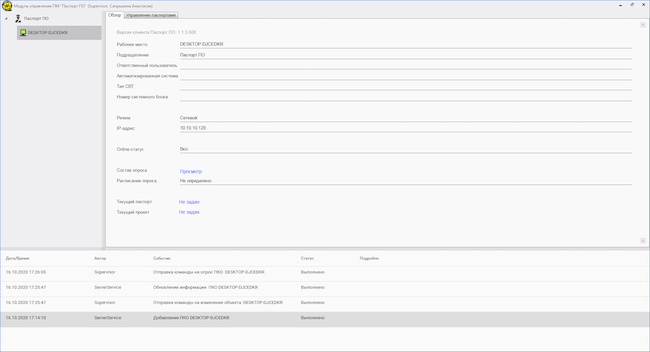

Состав и расписание опроса доступны в описании ПКО в соответствующих полях.

Рисунок 19. Состав опроса для конкретного ПКО задан ― появилась ссылка на просмотр состава опроса. Теперь пользователь ПМ «Паспорт ПО» может инициировать проверку ПКО и получить проект паспорта

Пользователи ПМ «Паспорт ПО» могут инициировать проверку программной среды ПКО, выбрав в контекстном меню пункт «Опросить».

Подразделения для группирования ПКО задаются через контекстное меню в области навигации.

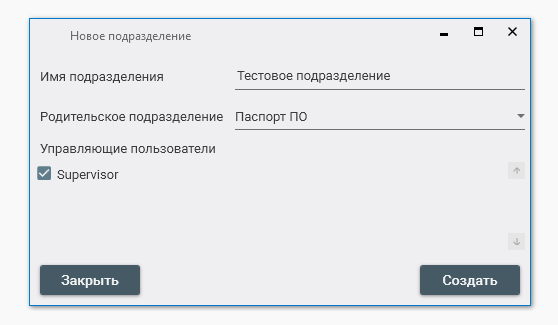

Рисунок 20. Вызов контекстного меню для создания нового подразделения ПМ «Паспорт ПО», пункт меню «Добавить подразделение»

Рисунок 21. Параметры нового подразделения ПМ «Паспорт ПО»

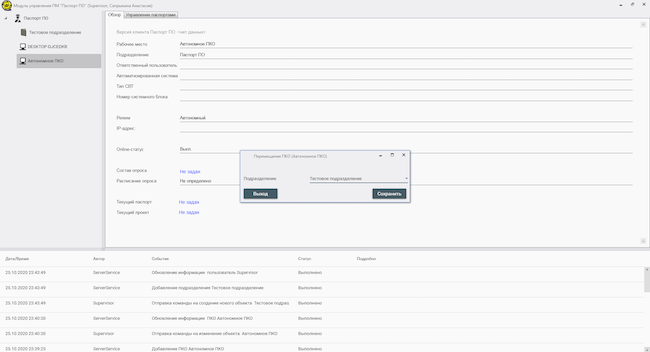

Добавление ПКО в подразделение осуществляется через контекстное меню: пункт «Переместить» — для существующих объектов, «Добавить ПКО» — для новых.

Рисунок 22. Добавление ПКО в подразделение

Управление паспортами

Паспорт ― утверждённый и сохранённый состав ПО контролируемого объекта. Именно с ним сравниваются последующие проекты паспортов, полученные в ходе сканирования.

Сканирование может быть настроено для конкретного ПКО и для подразделения. Прежде всего необходимо определить состав и периодичность сканирования. Пользователи ПМ «Паспорт ПО» могут инициировать проверку вне зависимости от расписания.

Состав опроса и расписание задаются через контекстное меню или на вкладке «Обзор». Параметры состава опроса можно установить из заранее созданных шаблонов.

Опрос осуществляется по расписанию или по команде «Опросить». В области уведомлений отображаются сведения о запуске и завершении опроса ПКО; другой индикации опроса нет ― это не совсем удобно, так как неясно, работает ли процесс или, допустим, завис. По окончании проверки ПМ «Паспорт ПО» обновит информацию об объекте и предоставит проект паспорта.

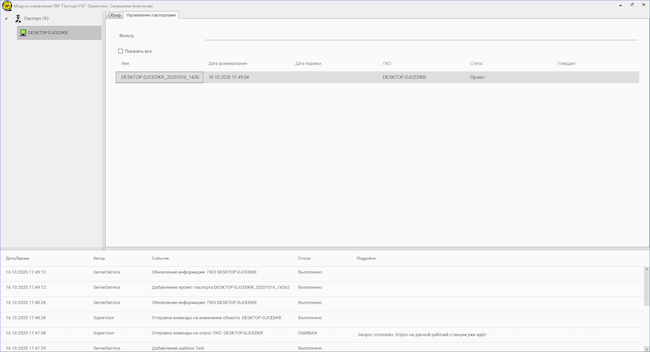

Рисунок 23. В результате опроса создан проект паспорта для конкретного ПКО

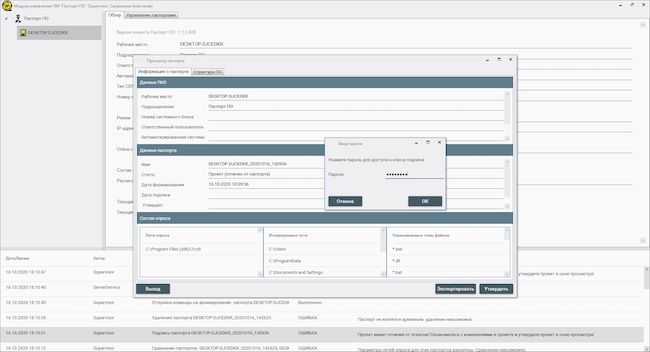

Пользователь ПМ «Паспорт ПО» утверждает проект паспорта с помощью своей электронной подписи ― паспорт становится эталонным.

Рисунок 24. Утверждение проекта паспорта для ПКО

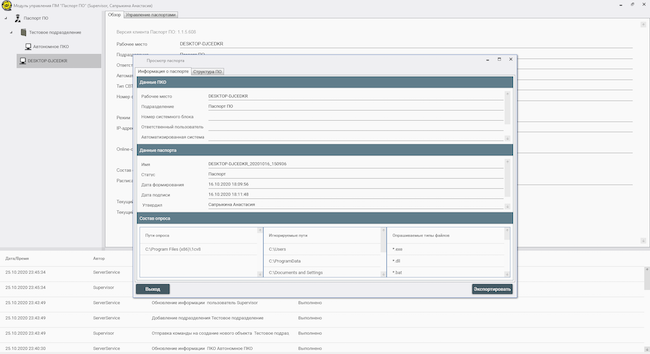

Рисунок 25. Просмотр утверждённого паспорта; доступны данные о ПКО, данные паспорта и состав опроса, в результате которого этот паспорт был создан

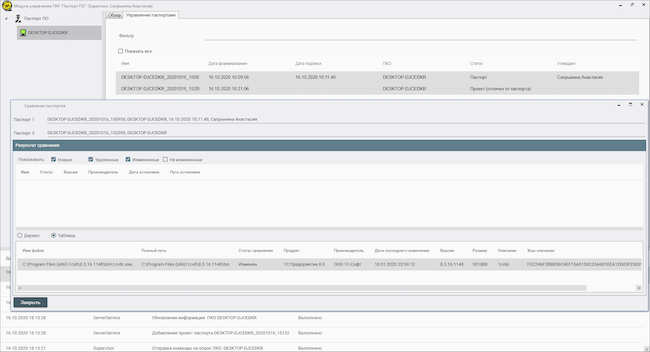

Теперь при изменении программной среды контролируемого объекта пользователям ПМ «Паспорт ПО» будет доступно сравнение эталонного паспорта с проектом, содержащим все данные о программной среде. В ходе тестирования были рассмотрены два случая ― контролируемый файл удалён и контролируемый файл изменён. ПМ «Паспорт ПО» успешно зафиксировал оба изменения программной среды. Отличия от эталона доступны при просмотре паспорта.

Рисунок 26. Сравнение проекта паспорта ПКО с эталонным значением

Рисунок 27. Причина расхождения паспортов ― файл удалён или снят с контроля

Рисунок 28. Причина расхождения паспортов ― контролируемый файл изменён

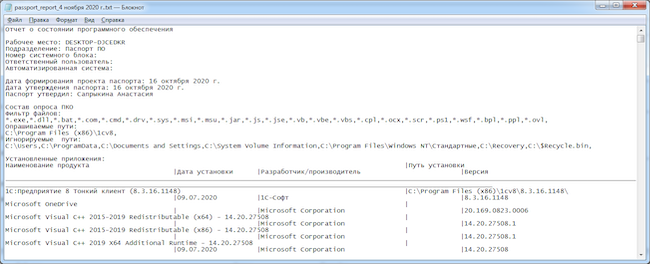

Паспорта можно экспортировать (нажатием одноимённой кнопки) в текстовый формат. Экспорт помогает зафиксировать и в дальнейшем, если необходимо, проанализировать состояние программной среды ПКО.

Рисунок 29. Экспортированный паспорт ПКО

Просмотр электронных журналов

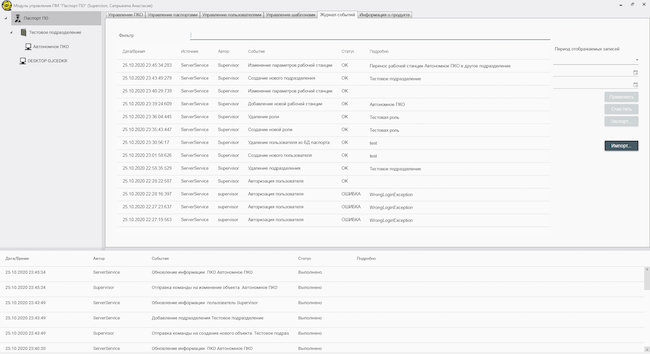

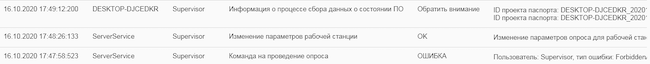

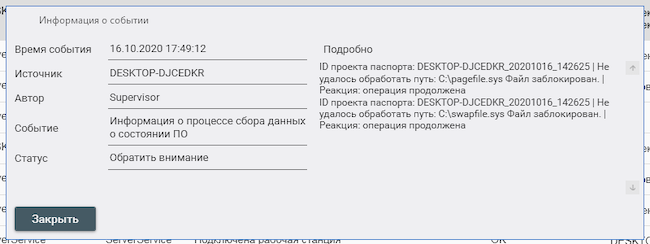

Информация обо всех действиях по формированию проектов и ведению паспортов ПО сохраняется в журнале событий. Используются три статуса: «ОК», «ОШИБКА» и «ОБРАТИТЬ ВНИМАНИЕ».

Рисунок 30. Журнал событий ПМ «Паспорт ПО»

Рисунок 31. Статусы событий в ПМ «Паспорт ПО»

Рисунок 32. Информация о событии в ПМ «Паспорт ПО»

ПМ «Паспорт ПО» поддерживает фильтрацию записей журнала событий по времени. Кроме того, записи журнала могут быть импортированы, экспортированы и удалены при условии наличия у пользователя ПМ «Паспорт ПО» соответствующих прав.

Выводы

ПМ «Паспорт ПО» автоматизирует процесс контроля изменений в программной среде компьютеров, функционирующих под управлением ОС Windows, а также обеспечивает контроль целостности ПО. Применение ПМ «Паспорт ПО» предотвращает угрозы безопасности, связанные с работоспособностью системы и непрерывностью бизнес-процессов (вредоносные и связанные с нецелевым использованием рабочих мест пользователей программы).

ПМ «Паспорт ПО» разработан по принципу SecCM и включает все его этапы, позволяя максимально оперативно обнаружить изменение программной среды и снизить потенциальный ущерб от него.

Достоинства:

- Соответствие требованиям регуляторов по контролю программного обеспечения в средствах защиты информации.

- Автоматическое обнаружение расхождений в составе ПО и его состоянии.

- Интеграция с другими продуктами ОКБ САПР.

- Клиент-серверная архитектура позволяет контролировать большое число ПКО без увеличения нагрузки на администраторов.

- Продукт хорошо документирован.

Недостатки:

- Нет индикации процесса опроса ПКО.

- Представлен только русскоязычный интерфейс управления ПМ «Паспорт ПО».

- ПМ «Паспорт ПО» не внесён в Единый реестр российских программ для электронных вычислительных машин и баз данных.