Утрата аутентификационной информации может привести к потере не только данных, но и инфраструктуры в целом. Поэтому наличие второго фактора аутентификации носит уже не рекомендательный, а обязательный характер. Решения Gemalto — как контактные, так и бесконтактные — позволяют решить вопрос с аутентификацией пользователей, заменив неприемлемую базовую аутентификацию по логину и паролю на полноценную двухфакторную аутентификацию.

- Введение

- Контактные аутентификаторы

- 2.1. Электронные ключи и смарт-карты eToken

- 2.2. Другие функции контактных аутентификаторов

- 2.3. Что делать, если нет PKI-инфраструктуры

- Бесконтактные аутентификаторы

- 3.1. Аутентификация для облачных сервисов и мобильных пользователей

- 3.2. Двухфакторная аутентификация на одноразовых паролях

- Возможности интеграции

- Выводы

Введение

Развитие мобильности, облачных технологий, увеличение пропускной способности каналов связи изменило понятие рабочего места до неузнаваемости. Рабочее место теперь там, где есть интернет. А инструмент работы — устройство, которое есть под рукой: смартфон, планшет, ноутбук. Пользователи получают идеальное рабочее место — доступ к данным в любое время из любой точки. Однако все это приводит к нарушению того самого «контролируемого периметра», где действия пользователя могут стать неконтролируемыми. Так появляется барьер между подразделением информационной безопасности и «идеальным рабочим местом». На что в первую очередь обращают специалисты по безопасности при организации удаленных и рабочих мест — это, конечно же, аутентификация пользователя. Критичность этого показателя защищенности определяется следующими факторами:

- Аутентификация пользователя присутствует во всех решениях.

- Аутентификация пользователя — это тот самый «ключ от квартиры, где деньги лежат».

- Ежегодные отчеты по угрозам информационной безопасности показывают, что аутентификация по-прежнему остается самым слабым звеном — стикеры на экранах, файлы на рабочих столах с паролями, мастер-пароли, кейлогеры и другие вредоносные программы — все это осталось, и в будущем также будет существовать в информационных системах.

Для решения вопросов, связанных с аутентификацией, специалисты по информационной безопасности уже давно пришли к выводу об обязательном применении многофакторной аутентификации. В разных изданиях этот термин трактуют по-разному, но в данной статье мы будем придерживаться следующего определения: под многофакторной аутентификацией понимается выполнение минимум двух из трех факторов аутентификации:

- Фактор знания (например, пароль или парольная фраза)

- Фактор владения (например, токен или смарт-карта)

- Фактор свойства (например, биометрические данные)

При этом необходимо сделать очень важное замечание (которое некоторые специалисты ошибочно игнорируют) — использование одного фактора дважды (например, два отдельных пароля) не подпадает под понятие многофакторной аутентификации.

Теперь, после того как мы разобрались с понятием многофакторной аутентификации, стоит поговорить о том, какая она бывает и какие плюсы и минусы есть у каждого из варианта исполнения. Но чтобы не рассказывать об абстрактных вещах, в качестве представителей разных типов многофакторной аутентификации мы возьмем конкретные решения. В качестве вендора мы возьмем компанию Gemalto, а в качестве экземпляров для примеров следующие продукты:

- Электронный ключ SafeNet eToken

- Решение SafeNet Network Logon.

- Решение SafeNet Authentication Service

Контактные аутентификаторы

Электронные ключи и смарт-карты eToken

Начнем с классического варианта двухфакторной аутентификации, который за многие годы в России во многих компаниях стал стандартом информационной безопасности — это электронные ключи eToken. Электронный ключ eToken представляет собой устройство в форм-факторе USB-ключа или смарт-карты, на борту которого располагается чип. На чипе установлена некая платформа, в которой функционирует апплет (приложение). Апплет представляет собой реализацию необходимой функциональности для интеграции устройства с инфраструктурой открытых ключей (инфраструктурой PKI). Дополнительно апплет позволяет реализовать хранение критической информации внутри устройства, а также реализовывать криптографические операции, связанные с электронно-цифровой подписью. Этот класс решений принято называть контактными аутентификаторами на основе цифровых сертификатов.

Линейка электронных ключей eToken постоянно развивается. Для российского рынка наиболее известными являются модели eToken Pro (Java) в форм-факторе USB-ключей и смарт-карт. На сегодняшний день на замену им пришло следующее поколение ключей — электронный ключ 5110 и смарт-карта 5110. Они наследуют функциональность eToken Pro, однако расширяют свои возможности, адаптируясь к современным стандартам по криптографии (одним из значимых нововведений является поддержка эллиптических кривых).

Основные классы решения задач с использованием электронных ключей eToken — это обеспечение двухфакторной аутентификации пользователей при организации удаленного доступа с использованием технологии VPN, при организации входа на порталы или облачные ресурсы, а также на рабочую станцию. Здесь также стоит отметить важную функциональность, которую можно реализовать с использованием контактного аутентификатора — это реакция на удаление устройства из системы. Как только USB-токен или смарт-карта будут удалены из USB-разъема или карт-ридера, пользовательская сессия будет заблокирована. Если говорить про USB-токен, то здесь необходимо требовать от пользователя делать это самостоятельно, а вот со смарт-картами это может стать обязательной необходимостью для сотрудника. И дело здесь вот в чем. Смарт-карта по требованию заказчика может быть кастомизирована путем добавления в нее RFID-метки. Тем самым карта превратится не только в средство аутентификации, но и в пропуск, который будет использован совместно с системой контроля управления дверьми. А это означает, что каждый раз, когда сотрудник будет покидать свое рабочее место, он обязан будет вытащить карту и тем самым заблокировать свою пользовательскую сессию.

Другие функции контактных аутентификаторов

Дополнительная функциональность, которая может быть реализована с использованием электронных ключей и смарт-карт, — это безопасное хранение ключевой информации и организация электронно-цифровой подписи. Все чаще и чаще компании прибегают к защите данных путем их шифрования. При этом необходимо помнить, что, какой бы стойкий криптоалгоритм ни использовался, компрометация ключа шифрования может привести к несанкционированному доступу к данным. По этой причине особое внимание уделяется хранилищу ключевой информации, в роли которого может выступать электронный ключ или смарт-карта eToken. В этом случае для доступа к ключу потребуется иметь как само устройство хранения, так и знать PIN-код для доступа к этому хранилищу. А архитектура ключа Security By Design позволит защитить ключевую информацию в случае потери носителя (архитектура позволяет защитить хранилище от различных типов атак, включая даже такие как послойное считывание информации с чипа).

Сегодня все больше компаний переходят на электронный документооборот. Это означает, что рукописная подпись субъекта должна быть заменена на электронно-цифровую. В этом случае также не обойтись без хранилища ключевой информации. Более того, стоит отметить, что в случае использования зарубежных криптоалгоритмов, генерация и подпись происходит непосредственно на ключе или смарт-карте. В случае же необходимости применения российских криптоалгоритмов можно говорить о подтвержденной интеграции с российскими производителя внешних криптопровайдеров (таких, как «КриптоПро», «ИнфоТеКС», «Сигнал-КОМ»).

Таким образом, электронный ключ или смарт-карта могут совмещать в себе не только функции, усиливающие аутентификацию по логину и паролю, но и элементы, которые все чаще приходится использовать в повседневной жизни — карту допуска, шифрование и электронно-цифровую подпись.

Что делать, если нет PKI-инфраструктуры

Контактные аутентификаторы для обеспечения двухфакторной аутентификации с применением электронных ключей и смарт-карт — решение, проверенное временем. Однако оно требует обязательного наличия PKI-инфраструктуры. Целесообразно применять PKI-инфраструктуру крупным компаниям, где есть выделенные специалисты, которые обеспечат как управление самой инфраструктурой, так и жизненным циклом электронных ключей и смарт-карт (для решения второго вопроса компания Gemalto предлагает специальное программное обеспечение SafeNet Authentication Manager, которое позволяет снизить нагрузку по работам, связанным с управлением электронных ключей и смарт-карт). В совокупности все компоненты, описанные ранее, позволяют внедрить в компанию двухфакторную аутентификацию на базе контактных аутентификаторов. Однако сложность возникает тогда, когда требуется обеспечить двухфакторную аутентификацию для рабочей станции, которая изолирована от PKI-инфраструктуры. Например, рабочее место для обработки конфиденциальной информации или ноутбук руководителя. Что делать в этом случае при условии, что функциональность операционной системы без инфраструктуры PKI данную задачу решить самостоятельно не сможет. Подобные решения есть — например, SafeNet Network Logon. Оно представляет собой программный продукт, который при инсталляции заменяет GINA (в случае ранних версий операционных систем Microsoft, например, Windows XP) и Credential Provider в случае современных систем вплоть до Windows Server 2016 и Windows 10. Эти модули операционной системы представляют собой набор библиотек, которые обеспечивают интерактивный вход пользователя на рабочую станцию по логину или паролю. SafeNet Network Logon расширяет функциональность операционной системы, добавляя возможность входа в систему по токену или смарт-карте, где хранится некий профиль пользователя, который в процессе входа сопоставляется с данными, хранящимися в операционной системе. В этом случае возможно применение процедуры двухфакторной аутентификации (для входа в систему пользователю необходимо иметь аутентификатор с профилем и знать PIN-код для доступа к защищенной области памяти ключа или смарт-карты). При этом для формирования профиля и сохранения его на аутентификаторе не требуется наличие PKI-инфраструктуры. То есть даже на изолированном домашнем компьютере пользователь сможет настроить себе двухфакторную аутентификацию, не уступающую по функциональности той, что используется в крупных организациях.

Бесконтактные аутентификаторы

Аутентификация для облачных сервисов и мобильных пользователей

Время не стоит на месте, и нашу жизнь уже нельзя представить без смартфонов, планшетов и облачных сервисов. И в этом векторе развития применение контактных аутентификаторов создает трудности как при использовании мобильных устройств (в устройстве просто нет USB-разъема и встроенного карт-ридера), так и при интеграции с внешними сервисами. В этом случае на помощь приходят решения, которые называются бесконтактными аутентификаторами, или генераторы одноразовых паролей. В качестве сервера аутентификации, который умеет проверять одноразовые пароли, мы рассмотрим решение SafeNet Authentication Service. Суть его проста — устройство формирует некую случайную последовательность, которая выступает в качестве динамического пароля. Этот динамический пароль проверяется на сервере аутентификации и при условии совпадения пользователь успешно аутентифицируется. При этом необходимо отметить, что при условии использования динамического пароля повторно его использовать уже не получится, так как сервер признает попытку неуспешной. SafeNet Authentication Service доступно клиентам в двух редакциях — первая позволяет устанавливать решение внутри компании, вторая предоставляет функции аутентификации как сервис (облачная редакция). Решение SafeNet Authentication Service поддерживает все типы генераторов одноразовых паролей, к которым относятся:

- Генераторы паролей с синхронизацией по событию. Генератор формирует одноразовый пароль, который может использоваться только один раз.

- Генераторы паролей с синхронизацией по времени. Генератор формирует одноразовый пароль, который можно использовать только один раз и только в течение короткого промежутка времени (30 секунд или минуты). Если вы уже использовали пароль или не уложились во временной интервал, то пароль будет признан не валидным.

- Генератор, функционирующий по технологии «запрос» — «ответ». Для пользователя это выглядит следующим образом: он заходит на ресурс, где требуется аутентифицироваться. На основании идентификатора, предоставленного перед аутентификацией, сервер аутентификации формирует некую последовательность. Пользователь вводит эту последовательность («запрос») в генераторе одноразовых паролей, который, в свою очередь, формирует некий «ответ», который и будет выступать динамическим паролем для аутентификации пользователя.

Подобные типы устройств реализованы в следующих классах одноразовых паролей:

- Аппаратные генераторы одноразовых паролей. К преимуществам таких устройств относится тот факт, что генерация одноразовых паролей осуществляется в изолированной среде. При использовании таких устройств каждый пользователь может выбрать себе такой форм-фактор, который будет максимально удобным для него, — брелок, карта с дисплеем. Дополнительно часть аппаратных генераторов поддерживают защиту токена путем установки PIN-кода на него. К недостаткам устройств относится то, что это именно устройство, которое необходимо передать пользователю (а иногда это достаточно сложно при условии удаленности), носить с собой и которое может быть подвержено физическому воздействию.

Рисунок 1. Аппаратные генераторы одноразовых паролей

- Программные генераторы одноразовых паролей — это приложения, которые могут быть установлены на мобильный телефон или компьютер. Большую популярность, конечно, имеют мобильные приложения, которые поддерживают все современные мобильные платформы. Удобство состоит в том, что не требуется иметь дополнительное устройство, которое необходимо носить с собой, а мобильный телефон — всегда с пользователем. Да и использование мобильного устройства исключает дополнительные затраты на приобретение генератора одноразовых паролей. Мобильные приложения также добавляют дополнительную функциональность, которая как усиливает безопасность, так и позволяет комфортно работать пользователю (что в общем случае противоречит правилам, так как усиление функциональности безопасности чаще всего приводит к снижению комфорта для пользователя). Первая из интересных особенностей — это защита мобильного приложения не только PIN-кодом (сформировать одноразовый пароль можно только в случае знания PIN-кода), но биометрией для защиты доступа к приложению (разблокировать приложение можно просто приложив палец к биометрическому считывателю телефона). Второй особенностью является поддержка технологии PUSH OTP. Она доступна пока только для облачной редакции (однако в конце этого года будет доступна и для локальной инсталляции) и для мобильных платформ iOS и Android. Принцип работы механизма прост — пользователь заходит в сервис, где требуется выполнить аутентификацию, указывает свой идентификатор и отправляет его на сервис аутентификации SafeNet Authentication Service. В свою очередь сервис аутентификации отправляет push-уведомление на телефон клиента. Клиент делает разблокировку приложения (с использованием PIN-кода или биометрии) и видит две кнопки — Deny (Запретить) и Approve (Разрешить). Для аутентификации нажимает кнопку Approve, и приложение самостоятельно отправляет одноразовый пароль на сервер аутентификации, верифицирует его на нем и предоставляет доступ к требуемому сервису. Демонстрация PUSH OTP доступна здесь.

Рисунок 2. Программный генератор одноразового пароля с технологией PUSH OTP

Приложение также адаптировано и на случай, если интернет не доступен. Пользователь привычным для него образом выполняет разблокировку приложения, формирует динамический пароль и использует его для аутентификации.

Из минусов программного аутентификатора можно отметить только одно свойство — пользователь должен уметь установить приложение на свое мобильное устройство.

- Доставка одноразовых паролей через SMS или почтовое сообщение. Такая технология давно используется в мобильном банкинге. Из плюсов здесь стоит отметить простоту эксплуатации для пользователя. Из минусов — это использование уязвимого протокола SS7, который позволяет перехватывать SMS-сообщения пользователей, а также большие задержки при доставке SMS в роуминге.

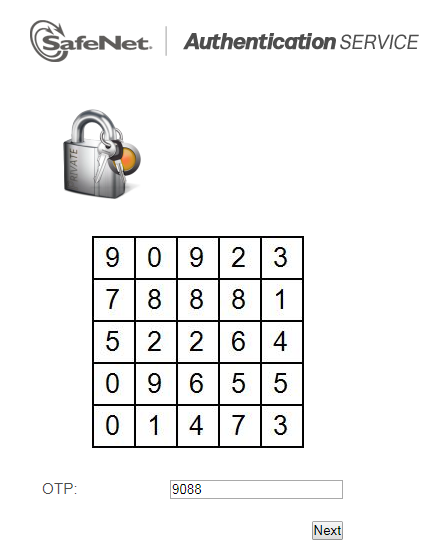

- Графический аутентификатор, который выступает в качестве генератора одноразового пароля. Принцип работы его состоит в том, что при активации пароля пользователь самостоятельно определяет траекторию в матрице и запоминает ее. В следующий раз, когда потребуется аутентифицироваться в сервисе, пользователю будет предоставлена матрица с цифрами (цифры будут повторяться). На основании траектории, который знает только сам пользователь, он самостоятельно будет формировать значение динамического пароля. При каждой новой аутентификации цифры в матрице будут меняться. Из плюсов стоит отметить, что данный аутентификатор нельзя повредить, его не требуется доставлять пользователю (устанавливать на устройство), он всегда возникает там, где требуется процедура аутентификации. Из минусов можно отметить, что этот «экзотичный» аутентификатор не является полноценной двухфакторной аутентификацией в соответствии с определением.

Рисунок 3. Графический аутентификатор

Демонстрацию различных бесконтактных аутентификаторов на примере сервисов Microsoft SharePoint и Outlook Web Access можно посмотреть здесь.

Двухфакторная аутентификация на одноразовых паролях

После рассмотрения всех типов аутентификации возникает вопрос — а где же здесь двухфакторная аутентификация? Двухфакторная (многофакторная) аутентификация может быть реализована совместно с базовой аутентификацией сервиса, куда пользователь пытается получить доступ. Например, рассмотрим вход на рабочую станцию Windows c использованием программного аутентификатора. Для входа пользователь должен выполнить следующие действия — указать логин и Windows-пароль для выполнения аутентификации самой средой Windows. Далее пользователь должен разблокировать мобильное приложение (например, путем применения биометрии), сформировать динамический пароль и использовать его как дополнительный фактор аутентификации. У читателя может возникнуть вопрос — а что будет, если пользователь решит аутентифицироваться на рабочем ноутбуке в самолете? Доступа к серверу аутентификации нет. Решение SafeNet Authentication Service позволяет аутентифицироваться пользователю и в офлайне. Единственным условием работы этого режима является лишь требование хотя бы один раз аутентифицироваться через сервер аутентификации.

Далее рассмотрим вариант двухфакторной аутентификации без использования базовой аутентификации самого сервиса. Для примера возьмем веб-портал, где есть два поля — логин и пароль, и аппаратный аутентификатор. Решение SafeNet Authentication Service позволяет выставить такую политику для аутентификатора как PIN-код. В этом случае динамический пароль будет выглядеть как конкатенация PIN-кода (который знает только пользователь) и динамического значения одноразового пароля (который может быть сформирован только при наличии генератора и который имеется только у пользователя). В этом случае мы видим полноценную двухфакторную аутентификацию.

Возможности интеграции

После того как мы осветили все типы аутентификаторов, логичным вопросом будет, как выполнять интеграцию SafeNet Authentication Service с сервисом, где требуется настроить двухфакторную аутентификацию. SafeNet Authentication Service предлагает три способа интеграции:

- С использованием готовых агентов

- С использованием протокола RADIUS

- С использованием протокола SAML 2.0 и SSO

На текущий момент SafeNet Authentication Service предоставляет готовые агенты для следующих сервисов:

- Вход на рабочую станцию Microsoft Windows (с поддержкой режима работы без доступа к серверу аутентификации)

- Outlook Web Access

- Microsoft AD FS

- Microsoft IIS

- Microsoft Remote Desktop Web

При условии, что сервис отличается от программной платформы Microsoft, в большинстве случаев интеграцию можно выполнить через стандартный протокол RADIUS, реализация которого может быть произведена через службу Microsoft Network Policy Service или приложение для платформы Linux — FreeRADIUS сервер. Данный протокол поддерживается практически всеми, кто предоставляет удаленный доступ: производители устройств для организации VPN-соединения, разработчики VDI-решений. Для продуктов собственной разработки можно использовать готовые классы, реализующие RADIUS-протокол, тем самым добавив двухфакторную аутентификацию в продукт собственной разработки.

Сегодня много компаний смотрят в сторону технологии SaaS (Software As A Service). Сервис-провайдеры, понимая необходимость применения двухфакторной аутентификации, предоставляют в своих сервисах поддержку протокола SAML и технологии Single Sign On (SSO). Данный механизм позволяет выполнить интеграцию сервиса с решением SafeNet Authentication Service, используя стандартный протокол. Для пользователя это выглядит следующим образом: на странице сервиса он вводит свой идентификатор и перенаправляется на портал SafeNet Authentication Service. Выполнив процедуру аутентификации на портале, пользователь возвращается на страницу сервиса и начинает работать.

Основные вопросы, связанные с внедрением бесконтактной аутентификации, мы уже рассмотрели. Для каждого пользователя SafeNet Authentication Service предлагает такие аутентификаторы, которые в зависимости от условий эксплуатации позволяют как усилить функциональность аутентификации, так и сохранить удобство и простоту использования для пользователя. Администраторам SafeNet Authentication Service предлагает механизмы интеграции, которые позволят выполнить ее более чем в 90% случаев прямо из коробки. Остается один немаловажный вопрос — это ввод в эксплуатацию и поддержка сервера аутентификации.

Для снижения нагрузки на отдел технической поддержки и ускорения решения вопросов, связанных с аутентификаторами пользователей, решение SafeNet Authentication Service предоставляет портал самообслуживания. Там пользователь может самостоятельно, без привлечения сил IT-специалистов, решить такие задачи, как запрос аутентификатора, синхронизация аутентификатора в случае рассинхронизации токена, изменение значения PIN-кода, траектории для графического аутентификатора или личных параметров пользователя. Дополнительно портал может быть кастомизирован (оставлены только те функции, которые действительно нужны для пользователя), брендирован (на портале можно разместить логотип, использовать стили и цвета графического интерфейса, принятые в компании), локализован (все записи могут быть переведены на русский язык и переименованы для упрощения взаимодействия пользователей с порталом самообслуживания).

Отдельно стоит отметить процедуру назначения аутентификаторов пользователям. Этот процесс происходит «по воздуху», то есть пользователь самостоятельно может выполнить процедуру активации токена и сразу же приступить к работе. Для клиента SafeNet Authentication Service все выглядит не сложнее регистрации в социальных сетях. Администратор SafeNet Authentication Service или же сама система SafeNet Authentication Service в случае выполнения правил автоматического назначения аутентификатора отправляет пользователю почтовое сообщение со ссылкой на активацию токена. Ему необходимо перейти по ссылке и в случае аппаратного токена ввести его серийный номер и значение одноразового пароля для синхронизации с сервером, а в случае с графическим токеном — задать траекторию, во всех остальных случаях система все сделает сама. С учетом времени развертывания сервера SafeNet Authentication Service и данной процедуры активации аутентификаторов настроить механизм двухфакторной аутентификации для 20000 пользователей займет не более 15 минут.

Выводы

Решения Gemalto позволяют организовать аутентификацию пользователей, заменив устаревшую и неэффективную базовую аутентификацию по логину и паролю на полноценную двухфакторную аутентификацию. Для определенных отраслей применение двухфакторной аутентификацией является обязательным в соответствии с требованиями регуляторов (например, в соответствии с методическим документом ФСТЭК России «Меры защиты информации в государственных информационных системах» или банковским стандартом PCI DSS 3.2). При этом необходимо отметить, что все рассмотренные в статье решения сертифицированы в системе сертификации ФСТЭК России.