Сертификат AM Test Lab

Номер сертификата: 304

Дата выдачи: 18.09.2020

Срок действия: 18.09.2025

- Введение

- Основные изменения в WEB ANTIFRAUD v2

- Проблематика удалённого доступа к устройству (ресурсам)

- Почему сканирование портов неэффективно

- Определение удалённого доступа в WEB ANTIFRAUD v2

- 5.1. Обнаружение ПО для удалённого доступа: LogMeIn

- 5.2. Обнаружение ПО для удалённого доступа: NetSupport

- 5.3. Обнаружение ПО для удалённого доступа: AnyDesk

- 5.4. Обнаружение ПО для удалённого доступа: UltraVNC

- 5.5. Обнаружение клиента для удалённого доступа: RDP

- 5.6. Обнаружение ПО для удалённого доступа: TeamViewer

- Аналитика системы WEB ANTIFRAUD v2

- Выводы

Введение

В связи с сегодняшними реалиями, а именно — неблагоприятной эпидемиологической обстановкой, которая складывается по всему миру, множество компаний было вынуждено перевести большую часть своего персонала на удалённую работу. С одной стороны, эти меры позволяют не прекращать бизнес-процессы и дают возможность обезопасить персонал и клиентов от массового инфицирования, а также сэкономить немалую часть финансовых средств, которые были бы направлены на обеспечение офисной активности. С другой стороны, все эти меры неминуемо влекут за собой возникновение серьёзных киберугроз, которые непосредственно направлены на информационные активы компаний.

Ещё больше усугубляет проблематику информационной безопасности удалённой работы то, что сотрудники компаний используют домашние настольные системы, а также личные ноутбуки и смартфоны, доступ к которым легко (в силу отсутствия должного внимания и контроля со стороны пользователя) могут получить злоумышленники.

Поэтому для качественной и безопасной организации удалённой работы нужен комплексный подход, где среди прочего необходимо наличие системы борьбы с кибермошенничеством, которая будет проводить своевременный мониторинг и анализ всех действий пользователя и гарантированно определять среди них злонамеренную активность.

Ранее мы уже рассматривали антифрод-систему WEB ANTIFRAUD. В этой статье речь пойдёт о её обновлённой версии — WEB ANTIFRAUD v2.

Основные изменения в WEB ANTIFRAUD v2

Главным отличием от прошлого выпуска является функция, которая выявляет применение программного обеспечения и различных клиентов для получения удалённого доступа к защищаемому ресурсу (устройству), причём без сканирования открытых портов в системе и обратного пинга пользователей.

Также обновлённая версия WEB ANTIFRAUD определяет, не была ли перехвачена пользовательская информация при помощи фишинга, путём проверки текущего IP-адреса на предмет применения прокси-серверов или других средств анонимизации. Обновления непосредственно коснулись и личного кабинета пользователя: теперь WEB ANTIFRAUD может отследить мошенническую активность на любой из его страниц.

Новая версия продукта позволяет более эффективно связывать мошеннические аккаунты и их действия друг с другом; улучшен механизм определения поведенческого и технического «отпечатка» пользователя, а также расширена линейка поддержки мобильных устройств.

Немаловажным является и то, что в обновлённой версии используется переработанный клиентский API, что положительно отразилось на возможностях интеграции и на гибкости системы в целом.

Проблематика удалённого доступа к устройству (ресурсам)

Предоставить сотрудникам удалённый доступ ко внутренним информационным ресурсам компании — это для для многих организаций единственная в настоящий момент возможность оставаться «на плаву» и не останавливать бизнес-процессы. Полностью учесть угрозы и риски такой работы удаётся не всем, хотя их весьма много и вероятность их наступления велика.

В качестве основных проблем обеспечения безопасности при осуществлении удалённого доступа сотрудников компании к её информационным ресурсам можно выделить следующее:

- Проблема правильной эксплуатации, настройки, а также своевременного обновления пользователем на домашних информационных системах, из которых осуществляется удалённый доступ, персональных средств защиты (антивирусного программного обеспечения, межсетевого экрана). Личные компьютеры, ноутбуки, смартфоны и планшеты, а также домашние локальные сети при отсутствии или неправильной настройке / эксплуатации защитных программ находятся в группе риска. К источникам угрозы можно отнести, например, возможность кражи паролей и конфиденциальной информации из пользовательского трафика. Также остро ощущается важность вопроса, связанного с социальной инженерией. Пользователь может не распознать фишинговую ссылку, и тогда злоумышленники, например, получат аутентификационную информацию от личного кабинета сотрудника.

- Проблема использования нелицензионного программного обеспечения. В данном случае речь идёт о пиратских версиях операционных систем и общедоступных средств защиты. Даже если такой антивирус или файрвол настроен правильно и его обновление происходит своевременно, не исключены изменения внутреннего кода продукта с целью скрыть использование нелицензионной версии; тогда гарантировать необходимый уровень защиты будет тяжело. То же самое можно сказать и об операционных системах. Как правило, пираты отключают в них механизмы обновления, и в том числе может оказаться недоступной установка патчей по безопасности из официального источника. Тем самым полезность любых, даже самых современных и грамотно настроенных, средств защиты сводится к нулю, так как велика вероятность существования программных закладок на уровне ОС.

- Проблема изменения защитного периметра. Компании, как правило, годами выстраивают оптимальную систему обеспечения внутренней информационной безопасности и проводят постоянный мониторинг используемых стратегий борьбы с угрозами, чтобы определить эффективность противодействия злоумышленникам. Перевод сотрудников на удалённую работу расширяет и размывает этот периметр, а также часто сводит к нулю результативность вышеупомянутых стратегий, так как рабочие места выпадают из поля зрения администраторов (офицеров) информационной безопасности и ИТ-специалистов.

Представленный список проблем удалённой работы — далеко не полный. В каждой организации должен быть применён системный подход, который будет учитывать все её особенности для выстраивания наиболее эффективной стратегии противодействия информационным угрозам в сложившихся условиях. Единственное, что можно отметить, — в большинстве случаев отправной точкой для выстраивания такой стратегии в условиях удалённой работы персонала служит точное и своевременное определение признаков мошеннической активности с целью её дальнейшей блокировки.

Почему сканирование портов неэффективно

Инструментом более качественного выявления мошеннической активности призваны быть функциональные возможности, которые позволяют определять наличие программ (в том числе — троянских) для удалённого доступа к защищаемому объекту. Чаще всего разработчики антифрод-систем решают эту задачу путём сканирования открытых на пользовательском устройстве сетевых портов, которые потенциально могут быть использованы таким ПО, а также путём измерения времени пинга.

Создатели WEB ANTIFRAUD пришли к выводу, что для обнаружения нежелательного программного обеспечения, с помощью которого возможно получить удалённый доступ к объекту, неэффективно и нежелательно использовать сканирование открытых сетевых портов пользовательского устройства. На это есть следующие причины:

- Наличие открытого порта не означает гарантированного использования устройства злоумышленником.

- При сканировании портов возможны как ложноположительные, так и ложноотрицательные результаты.

- Открытый порт может использовать легитимная пользовательская программа.

- Удалённое сканирование портов в большинстве своём вызывает срабатывание защитных систем (антивирусного ПО и межсетевых экранов) с блокировкой «вредоносной» активности и уведомлением пользователя о выявленной атаке.

- Сканирование портов увеличивает сетевые задержки.

Также не совсем корректно и использование обратного пинга пользовательского IP-адреса — по следующим причинам:

- Многие компании направляют весь пользовательский трафик через различные прокси-серверы или же используют корпоративную VPN.

- Система обеспечения безопасности может быть настроена таким образом, чтобы отсутствовала реакция на внешний пинг.

- Различная топология и неочевидность сети могут дать ложные результаты сканирования.

Таким образом, эффективность применения вышеописанных технологий для выявления нежелательного ПО в существующих реалиях заметно ниже необходимой, а ложные срабатывания пользовательских систем безопасности из-за сканирования сетевых портов и вовсе могут привести к незаслуженным репутационным потерям не только в организациях, где эксплуатировалась такая антифрод-система, но и в компаниях, которые были привлечены к её разработке, настройке и установке.

Определение удалённого доступа в WEB ANTIFRAUD v2

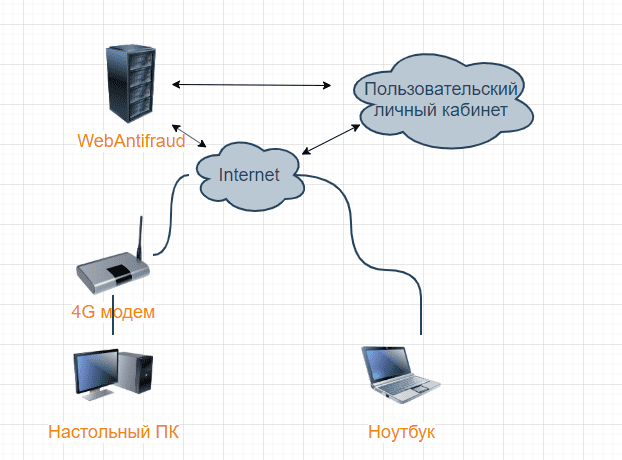

В целях тестирования функции по поиску программного обеспечения для удалённого доступа был собран тестовый стенд, который схематично представлен на рисунке 1.

Рисунок 1. Тестовый стенд для проверки новой функции WEB ANTIFRAUD v2 по определению удалённого доступа

Из рисунка 1 можно увидеть, что в тестовом стенде использовались два рабочих места, которые имитируют злоумышленника (настольный ПК) и потенциальную жертву (ноутбук). Выход в интернет на настольном ПК осуществлялся с помощью 4G-модема, а в ноутбуке использовалась физическая кабельная выделенная линия. В обеих системах была предустановлена свежая Windows 10; доступ в защищаемый при помощи антифрод-системы WEB ANTIFRAUD v2 пользовательский личный кабинет осуществлялся посредством браузера Google Chrome.

Для проведения максимально масштабного и объективного тестирования мы выбрали наиболее популярное на сегодняшний день программное обеспечение в интересующей нас области, а именно — LogMeIn, NetSupport, AnyDesk, UltraVNC, TeamViewer и клиент удалённого рабочего стола Windows. Для чистоты проводимого эксперимента все программы были загружены с официальных информационных ресурсов компаний-разработчиков. Продукты для удалённого доступа устанавливались и тестировались строго поочерёдно, чтобы исключить их влияние друг на друга и возникновение нештатных ситуаций, способных привести к ложным срабатываниям тестируемой антифрод-системы.

Обнаружение ПО для удалённого доступа: LogMeIn

Первой в списке была программа LogMeIn, версия 4.1.0.13744. Для корректной настройки ПО использовалась официальная информация, с которой можно ознакомиться на сайте компании-разработчика.

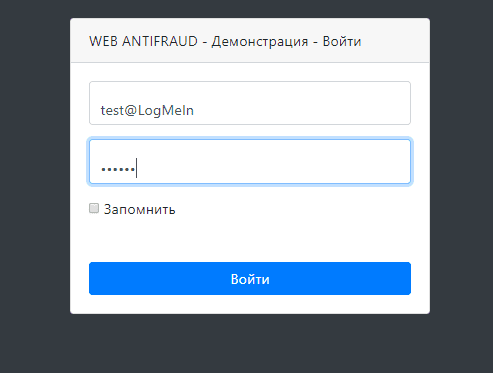

После установки и настройки программы проводим процедуру удалённого подключения к рабочему месту «жертвы». Далее пытаемся проникнуть в личный кабинет пользователя (рис. 2).

Рисунок 2. Страница удалённой авторизации в личном кабинете при помощи LogMeIn

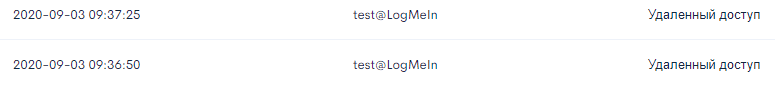

После успешного получения удалённого доступа к личному кабинету пользователя система WEB ANTIFRAUD не оставила это событие без внимания, о чём имеется отметка в журнале выявленных инцидентов (см. рис. 3).

Рисунок 3. Запись о выявлении инцидента — удалённый доступ с помощью LogMeIn

Обнаружение ПО для удалённого доступа: NetSupport

Далее тестировалось использование программного обеспечения NetSupport (версия 12.80.5). Так же, как и в предыдущем случае, после установки и настройки мы выполняем процедуру удалённого подключения и пытаемся проникнуть в личный кабинет пользователя. В итоге видим, что аналитика WEB ANTIFRAUD зафиксировала и эту попытку (рис. 4).

Рисунок 4. Запись о выявлении инцидента — удалённый доступ с помощью NetSupport

Обнаружение ПО для удалённого доступа: AnyDesk

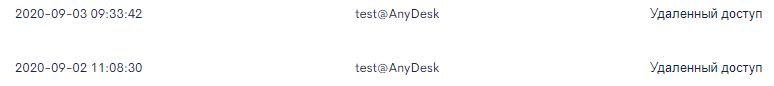

Далее проверим реакцию системы WEB ANTIFRAUD на применение злоумышленником программы AnyDesk (версия 6.0.7). Аналогично предыдущим тестам мы устанавливаем и настраиваем ПО, после чего получаем удалённый доступ к рабочему месту «жертвы» и пытаемся авторизоваться от её лица.

После успешной авторизации и имитации действий злоумышленника в личном кабинете система успешно определила использование ПО для удалённого доступа (рис. 5).

Рисунок 5. Запись о выявлении инцидента — удалённый доступ с помощью AnyDesk

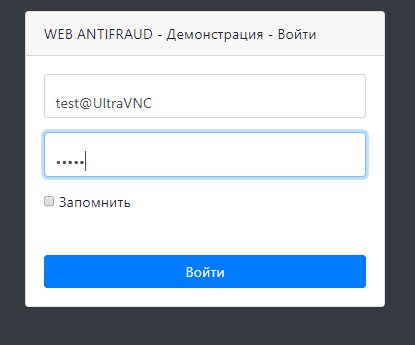

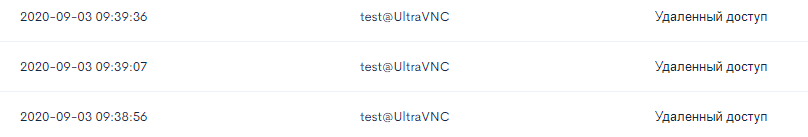

Обнаружение ПО для удалённого доступа: UltraVNC

Следующим проверялся продукт UltraVNC, версия 1.2.4.0. С помощью официального источника устанавливаем и настраиваем его. Далее успешно получаем удалённый доступ и пытаемся авторизоваться в защищаемом личном кабинете.

Рисунок 6. Страница удалённой авторизации в личном кабинете при помощи UltraVNC

Видим, что антифрод-система оперативно выявила и этот инцидент, о чём имеется отметка в журнале (рис. 7).

Рисунок 7. Запись о выявлении инцидента — удалённый доступ с помощью UltraVNC

Обнаружение клиента для удалённого доступа: RDP

Теперь мы протестируем реакцию системы на применение самого распространённого средства внешнего управления — встроенного в Windows клиента удалённого рабочего стола (RDP). Так как он имеется в большинстве версий операционных систем этого семейства, мы не могли обойти его стороной.

После непродолжительной настройки клиента получаем удалённый доступ к ноутбуку, который имитирует жертву злоумышленника. Как и в предыдущих испытаниях, пробуем авторизоваться в личном кабинете пользователя.

Авторизация проходит успешно. Как видно из рисунка 8, система выявила инцидент и записала информацию о нём в журнал.

Рисунок 8. Запись о выявлении инцидента — удалённый доступ с помощью клиента RDP

Обнаружение ПО для удалённого доступа: TeamViewer

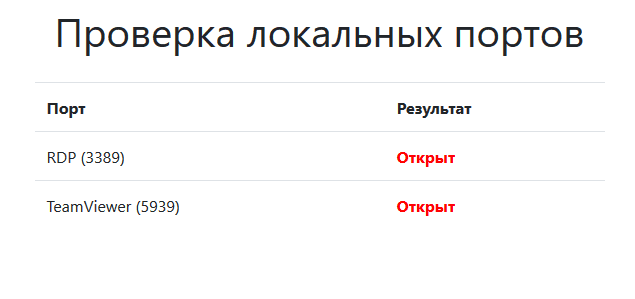

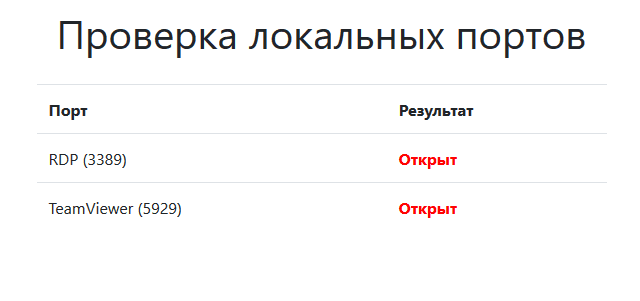

В завершение тестирования функции по поиску ПО для удалённого доступа мы узнаем, как система WEB ANTIFRAUD отреагирует на применение программного обеспечения TeamViewer. Также мы попытаемся изменить используемые этим популярным продуктом сетевые порты и посмотрим на результат.

Загружаем из официального источника версию TeamViewer 15.9.4. Далее осуществляем настройку продукта и получаем необходимый нам удалённый доступ. Авторизируемся в пользовательском личном кабинете.

На рисунке 9 представлена запись из журнала системы аналитики WEB ANTIFRAUD, в которой отмечено обнаружение программного обеспечения для удалённого доступа.

Рисунок 9. Запись о выявлении инцидента — удалённый доступ с помощью TeamViewer

Далее определим, какой открытый локальный порт в настоящий момент используется для удалённого доступа программным обеспечением TeamViewer.

Рисунок 10. Определение используемого локального порта

Как следует из рисунка 10, в TeamViewer для удалённого доступа используется локальный порт 5939. Для тестирования заявленной особенности WEB ANTIFRAUD, а именно — отсутствия сканирования локальных портов для определения используемого программного обеспечения, мы попытаемся изменить порт TeamViewer на произвольный, например на 5929. На рисунке 11 видно, что используемый локальный порт в TeamViewer сменился на требуемый.

Рисунок 11. Определение изменённого локального порта

Теперь повторно получаем удалённый доступ и пытаемся авторизоваться в личном кабинете пользователя. Процесс авторизации показан на рисунке 12.

Рисунок 12. Страница авторизации в личном кабинете при помощи TeamViewer на 5929 локальном порте

После успешной авторизации проверяем журнал инцидентов WEB ANTIFRAUD и убеждаемся, что антифрод-система успешно распознаёт подобные инциденты и заносит всю необходимую для дальнейшего расследования информацию о них в протокол (рис. 13).

Рисунок 13. Запись о выявлении инцидента — удалённый доступ с помощью TeamViewer при использовании нестандартного сетевого порта

Аналитика системы WEB ANTIFRAUD v2

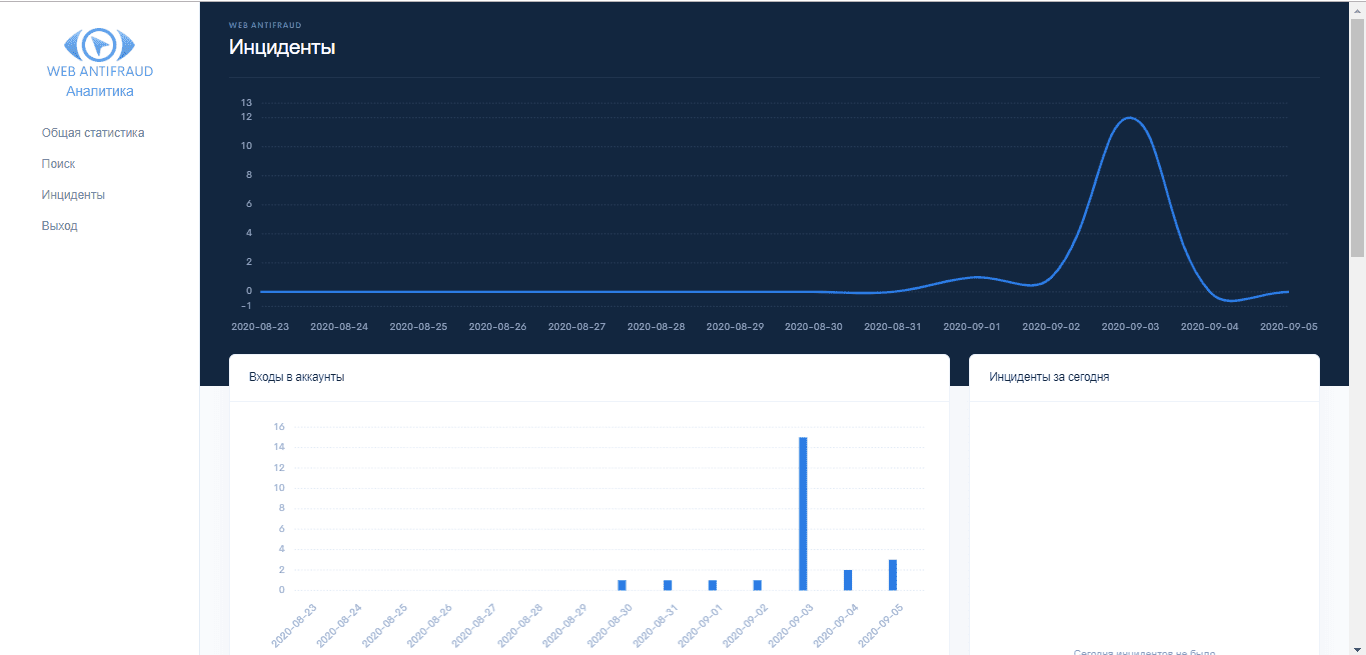

Аналитика системы в основном не претерпела значительных изменений по сравнению с предыдущей версией. На главном экране можно наблюдать графическое представление выявленных инцидентов (рис. 14); в нашем случае все происшествия касаются обнаружения программного обеспечения для удалённого доступа.

Рисунок 14. Графическое представление выявленных инцидентов на главной странице в системе WEB ANTIFRAUD

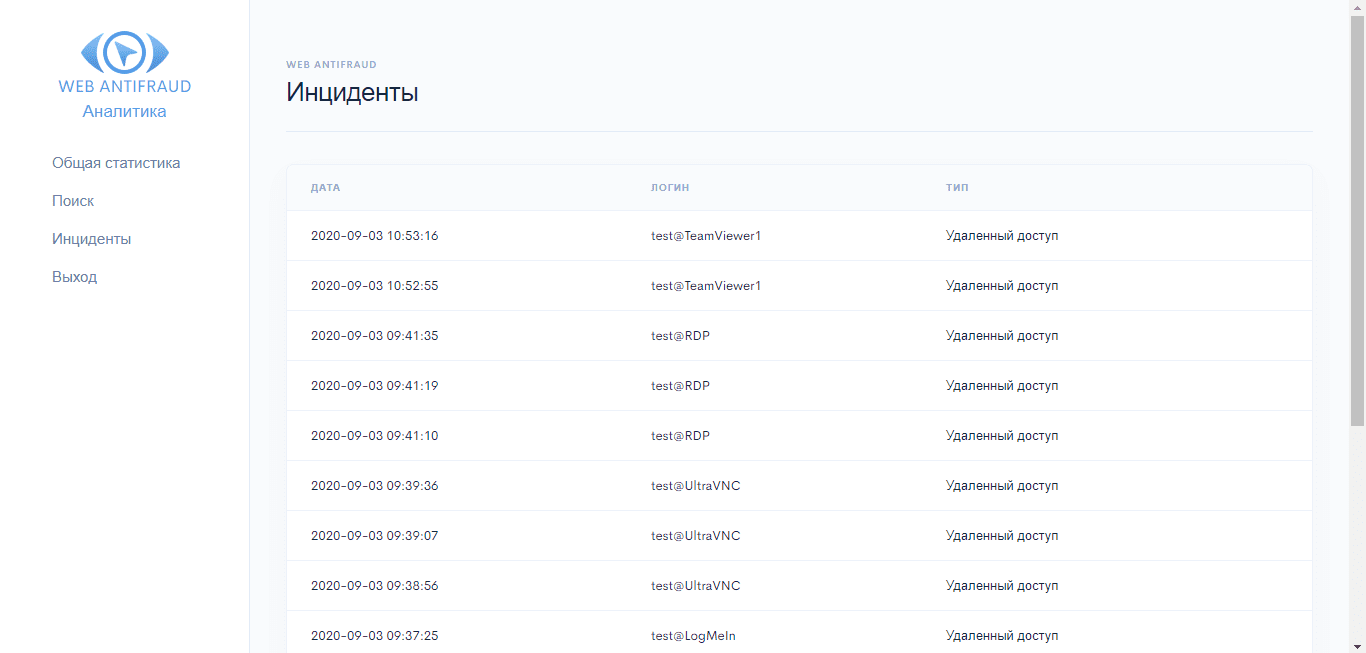

Все выявленные инциденты заносятся в соответствующий журнал (рис. 15).

Рисунок 15. Список выявленных инцидентов на странице общей статистики в системе WEB ANTIFRAUD

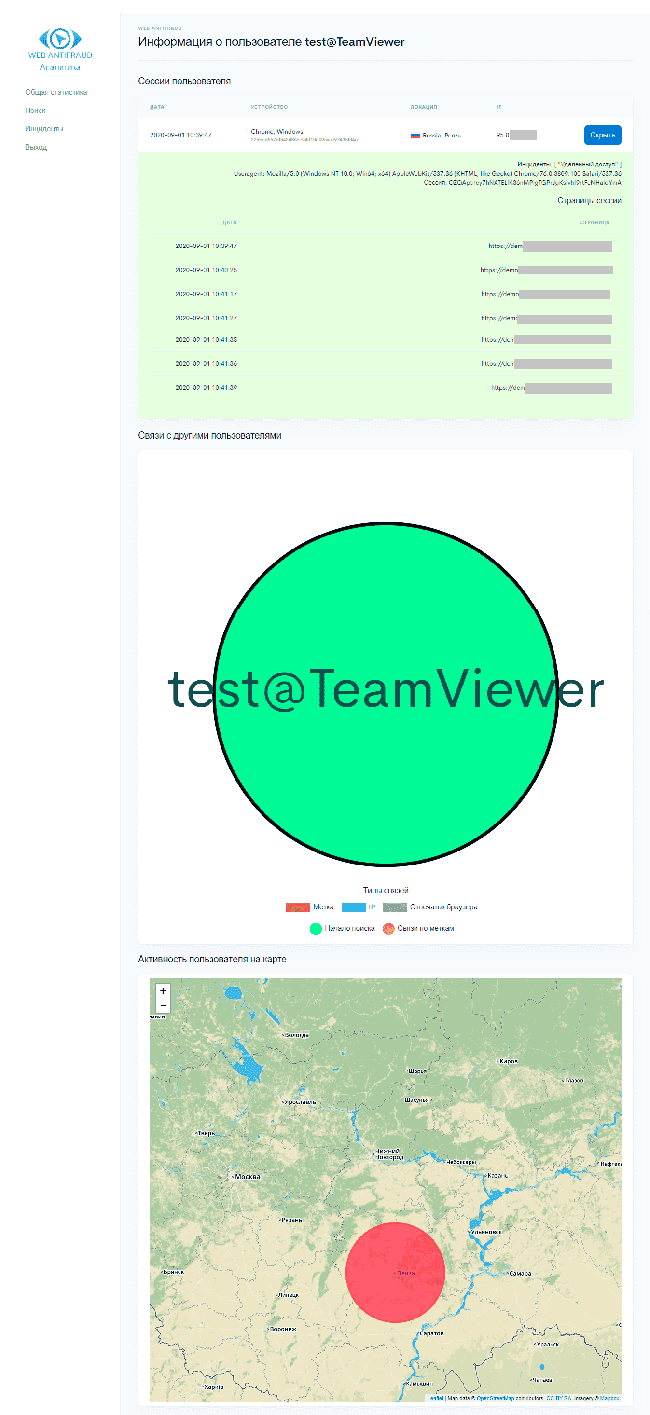

По каждому пользователю и по каждому выявленному инциденту система аналитики WEB ANTIFRAUD позволяет получить (через пункт меню «Поиск») подробную информацию для проведения объективного расследования, а также — при необходимости — и для выбора адекватных ответных мер. На рисунке 16 показана вся собранная информация по инциденту удалённого доступа с использованием программного обеспечения TeamViewer.

Рисунок 16. Информация по инциденту: удалённый доступ с использованием программного обеспечения TeamViewer

Выводы

Обновлённая система фродмониторинга WEB ANTIFRAUD v2 является действенным средством для определения факта компрометации пользовательского устройства и своевременного выявления мошеннической активности, что позволяет оперативно реагировать на обнаруженные инциденты и тем самым минимизировать ущерб. Изменения в уже существующих функциях системы и добавление новых возможностей в конечном итоге значительно повышают эффективность решения в целом.

В ходе тестирования было установлено, что новая функция системы — определение использования программного обеспечения для удалённого доступа при обращении к защищаемому ресурсу — работает корректно и вполне эффективно. Также мы установили, что система WEB ANTIFRAUD v2 успешно определяет подобное ПО даже при смене стандартных сетевых портов; это доказывает, что система не проводит их сканирования по фиксированному списку, тем самым предотвращая ложные срабатывания антивирусных средств защиты и межсетевых экранов на стороне пользователя.

Достоинства:

- Определение широкого спектра мошеннических действий.

- Выявление фактов использования ПО для удалённого доступа без сканирования сетевых портов пользователя.

- Отслеживание мошеннической активности на всех страницах и вкладках в личном кабинете пользователя.

- Определение перехвата пользовательской информации вследствие фишинговой атаки.

- Автоматическая обработка информации в режиме реального времени.

- Решение не требует доступа к внутренней инфраструктуре и базе данных компании.

- Круглосуточная и индивидуальная поддержка продукта.

Недостатки:

- Для полноценной работоспособности продукта необходимо наличие бэкенд-API для интеграции решения с сайтом клиента.

- Нет ручной настройки отдельных модулей и параметров системы.

С разработчиком системы можно связаться через официальный сайт или через твиттер-аккаунт (@AntiFraud2ru).

Реестр сертифицированных продуктов »