Сертификат AM Test Lab

Номер сертификата: 558

Дата выдачи: 29.12.2025

Срок действия: 29.12.2030

- Введение

- Функциональные возможности Servicepipe Cybert

- Варианты интеграций Servicepipe Cybert

- Системные требования и лицензирование Servicepipe Cybert

- Работа с продуктом

- 5.1. Ресурсы (Resources)

- 5.2. Обзор (Overview)

- 5.3. Статистика по трафику (Traffic statistics)

- 5.4. Расширенная аналитика (Advanced Analytics)

- 5.5. Логи запросов (Request logs)

- 5.6. Пользовательские события (Custom Events)

- 5.7. Обнаруженные аномалии (Detected Anomalies)

- 5.8. Настройки ресурса (Resource settings)

- 5.9. Пользовательские правила (Custom Rules)

- 5.10. Рейтлимитные правила (Rate Limiting Rules)

- 5.11. Настройка аккаунта (Account Settings)

- Выводы

Введение

Согласно данным компании Servicepipe, за 9 месяцев 2025 года число DDoS-атак на российские организации по сравнению с аналогичным периодом прошлого года выросло в 2 раза. Больше всего атак на сетевом уровне пришлось на кредитные учреждения — 35 %, телеком — 33 % и госсектор — 15 %. На уровне приложений больше всего атаковали: ретейл — 32 %, финансовый сектор — 22 % и телеком — 20 %. При этом атаки на уровне L7 (нацеленные на уязвимости и логику веб-приложений, имитирующие действия реальных пользователей) составили 40 % от общего числа киберинцидентов.

Отдельным тревожным трендом стал рост на 30 % «хирургических» DDoS-атак с начала года. В отличие от традиционных атак на отказ в обслуживании, эти точечные атаки нацелены на значимые бизнес-функции — такие как проведение платежей или авторизация пользователей.

Из-за развития ботнетов DDoS-атаки с каждым годом становятся всё мощнее: никого уже не удивляют пиковые значения, превышающие десятки Тбит/с. Кроме того, DDoS-атаки нередко служат прикрытием для сложных целевых воздействий: таким образом злоумышленники отвлекают внимание специалистов ИБ, чтобы скрыть проникновение в инфраструктуру жертвы с целью завладеть ценными данными.

Для защиты сайтов, веб-приложений и API от автоматизированных угроз различных типов компания Servicepipe предлагает современное решение — систему Servicepipe Cybert, способную выявлять в трафике как простых, так и продвинутых ботов, использующих пользовательский браузерный стек для маскировки.

Функциональные возможности Servicepipe Cybert

Servicepipe Cybert обеспечивает высокоточное выявление и блокировку нелегитимной бот-активности, включая парсинг, брутфорс, массовые регистрации, фейковые заявки и пр. Также заявлена поддержка сценариев защиты от DDoS-атак и соответствие типовым моделям угроз OWASP (Automated Threats to Web Applications, API Security Top 10).

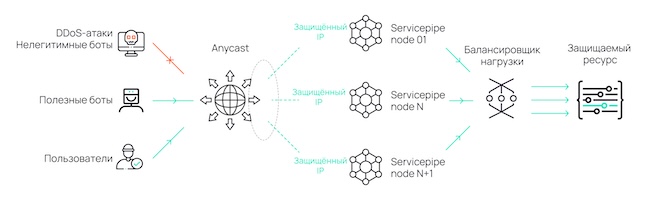

Рисунок 1. Схема работы Servicepipe Cybert

Для высокоточного выявления нелегитимных ботов в Servicepipe Cybert используется многовекторный анализ и корреляция сигналов: учитываются технические параметры источника и канала доставки запроса (сетевые признаки, характеристики TLS/HTTP‑стека, отпечатки клиента/браузера/устройства), поведенческая телеметрия внутри сессии (частота и параллелизм запросов, последовательность действий, аномальные паттерны навигации и взаимодействия), а также собственные репутационные базы. Итоговый вердикт формируется в реальном времени на основе правил и моделей машинного обучения, что позволяет отделять автоматизацию от легитимного трафика без опоры на одну-единственную эвристику (например, только блокировки по IP).

Реализованная в Servicepipe Cybert функциональность:

- Защита от DDoS-атак на уровнях L3–L7 с автоматическим срабатыванием (в реальном времени).

- Защита от нелегитимных ботов без ухудшения SEO‑показателей (за счёт выделения верифицированных ботов/поисковых краулеров).

- Балансировка нагрузки на бэкенды клиента (доступно в SaaS/reverse‑proxy‑схеме).

- Кеширование статики на нодах фильтрации (доступно в SaaS/reverse‑proxy‑схеме).

- Поддержка IPv6, WebSocket, HTTP/2.

- Поддержка схемы интеграции, не требующей передачи приватного ключа и терминации TLS во внешнем контуре (для гибридной/on‑prem схемы).

Через панель управления Servicepipe Cybert пользователи могут:

- Просматривать статистику о трафике (наглядное представление в виде графиков и таблиц).

- Получать агрегированную статистику по источникам трафика.

- Описывать условия для генерации кастомных событий, по которым можно настроить уведомления (создавать триггеры на превышение или снижение метрик, доступных в разделе «Статистика по трафику»).

- Просматривать логи запросов с детальной информацией о каждом запросе, включая действие, которое было применено к запросу, и его причину.

- Просматривать историю событий/журнал DDoS-атак на защищаемые ресурсы с детализацией по каждой атаке.

- Формировать политики фильтрации через пользовательские правила.

- Настраивать рейт-лимиты для ограничения частоты запросов.

- Управлять балансировкой трафика на origin‑серверы.

- Настраивать ограничения доступа к ресурсу по географии запросов.

- Управлять «белыми» и «черными» списками IP-адресов.

В качестве инструментария для дополнительных проверок источников запроса в Servicepipe Cybert используются 3 вида проверок: CAPTCHA (с кастомизируемым внешним видом и сложностью), JS Challenge (с настраиваемым ресурсопотреблением при выполнении), Cookie Challenge.

Для каждого защищаемого веб-ресурса можно настроить один из режимов работы Cybert:

- Мониторинг трафика (разметка). Пассивный режим, при котором весь входящий трафик анализируется и пропускается (а при работе в reverse‑proxy схеме — проксируется) без применения терминальных действий к запросам. При этом к заголовкам запроса система добавляет свой HTTP-заголовок, в котором содержится информация о классификации источника этого запроса.

- Защита от DDoS на уровне L3–L7. Активный режим, при котором весь входящий трафик также анализируется, а при обнаружении статистических аномалий активируются меры митигации атакующего трафика (комплекс мер, направленных на снижение тяжести последствий или вероятности возникновения негативных событий) в соответствии с политиками.

- Фильтрация ботов (антибот-режим). В этом режиме система активно реагирует на автоматизированные запросы в соответствии с настроенными политиками фильтрации ботов, сформированными с учётом специфики приложения. Политики можно дополнять с помощью функциональности пользовательских правил в панели управления.

Servicepipe Cybert поддерживает интеграцию с рядом решений класса Web Application Firewall (WAF), существенно снижая нагрузку на него. Это позволяет обеспечить комплексную защиту приложения не только от DDoS-атак и ботов, но и других целевых угроз: SQL-инъекции, XSS и т. д.

Варианты интеграций Servicepipe Cybert

Продукт поддерживает облачный вариант интеграций (reverse‑proxy схема) и on-prem (включая гибридные внедрения). При этом облачная модель защиты считается наиболее удобной и обладает наиболее полным набором инструментария, позволяющего эффективно бороться с продвинутыми ботами.

Рисунок 2. Облачная модель защиты (SaaS/reverse-proxy)

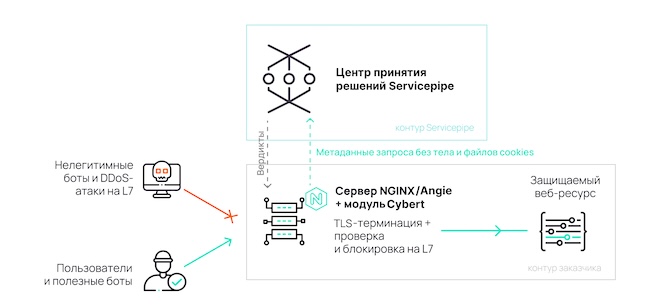

Рисунок 3. On-prem модель защиты (NGINX-модуль)

On-prem модель подразумевает локальную установку ПО Cybert в качестве модуля на веб-сервера NGINX или Angie в контуре заказчика. С помощью данного модуля происходит взаимодействие с облачным центром принятия решений Servicepipe.

Процесс обработки запросов осуществляется по следующей схеме: модуль Servicepipe Cybert, установленный на веб-сервере заказчика, по каждому входящему на этот сервер HTTP/HTTPS-запросу передаёт метаданные в облачный центр принятия решений Servicepipe. В ответ модуль получает классификацию источника запроса и вердикт — то терминальное действие, которое нужно совершить с запросом в соответствии с настроенными политиками фильтрации в рамках защиты конкретного приложения (при этом исполнение вердикта происходит на стороне заказчика).

TLS‑терминация остаётся внутри периметра заказчика, поэтому закрытые ключи не покидают контур, что помогает выполнять как регуляторные/отраслевые, так и внутренние требования безопасности.

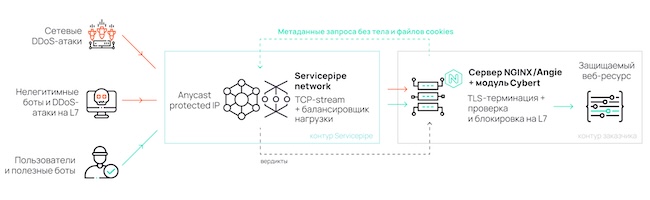

Рисунок 4. Гибридная модель защиты

Частным случаем on-prem интеграции является гибридная схема, при которой входящий трафик сначала проходит через облачные узлы фильтрации Servicepipe, где на транспортном уровне отсекаются не‑TCP и некорректные TCP‑сессии (L3/L4‑очистка, защита от volumetric DDoS), после чего только корректные TCP‑сессии доставляются в инфраструктуру заказчика на прокси‑сервер с NGINX/Angie, где установлен модуль Cybert и выполняется фильтрация трафика на уровне приложения.

Эта схема интеграции не только защищает от ботов, но и обеспечивает защиту от DDoS-атак на L3–L4 уровнях, при этом TLS по-прежнему терминируется в контуре заказчика.

Системные требования и лицензирование Servicepipe Cybert

Облачное подключение Servicepipe Cybert без локальной установки в контуре по методу reverse-proxy подразумевает смену A-записи DNS и передачу TLS-сертификата для защищаемого домена. Подключение и заведение настроек сервиса занимает до 15 минут. Для обеспечения работы защиты не требуется привлечение квалифицированных специалистов в штат заказчика.

Гибридная схема интеграции предполагает настройку передачи (проброса) TCP‑соединений на стороне Servicepipe и локальное развёртывание ПО Cybert на фронтовом веб‑сервере/обратном прокси заказчика (NGINX или Angie) в контуре сети заказчика.

Вендор предлагает срочные лицензии Servicepipe Cybert, опираясь на подход build-to-suit («сборка под заказ»). Стоимость защиты определяется по запросу, после проведения пилотного тестирования на реальном трафике. Модель лицензирования учитывает число защищаемых веб-ресурсов, объёмы легитимного трафика на них, а также требуемый уровень техподдержки и SLA. Индивидуально рассчитываются лицензии на полностью локальную защиту с помощью ПО Cybert.

Также стоит отметить, что вендор предлагает возможность развёртывания продукта на серверах Angie, а также на других форках/сборках NGINX по согласованию.

Техническое сопровождение Инженерным центром реагирования поддерживается в режиме 24×7×365. Время реакции на обращение — до 10 минут. Связь с клиентом поддерживается через чат в Telegram, почту или тикет-систему в панели управления.

Работа с продуктом

Настройка Servicepipe Cybert осуществляется через панель управления (ЛК пользователя) или REST API, настроенный для клиентов. Для демонстрации возможностей продукта мы будем использовать панель управления.

Ресурсы (Resources)

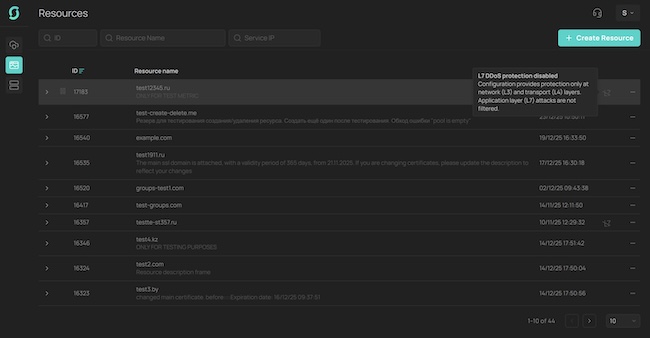

В разделе «Ресурсы» отображается список конфигураций защиты с индикацией того, какая схема интеграции применена и какая функциональность активирована для конкретного ресурса. По каждому ресурсу из этого раздела можно «провалиться» в разделы со статистикой по данной конфигурации, а также в её настройки.

Рисунок 5. Выбор ресурсов

Обзор (Overview)

В Overview представлена сводная статистика по ресурсу, которая позволяет быстро оценить текущую ситуацию.

Статистика по трафику (Traffic statistics)

Более подробные сведения представлены в отдельных разделах. Так, на вкладке «Статистика по трафику» содержится набор представлений/графиков, отражающих как состояние защищаемого ресурса, так и воздействие на трафик со стороны Servicepipe Cybert.

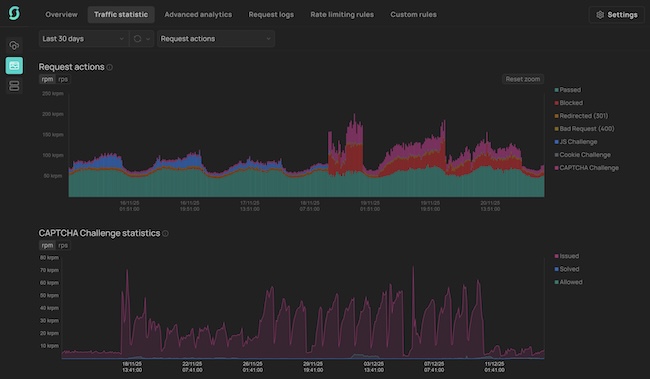

График «Действия с запросами» (Request actions) позволяет посмотреть, какая реакция со стороны Servicepipe Cybert применяется к входящим запросам.

Рисунок 6. Информация по действиям с запросами в трафике защищаемого веб-сервиса

Отдельно представлен график CAPTCHA Challenge Statistics, позволяющий оценить, насколько целесообразно применение этого метода дополнительной проверки.

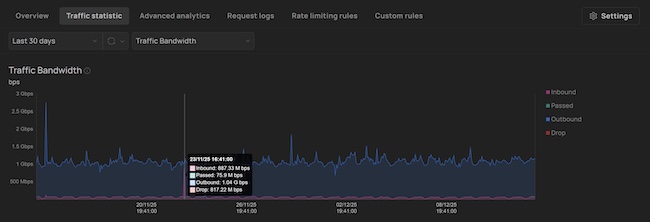

Статистика по полосе (Traffic Bandwidth) позволяет оценить общий объём входящего трафика, сброшенного (вредоносного) трафика, а также исходящего трафика от приложения в сторону его пользователей.

Рисунок 7. Статистика по полосе трафика

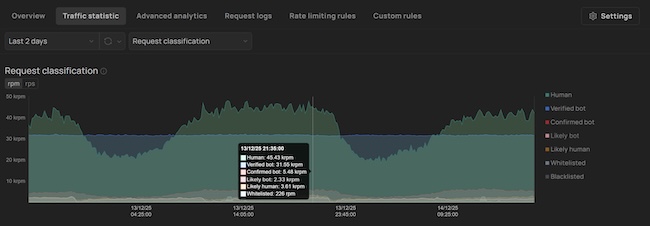

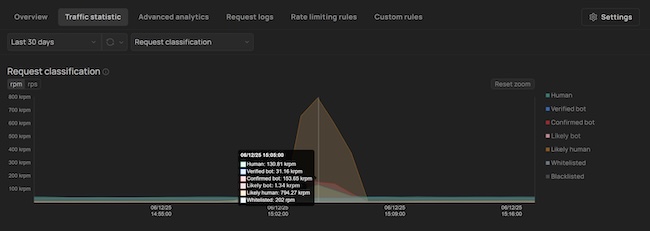

На графике «Классификация запросов» можно оценить частотность запросов от разных источников:

- Human. Запросы от реальных пользователей.

- Verified_bot. Запросы от верифицированных ботов (например, краулеров поисковых систем, роботов соцсетей).

- Confirmed_bot. Запросы от источников, однозначно отнесённых к нежелательной автоматизации.

- Likely_bot. Запросы от источников, которые не полностью совпадают с известными ботовыми сигнатурами или имеют большие отклонения от модели легитимных пользователей.

- Likely_human. Запросы от источников, имеющих небольшие отклонения от модели легитимного пользователя.

- Whitelisted. Запросы от IP-адресов из клиентского «белого» списка.

- Blacklisted. Запросы от IP-адресов из клиентского «чёрного» списка.

Рисунок 8. Классификация запросов в Servicepipe Cybert (пример 1)

Рисунок 9. Классификация запросов в Servicepipe Cybert (пример 2)

В целом в разделе «Статистика по трафику» для анализа доступны следующие виды графиков: действия с запросами, пропускная способность, классификация запросов, время ответа ориджина, коды ответа ориджина, коды ответа платформы, время обработки запроса, 5xx-ошибки ориджина (класс HTTP-статусов, начинающихся с 5, которые указывают, что проблема возникла на стороне веб-сервера, а не у пользователя), география запросов.

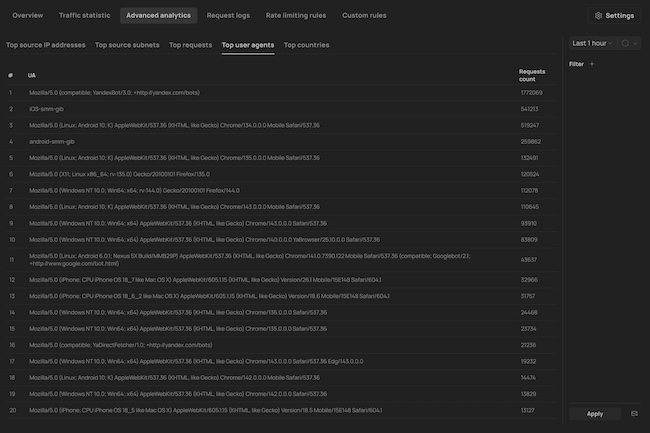

Расширенная аналитика (Advanced Analytics)

При работе системы в режиме «Фильтрация ботов (антибот)» пользователю предоставляется доступ к разделу с расширенной аналитикой. Здесь доступна информация по топам:

- Top source IP addresses. Список IP-адресов, с которых поступило наибольшее число запросов на защищаемый ресурс.

- Top source subnets. Список подсетей, из которых поступила наибольшая часть запросов.

- Top requests. Список самых частотных запросов.

- Top user agents. Список наиболее популярных юзер-агентов (User Agent, UA), встречающихся в запросах.

- Top countries. Список наиболее популярных стран, из которых исходили запросы.

Рисунок 10. Расширенная аналитика в Servicepipe Cybert

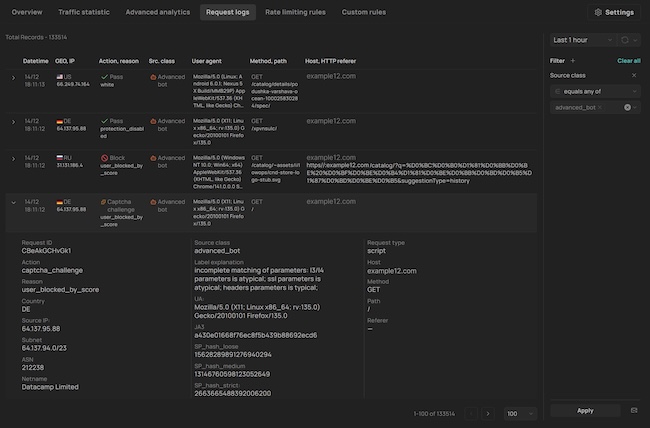

Логи запросов (Request logs)

В данном разделе отображается вся информация о запросах, которые поступают к ресурсу. Здесь доступны подробные сведения по каждому запросу, включая действие, которое было применено к запросу и его причины.

Рисунок 11. Логи запросов в Servicepipe Cybert

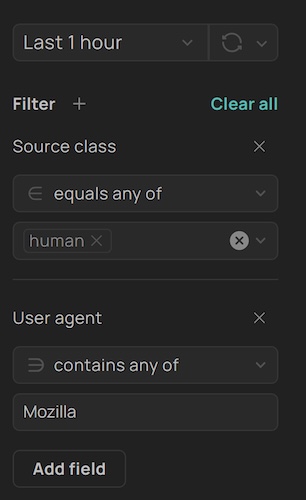

Логи можно фильтровать по всем параметрам, отображаемым в интерфейсе.

Для фильтрации предлагается использовать следующие логические операторы сравнения и соответствия:

- ∋ contains any of (содержит что-то из множества);

- ∌ contains none of (не содержит ничего из множества);

- ∈ equals any of (соответствует одному из множества);

- ∉ is none of (не соответствует ни одному из множества).

Например, так можно отфильтровать запросы от пользователей, использующих браузер Mozilla.

Рисунок 12. Фильтрация логов

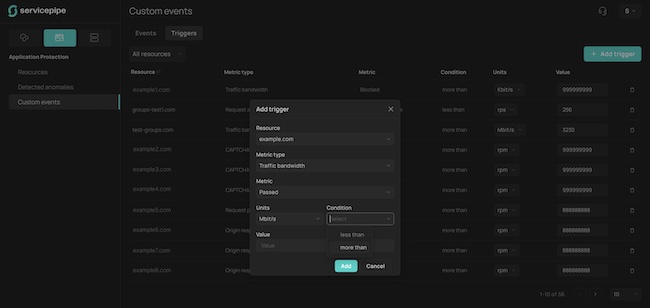

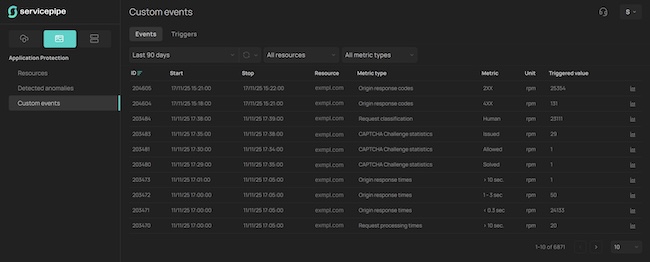

Пользовательские события (Custom Events)

В этом разделе можно настроить триггеры, срабатывание которых фиксируется в системе как событие. Для этого нужно выбрать метрику, которая вас интересует (например, объём пропускаемого в сторону приложения трафика), единицу измерения, заданную величину и условие, при котором данный триггер должен сработать.

Это позволяет отслеживать нежелательные сценарии работы веб-ресурса и своевременно получать уведомления о превышении/падении метрики относительно заданной величины.

Рисунок 13. Добавление триггера в Servicepipe Cybert

Ранее настроенные триггеры отображаются на вкладке «Triggers», а на вкладке «Events» представлен журнал событий. Каждому событию присваивается свой ID-номер, фиксируется время его начала и завершения (момент, когда метрика вернулась в пределы указанного порога).

Рисунок 14. Журнал событий в Servicepipe Cybert

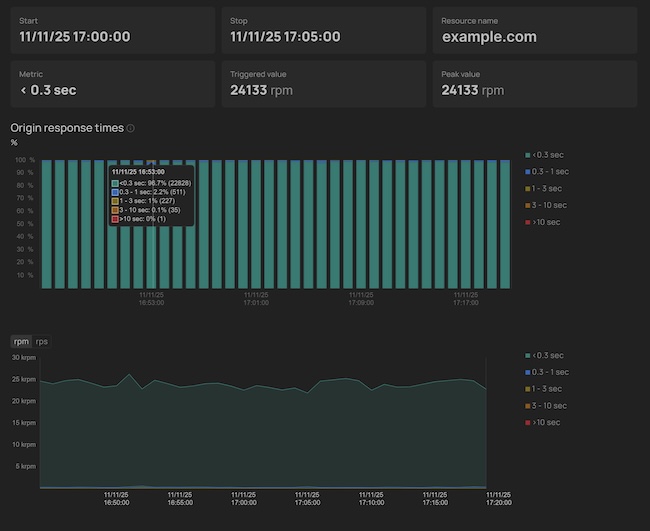

По каждому событию можно посмотреть график, визуализирующий изменение отслеживаемой метрики с момента его начала до момента завершения.

Рисунок 15. Пример графика по зафиксированному событию

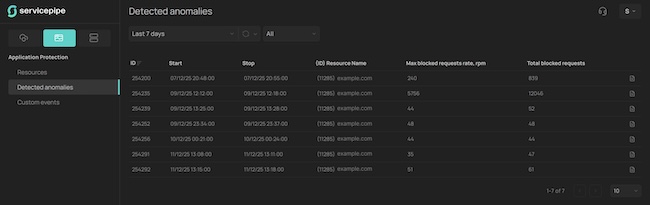

Обнаруженные аномалии (Detected Anomalies)

В данном разделе отображается журнал фиксируемых системой Cybert аномалий в трафике (DDoS-атак).

Рисунок 16. Детекция аномалий в Servicepipe Cybert

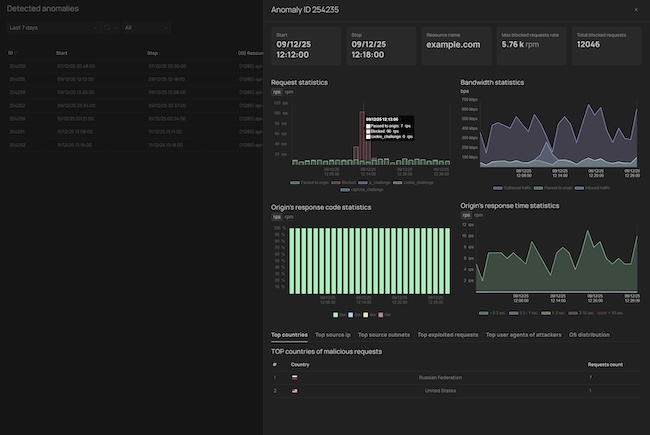

По каждой зафиксированной аномалии доступна детализированная статистика. Можно посмотреть топ стран, IP-адресов, подсетей, из которых исходила атака, а также время старта и окончания, объёмы трафика, пиковые значения и пр.

Рисунок 17. Статистика по конкретной аномалии трафика

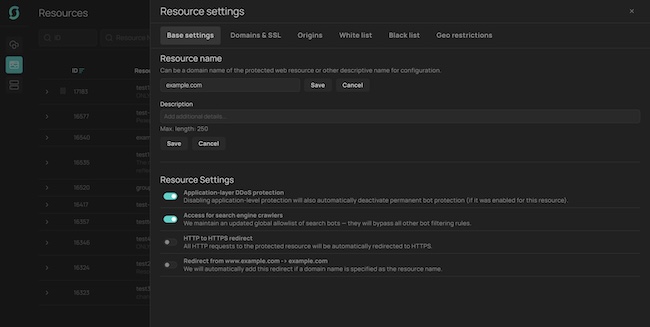

Настройки ресурса (Resource settings)

В этом разделе задаются настройки, связанные с защищаемыми доменами, режимами работы системы, балансировкой нагрузки на серверы-оригинации. Можно управлять гео-ограничениями, а также «чёрным» и «белым» списками.

Рисунок 18. Настройки ресурса

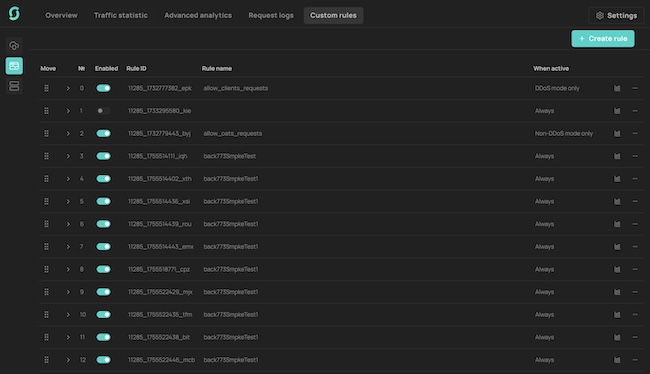

Пользовательские правила (Custom Rules)

Также в Servicepipe Cybert реализована функциональность пользовательских правил, которая позволяет создавать собственные политики безопасности. Если стандартных настроек недостаточно, вы можете гибко управлять трафиком: блокировать, разрешать или особым образом обрабатывать запросы под специфичные требования вашего бизнеса.

Политики формируются путём составления правил и определения последовательности их применения.

Рисунок 19. Пользовательские правила

Каждое правило состоит из критериев, по которым выявляются нужные запросы, и действий, применяемых к таким запросам от соответствующих классов источников. Если запрос удовлетворяет критериям, описанным в самом первом (более приоритетном) правиле, то к нему будет применено терминальное действие, указанное в правиле, и все последующие правила уже не повлияют на обработку данного запроса.

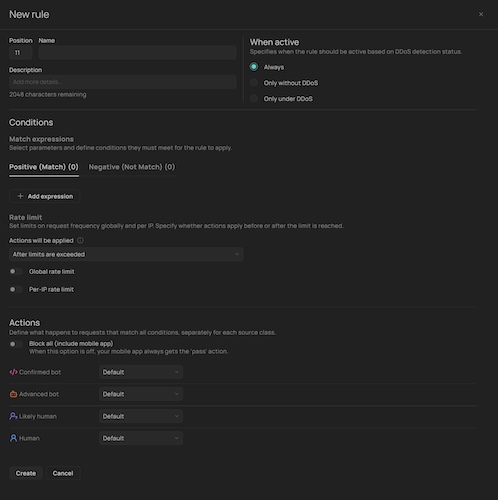

Рисунок 20. Создание нового правила в Servicepipe Cybert

Помимо параметров, связанных с самим запросом и его источником, в качестве критерия сопоставления поддерживается указание частотности запросов, имеющих указанные в правиле параметры. При этом можно выбирать, когда правило должно активироваться — до или после достижения установленного лимита частотности подошедших под условия запросов.

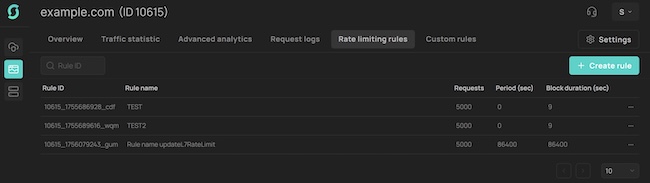

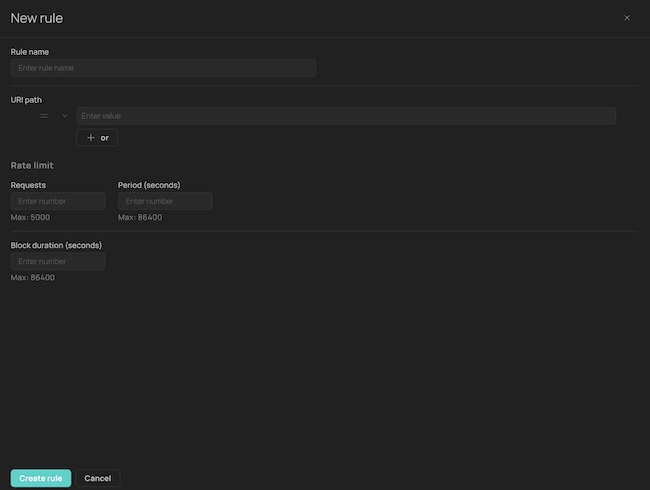

Рейтлимитные правила (Rate Limiting Rules)

Рейтлимитные правила позволяют установить пороги на максимальное количество запросов к критическим эндпоинтам (логин, API, формы, поиск) с одного IP-адреса за заданный промежуток времени. Таким образом они предотвращают «захлёбывание» приложения или API лавиной запросов, которая может привести к отказу в обслуживании (Denial of Service, DoS) или высоким затратам на обеспечение работоспособности ресурса.

Рисунок 21. Рейтлимитные правила

Рисунок 22. Настройка рейтлимитов в Servicepipe Cybert

Функциональность рейтлимитных и пользовательских правил критически важна и дополняет друг друга. С помощью рейтлимитных правил создаётся базовый «защитный периметр» от количественных атак, в то время как пользовательские правила позволяют настраивать «пропускную систему» внутри этого периметра согласно уникальному профилю трафика защищаемого веб-ресурса.

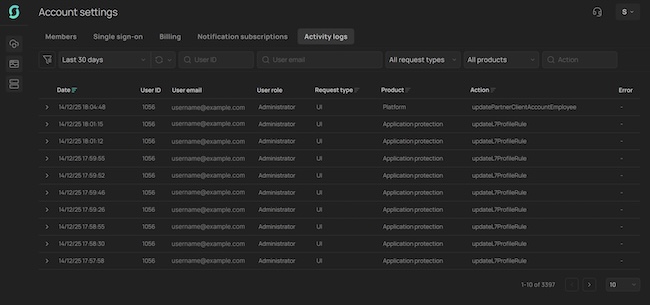

Настройка аккаунта (Account Settings)

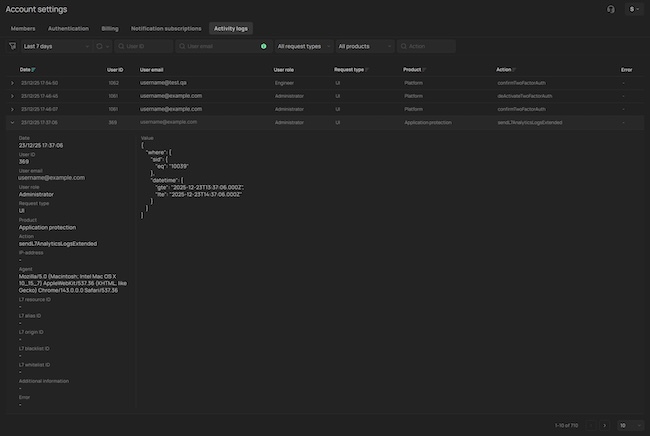

Для многопользовательской работы с сервисом в панели управления реализован раздел настроек аккаунта. В рамках него можно просматривать журнал всех действий пользователей (Activity logs), управлять доступами, осуществлять глобальные настройки, связанные с аутентификацией пользователей в рамках аккаунта (можно настроить интеграцию с собственным провайдером аутентификации с использованием технологии единого входа (SSO) или включить принудительную двухфакторную аутентификацию для всех пользователей аккаунта).

Рисунок 23. Журнал действий пользователей в Servicepipe Cybert

Рисунок 24. Просмотр журнальной записи

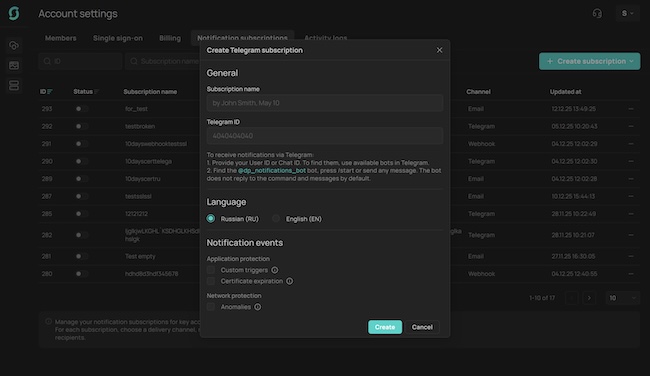

Также в разделе с настройками аккаунта можно настроить отправку уведомлений (Notification subscriptions) о событиях сервиса в выбранный канал: Telegram, Webhook, на электронную почту. Например, пользователь может отправлять уведомления в выделенный чат или канал Telegram, либо через Webhook направлять оповещения в SIEM-систему.

Рисунок 25. Настройка уведомлений в панели управления Servicepipe

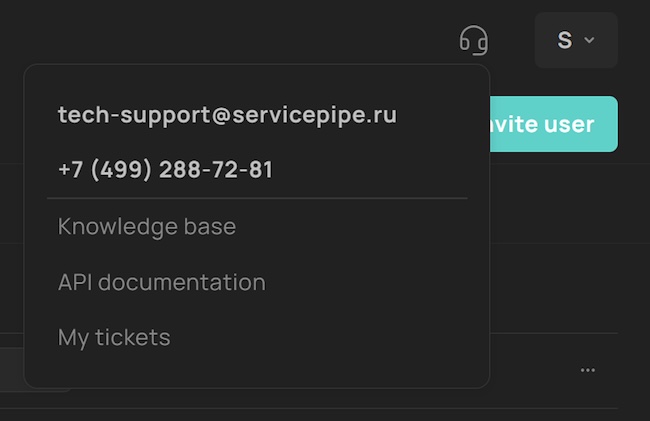

Прямо из панели управления можно обратиться к базе знаний по продукту, посмотреть документацию по API или создать обращение в техподдержку. Все ранее созданные запросы доступны здесь же, в разделе «Мои тикеты».

Рисунок 26. Выпадающее меню по поддержке пользователей в Servicepipe Cybert

Выводы

Servicepipe Cybert 4.0 обеспечивает высокую точность фильтрации нежелательной автоматизированной активности без блокировки реальных пользователей и влияния на показатели SEO. Решение предоставляет гибкие возможности по обработке трафика через веб-интерфейс и API. Система поддерживает одновременное применение различных сценариев безопасности для разных частей веб-ресурса: блокировку DDoS-атак, фильтрацию ботов или мониторинг трафика с последующей передачей данных в сторонние аналитические системы.

При этом возможность локальной терминации зашифрованного трафика на серверах NGINX заказчика делает это решение особенно актуальным для организаций, планирующих встроить анализ трафика в существующую ИТ-инфраструктуру, не передавая TLS-сертификат в сторонние сервисы.

Достоинства:

- Защита без блокировок по IP-адресу и задержек в срабатывании.

- Отсутствие влияния на SEO и потери реальных пользователей.

- Наличие нескольких вариантов развёртывания, API для интеграций.

- Подключение в течение 10–30 минут без сложных настроек, обучения пользователей и отсрочек для накопления статистики.

- Схема интеграции с терминацией TLS в контуре компании без передачи приватного ключа шифрования, что позволяет соответствовать отраслевым стандартам PCI DSS и ГОСТ Р 57580.1–2017.

- Менее 0,01 % ложноположительных срабатываний.

- Менее 1 мс на принятие решения о блокировке вредоносного запроса.

- Оптимизация TCO (Total Cost of Ownership, совокупная стоимость владения) за счёт снижения паразитной нагрузки на приложения и ИТ-инфраструктуру.

- Решение входит в реестр отечественного ПО (реестровая запись №15575 от 18.11.2022).

Недостатки:

- Необходимость обучения профилю трафика мобильного приложения (для браузерного трафика защита работает из коробки).

- Отсутствие возможности скачать развёрнутый отчёт по зафиксированным системой аномалиям.

- Отсутствие возможности строить графики по трафику по заданным фильтрам.