Сертификат AM Test Lab

Номер сертификата: 514

Дата выдачи: 24.04.2025

Срок действия: 24.04.2030

- Введение

- Архитектура PT ISIM 5

- Функциональные возможности PT ISIM 5

- Системные требования PT ISIM 5

- Сценарии использования PT ISIM 5

- Выводы

Введение

Промышленные инфраструктуры продолжают оставаться одними из основных целей для кибератак. Уязвимости в них часто связаны не только с техническими аспектами, но и с отраслевой спецификой:

- использование непроектных автоматизированных рабочих мест (APM), в том числе с выходом в интернет;

- неконтролируемый доступ к технологической сети, включая удалённые соединения;

- применение паролей по умолчанию и общих учётных записей;

- отсутствие сегментации сети;

- использование заражённых и неразрешенных USB-устройств;

- отсутствие регулярных обновлений программного обеспечения (ПО) и баз правил обнаружения угроз.

Обнаружение сложных таргетированных атак требует анализа аномалий и подозрительных действий в сети и обнаружения событий безопасности на уровне операционных систем (ОС) и прикладного программного обеспечения систем автоматизации. Важно идентифицировать опасные технологические команды в прикладном ПО автоматизированной системы управления технологическим процессом (АСУ ТП) и устанавливать логические связи между всеми этими действиями. Для решения описанных задач требуется единый инструмент, который одновременно будет контролировать технологический трафик и следить за активностью на хостах.

Учитывая текущие требования рынка и вызовы, Positive Technologies выпустила новое пятое поколение продукта PT Industrial Security Incident Manager (PT ISIM 5). Мы уже делали обзор PT ISIM как системы глубокого анализа промышленного трафика. В новом поколении появился модуль PT ISIM Endpoint, позволяющий детектировать киберугрозы непосредственно на конечных узлах технологической сети, включая анализ действий в прикладном ПО АСУ ТП. В продукте также переработаны ключевые сценарии работы пользователя: от обзора инфраструктуры на дашборде и схеме сети, до обнаружения аномалий техпроцесса.

С новыми возможностями PT ISIM трансформировался из инструмента анализа промышленного трафика в комплексную платформу для мониторинга безопасности промышленных ОТ-инфраструктур. При этом продукт остался гибким и может использоваться только в режиме мониторинга сетевого трафика.

Архитектура PT ISIM 5

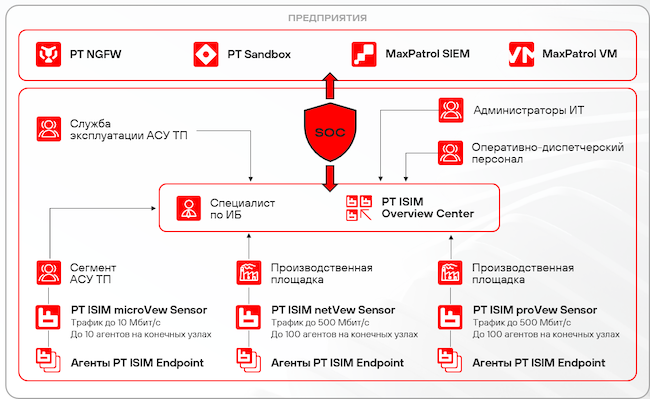

PT ISIM 5 гибко масштабируется исходя из конкретных требований и задач. На пилотном этапе внедрения системы можно начать с наиболее критичного сегмента инфраструктуры. Это позволит проверить функциональность и оценить применимость решения в конкретных условиях. Затем — поэтапное расширение на другие узлы и платформы с выходом на полное покрытие всех процессов в сети.

Продукт включает в себя программные компоненты:

- PT ISIM View Sensor (обобщённое наименование продуктов PT ISIM microView Sensor, PT ISIM netView Sensor, PT ISIM proView Sensor) — базовый компонент. Может применяться как самостоятельное решение для решения задач обнаружения угроз по анализу сетевого трафика и мониторинга сетевой инфраструктуры. Устанавливается на уровне сегмента сети АСУ ТП или всей производственной платформы. Анализирует и хранит сетевой трафик, строит цепочки атак. При подключении к нему агентов ISIM Endpoint получает с них события безопасности и управляет ими.

- PT ISIM Endpoint Server — компонент сбора событий с хостовых агентов PT ISIM Endpoint Agent. Может устанавливаться как на сервере PT ISIM View Sensor, так и на отдельном сервере.

- PT ISIM Overview Center предназначен для сбора информации об инцидентах с подключенных к нему узлов. Применяется для их централизованной настройки и обновления сенсоров PT ISIM View Sensor. Устанавливается на уровне ситуационного центра (SOC).

- PT Management and Configuration (PT MC) — элемент управления пользователями системы, единого входа в продукты Positive Technologies.

- PT ISIM Endpoint Management — интерфейс управления хостовыми агентами PT ISIM Endpoint Agent.

- PT ISIM Endpoint Agent — компонент для сбора инвентарных данных и событий безопасности уровня ОС, а также прикладного ПО АСУ ТП. Детектирует инциденты от служб Sysmon, Auditd на конечных узлах технологической сети. Устанавливается на серверы SCADA и рабочие места.

Программно-аппаратными узлами системы могут быть узлы PT ISIM View Sensor и PT ISIM Overview Center. Гибкая архитектура продукта позволяет формировать технические решения, даже если в инфраструктуре компании используются диоды данных.

Функциональные возможности PT ISIM 5

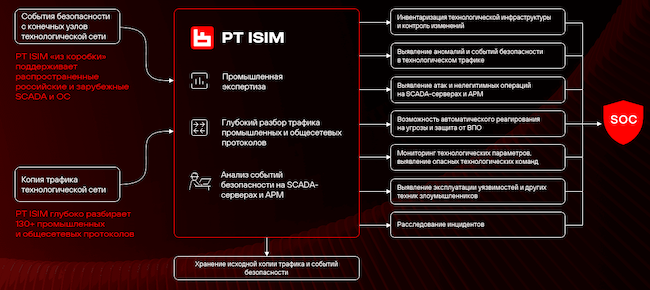

PT ISIM 5 обеспечивает контроль возможных векторов кибератак даже в масштабных технологических сетях. Работает с копией трафика, не вмешиваясь в работу технологического оборудования и сетевых сегментов, что гарантирует отсутствие воздействия на их функционирование. Сенсор PT ISIM View Sensor анализирует копию сетевого трафика, детектирует события информационной безопасности, регистрирует их и проводит инвентаризацию сети. В процессе он сохраняет данные об узлах и формирует визуальную топологию их взаимодействия.

При подключении агентов конечных узлов PT ISIM Endpoint сенсор получает от них данные об инцидентах на контролируемых конечных узлах — автоматизированных рабочих мест (АРМ) операторов или инженера и серверов систем автоматизации. Компонент позволяет детектировать как распространённые техники атак на Windows и Linux-системы, так и специфические методы, характерные для технологических систем.

Рисунок 1. Схема работы PT ISIM 5

Продукт Positive Technologies предназначен для обеспечения безопасности технологических сетей и АСУ ТП. Он проводит мониторинг трафика, серверов SCADA и рабочих станций. Позволяет инвентаризировать активы сети и анализировать события безопасности в прикладном ПО АСУ ТП. Система помогает управлять уязвимостями, оценивать риски, контролировать технологические сигналы и автоматически реагировать на выявленные угрозы.

Рисунок 2. Единая система обеспечения безопасности предприятия

Продукт включает в себя глубокую промышленную экспертизу Positive Technologies и возможности для мониторинга и защиты специфических сетевых и промышленных протоколов, используемых в различных отраслях и системах автоматизации:

- Более 130 промышленных протоколов — Modbus TCP, OPC DA, OPC UA, MQTT, МЭК-60870-5-104, МЭК-61850 (Goose и MMS) и протоколы от Siemens, Honeywell, ABB, Mitsubishi Electric и других крупных производителей.

- Операционные системы (ОС). Встроенные экспертные правила позволяют выявлять атаки на различные версии ОС, включая Windows, Linux и отечественные версии последнего (например, Astra Linux, РЕД ОС).

- SCADA-системы. Поддержка и анализ безопасности различных SCADA-систем, включая популярные решения от российских и международных производителей (например, «Альфа платформа», Redkit SCADA, Siemens SIMATIC WinCC, Trace Mode и другие).

Рисунок 3. Промышленная экспертиза в PT ISIM 5

PT ISIM View Sensor использует специальную экспертную базу Positive Technologies Industrial Security Threat Indicators (PT ISTI). Она формируется на основе уязвимостей и типичных недостатков информационной безопасности АСУ ТП. Их выявляют специалисты компании при анализе защищённости, а также в процессе регулярного изучения новых угроз. База выпускается в виде пакета PT ISIM-rules.

Вендор регулярно обновляет её, добавляя новые сигнатуры и правила для детектирования атак на промышленную и ИТ-инфраструктуру. База PT ISTI может обновляться как онлайн с серверов обновления Positive Technologies, так и вручную.

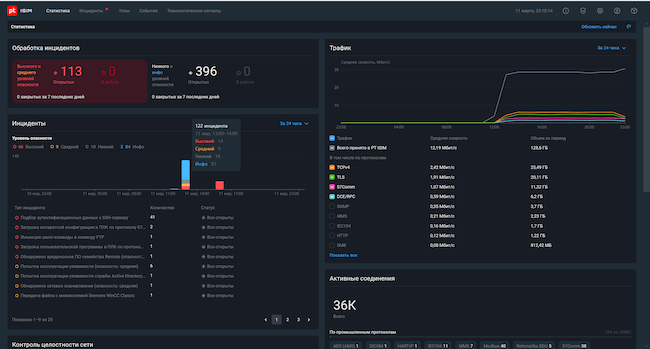

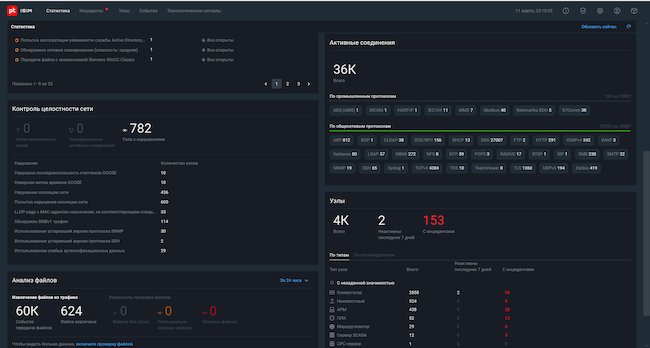

В новом поколении решения полностью переработан стартовый дашборд. На одной странице на нём отображаются показатели по обнаруженным объектам:

- выявленные за последнее время инциденты;

- показатели контроля целостности сети — неразрешённые соединения и новые узлы;

- базовые данные об инвентаризации узлов, соединений сети;

- количество файлов, извлечённых PT ISIM из трафика и проверенных антивирусами в PT Sandbox;

- скорость и объем полученного трафика, в целом и в разрезе по протоколам.

По каждому показателю информация детализируется до инцидентов, узлов и соединений, по которым он был вычислен.

Рисунок 4. Стартовый дашборд PT ISIM View Sensor

Рисунок 5. Стартовый дашборд PT ISIM View Sensor (продолжение)

PT ISIM 5 обеспечивает киберустойчивость промышленной инфраструктуры и соблюдение отраслевых стандартов. Система помогает выполнять требования ФСТЭК России по защите объектов критической информационной инфраструктуры (КИИ). Продукт покрывает широкий перечень мер, предусмотренные приказом ФСТЭК № 239, в частности:

- ИАФ — Идентификация и аутентификация.

- АУД — Аудит безопасности, включая такие ключевые меры, как Инвентаризация информационных ресурсов (АУД.1), Регистрация событий безопасности (АУД.4), Контроль и анализ сетевого трафика (АУД.5) и Мониторинг безопасности (АУД.7).

- СОВ — Предотвращение вторжений (компьютерных атак).

- ИНЦ — Реагирование на компьютерные инциденты.

- УКФ — Управление конфигурацией.

- АВЗ - Антивирусная защита (через интеграцию PT ISIM и PT Sandbox).

Системные требования PT ISIM 5

PT ISIM 5 может устанавливаться как на физическом сервере, так и в виртуальной среде.

Таблица 1. Требования к инфраструктуре

Параметр | microView Sensor | netView Sensor | proView Sensor |

Скорость обработки трафика | До 10 Мбит/с | До 500 Мбит/с | До 500 Мбит/с |

Количество подключенных агентов ISIM Endpoint | До 10 | До 100 | До 100 |

Таблица 2. Аппаратные требования

Параметр | Значение | |||

proView Sensor | netView Sensor | microView Sensor | Overview Center | |

Центральный процессор | Intel Xeon 3,5 ГГц, кеш 8 МБ, 4C/8T | Intel Core i5 | Intel Xeon 3,5 ГГц, кеш 8 МБ, 4C/8T | |

Память (ОЗУ) | 2 × 16 ГБ DDR4 | 16 ГБ DDR4 — минимум, рекомендуется 32 ГБ DDR4 | 2 × 16 ГБ DDR4 | |

Дисковое пространство | Варианты конфигурации: 1 ТБ SSD; 1 ТБ SSD и 4 ТБ HDD. Дополнительный HDD используется для хранения PCAP-файлов, что увеличивает общее время хранения событий и статистики, повышает стабильность работы ОС | 256 ГБ SSD | 1 ТБ SSD | |

Сетевой адаптер | не менее 2 × 10/100/1000 Мбит/с, RJ-45 | не менее 2 × 10/100/1000 Мбит/с, RJ-45 | ||

Продукт совместим с 64-разрядными серверными версиями ОС Debian 10.12 Buster, Debian 12.8.0 Bookworm, Astra Linux Special Edition 1.7.2 в режиме защищённости «Воронеж» или «Смоленск».

Для работы PT ISIM необходимы минимум два сетевых интерфейса: для предоставления доступа к продукту через веб-интерфейс и по SSH — сервисный; для получения копии трафика анализируемой сети — технологический. Если SPAN трафик подаётся более чем с одного коммутатора (несколько точек съёма трафика), то важно, чтобы суммарный объём трафика по всем портам не превышал максимально допустимый объём. На лицензировании, впрочем, это никак не отражается.

Сценарии использования PT ISIM 5

PT ISIM 5 полезен ответственным за информационную безопасность, работоспособность ИТ-инфраструктуры и непрерывность производства. Продукт помогает защитить критически важную инфраструктуру предприятия от актуальных киберугроз. Обеспечивает устойчивую работу систем промышленной автоматизации, гарантирует киберустойчивость промышленной инфраструктуры и тем самым способствует непрерывности производственных процессов.

Области применения PT ISIM 5:

- АСУ ТП на промышленных предприятиях.

- АСУ субъектов КИИ.

- Промышленные предприятия и производства с распределённой инфраструктурой.

- Системы управления инженерной инфраструктурой городских и муниципальных служб, центров обработки данных, торговых, деловых центров.

- Промышленный интернет вещей (IIoT).

- DICOM-совместимые системы и сети учреждений здравоохранения.

- Системы управления движением рельсового транспорта.

Основные сценарии использования PT ISIM 5 — работа с инцидентами, инвентаризация технологической сети, обнаружение неавторизованных подключений, нарушение целостности технологической сети, выявление неправомерных действий внутреннего пользователя.

Работа с инцидентами

Продукт Positive Technologies анализирует сетевой трафик и обнаруживает события безопасности в режиме реального времени. Встроенная база из более 10 000 правил и индикаторов угроз обеспечивает высокую точность обнаружения атак. Результаты анализа можно использовать при просмотре сессий (соединений) и событий. Также предусмотрена возможность скачивания Packet Capture (PCAP) файлов для углубленного исследования во внешних средствах анализа.

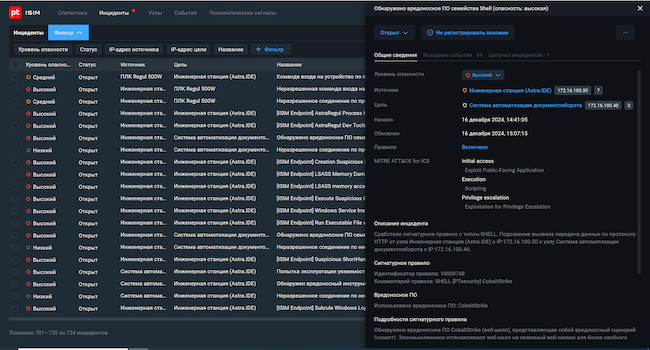

Обнаруженные инциденты используются для детального изучения как в интерфейсе отдельных сенсоров и доступны в ISIM Overview для централизованного мониторинга. Список инцидентов можно сортировать и фильтровать по разным параметрам (степени опасности, IP-адресу сети и так далее). Ко всем инцидентам внутри системы есть подробное описание на русском и английском языках.

Рисунок 6. Список инцидентов в PT ISIM 5

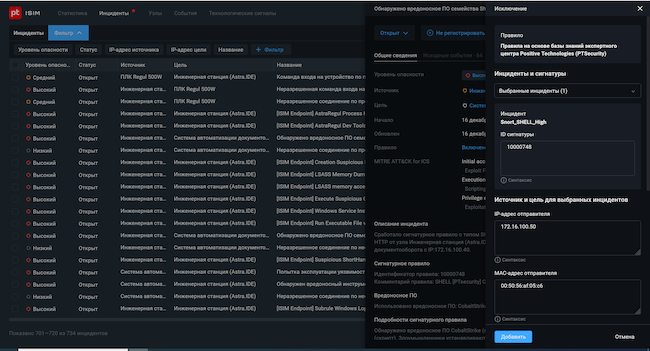

При ложноположительных срабатываниях сигнатур и правил на штатную активность в технологической сети (например, при подозрениях на обнаружение вредоносной программы по совпадению сигнатур трафика) PT ISIM позволяет исключить похожие срабатывания в будущем, просто добавив исключение в правила, причем для отдельной сигнатуры, а не для всего правила. Для этого необходимо нажать кнопку «Добавить исключение» — и система автоматически подставит нужные параметры, в том числе идентификатор сигнатуры, чтобы в будущем подобные события в этой инфраструктуре не рассматривались как инциденты.

Рисунок 7. Добавление исключения в PT ISIM 5

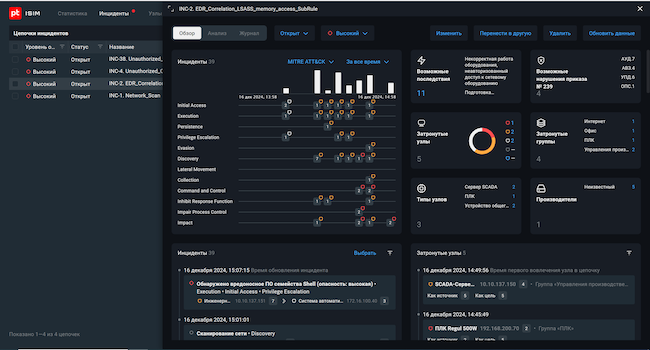

ISIM Endpoint Agent собирает и анализирует события из ОС Windows, Linux, а также ПО АСУ ТП. Он автоматически выявляет угрозы и передает данные для анализа. Модуль цепочек инцидентов автоматически группирует события безопасности, которые могут быть связаны с последовательными действиями хакеров. Цепочка полностью интерактивная: можно открыть конкретный инцидент, изучить его детали и связанные события, отобразить затронутые им устройства.

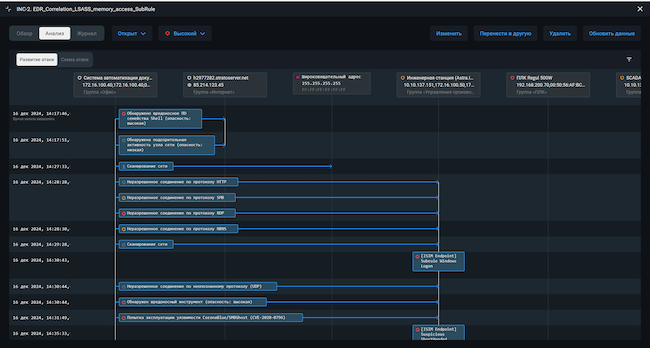

Рисунок 8. Модули цепочек инцидентов в PT ISIM 5

В интерфейсе отображается история атаки с детализацией её интенсивности, техник и тактик злоумышленников.

Рисунок 9. История развития атаки

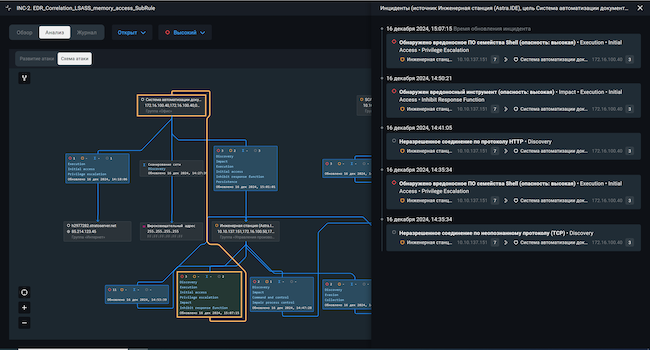

В режиме «Схема атаки» в интерфейсе отображаются данные о направлении атаки и ее интенсивности: откуда она началась и какие техники использовал хакер во время движения по инфраструктуре.

Рисунок 10. Схема атаки

В примере представлены сработки трех механизмов обнаружения хакерской активности в PT ISIM:

- Анализ сетевого трафика — фиксирование несанкционированных соединений, попыток эксплуатации уязвимостей и других атак.

- Мониторинг активности хостов (Endpoint-агент) — обнаружение подозрительных действий, включая дамп LSASS, брутфорс в ОС и другие угрозы.

- Встроенные пакеты экспертизы — оперативное обнаружение несанкционированного запуска инженерных утилит, попыток подбора паролей к SCADA, подмены проектов и других потенциально опасных действий на прикладном уровне систем автоматизации.

В результате в единой консоли в PT ISIM агрегируются и отображаются для последующего анализа данные с конечных узлов технологической сети, включая информацию из сетевого трафика и данные о техпроцессах, полученные в ходе глубокого анализа промышленных протоколов. Это позволяет формировать целостную картину происходящего и оперативно реагировать на угрозы.

Инвентаризация технологической сети

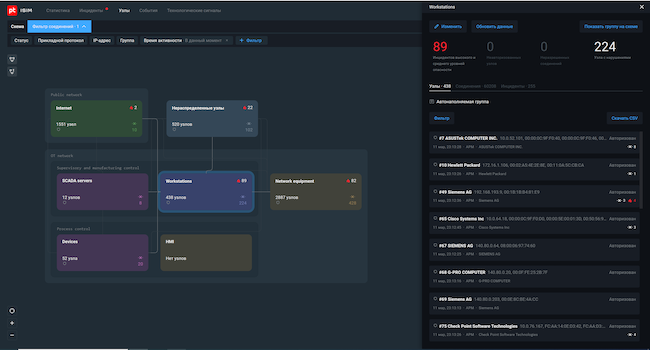

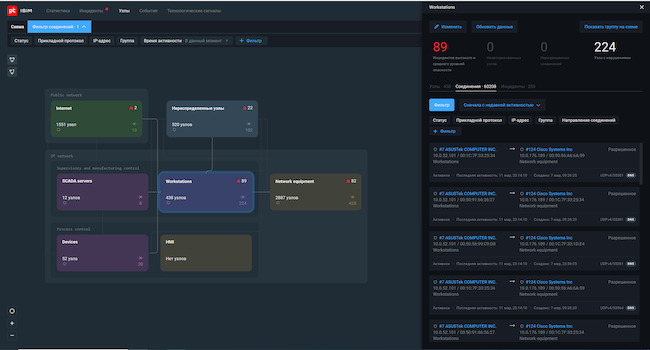

Глубокое понимание защищаемой инфраструктуры — ключевой принцип информационной безопасности. В PT ISIM для этого предусмотрены два функциональных модуля, обеспечивающие полную видимость активов и анализ их взаимодействий в сети.

Система автоматически выявляет узлы технологической сети и активность соединений в трафике. После подключения к трафику PT ISIM автоматически определяет активные узлы и классифицирует их по заданному алгоритму.

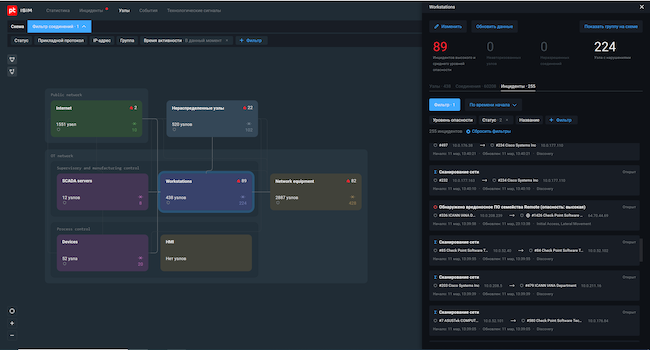

Рисунок 11. Интерактивная карта групп узлов на схеме сети, вкладка «Узлы»

Рисунок 12. Интерактивная карта групп узлов на схеме сети, вкладка «Соединения»

Рисунок 13. Интерактивная карта групп узлов на схеме сети, вкладка «Инциденты»

Чтобы выявлять нелегитимные соединения, подключение новых устройств к сети, нарушения целостности сети, необходимо зафиксировать нормальное состояние сети и соединений, при отклонении от которых будут формироваться события безопасности. Система формирует нормальное состояние сети в специальном режиме обучения, когда система фиксирует штатную активность. А для протоколов МЭК 61850 MMS и GOOSE готовый профиль взаимодействия может быть загружен в сенсор PT ISIM proView Sensor из файла проекта SCD (файл описания конфигурации подстанции по МЭК 61850) без необходимости включения режима обучения.

Для удобства классификации узлов сети рекомендуется организовать их в группы, отражающие технологические установки, отдельные подсети или уровни сети, такие как Supervisory and Manufacturing Control и Process Control. Для этого следует настроить группы один раз, используя фильтры на основе подсетей и типов устройств.

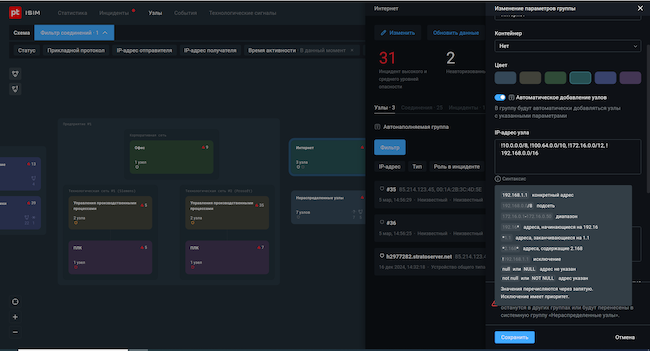

Рисунок 14. Настройка автонаполняемой группы в PT ISIM 5

После этого ISIM автоматически распределит узлы по заданным категориям, упрощая анализ инцидентов и определение их источника.

Подход, реализованный в PT ISIM 5 позволяет легко ориентироваться в инфраструктурах с десятками тысяч узлов. При необходимости пользователь может получить детальный анализ состава групп и соединений — как активных сейчас, так и проявивших активность несколько месяцев назад.

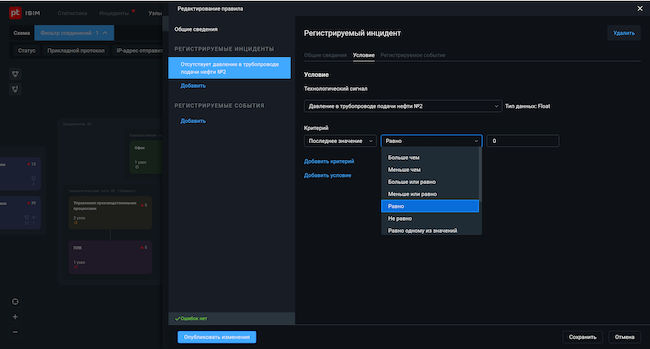

Кастомизация правил для обнаружения целенаправленных атак

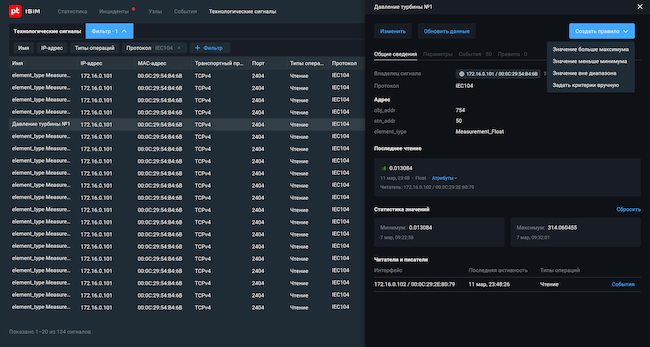

Чтобы наладить дополнительный уровень контроля, вендор рекомендует использовать модуль контроля технологического процесса. Он позволяет решить задачи:

- проводить инвентаризацию технологических сигналов и устройств сети, ведущих коммуникацию по этим сигналам;

- создавать пользовательские правила, которые будут обнаруживать отправку критически важных команд телеуправления;

- создавать пользовательские правила, обнаруживающие отклонения основных показателей технологического процесса от нормального поведения. Такая функция позволит обнаруживать отклонения в работе устройств при компрометации SCADA-системы атакующими в ситуациях, когда отклонения ключевых показателей могут оказаться незамеченными операторами.

Рисунок 15. Технологические сигналы в PT ISIM 5

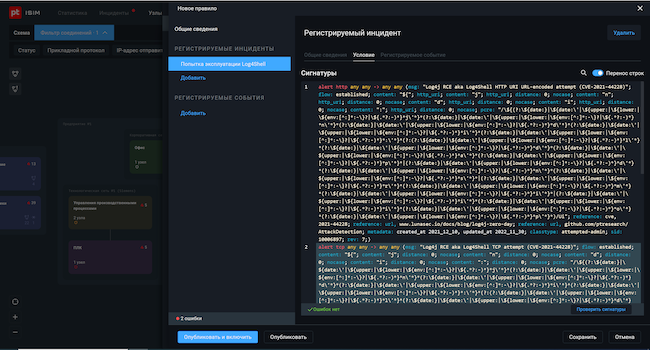

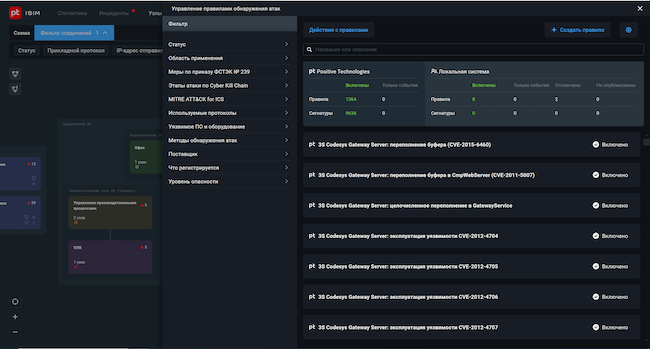

Для детектирования целенаправленных атак на предприятие в систему можно добавлять собственные пользовательские правила на основе:

- Сигнатур (решающих правил) — для выявления атак через анализ сетевого трафика.

Рисунок 16. Пользовательское правило на основе сигнатур в PT ISIM 5

- Анализа значений технологических сигналов для выявления опасных действий в техпроцессе, которые могут быть не зафиксированы SCADA-системой в случае её компрометации.

Рисунок 17. Пользовательское правило для анализа техсигнала в PT ISIM 5

Функция доступна в разделе «Управление правилами обнаружения атак».

Рисунок 18. Управление правилами обнаружения атак в PT ISIM 5

Выводы

PT ISIM 5— это продукт для мониторинга и анализа безопасности технологических сетей. Он интегрирует и анализирует данные с различных устройств и систем, включая ОС, прикладное ПО систем промышленной автоматизации и анализ трафика с промышленными протоколами. Продукт позволяет автоматизировать детектирование инцидентов безопасности, кластеризуя события и упрощая их анализ.

В течение 2025 года вендор планирует расширять функциональность PT ISIM 5. Среди основных направлений развития — инвентаризация узлов технологической сети при помощи PT ISIM Endpoint Agent, выявление уязвимостей и отклонений конфигурации устройств, выпуск программно-аппаратного комплекса и другое.

PT ISIM является основным компонентом комплексной платформы для защиты промышленности от киберугроз — PT ICS (Industrial Cybersecurity Suite). Архитектура PT ISIM 5 позволяет создать единый технологический фундамент в масштабах холдинга для контроля инфраструктуры и защищаться от современных кибератак на промышленные предприятия. Штатная интеграция с другими продуктами Positive Technologies расширяет механизмы PT ISIM 5 и помогает защитить и корпоративные сегменты предприятия.

Достоинства:

- Не оставляет в инфраструктуре «слепых зон» для системы обеспечения информационной безопасности.

- Отсутствие воздействия продукта на технологические процессы предприятия тестируется совместно с производителями компонентов АСУ ТП.

- Карта сети позволяет легко ориентироваться в инфраструктурах с десятками тысяч узлов.

- Встроенная, регулярно обновляемая база из 10 000 правил и индикаторов угроз обеспечивает высокую точность обнаружения атак.

- Своевременное обнаружение отклонений в работе промышленного оборудования.

- Возможность настройки политик реагирования на угрозы на конечных узлах.

- Возможность интеграции с доменной инфраструктурой для управления учётными записями и упрощения процесса авторизации пользователей.

- Широкое покрытие мер, предусмотренных приказом ФСТЭК России № 239, — предотвращение вторжений, мониторинг безопасности, контроль и анализ сетевого трафика, реагирование на компьютерные инциденты.

- Защита конечных точек - новый компонент ISIM Endpoint для мониторинга событий безопасности на конечных узлах и сбора инвентарной информации.

Недостатки:

- Проверка целостности цифровой подстанции по стандарту МЭК-61850 возможна только при использовании proView Sensor.

- Продукт не может устанавливаться на серверах с ARM-процессорами.

- Отсутствует BPF фильтрация трафика.

- Не поддерживается обработка входящего трафика со скоростью более 500 Мбит/с.

- Установка агентов PT ISIM Endpoint на рабочих станциях под управлением ОС Windows возможна только начиная с версии 7 и более поздних.