Сертификат AM Test Lab

Номер сертификата: 555

Дата выдачи: 25.12.2025

Срок действия: 25.12.2030

- Введение

- Функциональные возможности PT Dephaze 3.0

- Как работает PT Dephaze 3.0

- 3.1. Создание пентеста

- 3.2. Результаты пентеста

- 3.2.1. Схема атаки

- 3.2.2. Угрозы

- 3.2.3. Недостатки

- 3.2.4. Аудит паролей

- 3.2.5. Артефакты

- 3.2.6. Журнал

- 3.2.7. Отчёт о результатах автопентеста

- Архитектура PT Dephaze 3.0

- Системные требования PT Dephaze 3.0

- Сценарии использования PT Dephaze 3.0

- Выводы

Введение

Современный ИТ-ландшафт развивается непрерывно. В среде появляются новые сервисы, обновляются механизмы доступа, при этом устаревшие правила нередко сохраняются дольше необходимого. Даже при наличии конфигурационной базы данных сервисов и ресурсов (CMDB), системы управления адресным пространством (IPAM) и формализованных процессов управления активами контроль остаётся неполным.

Необновлённые компоненты и потерянные активы выявляются практически в любой организации, а их фиксация раз в год по итогам разового пентеста или редтиминга не позволяет своевременно реагировать на возникающие риски. По данным исследования Positive Technologies, в 96 % пентестов организации оказались не защищены от проникновения злоумышленников во внутреннюю сеть. Регулярное тестирование на проникновение позволяет фиксировать уязвимости, недостатки и проблемы по мере их появления, снижая вероятность атак.

Positive Technologies представил PT Dephaze для безопасного внутреннего автопентеста. Продукт позволяет оценивать уровень защищённости при любых изменениях в инфраструктуре компании, а также проверять корректность работы средств защиты, например SIEM или NTA. Он работает в полностью контролируемом режиме, не предполагает остановки бизнес-процессов. Область и объём проверки можно настроить самостоятельно, обеспечивая управляемый пентест, который минимизирует риски от атак.

Основа продукта — экспертиза Positive Technologies, основанная на многолетнем опыте компании в тестировании защищённости, расследовании инцидентов, разработке собственных защитных технологий и выявлении сотен уязвимостей нулевого дня ежегодно.

PT Dephaze включён в реестр отечественного ПО (№ 26215 от 27.01.2025).

Ранее мы описывали подробно автоматизацию пентеста при помощи PT Dephaze. В этом обзоре изучим продукт более детально.

Функциональные возможности PT Dephaze 3.0

Концепция PT Dephaze — постоянная оценка защищённости внутренней инфраструктуры через реальные атаки, которые используются злоумышленниками и пентестерами. Система анализирует доступную среду и на этой основе формирует решения о перемещении внутри инфраструктуры, последовательно выстраивая полноценную цепочку атаки (full kill-chain). Поддерживаются 2 подхода: когда злоумышленник не знает ничего об инфраструктуре и когда у него есть какие-то данные, например, найденная на GitHub учётная запись сотрудника.

Ключевые функциональные возможности PT Dephaze 3.0:

- автоматизированное проведение тестирования на проникновение;

- сбор учётных записей, которые были обнаружены и использованы в процессе тестирования на проникновение;

- контроль над процессом тестирования с возможностью ручного согласования или отклонения атак;

- журналирование действий, выполняемых в процессе тестирования;

- предоставление рекомендаций по устранению недостатков;

- визуализация цепочки атаки;

- формирование подробного отчёта с результатами автопентеста.

Для изолированных контуров предусмотрена мобильная версия. Её функциональность соответствует основной версии, однако имеются 2 особенности: область тестирования — не более 500 узлов, что позволяет запускать автопентест на различных инфраструктурах.

Все действия в PT Dephaze выполняются при помощи веб-интерфейса. Он есть на русском и английском языках, в светлой и тёмной темах. Также возможно выбрать тему как в операционной системе пользователя. Доступ к интернету не требуется, в том числе для обновлений и активации лицензии. При передаче данных используется протокол HTTPS с применением SSL-сертификата.

Как работает PT Dephaze 3.0

Принцип работы PT Dephaze схож с ручным тестированием: продукт последовательно анализирует системы и их компоненты, предпринимая попытки эксплуатации недостатков, перехвата данных из трафика для компрометации систем. Обнаруженные данные валидируются. Если появляется возможность применить их в другой атаке — продукт автоматически это делает.

PT Dephaze тестирует инфраструктуру с использованием тех практик, которые используют реальные хакеры и пентестеры, демонстрируя службе ИБ возможный путь злоумышленника. Таким образом он помогает превентивно проверить безопасность с помощью широкого спектра реальных методов взлома, фреймворка атак по матрице MITRE ATT&CK и набора этических эксплойтов, которые не причиняют ущерб безопасности. Продукт не требует знаний и опыта тестирования на проникновения, и принимает решения о следующем действии автоматически.

Возможности PT Dephaze 3.0 позволяют:

- ограничивать область тестирования;

- исключать из проверки критичные бизнес-активы;

- настраивать параметры отдельных атак;

- согласовывать действия при продвижении внутри инфраструктуры;

- выбирать наборы параметров атакующих действий.

Все атакующие действия проходят тестирования перед попаданием в продукт, что исключает неконтролируемое воздействие на инфраструктуру. Параметры позволяют задать границы тестирования и обеспечить детальный контроль выполняемых действий. Пользователь может определить уровень агрессивности, отключить отдельные техники или включить режим ручного согласования операций. Такой подход формирует основной контур безопасности работы продукта и позволяет сохранять корректность атак при соблюдении установленной политики.

Можно сделать перезапуск тестирования с теми же параметрами и посмотреть на динамику изменений. Это даёт возможность проверить, были ли устранены ранее выявленные уязвимости, как сработали средства защиты информации и выявить новые потенциальные риски для системы.

PT Dephaze проверяет доступы не только к типовым сервисам Windows и Linux, но и к другим критичным системам, например, GitLab, Active Directory, MSSQL, Veeam Backup, Kyocera и др. В планах вендора — поддержка других популярных служб каталогов, бизнес-систем и постоянное отслеживание, добавление трендовых уязвимостей.

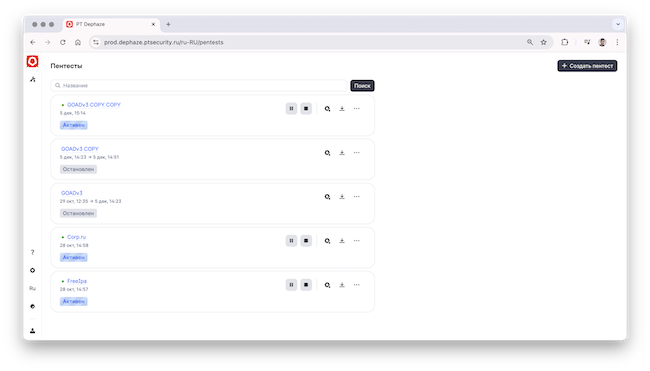

При входе в PT Dephaze по умолчанию открывается страница «Пентесты». В рабочей области страницы расположены: фильтр для поиска пентеста по названию или его части, кнопка «Создать пентест», карточки пентестов. Напротив каждого тестирования размещены кнопки для просмотра параметров пентеста, скачивания отчёта по результатам проверки, создания копии тестирования.

Рисунок 1. Страница «Пентесты» в PT Dephaze 3.0

Создание пентеста

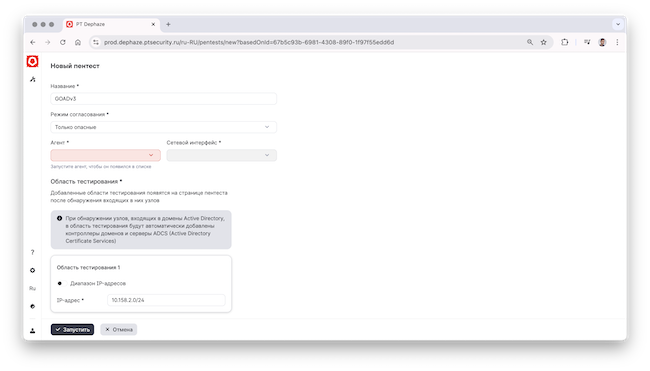

В продукте есть возможность создать новый пентест или создать копию на основе существующего. Для создания пентеста необходимо нажать на «Создать пентест», ввести его название и настроить конфигурации.

Рисунок 2. Создание пентеста

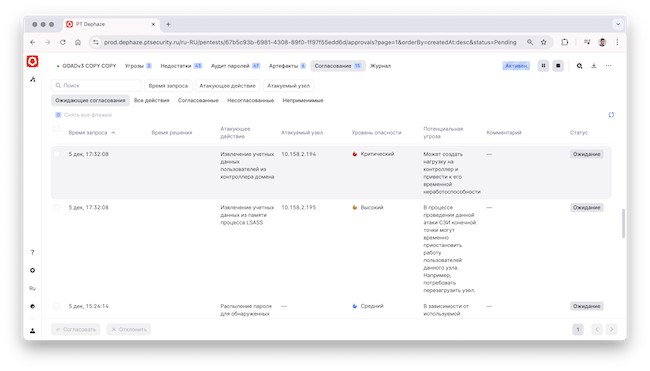

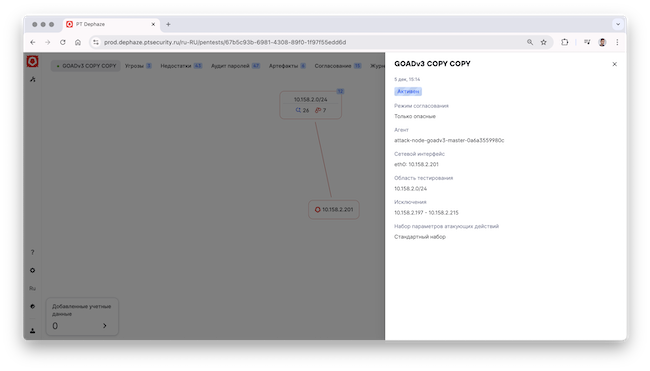

Согласование

Для каждого действия указано его потенциальное воздействие на инфраструктуру. Вендор проверяет такие операции в лабораторных условиях, на основании чего и предоставляет пользователю информацию о последствиях, которые могут возникнуть при выборе того или иного действия. Окончательное решение о выполнении остаётся за пользователем.

Рисунок 3. Согласование действий

Режимы согласования:

- «Все действия» — каждое атакующее действие будет согласовываться вручную.

- «Только опасные» — атакующие действия, которые эксперты Positive Technologies оценивают как наиболее критичные, будут приостановлены до момента их согласования. Остальные действия продолжат выполняться.

- «Без согласования» — все действия выполняются без ручного согласования.

Вендор реализовал возможность согласовывать и отклонять действия по ходу атаки через страницу «Согласование». Эта функция предусмотрена только для пентестов в статусе «Активен».

Добавление области тестирования и исключений

В настройках необходимо указать область тестирования: IP-адрес в формате IPv4 или в формате CIDR или диапазон IP-адресов. В таком же формате указываются и исключения из области тестирования.

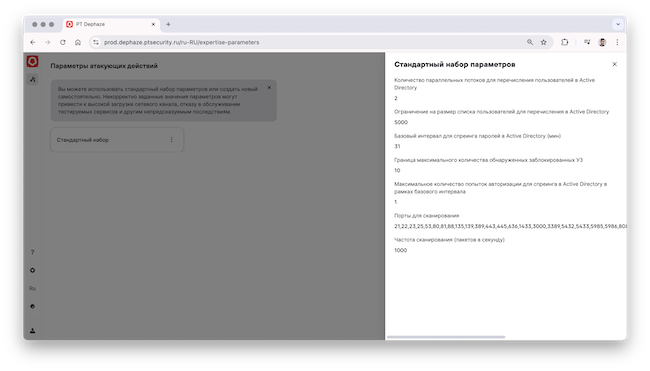

Выбор набора параметров атакующих действий

Наборы параметров атакующих действий определяют стратегию их работы и применяются в процессе тестирования на проникновение. Можно использовать стандартный набор параметров, создать новый или сделать копию на основе существующего.

Некорректно заданные значения параметров могут привести к высокой загрузке сетевого канала, отказу в обслуживании тестируемых сервисов и другим непредсказуемым последствиям. Предлагаемый вендором стандартный набор параметров протестирован на более чем 50 пилотных проектах. Он показал эффективность и безопасность: не создаёт дополнительной нагрузки на инфраструктуру и обеспечивает получение результатов в разумные сроки. Например, сканирование около 500 узлов занимает в среднем 2–3 дня, что зависит от количества выявляемых уязвимостей.

Рисунок 4. Стандартный набор параметров в PT Dephaze 3.0

Стандартный набор нельзя изменить или удалить.

Для добавления собственного набора необходимо нажать на «Добавить набор параметров», указать его название и скорректировать настройки:

- количество параллельных потоков для перечисления учётных записей в Active Directory;

- максимальное число учётных записей для перечисления в Active Directory;

- количество минут между попытками распыления пароля в Active Directory;

- максимальное число попыток аутентификации в указанном интервале для распыления пароля;

- порты, которые будут использоваться для сканирования инфраструктуры;

- частоту сканирования;

- количество секунд задержки между созданием дампов памяти процесса LSASS (Local Security Authority Subsystem Service, процесс подсистемы локальной безопасности в операционной системе Windows).

При создании набора в поля автоматически подставляются значения из стандартного набора параметров. После внесения изменений следует нажать на кнопку «Сохранить».

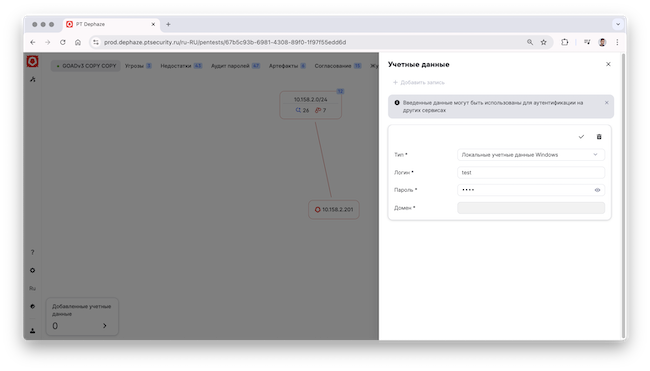

Добавление учётных данных

Добавление учётных данных позволяет проверить сценарий, при котором нарушитель получает доступ к конкретной записи и использует её для продвижения в инфраструктуре.

Рисунок 5. Введённые учётные данные

В качестве примера можно вспомнить ситуации с утечкой паролей корпоративных сотрудников, когда скомпрометированные данные становятся отправной точкой для дальнейшего несанкционированного доступа. При внесении таких данных необходимо учитывать, что они могут быть задействованы для аутентификации в других сервисах, так как пользователи нередко используют одинаковые пароли.

Добавление цели тестирования

Целями могут быть информационные системы, приложения, устройства или недопустимые события. Их количество не ограничено.

Результаты пентеста

Первые результаты работы продукта можно наблюдать уже в течение часа в ходе атаки и после её завершения. Они отображаются на странице пентеста на отдельных вкладках (угрозы, недостатки и т. д).

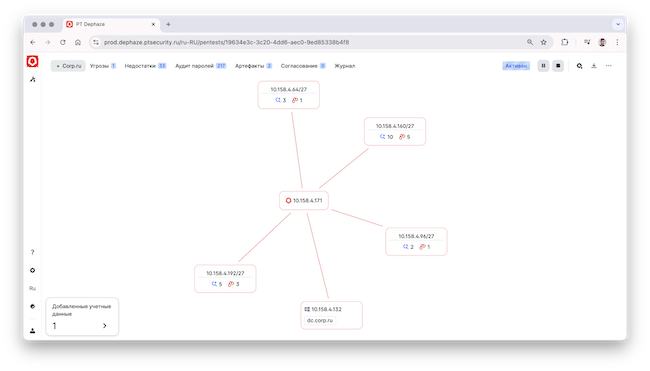

Схема атаки

Результаты атаки представлены в виде графа. Он наглядно отображает данные об атакующем узле и об узлах из атакуемых подсетей, а также направление действий злоумышленников. Блоки с областями тестирования показаны на схеме в том же порядке, в котором они были добавлены при создании пентеста. В каждом блоке отображается информация:

- диапазон IP-адресов;

- значок с количеством обнаруженных узлов;

- значок с количеством захваченных целей;

- значок с количеством захваченных узлов;

- область с синей подсветкой с количеством действий, требующих согласования.

Рисунок 6. Граф атаки в PT Dephaze 3.0

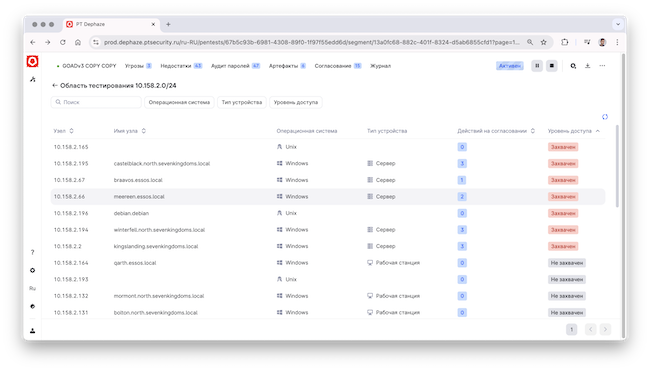

Чтобы просмотреть подробную информацию об области тестирования, необходимо выбрать блок на схеме.

Рисунок 7. Общая информация об атаке

Рисунок 8. Информация об области тестирования 10.158.2.0 / 24

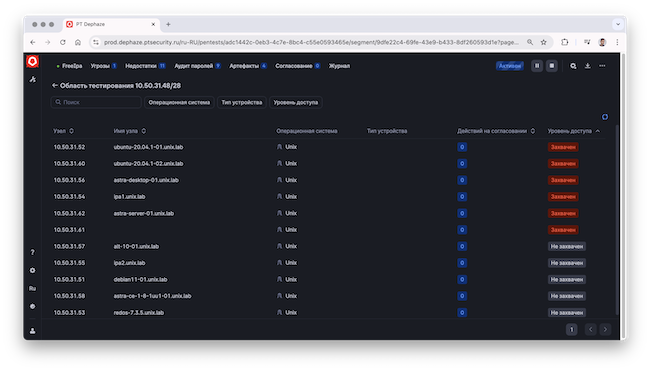

Рисунок 9. Информация об области тестирования 10.50.31.48 / 28

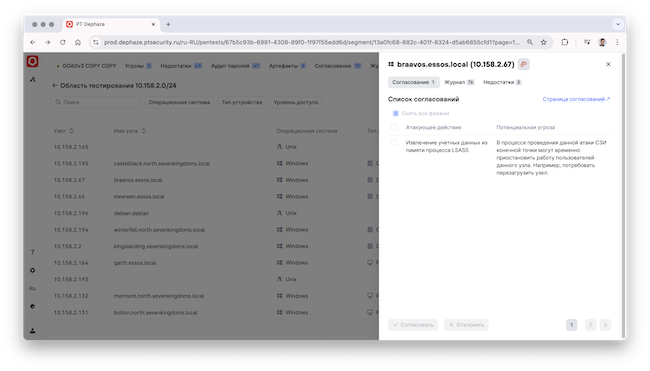

При необходимости можно согласовывать критичные действия по ходу атаки.

Рисунок 10. Список согласований во вкладке «Область тестирования»

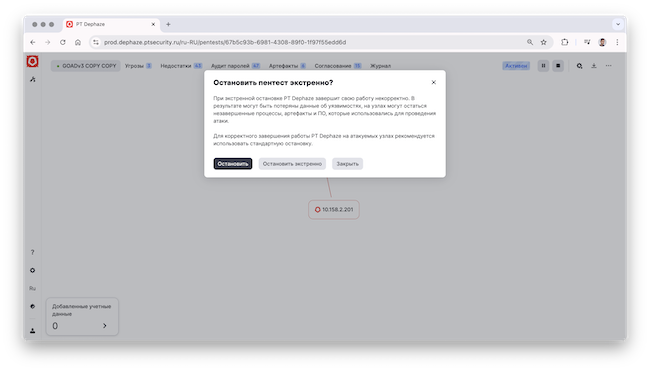

Рисунок 11. Экстренная остановка пентеста в PT Dephaze 3.0

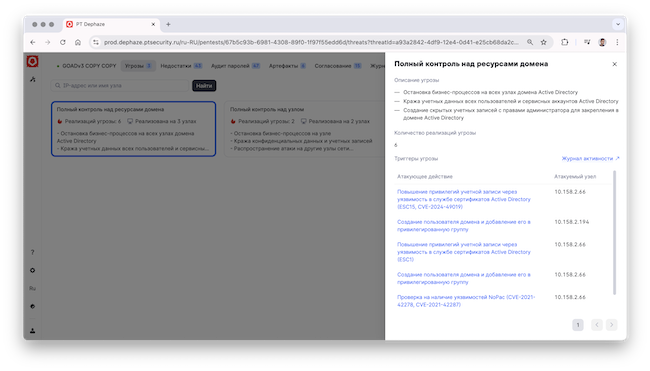

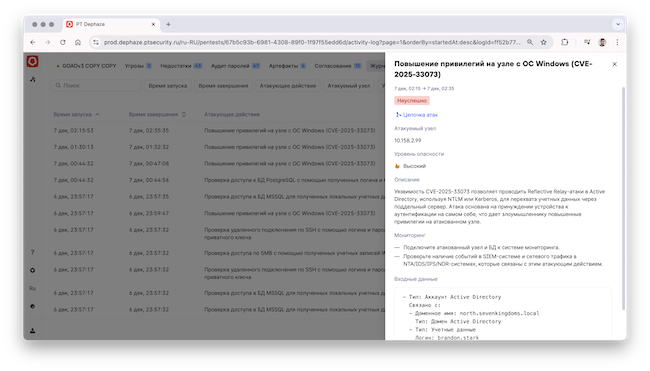

Угрозы

В одноимённой вкладке представлены угрозы и узлы, которые продукту удалось реализовать. Угрозой считается успешная реализация важных или критичных атакующих действий. Полная информация о ней содержится в карточке.

Рисунок 12. Карточка угрозы

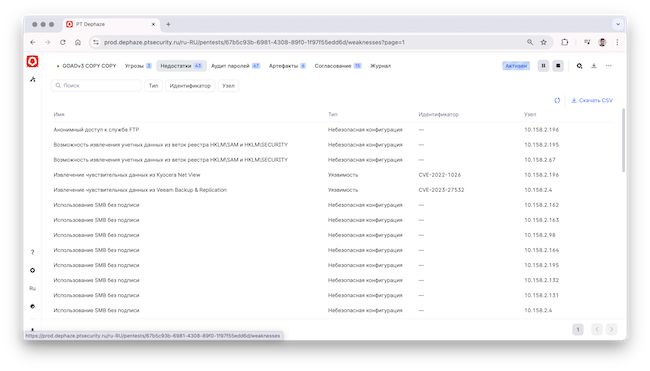

Недостатки

Вкладка отображает перечень уязвимостей и слабых мест инфраструктуры. Эти недостатки были использованы продуктом для успешного выполнения атак, и их требуется исправить.

Каждая запись содержит информацию:

- название;

- тип «Небезопасная конфигурация» или «Уязвимость»;

- CVE-идентификатор уязвимости (Common Vulnerabilities and Exposures);

- IP-адрес или доменное имя узла, на котором обнаружен недостаток.

Полные сведения о недостатке содержатся в его карточке.

Рисунок 13. Выявленные в PT Dephaze 3.0 недостатки

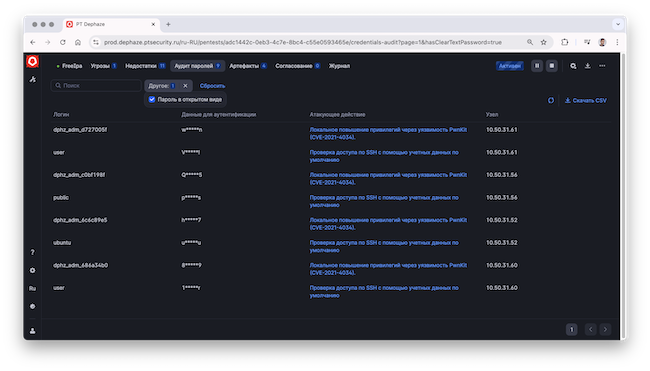

Аудит паролей

Вендор создал функцию «Аудит паролей» для простой выгрузки и сброса паролей, обнаруженных в пентесте пользователей.

Рисунок 14. Аудит паролей

На соответствующей вкладке показаны учётные данные, которые были получены и использованы на атакованных узлах в процессе тестирования на проникновение. Каждая запись содержит сведения:

- логин;

- пароль, его хеш-сумма или TGT-билет (Ticket Granting Ticket, главный билет, который пользователь получает при первичной аутентификации);

- атакующее действие, с помощью которого получены данные;

- IP-адрес атакованного узла.

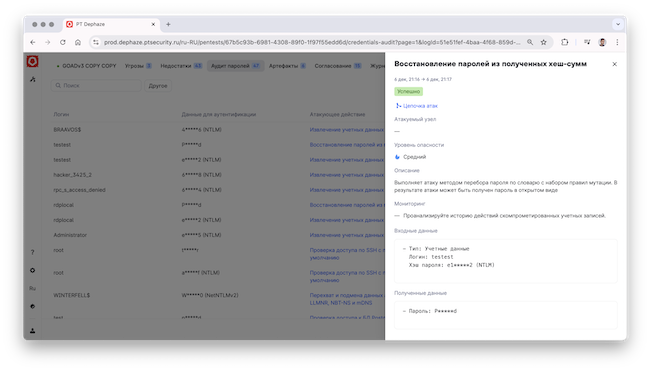

Отметим, что при обнаружении зашифрованного пароля продукт автоматически выполняет его перебор с попыткой восстановления исходного значения из хеш-суммы.

Рисунок 15. Восстановление паролей из полученных хеш-сумм

По завершении автопентеста Positive Technologies советует сменить обнаруженные пароли и выполнить рекомендации, которые приведены в карточках связанных атакующих действий.

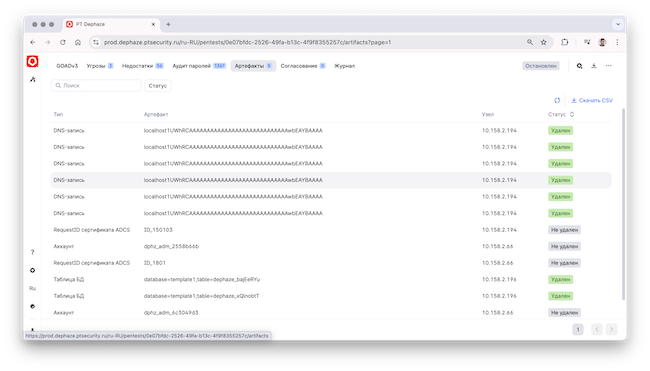

Артефакты

Вкладка отображает объекты, которые создаются или подвергаются изменениям при выполнении атакующих действий. Эти данные используются для реализации других атак в указанной области тестирования. Для каждого артефакта указаны: тип, описание, IP-адрес узла, на котором был создан артефакт, и статус.

Рисунок 16. Артефакты

По окончанию автопентеста PT Dephaze удаляет артефакты на узлах. Если по каким-либо причинам удаление не выполнено, следует удалить их вручную.

Журнал

Все производимые PT Dephaze действия подробно фиксируются. Это позволяет проверить работу средств защиты информации, например, системы мониторинга событий информационной безопасности (SIEM) или системы анализа сетевого трафика (NTA). Анализ результатов выявляет, были ли успешные действия атаки обусловлены недостаточной настройкой или неполной конфигурацией конкретного средства защиты (СЗИ). Для этого необходимо открыть СЗИ и просмотреть, были ли зафиксированы атаки.

Рисунок 17. Детальная информация об атакующем действии

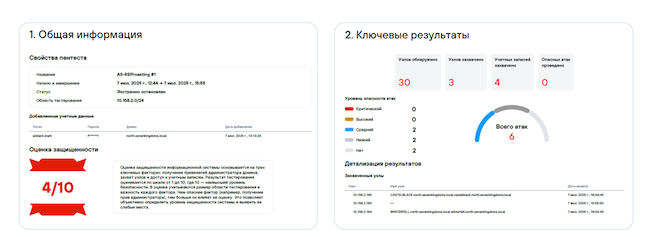

Отчёт о результатах автопентеста

По результатам тестирования формируется отчёт с подробным описанием последствий, к которым может привести найденная уязвимость безопасности или ошибка конфигурации. Он также включает базовые рекомендации по их устранению и внедрению компенсирующих мер. Система автопентеста указывает на возможные варианты проверки своих систем мониторинга на выявление подобной нелегитимной активности.

Можно экспортировать результаты тестирования в формате CSV: обнаруженные уязвимости, сведения о паролях, артефактах, а также журнал активности. На основании этих данных специалисты по кибербезопасности могут определить приоритетные направления работы и оптимизировать стратегию защиты ИТ-инфраструктуры.

Структура отчёта:

- Общие сведения о пентесте с оценкой защищённости инфраструктуры.

- Результаты тестирования: число обнаруженных узлов, захваченных узлов и доменов (с описанием), количество атак по уровням опасности, найденные и подтверждённые учётные данные.

- Список успешно и неуспешно реализованных атак, включая рекомендации по устранению выявленных слабостей и уязвимостей ПО.

- Список реализованных угроз ИБ.

- Список обнаруженных недостатков ИТ-системы.

Рисунок 18. Пример части отчёта PT Dephaze 3.0

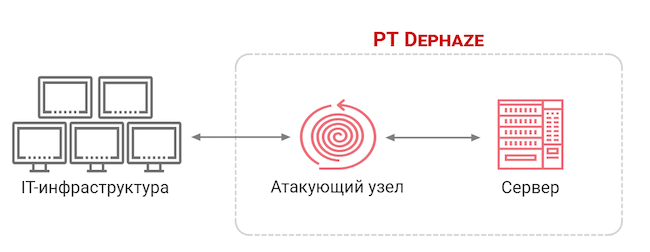

Архитектура PT Dephaze 3.0

Система состоит из серверной части и атакующего узла. Сервер — основной компонент, который позволяет конфигурировать PT Dephaze через веб-интерфейс. На атакующий узел устанавливается агент для выполнения действий в рамках автопентеста.

При запуске автопентеста сервер отправляет на атакующий узел данные, необходимые для выполнения команд и инструкций к атаке. Агент обрабатывает полученные данные, далее — выполняет команды и передаёт на сервер статус их выполнения.

Рисунок 19. Архитектура PT Dephaze

Системные требования PT Dephaze 3.0

PT Dephaze может быть развёрнут как в среде виртуализации, так и на ноутбуке, что позволяет реализовать различные варианты тестирования исходя из особенностей архитектуры и решаемых задач. Технически этот процесс занимает до 30 минут: установка, подключение, загрузка стартового образа и настройка базовых параметров. Требования к аппаратным ресурсам минимальные, поэтому систему можно поднять даже на инфраструктуре с ограниченными вычислительными возможностями.

Рекомендовано использовать системы виртуализации VMware ESXi версии 6 или выше, Microsoft Hyper-V Server 2019 или KVM с модулем ядра Linux версии 6.1.0 или выше.

Система поставляется в виде двух дистрибутивов, каждый из которых содержит образ виртуальной машины в формате OVF. Сервер PT Dephaze устанавливается на операционную систему Debian 12 Bookworm, атакующий узел — на Kali Linux 2024.3, которые входят в состав дистрибутивов.

Таблица 1. Аппаратные требования к серверу

Параметр | Минимальные требования | Рекомендуемые требования |

Виртуальный процессор | 8 ядер | 8 ядер (и больше) |

Физический процессор | Intel Xeon серии E3 (или аналогичные) | Intel Xeon Gold (или более поздние) |

Память (ОЗУ) | 16 ГБ | 32 ГБ |

Твёрдый накопитель (SSD) | 100 ГБ (или HDD со скоростью вращения 10 000 об./мин или выше) | 200 ГБ |

Таблица 2. Аппаратные требования к атакующему узлу

Параметр | Минимальное значение | Рекомендуемое значение |

Виртуальный процессор | 4 ядра | 8 ядер |

Память (ОЗУ) | 8 ГБ | 16 ГБ |

Жёсткий диск (HDD) | 40 ГБ | — |

Твердый накопитель (SSD) | — | 100 ГБ |

Сценарии использования PT Dephaze 3.0

Продукт Positive Technologies может применяться в трёх ключевых сценариях:

- Регулярное тестирование защищённости. Проверка различных сегментов инфраструктуры позволяет актуализировать данные о состоянии информационной безопасности и заблаговременно устранять выявленные слабые места до того, как ими смогут воспользоваться злоумышленники.

- Непрерывная проверка эффективности средств защиты. Тестирование и оценка работы СЗИ позволяет определить, способны ли они своевременно обнаруживать или предотвращать атаки.

- Контроль корректности изменений в инфраструктуре. После обновлений ПО или внедрения новых ИТ-систем продукт проверяет, не созданы ли новые уязвимости или ошибки в настройках, которые могут ослабить защиту.

PT Dephaze может встраиваться в процессы ИБ компаний разных отраслей. Рассмотрим примеры его использования на примерах реальных кейсов.

Использование PT Dephaze для внутреннего тестирования инфраструктуры банка

Организации финансового рынка обязаны проводить тестирование на проникновение и анализ уязвимостей не реже одного раза в год. Для этой задачи банк «Оранжевый» использовал PT Dephaze.

В течение нескольких месяцев продукт проводил контролируемый автоматизированный пентест, проверяя возможность реализации множества сценариев атак на инфраструктуру банка. Полученных результатов в ходе проверки оказалось достаточно для превентивного устранения выявленных недостатков. Использование PT Dephaze позволило автоматизировать значительную часть задач внутреннего тестирования, а также подготовить базу для ручного анализа, что дало возможность концентрировать финансовые и трудовые ресурсы банка на поиске более сложных уязвимостей и оценке эффективности существующих средств защиты.

Усиление киберзащиты анимационной студии при помощи PT Dephaze

Внедрение PT Dephaze стало частью стратегии развития кибербезопасности в студии «Союзмультфильм». Система автопентеста позволила перейти на регулярный анализ защищённости собственными силами. Ранее этот процесс требовал от команды кибербезопасности ручного исследования внутренней сети. Продукт с минимальными временными затратами и участием человека помог оценить защиту «Союзмультфильма» в условиях, максимально приближенных к реальным кибератакам.

Медиахолдинг отметил полную безопасность проведения автоматизированных пентестов на рабочей инфраструктуре, а также наличие встроенного механизма согласования атак. На выбор продукта оказали влияние возможность тестирования методом чёрного ящика и интеграция различных векторов атак в единый сценарий, что помогает превращать точечные проверки в комплексную оценку устойчивости инфраструктуры к современным угрозам.

Выводы

PT Dephaze 3.0 не заменяет ручной пентест. Он используется в качестве инструмента оперативной предварительной оценки состояния защищённости инфраструктуры и подготовки к следующим её проверкам. Продукт применяет актуальные техники атаки и инструменты, а также учитывает практический опыт специалистов по информационной безопасности, что обеспечивает приближение результатов к реальным условиям и цепочкам атак.

Функциональные возможности системы Positive Technologies позволяют увидеть, как хакер будет перемещаться внутри инфраструктуры, определить уязвимости безопасности, которыми он воспользуется в первую очередь, и посмотреть, как отреагируют на его действия средства защиты.

PT Dephaze подойдёт крупным компаниям со зрелой системой ИБ, а также организациям, которые только внедряют процессы кибербезопасности либо налаживают их. Он позволит им запускать неограниченное число автоматических пентестов в отношении любых целей. Конечные пользователи — инженеры и специалисты ИБ, эксперты внутренней команды red team, специалисты по управлению уязвимостями.

Преимущества:

- Все атакующие действия проходят тестирования перед попаданием в продукт.

- Получение первых результатов атаки в течение часа.

- Детализация всех действий системы.

- Обширные функциональные возможности для безопасной эксплуатации (режим согласования, настройки агрессивности и др.).

- Определение приоритетных направлений работы и оптимизация стратегии защиты ИТ-инфраструктуры организации из любой сферы.

- Экспорт результатов тестирования в формате CSV.

- Возможность выгрузки паролей, обнаруженных в пентесте.

- Принцип валидации: обнаруженные в ходе атак данные проверяются и при возможности автоматически используются для развития последующих атак.

- Быстрое развёртывание — до 30 минут.

- Минимальные требования к аппаратным ресурсам.

- Наличие мобильной версии.

- Доступ в Интернет для работы и обновлений не требуется.

- Знания и практические навыки тестирования на проникновение для работы с продуктом не требуются.

- Включён в реестр отечественного ПО.

Недостатки:

- Мобильная версия продукта рассчитана на сканирование до 500 узлов.

- Настройка уведомлений о ходе пентеста, его результатах не реализована.

- Не сертифицирован ФСТЭК России.