Сертификат AM Test Lab

Номер сертификата: 515

Дата выдачи: 12.05.2025

Срок действия: 12.05.2030

- Введение

- Функциональные возможности «ОдинКлюч 1.2.0»

- 2.1. Шифрование данных

- 2.2. Двухфакторная аутентификация

- 2.3. Модуль мониторинга скомпрометированных паролей

- 2.4. Интеграционные возможности

- 2.5. Управление уровнем защищенности

- 2.6. Возможность делиться паролем

- 2.7. Разделение секретов с использованием схемы Шамира

- 2.8. Аудит паролей

- 2.9. Аудит действий пользователей

- 2.10. Дорожная карта

- Архитектура, системные требования, лицензирование «ОдинКлюч 1.2.0»

- Сценарии использования «ОдинКлюч 1.2.0»

- Выводы

Введение

Несмотря на активное развитие технологий беспарольной аутентификации, обещающих значительное повышение уровня безопасности в сравнении с традиционными процедурами, пароли никуда не уходят и в обозримой перспективе будут оставаться с нами — в силу привычности, инерционного мышления и приверженности принципу «работает — не трогай».

По сей день управление паролями в любой организации является важным процессом, которому, зачастую, не придают должного значения. Пренебрежение им может привести к серьезным киберинцидентам, что чревато утечкой данных, компрометацией инфраструктуры, нарушением работы корпоративных сервисов и другими последствиями.

Согласно отчету Verizon о расследовании утечек данных, украденные учетные записи обычно используются киберпреступниками для успешного выполнения атак с последующей кражей данных. Фактически, 74% утечек обусловлены человеческим фактором, а следовательно, так или иначе связаны с эксплуатацией учетных записей. В частности, киберпреступники нередко покупают украденные учетные данные в даркнете и используют их для доступа к личным и рабочим аккаунтам.

Поскольку многие люди часто используют один и тот же пароль на веб-сайтах, в приложениях и системах, то в случае если он будет скомпрометирован, все учетные записи, которые его используют, также подвергаются риску компрометации.

Но даже если процесс управления паролями реализован, всё равно должен быть решен ряд проблем. Во-первых, надо определить способ безопасного хранения секретов. К сожалению, простые пользователи и опытные администраторы имеют привычку сохранять пароли в текстовые файлы или заметки, не имеющие даже простейшего шифрования, открыто делиться ими в мессенджерах, почте и облачных документах.

Во-вторых, надо обеспечить уникальность используемых паролей, чтобы компрометация одного из них не позволила получить доступ к остальным. В-третьих, для технологических и учетных записей должны быть определены владельцы, чтобы в случае увольнения можно было передать их новому хозяину, оперативно отключив доступы предыдущему владельцу.

Таким образом, после определения процесса управления паролями, требуется выбрать инструмент для решения проблем, обозначенных выше. Традиционно, таким инструментом являются менеджеры паролей. Одним из таких менеджеров является отечественная система «ОдинКлюч», версия 1.2.0 которой недавно была представлена разработчиком — компанией «АБП2Б».

Функциональные возможности «ОдинКлюч 1.2.0»

Рассмотрим, какими функциональными возможностями обладает обозреваемый продукт для реализации базовых механизмов хранения и защиты данных.

В первую очередь необходимо отметить тот факт, что производитель ПО выставлял свой продукт на Bug Bounty с привлечением неограниченного числа независимых исследователей информационной безопасности. Таким образом продукт проверили на наличие уязвимостей, эксплуатация которых могла бы привести к утечке паролей или другим последствиям.

«АБП2Б», компания-разработчик системы «ОдинКлюч», имеет лицензии ФСТЭК и ФСБ России, необходимые для работ в области информационной безопасности, а сертификация продукта находится в активной стадии — планируется получение сертификата соответствия требованиям по безопасности информации, устанавливающим уровни доверия к средствам технической защиты информации и средствам обеспечения безопасности информационных технологий.

Шифрование данных

С целью обеспечения безопасности данных, в системе используется шифрование по стандарту ГОСТ 34.12-2018. При необходимости его можно заменить другим методом шифрования. Доступ к базе данных возможен только с использованием корректного мастер-пароля. Таким образом, пользователю необходимо запомнить лишь один мастер-пароль, который открывает доступ ко всем остальным кодам

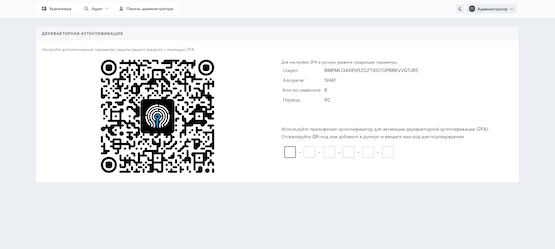

Двухфакторная аутентификация

Для минимизации риска компрометации базы ключей, система обладает возможностью подключения двухфакторной аутентификации для подтверждения пользователем факта подключения к «ОдинКлюч».

Модуль мониторинга скомпрометированных паролей

В системе есть возможность загрузки баз данных, включающих самые популярные пароли, такие как «qwerty123», «p@ssw0rd» и т. д., баз данных скомпрометированных секретов и иных сущностей, используемых злоумышленниками при атаках на инфраструктуру. Эта база данных используется для проверки внесенных паролей аудиторами с целью оценки устойчивости. Также, администратор системы может добавить в эту базу другие пароли, например использованные ранее уволившимися сотрудниками.

Интеграционные возможности

Для возможности работы с учетными записями в домене, система имеет возможность интегрироваться по LDAP. Реализована интеграция с системой единого входа (SSO) через провайдер аутентификации Keycloak. Это позволяет пользователям аутентифицироваться, используя единые учетные данные для доступа к различным приложениям и сервисам.

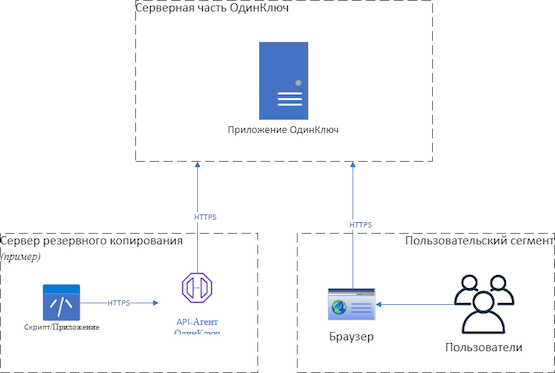

Для интеграции с другими системами в системе реализован API-агент для безопасной интеграции с другими системами. Агент реализован в виде микросервиса, который устанавливается на Windows, Linux и предоставляет программный интерфейс для взаимодействия с «ОдинКлюч», при этом шифрование происходит на стороне клиента. Например, если скрипт при работе использует пароли, то он будет обращаться к хранилищу секретов не напрямую, а через локального агента.

Рисунок 1. Пример использования API-агента для безопасной интеграции

Для обеспечения возможности быстрого развертывания системы, она совместима с операционными системами семейства Linux, включая РЕД ОС, Astra Linux, Alt Linux, «Основа», СУБД Postgres Pro и «Тантор», Microsoft Active Directory и программным комплексом ALD Pro, системам многофакторной аутентификации, таким как «Мультифактор» и «Яндекс.Ключ».

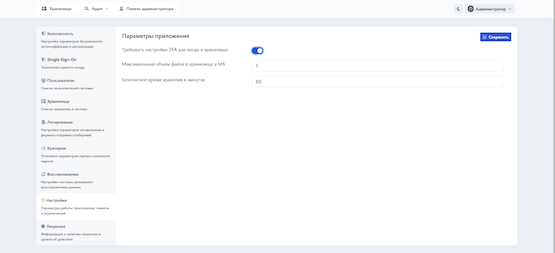

Управление уровнем защищенности

Управление уровнем защищенности заключается в том, что администратор системы регулирует достаточность тех или иных мер для управления хранилищем паролей. Например, максимальный уровень защищенности предполагает наличие мастер-пароля для хранилища.

Возможность делиться паролем

В предыдущей версии продукта была возможность предоставления доступа ко всему хранилищу целиком, без выбора конкретных паролей. В версии 1.2.0 добавят возможность предоставления доступа к конкретным записям в хранилище по одноразовой, постоянной ссылке или для конкретного пользователя.

Разделение секретов с использованием схемы Шамира

В системе «ОдинКлюч» применяется схема разделения секретов, известная как схема Шамира, для защиты конфиденциальных данных и обеспечения доступа к ним. Этот метод позволяет распределять мастер-пароль.

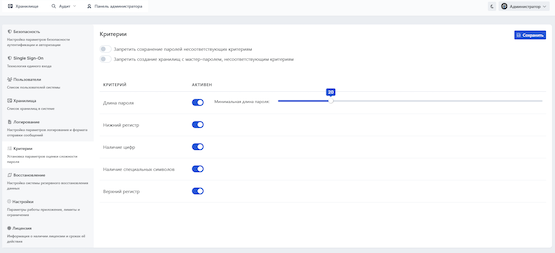

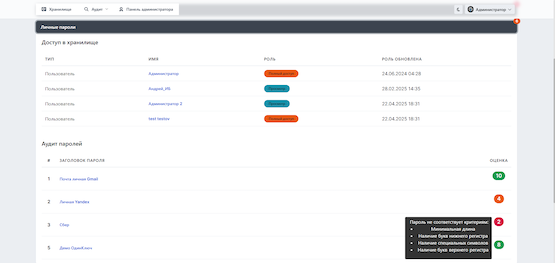

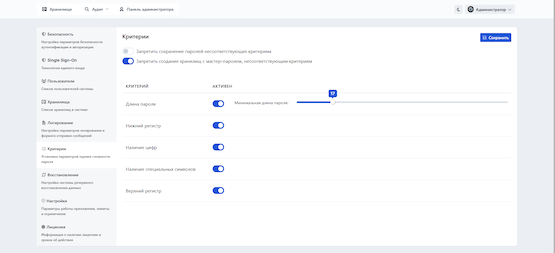

Аудит паролей

Роль аудитора в «ОдинКлюч» заключается в том, чтобы проверять и анализировать безопасность паролей, выявлять слабые или повторяющиеся секреты, следить за соблюдением политик безопасности и предпринимать меры для устранения уязвимостей. Система не имеет доступа к самим паролям пользователей. Аудит проводится исключительно на основе настроенных критериев, обеспечивая конфиденциальность информации.

Рисунок 2. Настройка критериев паролей в «ОдинКлюч 1.2.0»

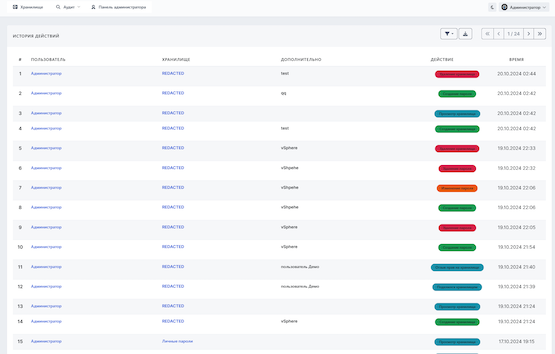

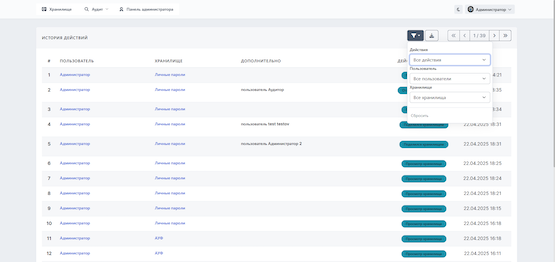

Аудит действий пользователей

Аудит действий пользователей в системах управления конфиденциальной информацией является важным действием с точки зрения информационной безопасности, позволяет выявлять потенциальные инциденты и их истоки.

Рисунок 3. Аудит действий пользователей в «ОдинКлюч 1.2.0»

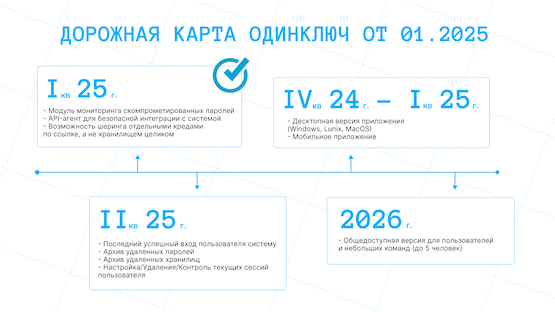

Дорожная карта

Продукт развивается, в связи с чем вендором подготовлена дорожная карта по его развитию на ближайший год. В 2025–2026 гг. запланировано не менее 10 доработок, направленных на расширение функциональных возможностей системы.

Рисунок 4. Дорожная карта развития «ОдинКлюч»

Архитектура, системные требования, лицензирование «ОдинКлюч 1.2.0»

Продукт имеет трехзвенную архитектуру с «тонким» веб-клиентом, реализующим пользовательский интерфейс с помощью любого современного веб-браузера, что обеспечивает кросс-платформенность на рабочих станциях. Архитектура состоит из 3 уровней:

- Клиентская часть (тонкий клиент) — доступ к визуальному интерфейсу пользователей «ОдинКлюч».

- Сервер приложений.

- Сервер баз данных. Возможна установка на виртуальной машине. Возможна как одномашинная установка, так и установка на отдельных серверах.

Системные требования для развертывания системы приведены в таблице 1.

Таблица 1. Системные требования для развертывания «ОдинКлюч 1.2.0»

До 50 пользователей | До 100 пользователей | До 500 пользователей | До 1000 пользователей | До 10 000 пользователей | |

|---|---|---|---|---|---|

ЦП (ядер) | 2 | 2 | 6 | 16 | 18 |

ОЗУ (ГБ) | 2 | 4 | 16 | 32 | 64 |

Диск SSD, без учета объема ОС | 20 ГБ | 50 ГБ | 500 ГБ | 2 ТБ | От 5 ТБ |

Операционная система | Linux-системы (Astra Linux, РЕД ОС, Alt Linux и другие) | ||||

Система лицензируется по количеству пользователей, лицензии срочные, годовые. Стоимость лицензий приведена на сайте производителя.

Сценарии использования «ОдинКлюч 1.2.0»

Рассмотрим возможные сценарии использования продукта рядовым пользователем, аудитором и администратором.

Работа пользователя в «ОдинКлюч 1.2.0»

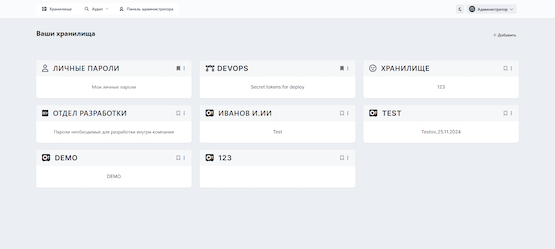

На главной странице систему пользователю предоставляется информация о доступных ему хранилищах, в которых хранятся созданные им пароли, или пароли, которыми с ним поделились другие пользователи.

Рисунок 5. Интерфейс пользователя «ОдинКлюч 1.2.0»

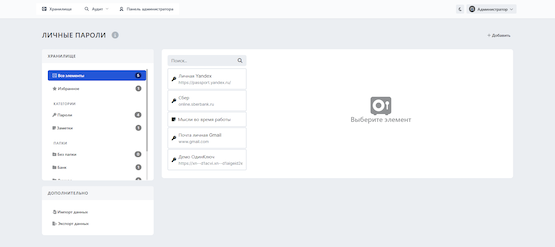

Зайдя в хранилище, пользователь может просматривать доступные в нем пароли и заметки.

Рисунок 6. Хранилище паролей в «ОдинКлюч 1.2.0»

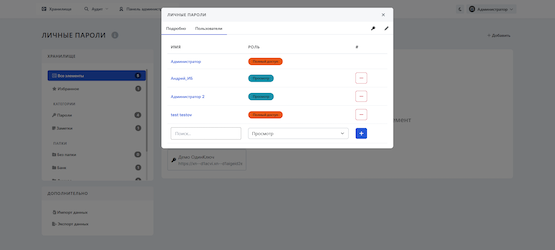

Нажав кнопку «i», пользователь может просмотреть свойства хранилища и перечень пользователей, которым доступно хранилище.

Рисунок 7. Свойства хранилища паролей в «ОдинКлюч 1.2.0»

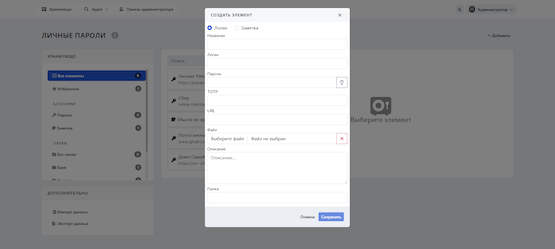

Заведение нового пароля в хранилище производится по кнопке «Добавить», после чего в форме указывается логин, пароль, ссылка на ресурс, для которого заводится пароль. При желании автор записи может оставить заметку о том, для чего заведена эта запись.

Рисунок 8. Создание элемента в «ОдинКлюч 1.2.0»

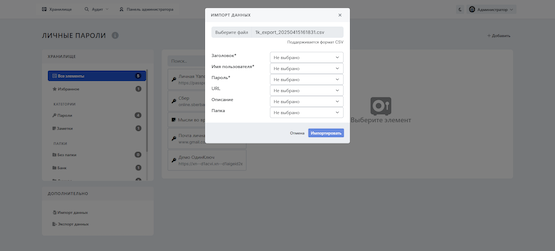

Продукт поддерживает импорт и экспорт паролей в формате CSV. Эта функция удобна при наличии потребности в загрузке паролей из других систем, таких как KeePass, Bitwarden и других.

Рисунок 9. Функция импорта в «ОдинКлюч 1.2.0»

Работа аудитора в «ОдинКлюч 1.2.0»

Аудит хранилища паролей позволяет отслеживать действия пользователей в рамках требований ИБ. В системе для проведения контрольных процедур реализована отдельная роль.

Во-первых, аудитор может просматривать действия, совершенные пользователями, для выявления подозрительных. Для удобства есть возможность фильтрации событий по типу действия, пользователю или хранилищу.

Рисунок 10. Контроль действий пользователей в «ОдинКлюч 1.2.0»

Во-вторых, аудитор может оценивать безопасность сохраненных паролей основываясь на рекомендуемых практиках в этом направлении. Система показывает средний балл защищенности паролей в интерфейсе и аудитор может рекомендовать пользователю заменить конкретные пароли на более сложные. Необходимо отметить, что сами пароли аудитор не видит.

Рисунок 11. Аудит устойчивости паролей в «ОдинКлюч 1.2.0»

Рисунок 12. Анализ устойчивости паролей в «ОдинКлюч 1.2.0»

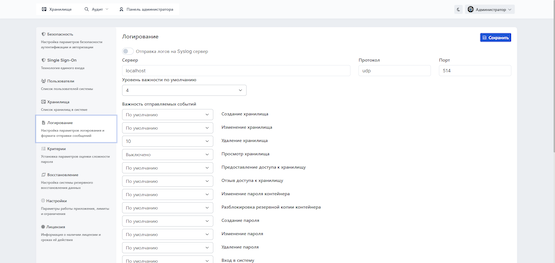

В-третьих, функциональные возможности системы позволяют отправлять подробные логи в систему класса SIEM для последующей работы с ними.

Рисунок 13. Настройка логирования в «ОдинКлюч 1.2.0»

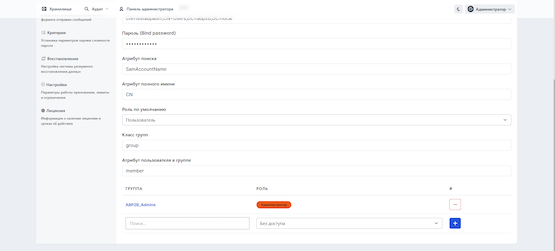

Работа администратора в «ОдинКлюч 1.2.0»

Администратор имеет доступ ко всем функциям системы: не только администрирование, но и управление собственными хранилищами, а также возможность проведения аудитов.

Рисунок 14. Панель администрирования в «ОдинКлюч 1.2.0»

Из интересных опций, доступных администратору, кроме создания пользователей в системе хотелось бы отметить настройку данных, передаваемых в SIEM. Система поддерживает более 30 типов событий безопасности для журналирования.

Администратор управляет требованиями, предъявляемыми к паролям при их создании. При этом, он может не только сделать их более строгими, но и запретить создание паролей, не удовлетворяющих критериям.

Рисунок 15. Настройка критериев сложности паролей в «ОдинКлюч 1.2.0»

Изменяя критерии сложности паролей, происходит автоматический пересчет рейтинга безопасности секретов, заведенных в систему ранее.

Еще одна немаловажная настройка — возможность подключения двухфакторной аутентификации, что снижает риск компрометации в случае взлома учётной записи.

Рисунок 16. Включение двухфакторной аутентификации в «ОдинКлюч 1.2.0»

Рисунок 17. Настройка двухфакторной аутентификации в «ОдинКлюч 1.2.0»

Выводы

Система управления паролями «ОдинКлюч 1.2.0» является инструментом для организации защищенного их хранения и использования в организации. В «ОдинКлюч» используется шифрование по требованиям ГОСТ, которое может быть заменено иными способами криптозащиты в соответствии с пожеланиями заказчика. Разработчик реализовал ряд мер по обеспечению безопасности системы, в связи с чем предусмотрена возможность подключения двухфакторной аутентификации, а сам продукт прошёл внешний аудит в рамках программы Bug Bounty.

Разработчик рассматривает внедрение поддержки беспарольной аутентификации, что позволит минимизировать количество инцидентов, связанных с компрометацией паролей.

Достоинства:

- Шифрование по ГОСТ или иному алгоритму.

- Двухфакторная аутентификация.

- Расширенные возможности по логированию данных.

- Адаптация уровня безопасности под степень зрелости организации.

- Проверенная устойчивость к взлому в рамках программы Bug Bounty.

Недостатки:

- При разработке продукта приоритет отдавался функциональным возможностям, в результате чего интерфейс системы требует доработки: он минималистичен, надписи не помещаются в иконках и пр.

- Сертификат ФСТЭК России в процессе получения.

- На момент написания обзора, нет возможности развертывания продукта в Docker-контейнерах.