Сертификат AM Test Lab

Номер сертификата: 291

Дата выдачи: 16.06.2020

Срок действия: 16.06.2025

- Введение

- Функциональные возможности Kaspersky Sandbox

- Схема интеграции Kaspersky Sandbox

- Программные и аппаратные требования Kaspersky Sandbox

- Установка и первоначальная настройка Kaspersky Sandbox

- 5.1. Установка операционной системы и программы Kaspersky Sandbox

- 5.2. Первоначальная настройка Kaspersky Sandbox

- Работа с Kaspersky Sandbox

- 6.1. Локальное подключение

- 6.2. Управление через WEB-интерфейс

- 6.3. Управление через Kaspersky Security Center

- Выводы

Введение

Современные компьютерные атаки совершенствуются и могут привести к серьёзным финансовым и репутационным потерям. Инструменты для создания вредоносных программ стали настолько доступными, что использовать их может даже человек, не обладающий навыками программирования. При этом развивающиеся методы сокрытия инфекций делают традиционные антивирусные решения беспомощными. Подобная активность может быть частью сложной, целенаправленной атаки (Advanced Persistent Threat, APT). Аналитики тратят много времени и сил, анализируя вновь появившуюся вредоносную программу, создают базы индикаторов компрометации (IоC) и антивирусные сигнатуры, что в зависимости от сложности может занимать продолжительное время — в течение которого компании остаются уязвимыми к новой угрозе.

Для обнаружения образцов вредоносного кода, не детектируемых сигнатурными методами, существует специализированный класс решений — «песочницы», которые являются частью комплекса технических программно-аппаратных средств, направленных на обнаружение APT-атак. Одним из представителей данного класса является решение Kaspersky Sandbox производства АО «Лаборатория Касперского». Оно позволяет обнаруживать новые виды угроз, проводя анализ поведения программ в изолированной среде, и на основе особых алгоритмов принимать решение о том, является ли исследуемый объект вредоносным, тратя на это около пяти минут.

Функциональные возможности Kaspersky Sandbox

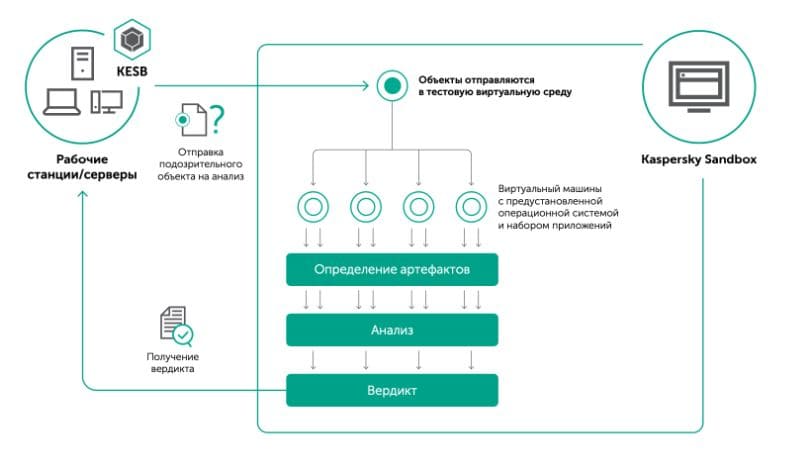

Kaspersky Sandbox позволяет блокировать неизвестные и сложные угрозы без привлечения дополнительных ресурсов. В основе его функционирования лежат анализ поведения объекта, сбор и исследование артефактов; если объект выполняет деструктивные действия, он признаётся вредоносной программой.

Рисунок 1. Принцип функционирования Kaspersky Sandbox

Решение характеризуется следующими возможностями:

- Работа как на выделенном аппаратном обеспечении, так и в виде виртуальной машины.

- Использование неинтрузивных методов мониторинга, не оставляющих признаков, которые могли бы быть обнаружены проверяемым объектом.

- Поддержка виртуальных машин на базе операционной системы Microsoft Windows 7 x64.

- Создание уникального окружения виртуальной машины в зависимости от типа проверяемого объекта.

- Эмуляция действий пользователя при проведении анализа.

- Динамическое изменение окружения исполнения файла в зависимости от его поведения.

- Ведение кеша вердиктов как на уровне самого решения, так и на уровне агента для рабочих станций.

- Централизованная управляемость с использованием Kaspersky Security Center.

- Кластеризация серверов для повышения производительности.

Схема интеграции Kaspersky Sandbox

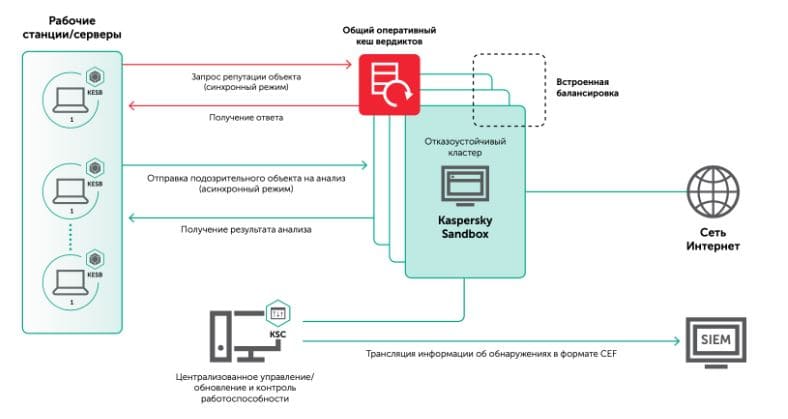

Kaspersky Sandbox может анализировать файлы, получаемые от Kaspersky Endpoint Agent или от сторонних приложений с использованием REST API.

Интеграция с SIEM-системами осуществляется через Kaspersky Security Center путём отправки событий в формате CEF по протоколу Syslog.

Рисунок 2. Схема интеграции Kaspersky Sandbox

Программные и аппаратные требования Kaspersky Sandbox

Конфигурация серверов Kaspersky Sandbox зависит от объёма данных, обрабатываемых программой, а также от пропускной способности канала связи. Необходимо заметить, что решение не может функционировать на процессорах AMD.

Таблица 1. Поддерживаемые конфигурации решения Kaspersky Sandbox

Конфигурация сервера | Количество рабочих станций | Нагрузка при получении по API (объектов в час) | Минимальная пропускная способность канала связи (Мбит/c) |

| 250 | 75 | 5 |

| 500 | 150 | 6 |

| 750 | 225 | 8 |

| 1000 | 350 | 9 |

| 5000 | 910 | 27 |

Для развёртывания программы на виртуальной платформе должен быть установлен гипервизор VMware ESXi версии 6.5.0 или 6.7.0. Клонирование виртуальных машин не поддерживается.

Установка и первоначальная настройка Kaspersky Sandbox

В комплект поставки Kaspersky Sandbox входят:

- образ диска (файл с расширением iso) с установочными файлами операционной системы CentOS 7.7 и программы Kaspersky Sandbox, а также файл с информацией о стороннем коде, используемом в решении;

- образ диска (файл с расширением iso) 64-разрядной операционной системы Windows 7 с установленными программами, в которой Kaspersky Sandbox будет запускать исследуемые объекты;

- установочный файл плагинов управления программами Kaspersky Sandbox и Kaspersky Endpoint Agent через консоль администрирования Kaspersky Security Center.

Развёртывание решения осуществляется в два этапа: первый — установка операционной системы и песочницы, второй — первоначальная настройка Kaspersky Sandbox.

Установка операционной системы и программы Kaspersky Sandbox

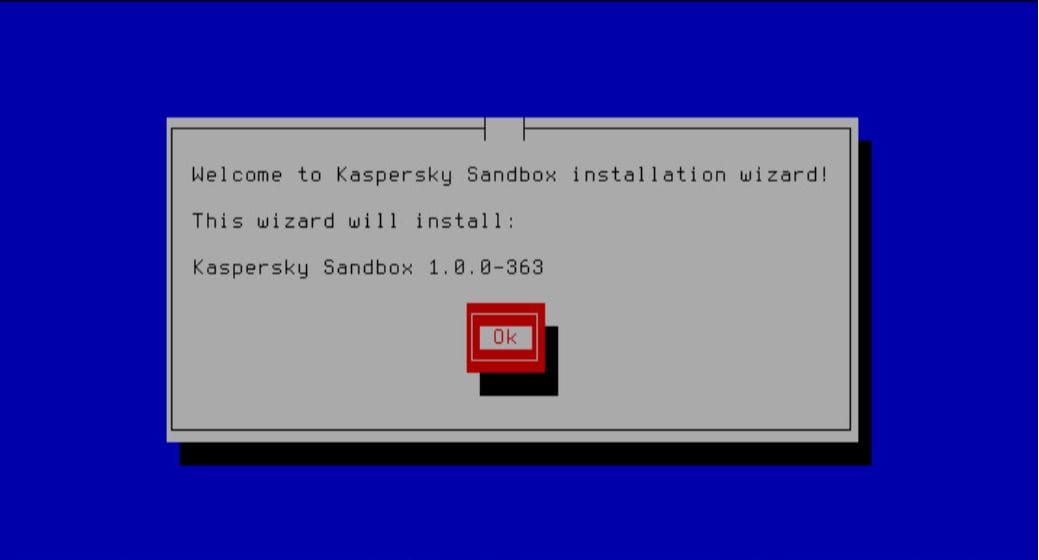

Для автоматического запуска процесса установки необходимо загрузиться с поставляемого образа диска. Инсталляция осуществляется в интерактивном режиме, о чём сообщается сразу после загрузки.

Рисунок 3. Запуск мастера установки Kaspersky Sandbox

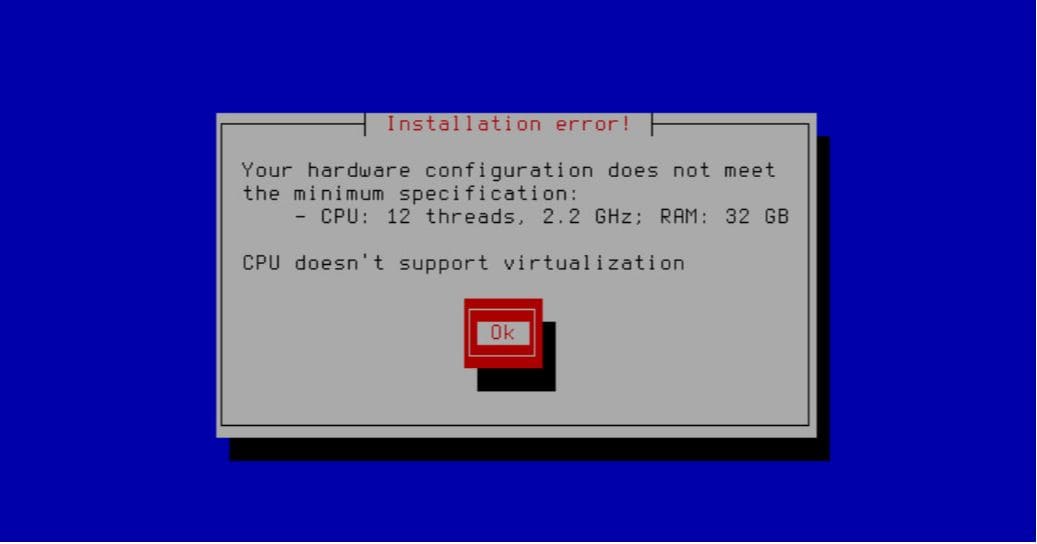

После приветствия произойдёт проверка аппаратных требований. Если оборудование не подходит, то установщик об этом сообщит и процесс установки прервётся.

Рисунок 4. Несоответствие аппаратным требованиям

В случае если конфигурация сервера удовлетворительна, установка продолжится. Она схожа с процессом инсталляции операционной системы Linux и состоит из следующих шагов:

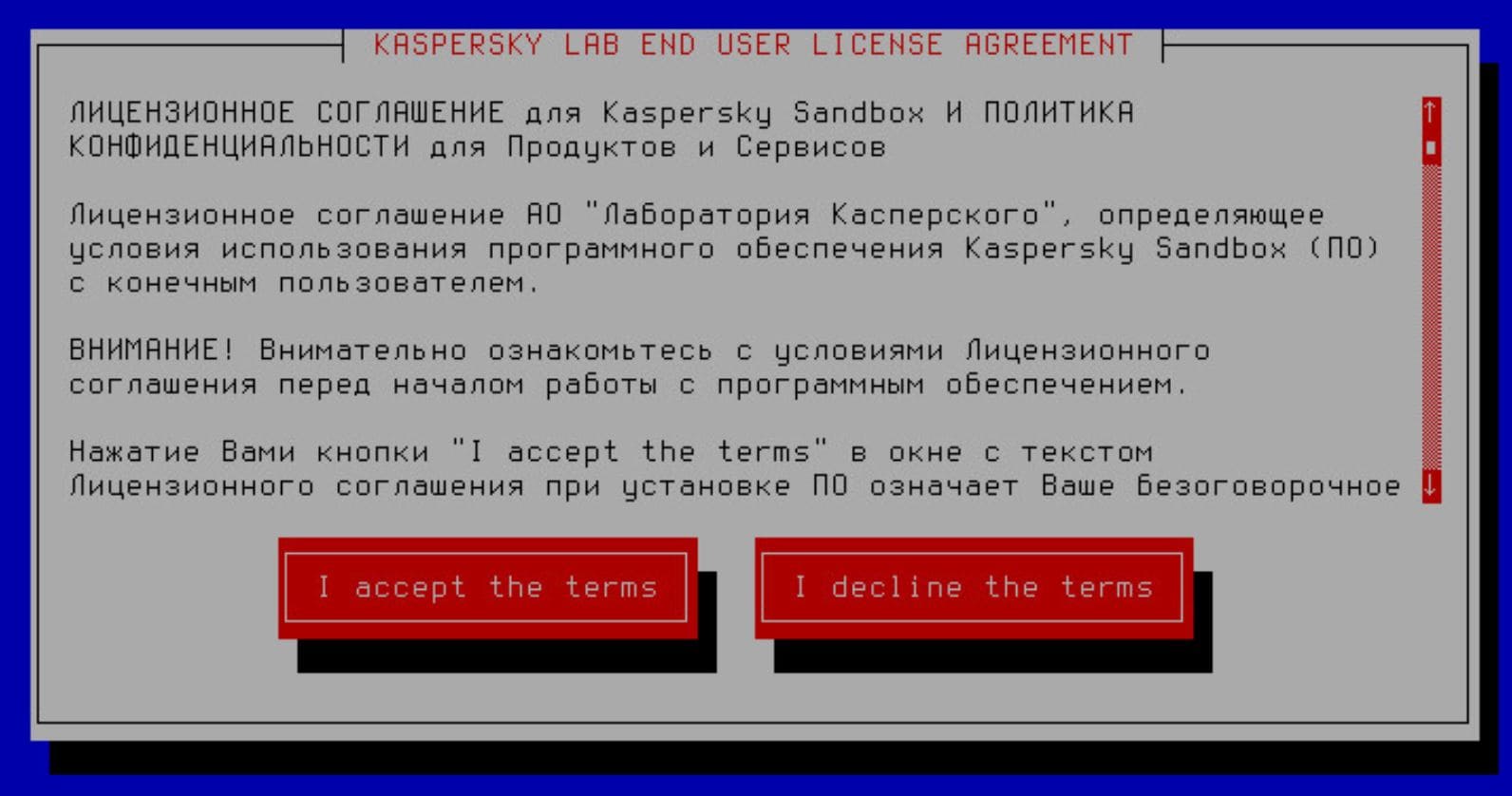

- Ознакомление с лицензионными соглашениями производителей, чьи продукты используются в решении: АО «Лаборатория Касперского», Adobe Inc, Microsoft Corp.

Рисунок 5. Лицензионное соглашение с АО «Лаборатория Касперского»

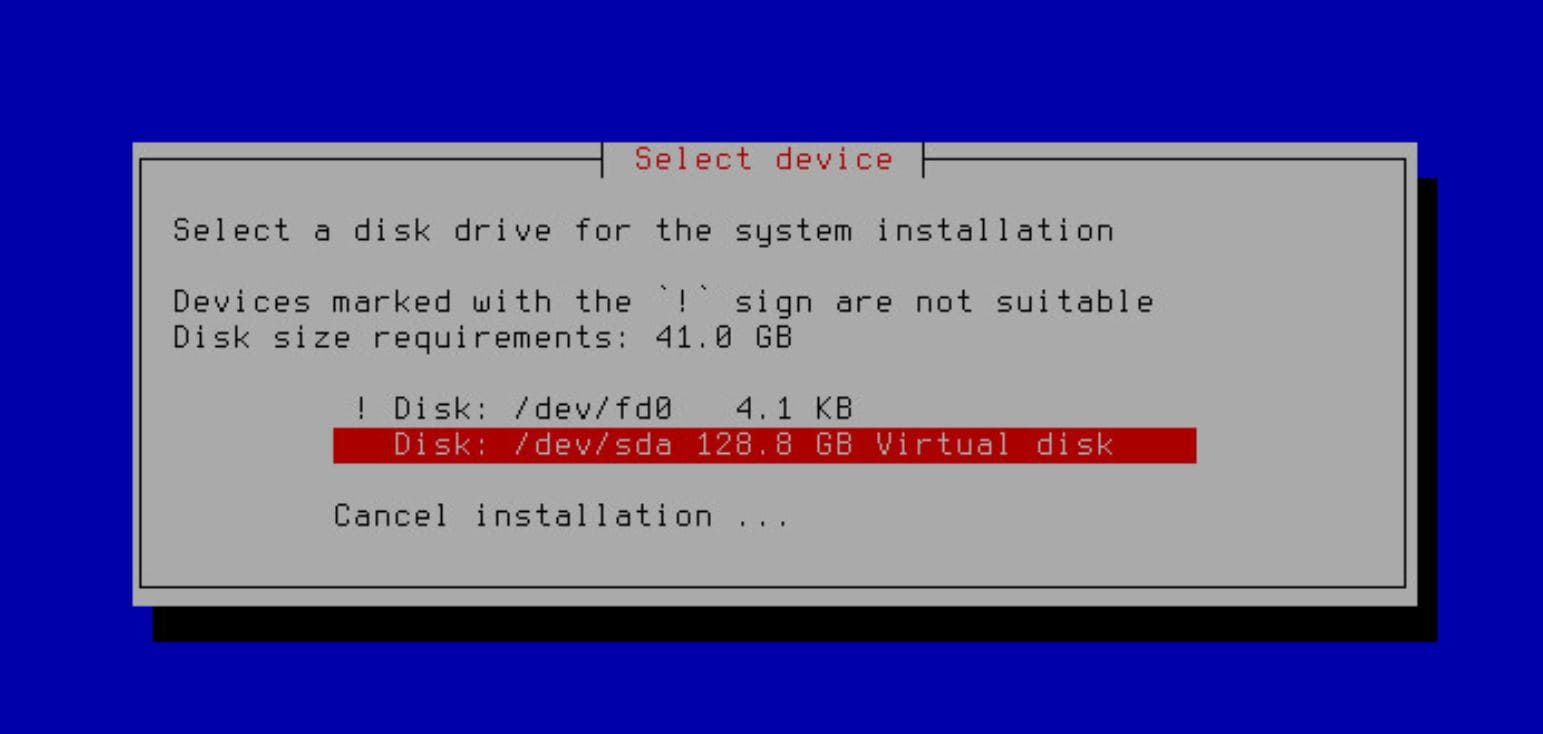

- Выбор раздела жёсткого диска для установки. В отличие от инсталляции операционной системы Linux, в данном случае нам не предлагают разметить диск самостоятельно.

Рисунок 6. Выбор раздела жёсткого диска для установки Kaspersky Sandbox

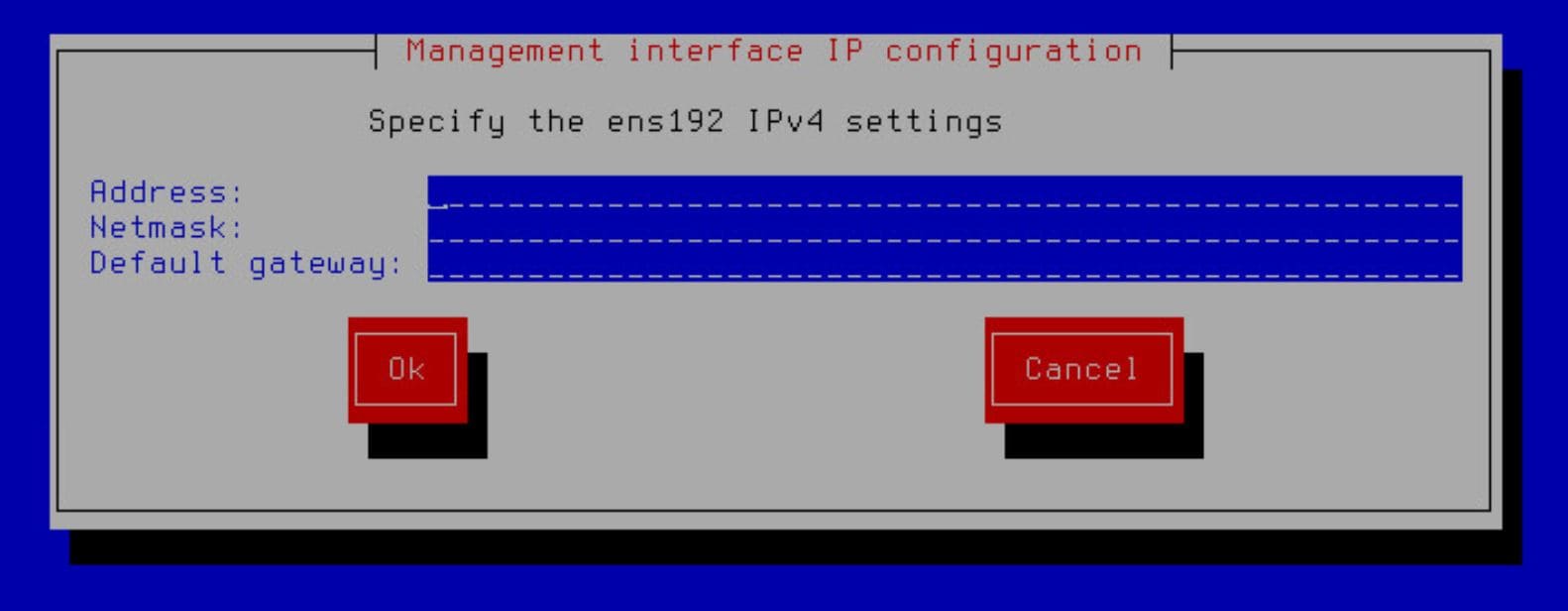

- Настройка реквизитов сервера: сетевое имя и IP-адрес интерфейса управления. В роли имени сервера может выступать как NetBIOS-имя, так и полное доменное. По умолчанию используется localhost.

При конфигурировании IP-адреса можно задать только статический IPv4-адрес. Настроек использования динамических IP-адресов, IPv6, а также агрегирования каналов во время установки не предполагается.

Рисунок 7. Настройка IP-адреса для управления сервером Kaspersky Sandbox

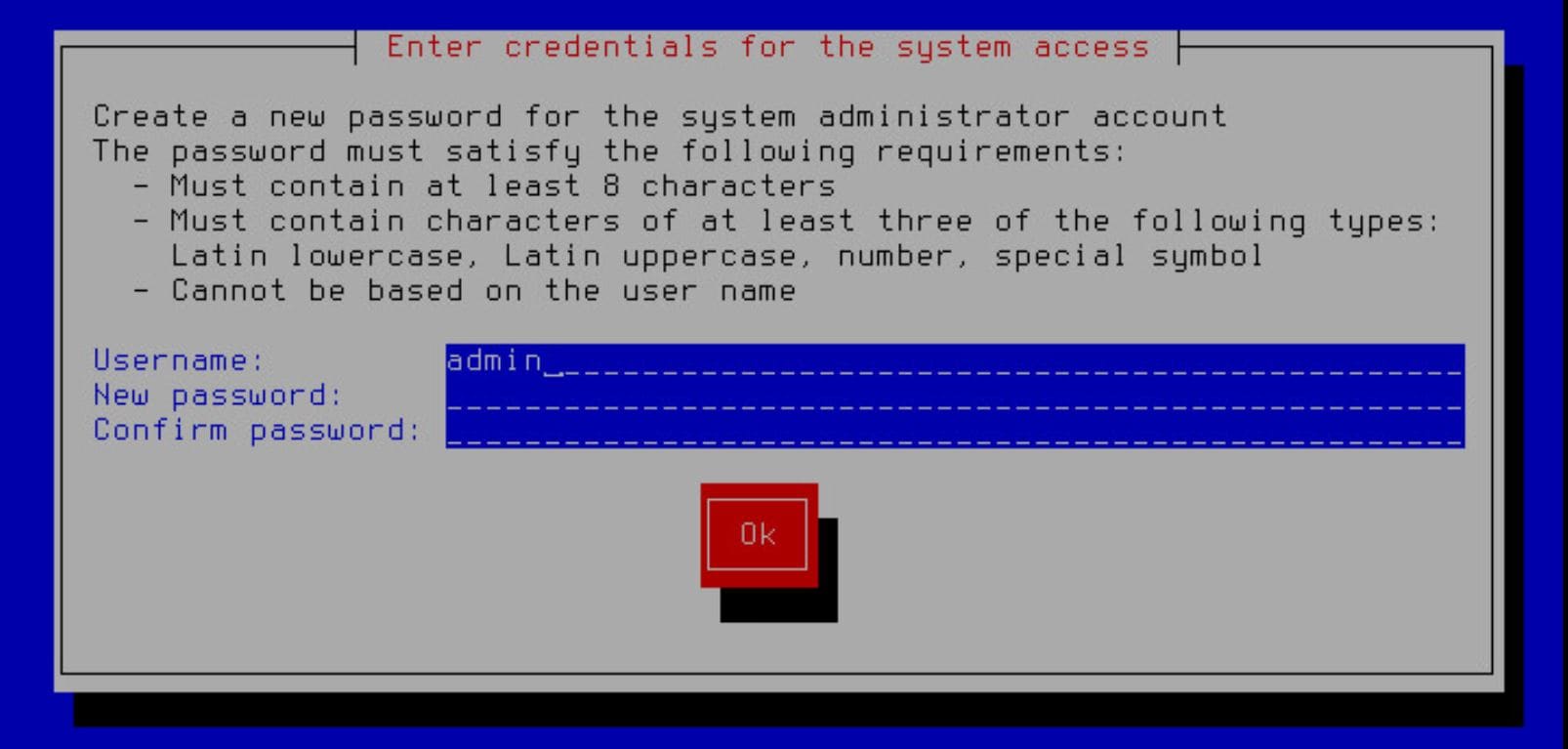

- Создание системной учётной записи. По умолчанию установщик предлагает учётную запись с именем admin. Именно она будет использоваться для доступа в консоль и веб-интерфейс управления устройством. Также система предъявляет требования к сложности пароля:

- не менее 8 знаков;

- как минимум три разных типа знаков: заглавные буквы, строчные буквы, числа, специальные символы;

- пароль не должен основываться на имени пользователя.

Рисунок 8. Создание системной учётной записи

После создания учётной записи запустится инсталляционный процесс, по завершении которого веб-интерфейс управления устройством будет доступен по адресу https://ip:8443.

Первоначальная настройка Kaspersky Sandbox

Первоначальная настройка Kaspersky Sandbox осуществляется в веб-интерфейсе управления. Вход в него осуществляется под системной учётной записью, созданной на этапе установки.

После входа в интерфейс управления будет запущен мастер первоначальной настройки. Она может проходить как на английском (используется по умолчанию), так и на русском языке и состоит из следующих шагов:

- Настройка даты и времени. Помимо ручного ввода можно также настроить синхронизацию времени по сети.

- Загрузка лицензии. В данном интерфейсе присутствует только одна кнопка «Загрузить». Данный шаг не является обязательным, лицензия может быть загружена позже.

- Настройка DNS-сервера. Здесь — по-прежнему одна кнопка «Добавить». Данный шаг тоже не является обязательным.

- Настройка подключения к Kaspersky Security Center. Можно ввести только IP-адрес сервера и порт для подключения.

- Загрузка виртуальной машины. Это, пожалуй, — самый интересный раздел с точки зрения настройки. Виртуальная машина добавляется в виде поставляемого установочного дистрибутива, а не готового образа. Как следствие, после добавления файла происходит установка операционной системы внутри гипервизора, что занимает порядка 40 минут.

- Помимо создания образа виртуальной машины можно также настроить её взаимодействие с сетью «Интернет». Для этого должен быть выделен особый интерфейс. При таком взаимодействии повышается уровень обнаружения угроз.

Выводы по разделу: установка мало чем отличается от инсталляции операционной системы Linux. Производитель максимально упростил процесс, пожертвовав при этом гибкостью настройки. Интерфейс установки — только на английском языке; возврат к предыдущему шагу не предусмотрен, так что при ошибочном вводе приходится перезапускать весь процесс. В ходе первичной инициализации фактически происходит установка виртуальной машины, которая занимает больше времени, чем инсталляция самого продукта. В целом установка происходит без затруднений, а сам процесс настолько упрощён, что с ним справится даже неопытный пользователь.

Работа с Kaspersky Sandbox

Для работы с Kaspersky Sandbox используются:

- Консоль операционной системы (при подключении локально или по протоколу SSH).

- Веб-интерфейс (находится на порту 8443 интерфейса управления).

- Система централизованного управления Kaspersky Security Center.

Доступные способы администрирования не заменяют друг друга, а служат для настройки разных параметров.

Локальное подключение

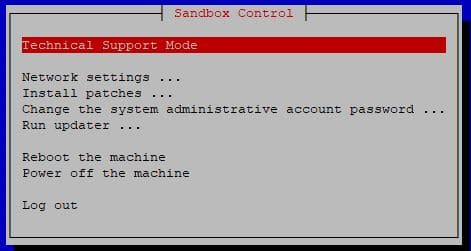

По умолчанию SSH-сервер доступен на 22-м порту интерфейса управления. После ввода учётных данных (заданных при установке) появляется контекстное меню. Настройки SSH-сервера позволяют беспрепятственно строить SSH-туннели, используя сервер Kaspersky Sandbox.

Рисунок 9. Контекстное меню настройки Kaspersky Sandbox

Через данное меню возможно изменить сетевые параметры, установить обновления, сменить пароль учётной записи администратора, а также перезагрузить или выключить устройство.

Управление через веб-интерфейс

Веб-интерфейс практически полностью копирует структуру меню первоначальной настройки. Он состоит из следующих разделов:

- «Мониторинг»,

- «Обновление баз»,

- «Сетевые интерфейсы»,

- «Подключение к KSC [Kaspersky Security Center]»,

- «Дата и время»,

- «Виртуальные машины»,

- «Параметры»,

- «TLS-сертификаты»,

- «Управление кластерами».

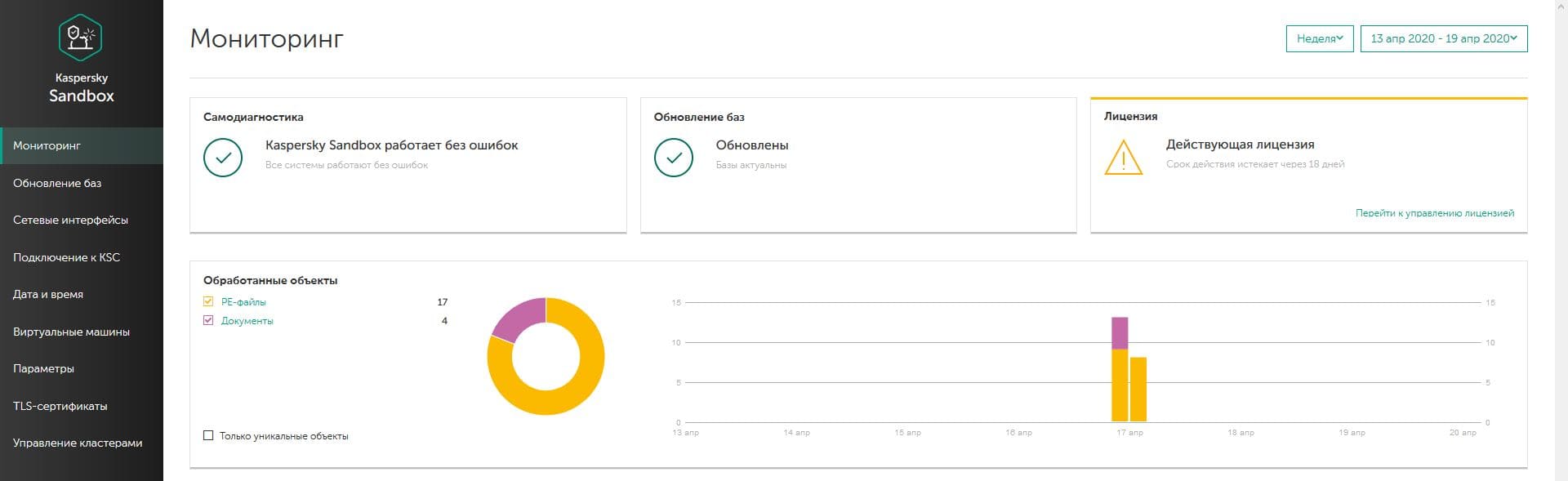

Мониторинг

Раздел служит для просмотра текущего состояния сервера, а также статистики по обработанным объектам.

Рисунок 10. Мониторинг сервера Kaspersky Sandbox

Структура раздела максимально проста, информация выводится блоками, при этом блоки не интерактивны, т.е. переход в другие меню по нажатию на них не предусмотрен. Статистика обработанных объектов ведётся в штуках, не отображаются ни имена файлов, ни вердикты по ним.

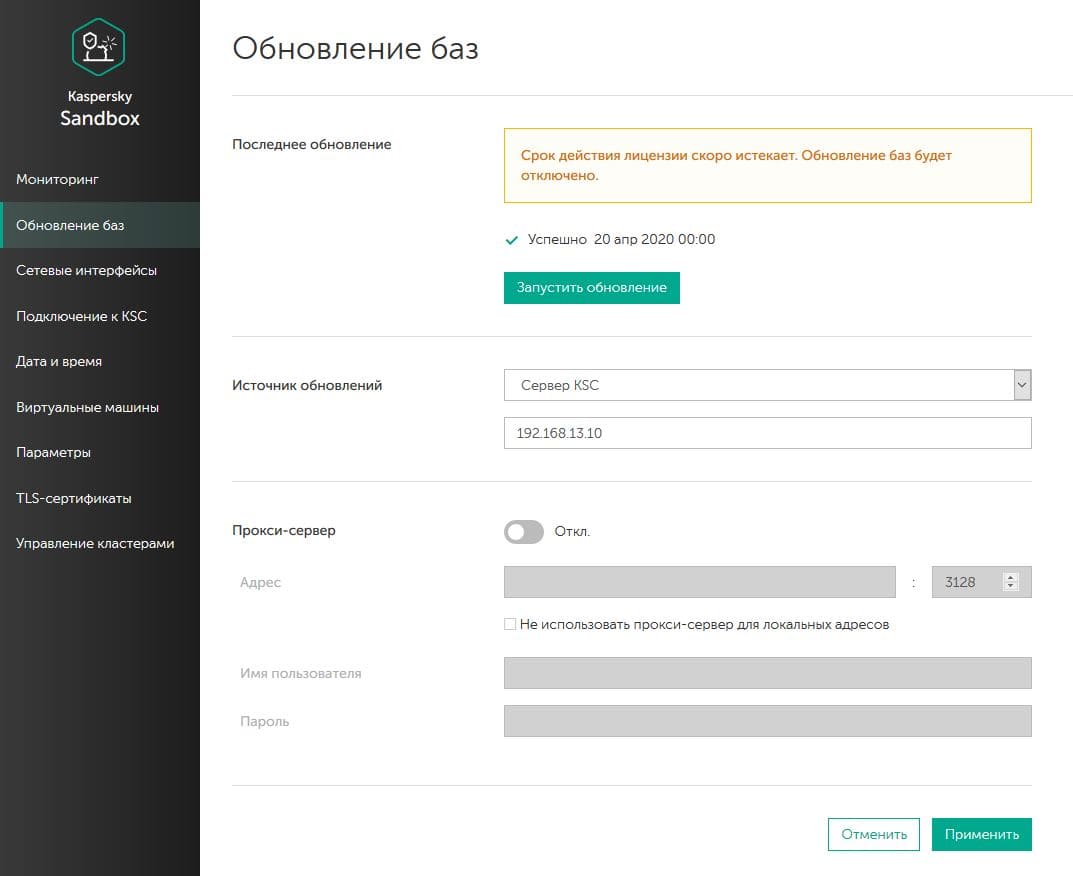

Обновление баз

В данном разделе выбирается источник обновления Kaspersky Sandbox. В качестве такового могут выступать сервер обновлений «Лаборатории Касперского», сервер KSC или иной источник, доступный по заданному URL-адресу. При необходимости возможно настроить подключение через прокси-сервер.

Рисунок 11. Настройка обновления баз Kaspersky Sandbox

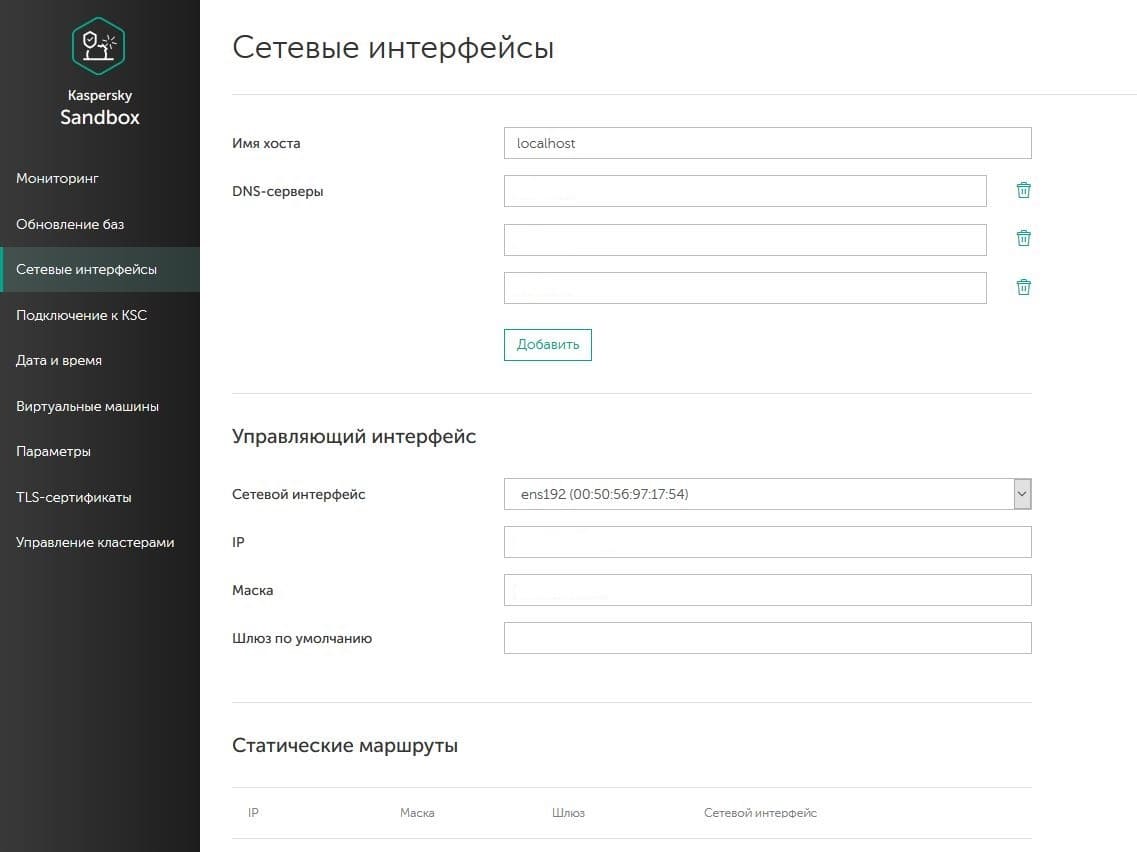

Сетевые интерфейсы

Данный раздел предназначен для определения сетевых параметров административного интерфейса, а также для управления сетевыми маршрутами. Из настроек — только статические IP-адреса, маршруты и DNS-серверы. Учитывая открытость операционной системы, опытный администратор сможет создать любую сетевую конфигурацию.

Рисунок 12. Настройка сетевых интерфейсов Kaspersky Sandbox

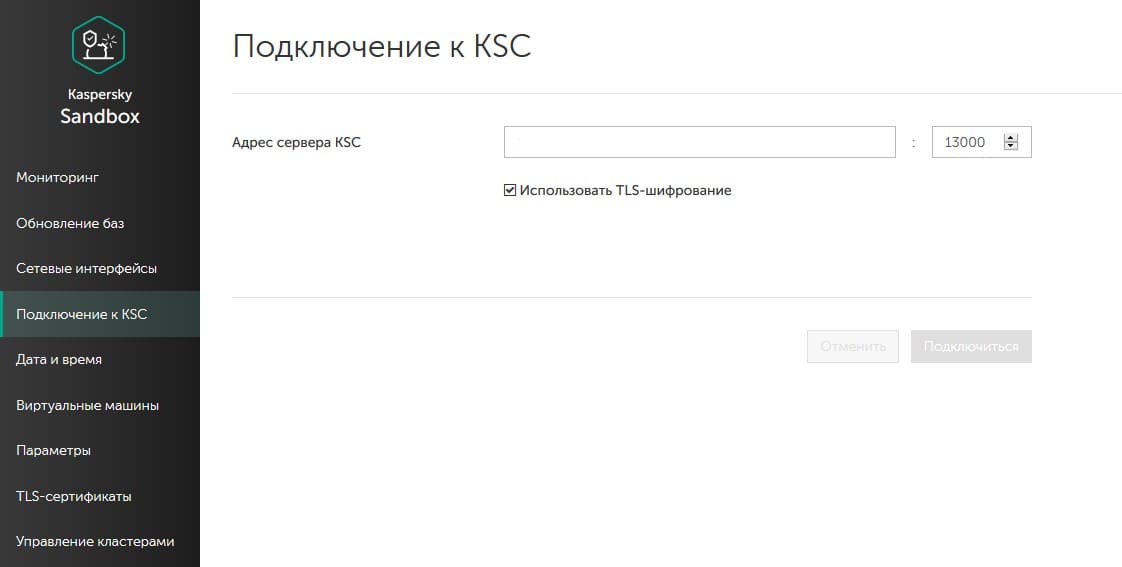

Подключение к Kaspersky Security Center

Ещё один раздел настроек, состоящий из единственного параметра — IP-адреса / имени сервера KSC, который будет управлять работой Kaspersky Sandbox.

Рисунок 13. Настройки подключения к Kaspersky Security Center

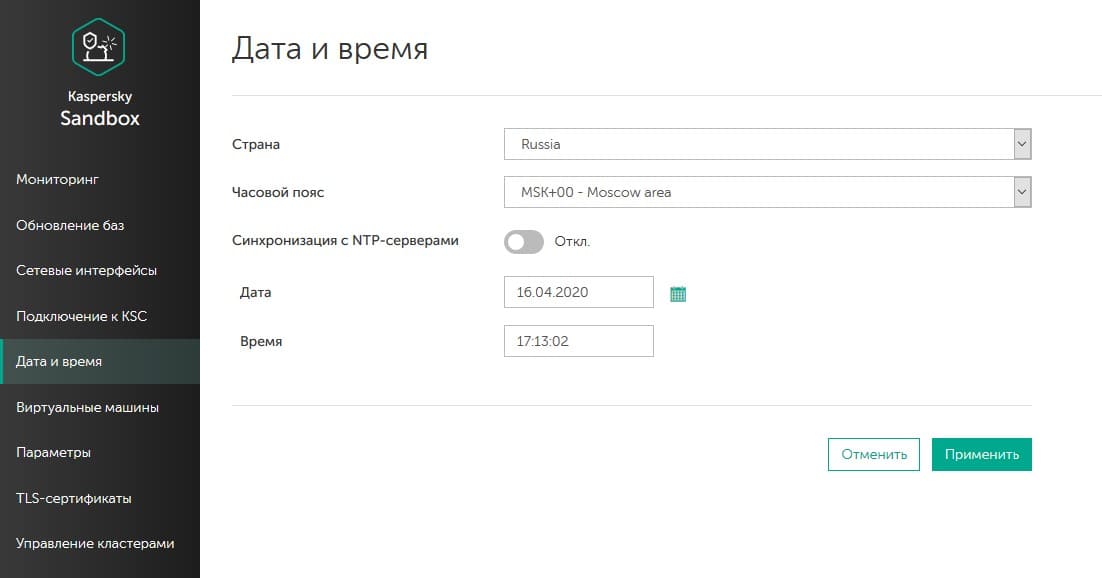

Дата и время

В полном соответствии с названием в данном разделе можно задать дату и время, а также включить синхронизацию по протоколу NTP.

Рисунок 14. Настройка даты и времени в Kaspersky Sandbox

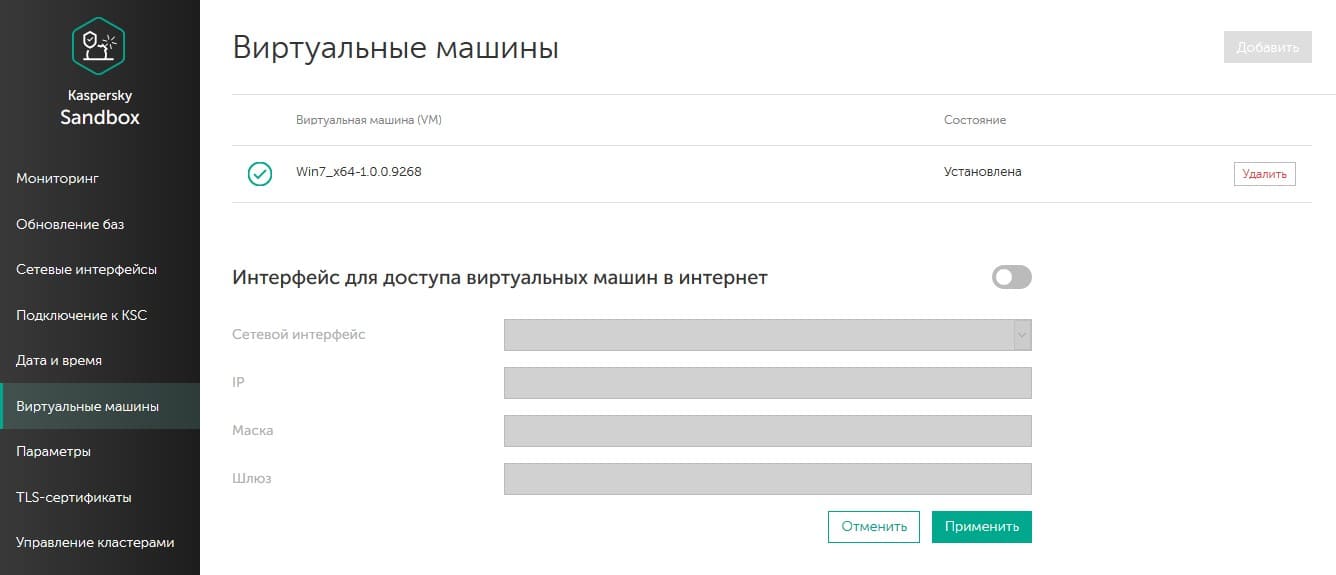

Виртуальные машины

Этот раздел предназначен для добавления виртуальных машин, а также настройки параметров интерфейса в целях их доступа в сеть «Интернет». Конфигурация виртуального окружения не предусмотрена. При этом возможно подключить только одну виртуальную машину — после появления первой кнопка «Добавить» становится неактивной.

Рисунок 15. Управление виртуальными машинами в Kaspersky Sandbox

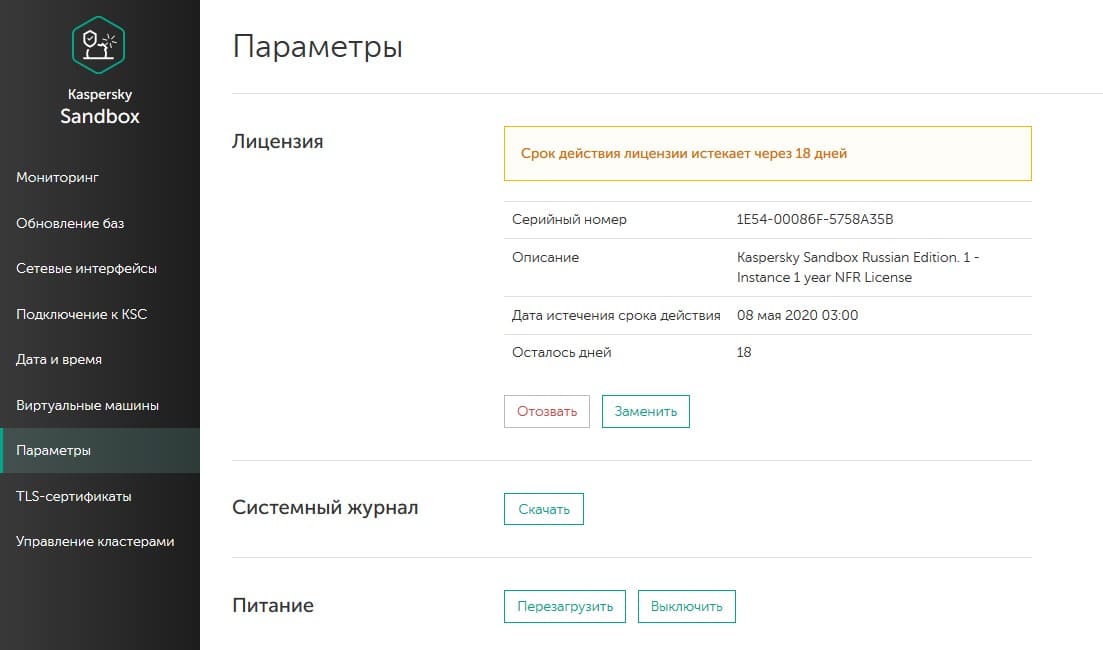

Параметры

В данном разделе можно управлять лицензией, скачать системный журнал, а также перезагрузить или выключить устройство.

Рисунок 16. Раздел «Параметры» в Kaspersky Sandbox

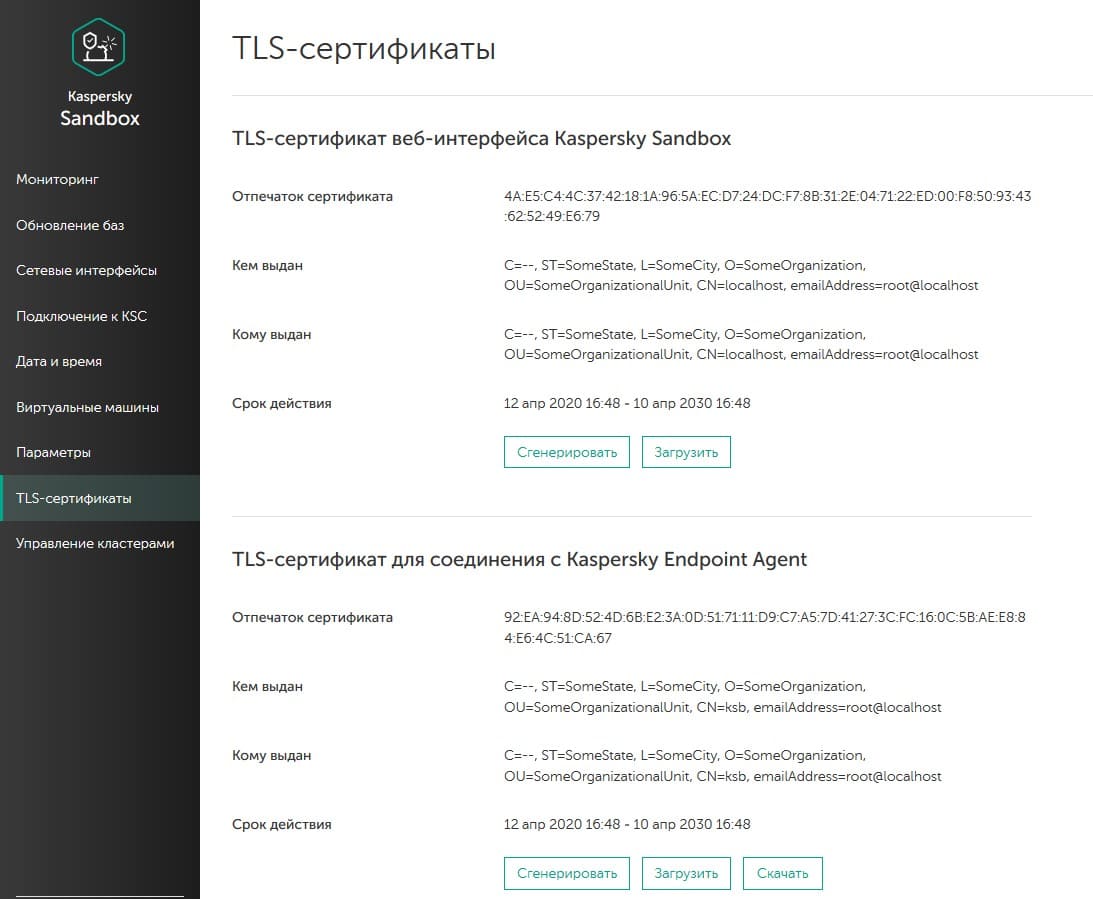

TLS-сертификаты

Этот раздел служит для управления TLS-сертификатами, которые применяются при соединении с административным веб-интерфейсом и при подключении агента к серверу Kaspersky Sandbox. По умолчанию используются самоподписанные сертификаты.

Рисунок 17. Управление TLS-сертификатами

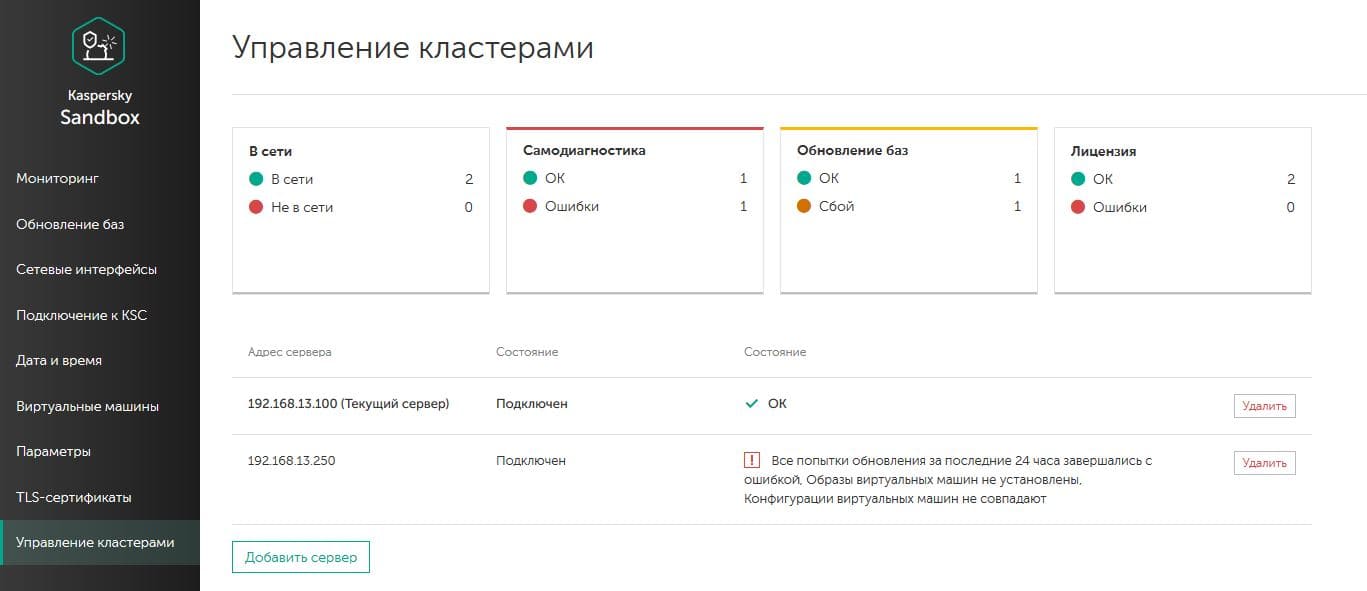

Управление кластерами

Для повышения производительности и отказоустойчивости серверы Kaspersky Sandbox возможно объединять в кластеры. Для добавления узла в кластер необходимо сгенерировать токен, после чего добавить этот токен на другую ноду кластера.

В случае если сервер входит в кластер, изменение его IP-адреса и TLS-сертификатов становится невозможным.

Рисунок 18. Управление кластерами Kaspersky Sandbox

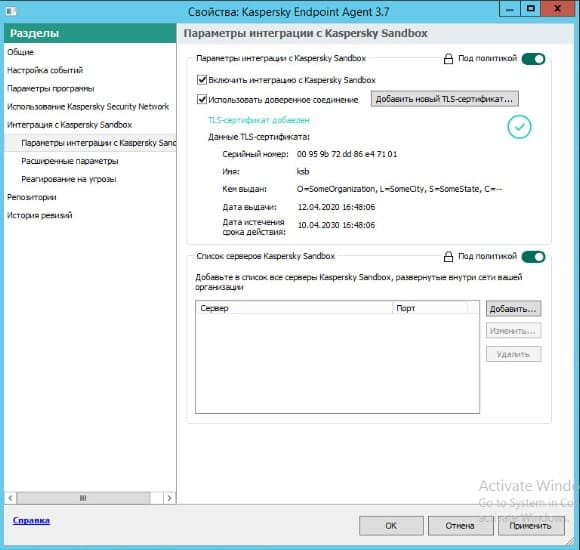

Управление через Kaspersky Security Center

Настройка интеграции агента на рабочей станции производится в Kaspersky Security Center. Для того чтобы в KSC появились соответствующие параметры, необходимо инсталлировать плагин управления Kaspersky Sandbox. Агентское ПО Kaspersky Endpoint Agent должно обязательно быть установлено на рабочей станции: через него осуществляется взаимодействие между платформой Kaspersky Endpoint Protection и решением Kaspersky Sandbox.

Для настройки Kaspersky Endpoint Agent необходимо в соответствующей политике указать IP-адрес сервера Kaspersky Sandbox и реакцию на угрозы.

Рисунок 19. Параметры интеграции с Kaspersky Sandbox

Возможные варианты реакции на угрозы:

- поместить на карантин и удалить;

- уведомить пользователя рабочей станции;

- дать платформе Endpoint Protection команду на проверку критических областей;

- найти IoC по управляемой группе хостов;

- поместить на карантин и удалить, когда найден IoC;

- дать платформе Endpoint Protection команду на проверку критических областей, когда найден IoC.

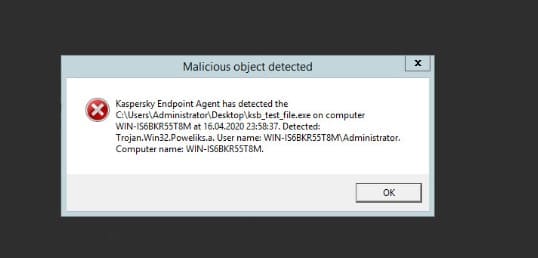

Поиск вредоносных программ

В случае обнаружения вредоносной активности Kaspersky Sandbox выполняет указанное в настройках действие. Пример оповещения представлен на рисунке ниже.

Рисунок 20. Пример оповещения Kaspersky Sandbox

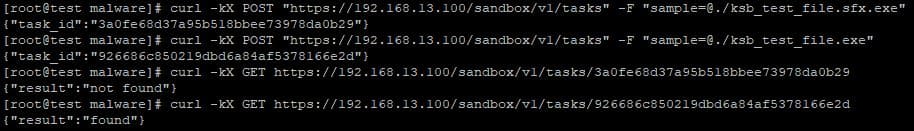

Ещё одним способом использования Kaspersky Sandbox является сканирование файлов, доступных по сети — например, на файловых серверах. Хотя такая функциональность не является штатной, она легко реализуема с применением встроенного REST API.

Суть заключается в отправке POST-запросов объектов на анализ. Учитывая открытость операционной системы решения, данные действия можно выполнять непосредственно из самой «песочницы».

Рисунок 21. Пример использования REST API

Получить вердикт можно при помощи GET-запроса и идентификатора задачи, который возвращается при отправке объекта на анализ. В нашем случае вердикт — FOUND, что означает «файл с вредоносным содержимым».

Как правило, на файловых серверах размещается много разнообразных объектов. Производитель заявляет, что поддерживаются следующие типы файлов: PE_EXE, DOC, DOCX, DOTX, DOCM, DOTM, XLS, XLSX, XLTX, XLSM, XLTM, XLAM, XLSB, PPT, PPTX, POTX, PPTM, POTM, PPSX, PPSM, RTF, PDF.

Рассмотрим несколько сценариев.

- Архив

Рисунок 22. Результат проверки архива

Как и ожидалось, ответ — «Файл не поддерживается».

- Самораспаковывающийся архив

Рисунок 23. Результат проверки архива

Несмотря на то, что по формату самораспаковывающийся архив подошёл, его содержимое проверено не было.

- Файл большого размера

Рисунок 24. Результат проверки файла большого размера

Ошибка возникает на стадии загрузки. Штатное ограничение на размер проверяемого файла — 60 мегабайт, производитель предусмотрел защиту от перегрузки песочницы. С другой стороны, ненастраиваемый параметр делает возможной доставку вредоносного содержимого в файлах большого размера.

Выводы по разделу: позиционирование продукта как полностью автоматической системы, обслуживание которой не требует глубоких знаний в области информационной безопасности и системного администрирования, находит отражение и в настройках. Процесс конфигурирования Kaspersky Sandbox настолько прост, что иногда кажется, будто продукт не заработает. Однако минимализм вносит некоторую нелогичность в меню: когда в разделе присутствует только одно поле, это выглядит странно. В веб-интерфейсе не хватает возможностей по управлению кешем вердиктов и ручной загрузке файлов на проверку; учитывая, что параллельно с проверкой в Kaspersky Sandbox файл исполняется, это было бы актуально. В то же время необходимо отметить наличие полноценного REST API и то, что опытные системные администраторы могут задавать параметры используя встроенные функции операционной системы Linux. Открытость ОС также расширяет возможности по мониторингу системы как с точки зрения подключения к SIEM для сбора и анализа событий информационной безопасности, так и с позиций отслеживания работоспособности при помощи специализированных средств.

Выводы

Решение построено на базе современной операционной системы с применением передовых технологий производителя. Kaspersky Sandbox является дополнением к Kaspersky Endpoint Security, которое существенно повышает уровень информационной безопасности компании. В основе его работы лежит анализ поведения объекта для выявления ранее неизвестных угроз, которые не обнаруживаются сигнатурными антивирусами. Архитектура позволяет легко масштабировать решение, увеличивая тем самым не только скорость работы, но и уровень безопасности. Наличие REST API даёт опытным администраторам возможность использовать продукт в разных сценариях: сканирование файловых серверов на наличие файлов, содержащих вредоносные программы; организация файловых перекладчиков из разных сетевых сегментов с проверкой передаваемых объектов; интеграция с другими продуктами, в функциональности которых есть передача файлов.

Достоинства:

- Возможность работы в среде виртуализации, в облачной инфраструктуре.

- Наличие агентов для рабочих станций, что обеспечивает доставку на проверку объектов, копируемых с портативных устройств (например, USB-носителей), а также доставляемых «невидимыми» для сетевых песочниц методами (кодирование передаваемого объекта, передача частями).

- Наличие REST API, благодаря чему Kaspersky Sandbox можно использовать в различных сценариях обеспечения информационной безопасности.

- Ведение кеша вердиктов — если переданный файл уже проверялся, то вердикт будет вынесен на основании хеш-суммы без проведения динамического анализа, что уменьшает нагрузку на сервер и увеличивает скорость реакции на угрозы.

- Открытость операционной системы продукта позволяет настраивать его под любую инфраструктуру и задачи.

- Простота управления — для использования решения не нужны специальные знания в области информационной безопасности.

- Возможность обеспечения антивирусной защиты рабочих станций, на которых применение традиционных средств борьбы с вредоносными программами не представляется возможным.

Недостатки:

- Интеграция только с антивирусами под управлением операционной системы Windows — соответствующая возможность для Linux отсутствует.

- Эмуляция только одного типа операционной системы — в качестве среды для анализа используется виртуальная машина на базе Windows 7 x64, возможность загрузки других образов отсутствует.

- Параллельно с анализом происходит исполнение файла: после того как объект отправится на анализ, произойдёт его запуск на рабочей машине. Это предотвратит распространение файла по сети, но первая машина может пострадать. В решении Kaspersky Endpoint Security имеются механизмы, позволяющие задержать выполнение файла или откатить изменения, сделанные вредоносной программой, но они не всегда могут помочь.

- Не поддерживается проверка архивов — в случае использования REST API необходимо самостоятельно распаковать архив и отправить файлы поштучно, что усложняет процесс интеграции с Kaspersky Sandbox.