Сертификат AM Test Lab

Номер сертификата: 384

Дата выдачи: 28.04.2022

Срок действия: 28.04.2027

- Введение

- Функциональные возможности Ideco UTM

- Системные требования Ideco UTM

- Лицензирование Ideco UTM

- Модельный ряд программно-аппаратных платформ Ideco UTM

- Применение Ideco UTM

- Выводы

Введение

До недавнего времени большинство межсетевых экранов нового поколения (Next Generation Firewall, NGFW) импортировались в Россию из-за рубежа. Но в условиях приостановки деятельности в России большинства зарубежных ИБ-вендоров логично рассмотреть NGFW российских разработчиков в качестве замены импортным устройствам, тем более что сегодня отечественные компании уже предлагают достойные продукты, которые могут конкурировать с западными аналогами. Об одном из таких отечественных продуктов — Ideco UTM — и пойдёт речь в этом обзоре.

Наш предыдущий обзор описывал десятую версию шлюза. В марте 2022 г. российская компания «Айдеко» представила новую (двенадцатую) версию универсального шлюза безопасности Ideco UTM. Ideco UTM разворачивается в качестве шлюза на границе сети и служит точкой входа в корпоративную сеть. Такое расположение позволяет контролировать все сетевые потоки между локальной сетью и интернетом. Ideco UTM обеспечивает фильтрацию на разных уровнях модели OSI и предоставляет широкий набор сетевых сервисов под управлением единого интерфейса.

Функциональные возможности Ideco UTM

Программно-аппаратный комплекс Ideco UTM обладает следующими особенностями и функциональными возможностями:

- Межсетевой экран — базовая функциональность сетевой фильтрации. При этом в Ideco UTM правила фильтрации могут быть настроены с привязкой к пользователям, группам и группам безопасности, а не только к IP-адресам и сетям.

- Система предотвращения вторжений — предназначена для выявления и предотвращения вредной и потенциально опасной сетевой активности в защищаемой сети. Осуществляется в том числе предупреждение вирусной активности внутри сети, блокирование атак, DoS, шпионских программ, телеметрии Windows, командных центров ботнетов, криптомайнеров. Также выполняется блокировка неблагонадёжных регионов по GeoIP и репутации IP-адресов, в том числе по списку атакующих от НКЦКИ.

- Контент-фильтр — осуществляет анализ посещаемых пользователем веб-ресурсов с целью предотвращения доступа к запрещённым или вредоносным ресурсам.

- Контроль приложений — обеспечивает определение программ независимо от используемого сетевого порта на 7-м уровне модели OSI.

- Многоуровневая антивирусная и антиспам-проверка трафика — обеспечивается антивирусный анализ внешними антивирусными фильтрами от «Лаборатории Касперского» или ClamAV.

- VPN — поддерживаются протоколы IKEv2/IPsec, SSTP, L2TP/IPsec, PPTP.

- Удалённый доступ по VPN (Client-to-Site) — с использованием самых современных протоколов: WireGuard, IKEv2/IPsec, SSTP, L2TP/IPsec. Имеется пользовательский портал с инструкцией, VPN-агентом, скриптом создания VPN-подключения. Авторизация пользователей осуществляется с помощью Active Directory или с помощью локальной базы пользователей.

Ideco UTM поддерживает интеграцию с системами мониторинга (Zabbix-агент, SNMP), с комплексами класса DLP (по ICAP), со службой активных каталогов Microsoft Active Directory и с облачными сервисами SkyDNS и NextDNS.

Также необходимо отметить, что с выходом 11-й и 12-й версий в продукте произошли существенные изменения. В частности, начиная с 11-й версии в Ideco UTM появилась возможность создания кластера изо двух нод для отказоустойчивой конфигурации, обновился модуль «Контроля приложений», куда были добавлены определения новых протоколов: DisneyPlus, MongoDB, Pinterest, Reddit, Tumblr, Virtual Assistant (Alexa, Siri) и других. Кроме того, улучшилось определение прежних протоколов и увеличилась производительность модуля. Также было усилено шифрование VPN по протоколу SSTP, а для администраторов UTM обновилась документация docs.ideco.ru — навигация по разделам стала более удобной.

В 12-й версии были выполнены следующие улучшения и обновления:

- В основе шлюза теперь лежит новая платформа на базе Linux 5.15.

- Добавлена возможность авторизации устройств по MAC-адресам (включая возможность связки IP и MAC).

- Добавлен веб-интерфейс для доступа к настройкам модуля Kaspersky Anti-Spam.

- Добавлена динамическая маршрутизация OSPF.

- В отчётах системы предотвращения вторжений появилась информация о пользователе и GeoIP источника и назначения.

- Появилась возможность «отката» на прошлую версию после обновления.

- Добавлена фильтрация баннерной рекламы на уровне DNS.

- Добавлена раздача маршрутов при подключении через VPN по всем протоколам (кроме агента Ideco VPN).

- Обновился модуль «Контроль приложений».

Системные требования Ideco UTM

Ideco UTM может устанавливаться на физический сервер или виртуальную машину. Поддерживаются такие системы виртуализации, как VMware, Microsoft Hyper-V, VirtualBox, KVM, Citrix XenServer.

Для установки и работы Ideco UTM не требуется предустановленной ОС и дополнительного программного обеспечения. Ideco UTM устанавливается на выделенный сервер с загрузочного CD или USB Flash, при этом автоматически создаётся файловая система и устанавливаются все необходимые компоненты.

Минимальные требования для установки Ideco UTM приведены в таблице.

Таблица 1. Минимальные требования для установки Ideco UTM

Технические характеристики | Значение |

Процессор | Intel Pentium G / i3 / i5 / i7 / Xeon E3 / Xeon E5 с поддержкой SSE 4.2 |

Ёмкость устройства хранения данных | Жёсткий диск или SSD, объёмом 64 ГБ или больше, с интерфейсом SATA, mSATA, SAS, или совместимый аппаратный RAID. Дополнительный жёсткий диск или SSD при использовании почтового сервера |

Объём оперативной памяти | 8 ГБ (16 ГБ при количестве пользователей более 75) |

Сеть | Две сетевые карты (или два сетевых порта) 100/1000 Мбит/с. Рекомендуется использовать карты на чипах Intel, Broadcom. Поддерживаются Realtek, D-Link и другие |

Гипервизоры | VMware, Microsoft Hyper-V (2-го поколения), VirtualBox, KVM, Citrix XenServer |

Дополнительно | Монитор и клавиатура |

Ограничения | Обязательна поддержка UEFI. Не поддерживаются программные RAID-контроллеры (интегрированные в чипсет). Для виртуальных машин необходимо использовать фиксированный, а не динамический размер жёсткого диска |

Лицензирование Ideco UTM

У лицензии Ideco UTM есть три основные характеристики.

- Количество пользователей Ideco UTM: одновременно авторизованные (подключённые к интернету) пользователи локальной сети клиента или VPN-подключения пользователей, трафик которых проверяется и контролируется шлюзом. При этом каждый пользователь может авторизовать до трёх устройств.

- Редакция Ideco UTM (SMB, Enterprise): набор доступных к использованию модулей в системе и особенности их работы.

- Срок действия лицензии: не требует продления в редакциях SMB и Enterprise (предоставляется на 20 лет). По окончании срока действия лицензии отключаются авторизация пользователей и фильтрация трафика.

Техническая поддержка предоставляется в период действия подписки на сервис. Подписка включена в стоимость лицензии и действует в течение года с момента приобретения продукта. После окончания срока действия подписка может быть продлена на год и более.

Модельный ряд программно-аппаратных платформ Ideco UTM

Компания «Айдеко» предлагает широкий ряд программно-аппаратных платформ Ideco UTM, начиная с модели для небольших предприятий и офисов и заканчивая моделью предназначенной для крупных корпораций.

Таблица 2. Модельный ряд Ideco UTM

Технические характеристики | Модельный ряд аппаратных Ideco UTM | |||

Ideco SX+ | Ideco MX Cert (сертифицирована ФСТЭК России) | Ideco MX | Ideco LX | |

| ||||

Назначение | Для небольших организаций численностью от 50 до 75 активных пользователей интернета | Сертифицированная аппаратная платформа для организаций с численностью от 100 до 350 пользователей | Для средних предприятий (от 50 до 350 активных пользователей) | Для предприятий малого и среднего бизнеса численностью от 300 до 3000 активных пользователей интернета |

Процессор | Intel Core i5-10210U (1,6 ГГц, 6 МБ, 4 ядра) | Intel Atom C-3758 (2,2 ГГц, 16 МБ, 8 ядер, 25 Вт) | Intel Xeon E-2234 (3,6 ГГц, 8 МБ, 4 ядра) | Intel Xeon E-2236 (3,4 ГГц, 12 МБ, 6 ядер, 8 ГТ/с) |

Ёмкость устройства хранения данных | 256 ГБ, mSATA | Не менее одного SSD объёмом 240 ГБ, SATA | 240 ГБ, SATA SSD | 240 ГБ, SATA SSD |

Объём оперативной памяти | 16 ГБ, SO-DIMM DDR4 | 16 ГБ, DDR4 | 16 ГБ, DDR4-2133 ECC | 32 ГБ, DDR4-2133 ECC |

Сетевые интерфейсы | 6 × i210 / i211 | 8 × 1 ГБ LAN | 4 × 1 ГБ LAN | 4 × 1 ГБ LAN |

Форм-фактор | Настольный | 1U | 1U | 1U |

Габариты (Ш×Г×В): | 209×150×57 мм | 438×321×44 мм | 408×484×43 мм | 408×484×43 мм |

Применение Ideco UTM

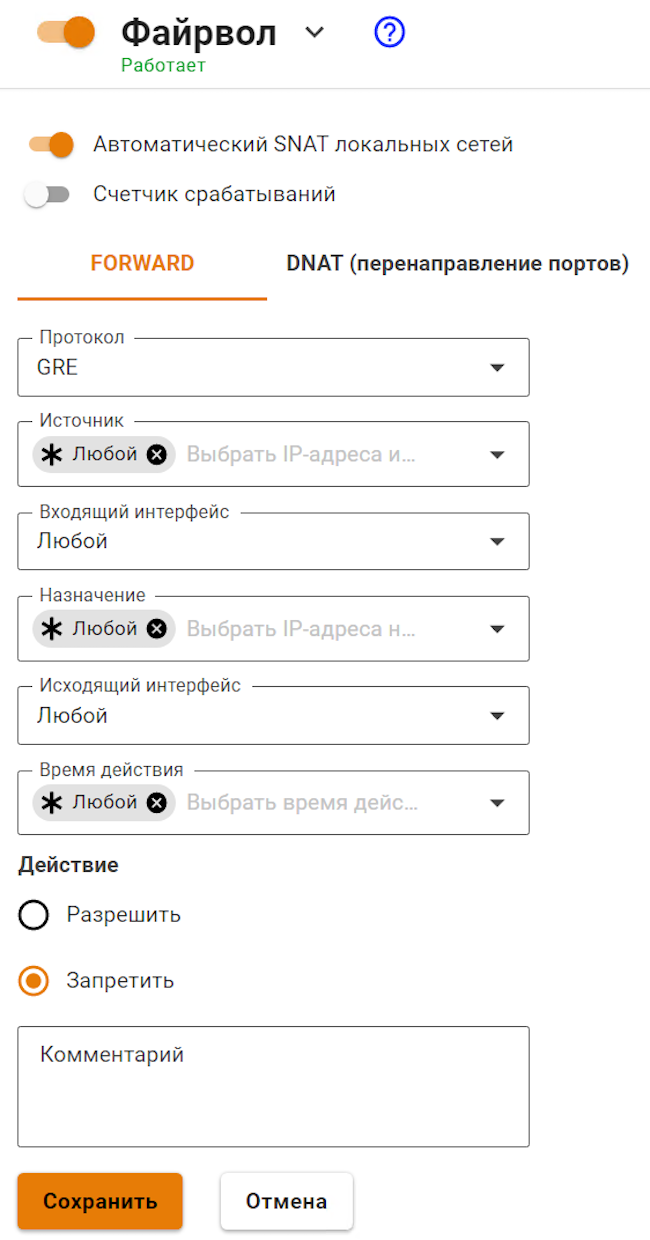

Межсетевой экран

Функции межсетевого экрана являются базовыми в любом универсальном шлюзе безопасности. Межсетевой экран организован с помощью стандартных правил. Все настройки максимально прозрачны для пользователя и сосредоточены на четырёх вкладках.

Здесь настраиваются правила фильтрации трафика между сетями (FORWARD), правила входящего трафика на интерфейсы сервера (INPUT), перенаправление портов (DNAT) и правила для управления трансляцией сетевых адресов (SNAT).

Рисунок 1. Раздел «Файрвол» в Ideco UTM

Например, для блокировки VPN-анонимайзеров, использующих протокол PPTP, достаточно заблокировать протокол GRE в правилах файрвола.

Рисунок 2. Пример создания запрещающего правила для протокола GRE в разделе «Файрвол» в Ideco UTM

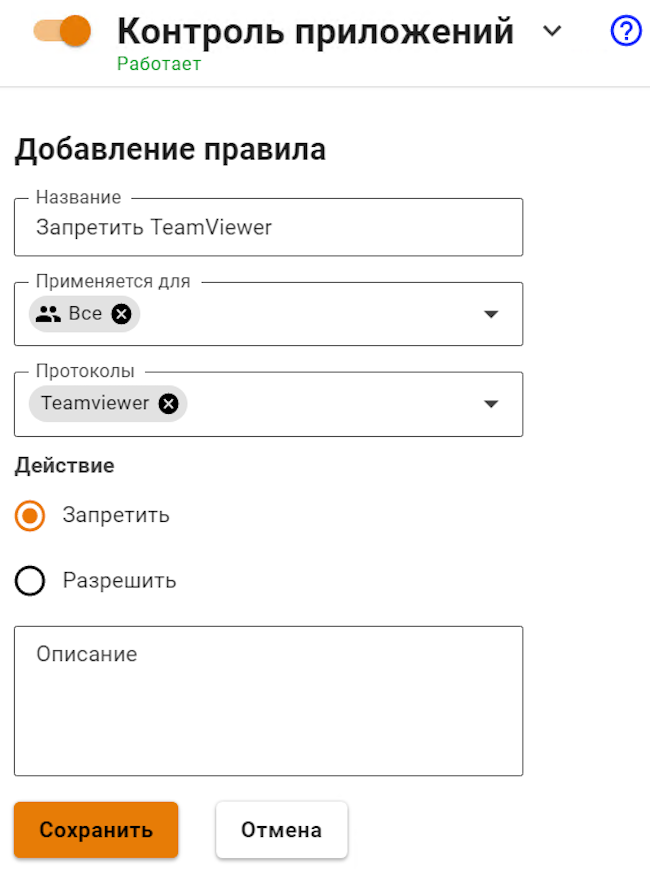

Контроль приложений

Модуль «Контроль приложений» осуществляет анализ трафика (Deep Packet Inspection, DPI) протоколов популярных приложений на уровне L7 семиуровневой модели OSI.

Рисунок 3. Раздел «Контроль приложений» в Ideco UTM

Шлюз анализирует трафик, сопоставляет его с правилами фильтрации и применяет их. При этом если в списке есть несколько правил с одними и теми же условиями, но разными действиями, то будет применено правило с более высоким приоритетом.

Например, TeamViewer блокируется с помощью модуля «Контроль приложений». Для этого нужно выбрать одноимённый протокол в правиле для пользователей или групп.

Рисунок 4. Пример создания запрещающего правила для TeamViewer в разделе «Контроль приложений» в Ideco UTM

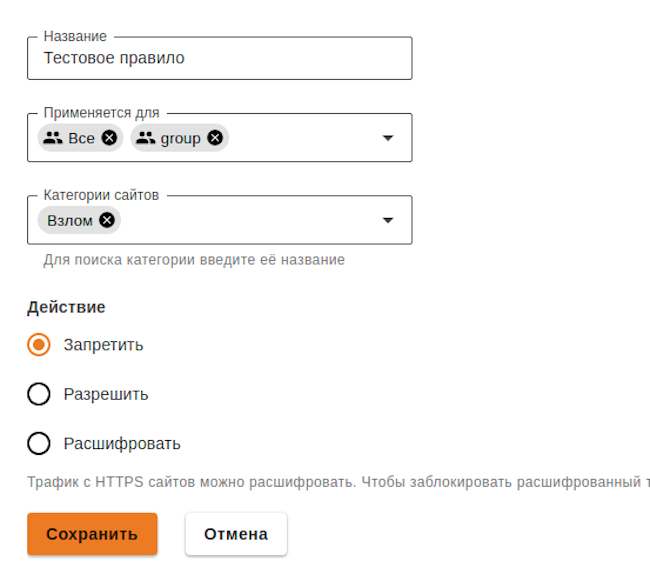

Контентная фильтрация

Контентная фильтрация позволяет блокировать доступ к различным интернет-ресурсам. Ideco UTM проверяет запрашиваемый пользователем сайт или отдельную страницу на наличие в списках запрещённых ресурсов. Списки, в свою очередь, поделены на категории для удобства администрирования.

Рисунок 5. Раздел «Контент-фильтр» в Ideco UTM

«Контент-фильтр» обеспечивает контроль доступа в интернет с блокировкой 500 млн адресов в 146 категориях: «Фишинг / мошенничество», «Центры распространения вредоносного ПО», «Ботнеты», «Тайный сбор информации», «Спам», «Реклама (баннеры)» и др.

Правила применяются сверху вниз в порядке следования до первого совпадения. Если вышестоящим правилом будет разрешён какой-то ресурс для определённой группы пользователей, то правила ниже применяться не будут. Таким образом можно создавать гибкие настройки фильтрации, исключая нужных пользователей из правил блокировки.

Рисунок 6. Пример создания запрещающего правила для категории сайтов «Взлом» в разделе «Контент-фильтр» в Ideco UTM

Система предотвращения вторжений

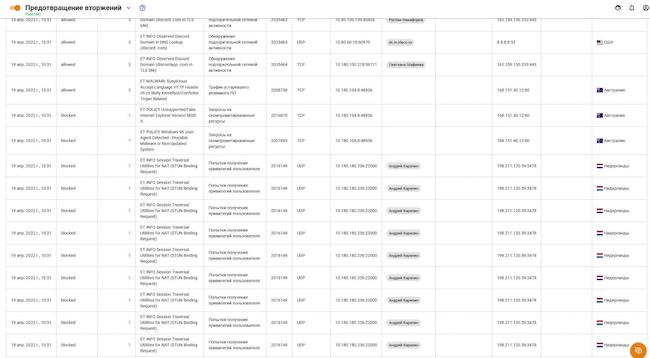

Система предотвращения вторжений предназначена для обнаружения, журналирования и предотвращения атак на ресурсы корпоративной сети. Правила системы включают в себя блокирование активности троянских и шпионских программ, бот-сетей, клиентов P2P и торрент-трекеров, сети TOR (используемой для обхода правил фильтрации), анонимайзеров и т. д.

Рисунок 7. Модуль «Предотвращение вторжений» в Ideco UTM

В подразделе «Журнал» можно просмотреть события, собранные системой предотвращения вторжений.

Рисунок 8. Журнал модуля «Предотвращение вторжений» в Ideco UTM

При необходимости можно исключить узел из обработки системой предотвращения вторжений.

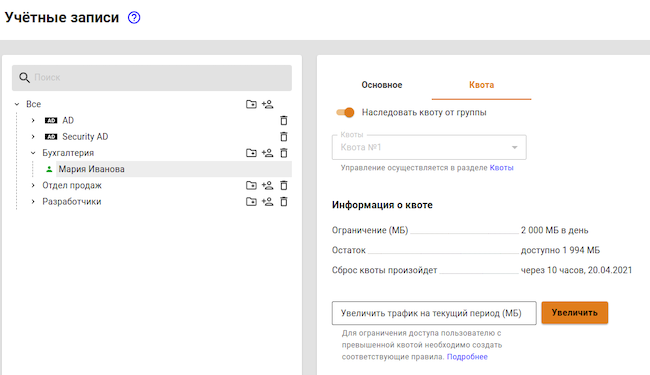

Квоты и ограничение скорости

С помощью Ideco UTM для групп или отдельных пользователей можно создать квоты (лимиты трафика). Каждая квота может иметь период действия.

Рисунок 9. Квота для пользователя в Ideco UTM

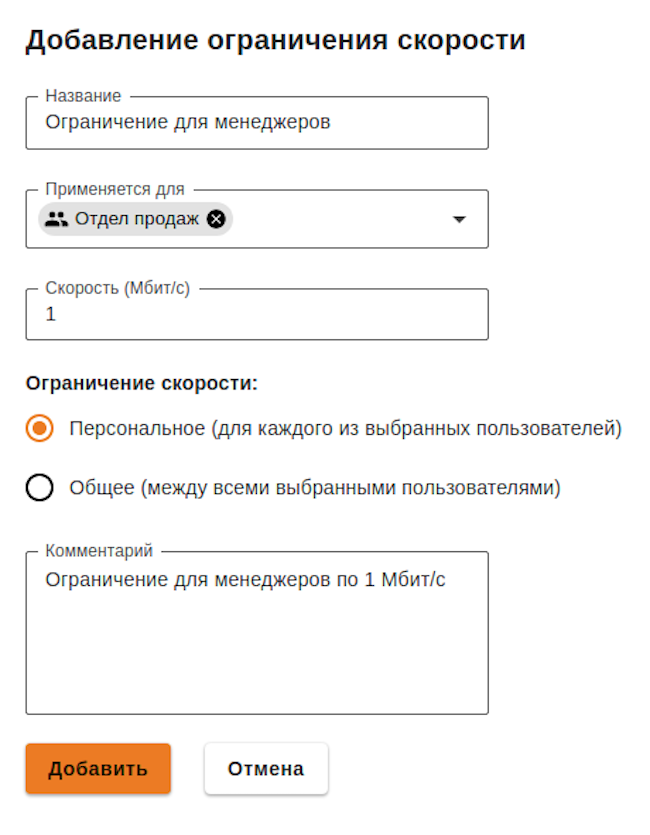

Доступно ограничение скорости для пользователей, групп, IP-адресов или объекта «Превышена квота» (туда попадают пользователи, которые превысили квоту по трафику).

Рисунок 10. Пример правила ограничения скорости для группы пользователей в Ideco UTM

Пользователи

Управление учётными записями осуществляется в разделе «Пользователи».

Рисунок 11. Пользователи в интерфейсе управления Ideco UTM

Отметим, что в Ideco UTM реализован принцип наследования, что позволяет легко задавать и изменять общие для пользователей параметры, определяя их для родительской группы. Это могут быть, например, квоты или удалённый доступ по VPN.

Для учётных записей, которые импортированы из Active Directory (AD), проверка пароля осуществляется средствами AD.

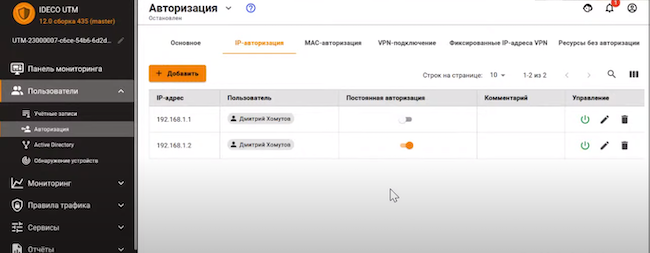

Все виды авторизации на Ideco UTM работают на основе IP-адреса хоста, так что любая сессия привязана к IP-адресу хоста, с которого она установлена. Одновременно для одной учётной записи пользователя возможна авторизация с трёх разных IP-адресов.

Рисунок 12. Привязка пользователя к IP-адресам в Ideco UTM

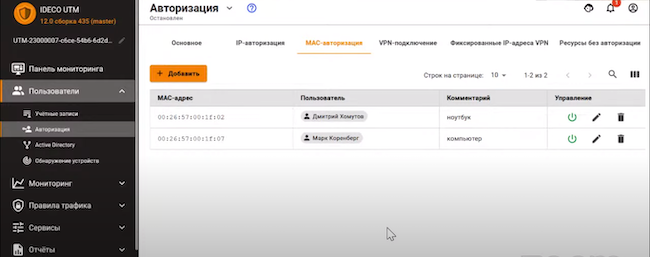

В 12-й версии была добавлена также привязка по MAC-адресу. Можно использовать при авторизации связку IP- и MAC-адресов.

Рисунок 13. Привязка пользователя к MAC-адресу в Ideco UTM

Можно авторизовывать пользователей, которые подключаются через VPN по протоколам IKEv2/IPsec, SSTP, L2TP/IPsec и PPTP.

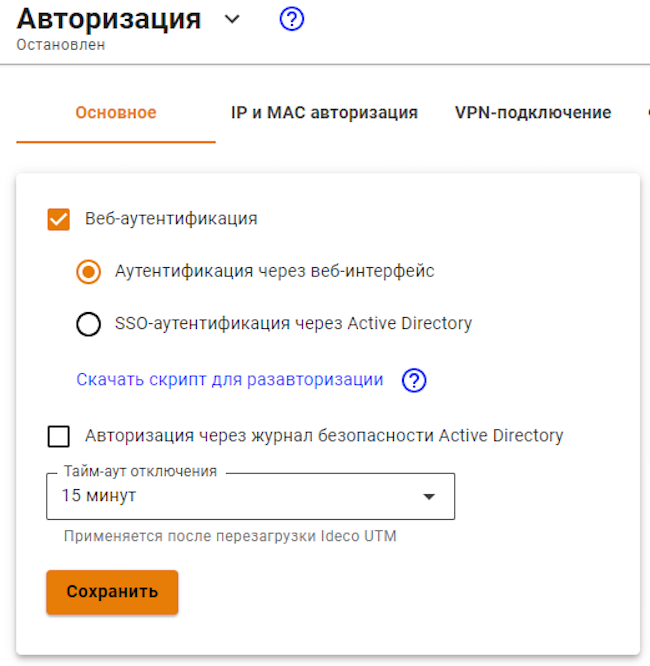

Доступна также веб-аутентификация. В этом сценарии запрос неавторизованного пользователя, отправленный через веб-браузер, будет переадресован на страницу авторизации Ideco UTM.

Рисунок 14. Веб-аутентификация в Ideco UTM

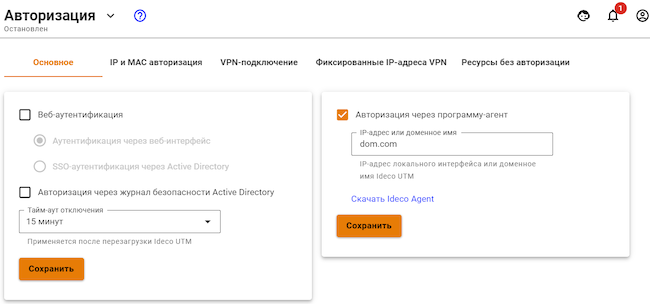

Также в Ideco UTM есть авторизация через Ideco Agent — доступ будет обеспечен только в то время, когда пользователь авторизован с помощью этой программы.

Рисунок 15. Авторизация через Ideco Agent в Ideco UTM

Для получения доступа к корпоративной сети извне (дом, кафе, гостиница) можно подключиться по VPN с этой машины к серверу Ideco UTM.

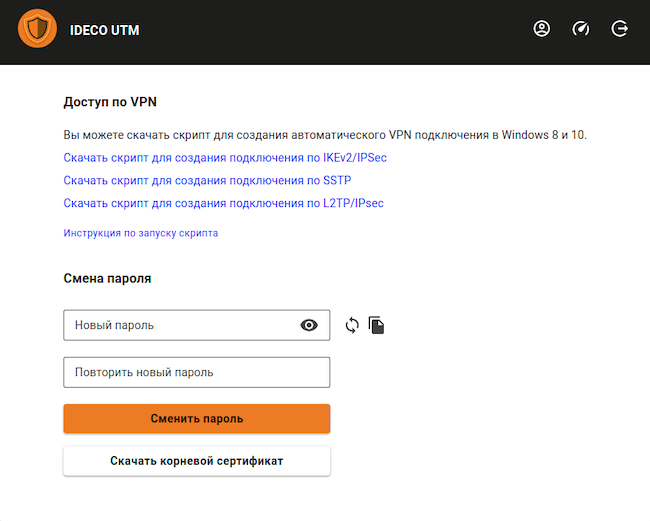

Для быстрой настройки пользовательских подключений пригодится доступ к веб-интерфейсу Ideco UTM. В личном кабинете пользователи смогут скачать готовые PowerShell-скрипты для создания подключений и прочитать инструкцию по настройке VPN и запуску скриптов.

Рисунок 16. Личный кабинет пользователя в Ideco UTM

Мониторинг и отчёты

Ideco UTM предоставляет администраторам категорированную отчётность по использованию веб-ресурсов: отчёты по разрешённым и заблокированным сайтам, подробный журнал по времени посещения ресурсов.

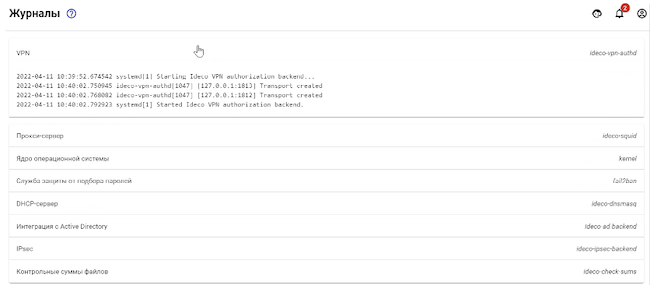

В разделе «Журнал» можно просматривать логи VPN-авторизации пользователей и работы прокси-сервера, системные логи ядра операционной системы шлюза, журналы службы защиты от подбора паролей, DHCP-сервера, службы интеграции с Active Directory, IPsec, контрольных сумм файлов.

Рисунок 17. Раздел «Журнал» в Ideco UTM

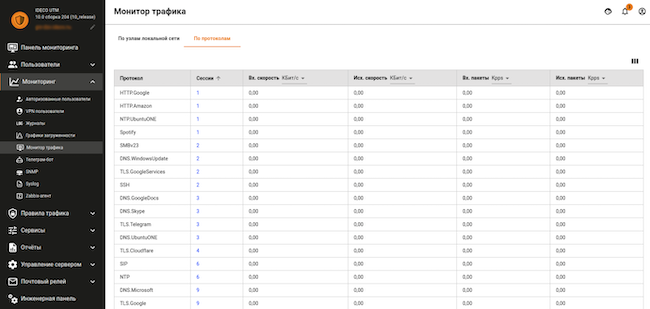

В разделе «Монитор трафика» можно ознакомиться с информацией о сетевом трафике, проходящем через Ideco UTM в режиме реального времени.

Рисунок 18. Пример окна вкладки мониторинга трафика по протоколам в Ideco UTM

Выводы

Ideco UTM — российский универсальный шлюз безопасности, обладающий хорошими техническими характеристиками и большим числом функциональных возможностей. Ideco UTM соответствует концепции NGFW, может быть установлен как единственное устройство и выполнять все необходимые функции защиты — межсетевое экранирование, обнаружение вторжений, VPN-сервер, веб-прокси и т. п. Благодаря поддержке кластеризации новая версия Ideco UTM обеспечивает отказоустойчивость.

Отметим, что есть также версия Ideco UTM, которая сертифицирована во ФСТЭК России на соответствие следующим требованиям: четвёртого уровня доверия, профиль защиты межсетевых экранов типа «А» четвёртого класса защиты (ИТ.МЭ.А4.ПЗ), профиль защиты межсетевых экранов типа «Б» четвёртого класса защиты (ИТ.МЭ.Б4.ПЗ), профиль защиты систем обнаружения вторжений уровня сети четвёртого класса защиты (ИТ.СОВ.С5.ПЗ). Наличие сертификата (№ 4503) даёт возможность использовать продукт в составе системы защиты информационных систем, где применение сертифицированных продуктов обязательно.

К сильным сторонам Ideco UTM можно отнести наличие системы контроля приложений, которая позволяет распознавать и фильтровать трафик на седьмом уровне модели OSI, а также широкие возможности мониторинга и подготовки отчётов.

По функциональности Ideco UTM немного уступает устройствам классов UTM и Next Generation Firewall (NGFW) западных вендоров. В составе функций Ideco UTM, например, нет модуля предотвращения утечек информации (DLP). Также некоторые зарубежные вендоры в своих NGFW уже предлагают технологии защиты от угроз «нулевого дня» и целевых атак. Тем не менее Ideco UTM может стать достойной заменой зарубежным аналогам. Это особенно актуально в связи со сложившейся международной обстановкой.

К недостаткам Ideco UTM можно отнести отсутствие поддержки российских криптографических алгоритмов ГОСТ 28147-89 VPN-сервером шлюза и, как следствие, отсутствие сертификатов по требованиям безопасности ФСБ России. Это может являться существенным ограничением при использовании продукта в качестве средства построения VPN-сетей в организациях государственного сектора, а также во многих частных компаниях.

Если рассматривать самостоятельную инсталляцию комплекса, то системное требование к наличию UEFI накладывает дополнительные ограничения на выбор «железа».

Достоинства:

- Комплексный российский шлюз по сетевой безопасности, который включает в себя межсетевой экран, систему обнаружения вторжений, потоковый антивирус, VPN-сервис и контроль приложений.

- Широкая линейка аппаратных устройств, охватывающая сегменты SOHO, SMB, Enterprise, возможность поставки в виде виртуального устройства.

- Наличие сертифицированной во ФСТЭК России версии продукта.

- Возможность создания кластера изо двух нод для отказоустойчивой конфигурации.

- Возможность самостоятельно оценить качество настроек фильтрации с помощью сервиса Security Ideco.

- Интуитивный русскоязычный веб-интерфейс администрирования.

Недостатки:

- Отсутствие поддержки российских криптографических алгоритмов ГОСТ 28147-89 VPN-сервером шлюза и, как следствие, отсутствие сертификатов по требованиям безопасности ФСБ России.

- Отсутствует возможность создания временных пользователей (данная функция может быть полезна для публичных сетей Wi-Fi, где необходимо идентифицировать пользователей и предоставить им доступ на ограниченное время).

- Системное требование к наличию UEFI накладывает дополнительные ограничения на выбор аппаратного обеспечения.

Не поддерживается протокол динамической маршрутизации BGP (вендор планирует реализовать эту функциональность в 13-й версии продукта).