Сертификат AM Test Lab

Номер сертификата: 372

Дата выдачи: 19.01.2022

Срок действия: 19.01.2027

- Введение

- Функциональные возможности FortiAI

- 2.1. Выявление сценариев атак

- 2.2. Построение временной шкалы атаки

- 2.3. Virtual Security Analyst

- 2.3.1. Экспресс-анализ вредоносных файлов

- 2.3.2. Отслеживание начала атаки

- 2.3.3. Статический фильтр

- 2.3.4. Расследование угроз

- 2.4. Интеграция FortiAI с Fortinet Security Fabric

- 2.5. Сканирование сетевых файловых ресурсов

- Архитектура FortiAI

- Системные требования FortiAI

- Сценарии использования FortiAI

- Выводы

Введение

В последние годы одним из основных показателей в части работы с потенциальными инцидентами стала скорость реагирования на них. Современные вредоносные программы способны за малое время после попадания в сеть производить разведку, распространяться и закрепляться в сети, устанавливать соединение с управляющим сервером и далее выполнять заложенные в них функции: шифровать, красть данные или же тихо ожидать команды.

Сейчас уже нет времени для того, чтобы ждать, когда аналитики SOC расследуют один из многочисленных сигналов ото средств защиты информации, выявят угрозу и инициируют противодействие. Необходимо средство, которое сможет расследовать подозрительную активность за доли секунд и выполнить корректирующие воздействия на СЗИ: заблокировать внешний адрес или порты, прервать загрузку контента, поставить в известность сотрудников информационной безопасности.

Именно эти предпосылки стали определяющими для Fortinet при создании нового продукта — FortiAI.

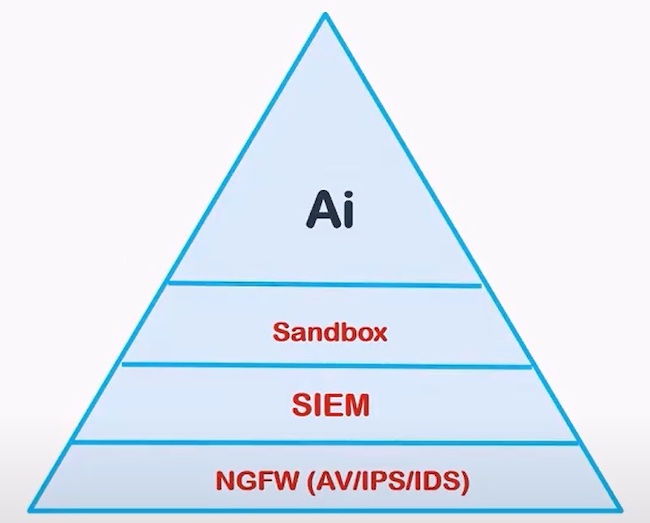

Если рассмотреть существующие классы средств защиты информации, работающих с трафиком пользователей, через призму наличия такого инструмента, как FortiAI, то получится следующая картина.

Рисунок 1. Пирамида СЗИ

Основанием пирамиды является NGFW, который эффективно работает с известными ему вредоносными объектами, но может пропустить непонятный для него файл.

Следующий уровень пирамиды — продукты класса SIEM, которые путём корреляции событий в информационной безопасности помогают выявлять вредоносные программы, проникшие в сеть предприятия. Это — вполне эффективное решение, и оно поможет обнаружить атаку в её финальной стадии, но не с того места, откуда началось распространение вредоносного объекта в сети.

Песочницы (Sandbox) эмулируют поведение файлов в безопасной среде и могут с высокой долей достоверности сделать вывод о степени опасности объекта, однако анализ последнего может занимать до нескольких десятков минут.

FortiAI сочетает в себе особенности сразу нескольких СЗИ: интеграция с NGFW (в частности, FortiGate) позволяет блокировать скачивание опасных файлов, заложенные в системе базы знаний о цепочках атак и возможность корреляции данных помогают выявить начало атаки и предотвратить её дальнейшее распространение, миллионы сигнатур обеспечивают глубокий анализ файлов, а интеграция с решениями класса «песочница» позволяет проводить тщательный анализ тех файлов, поведение которых показалось FortiAI подозрительным.

Идея FortiAI берёт начало изо внутренней разработки Fortinet, в чьё предназначение входили фильтрация и сортировка сигнатур для обнаружения угроз по различным категориям (спам, фишинг, троянская программа, шифровальщик и т. д.) для дальнейшего размещения в облачной среде FortiGuard Cloud и передачи на устройства Fortinet. За восемь лет FortiAI превратился в полноценную систему искусственного интеллекта, содержащую более шести миллионов признаков для идентификации вредоносных программ и обеспечивающую проверку файлов менее чем за 100 миллисекунд.

Работа продукта состоит из ряда этапов: идентификация, классификация, расследование сложных атак и их блокировка.

На этапе идентификации задачей FortiAI является контроль сетевой активности и реагирование в случае возникновения каких-либо подозрений. Например, если пользователь зашёл на страницу содержащую вредоносный скрипт, FortiAI сопоставит ряд факторов (вход, начало скачивания опасного файла и т. д.) и подсветит выявленную цепочку атаки.

Следующий шаг цикла — классификация. Система распознаёт угрозы, скрывающиеся за цепочкой событий, в том числе и если происходит маскировка с целью сокрытия реальных тактик.

На основе полученной классификации FortiAI начинает детально расследовать атаку, выстраивая потенциальную последовательность вредоносных действий (kill chain) и учитывая возможность проведения APT-атак или применения эксплойтов, в том числе для уязвимостей «нулевого дня». Несмотря на использование искусственного интеллекта в продукте, бывают и ложные срабатывания. Но и в этом случае FortiAI интересен с той точки зрения, что он экономит время сотрудников ИБ и ИТ, занимающихся обработкой инцидентов.

Обработанные события FortiAI может отправить в SIEM или SOAR для последующей работы с ними аналитиков SOC.

Последний шаг цикла — блокировка. При интеграции FortiAI с FortiGate есть возможность автоматической блокировки подозрительного ресурса в случае обнаружения на нём вредоносных объектов.

Функциональные возможности FortiAI

Функциональные возможности FortiAI прежде всего зависят ото способа подключения платформы к инфраструктуре организации. Выделяют следующие типы возможного подключения и использования продукта:

- В качестве снифера путём подключения в TAP- или SPAN-порт NGFW или иного сетевого устройства, установленного на периметре корпоративной сети. Однако более предпочтительно, чтобы это был NGFW с возможностью расшифровки SSL-трафика. В этом случае FortiAI можно использовать максимально эффективно.

- В качестве ICAP-сервера, получающего данные от клиентов для последующего анализа.

- Интеграция с FortiGate, позволяющая по максимуму использовать возможности FortiAI и в автоматическом режиме блокировать подозрительные ресурсы.

- Ручная загрузка файлов в FortiAI с целью последующего сканирования.

Поддерживаемые при сканировании протоколы зависят от выбранного режима работы.

Таблица 1. Поддерживаемые FortiAI протоколы

Режим работы | Поддерживаемые протоколы |

Снифер | HTTP, SMBv2, IMAP, POP3, SMTP, FTP |

ICAP | HTTP, HTTPS |

Интегрированный режим (в связке с FortiGate) | HTTP, HTTPS (с расшифровкой SSL), SMTP, POP3, IMAP, MAPI, FTP, CIFS |

Автоблокировка (в связке с FortiGate) | HTTP, FTP, IMAP, POP3, SMTP, MAPI, NNTP, CIFS, SFTP, FOS |

FortiAI поддерживает работу со следующими типами файлов: HTML, PDF, JS, VBS, VBA, ELF, HWP (Hancom), Microsoft Office, DEX, PHP, XML, PowerShell, 32- and 64-разрядные PE (в т. ч. DLL), архивы (в т. ч. ZIP, TAR, XZ, GZIP, BZIP, BZIP2, RAR, LZH, LZW, ARJ, CAB, 7Z).

На первый взгляд может показаться, что предназначение FortiAI аналогично задачам песочниц, используемых для анализа подозрительных файлов. Однако это не так. Песочницы анализируют файлы в изолированной среде, эмулируя их код, и могут выявлять техники ухода от детектирования средствами защиты информации. Время анализа объектов может достигать нескольких минут. В то же время FortiAI обрабатывает файлы практически мгновенно, в автоматическом режиме. FortiAI не эмулирует код, но сравнивает блоки подозрительных образцов с миллиардами признаков вредоносных программ, хранящихся в его базе знаний. С точки зрения архитектуры оптимальным является использование FortiAI в качестве фильтра перед песочницей. В этом случае предварительная проверка производится за минимальное время, а в песочницу отправляются наиболее подозрительные файлы.

По заявлению Fortinet, FortiAI содержит знания о более чем 3 млрд признаков вредоносных программ и проверяет около 9 файлов в секунду.

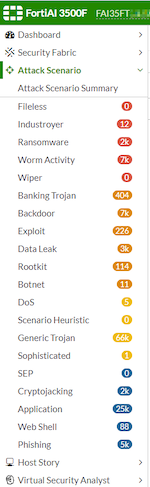

Выявление сценариев атак

Одна из особенностей FortiAI — возможность выявлять цепочки атак на основе анализируемого трафика. Система проверяет более 20 сценариев: бэкдор, эксплойт, бесфайловая атака, атака на промышленные системы и др. Сводка по выявленным атакам содержится в отдельном меню интерфейса FortiAI.

Рисунок 2. Статистика по выявленным средствами FortiAI атакам

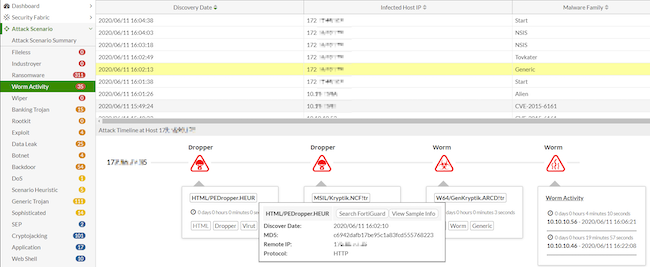

Построение временной шкалы атаки

При расследовании инцидентов в информационной безопасности огромную роль играет возможность построения всей цепочки атаки. Это позволяет получить информацию о том, какие механизмы средств защиты информации не отработали и какие правила необходимо создать для SIEM, чтобы своевременно выявлять подобные атаки в дальнейшем, а также оценить вероятность применения иных векторов вредоносной активности. FortiAI обладает функциональной возможностью построения временной шкалы развития атаки, на которой можно определить первоначальный источник и «нулевую жертву», с которой началось распространение «эпидемии». Подобная функция позволяет ответственным сотрудникам максимально быстро устранять выявленные проблемы.

Рисунок 3. Временная шкала развития атаки в FortiAI

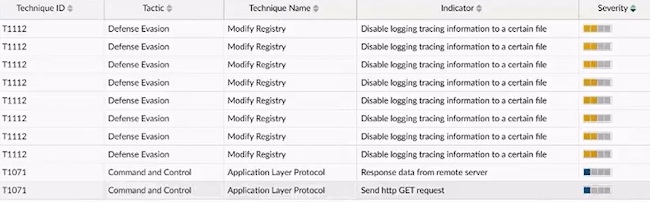

Также система детально расписывает, какие действия пытался предпринять вредоносный объект в ходе атаки, соотнося их с техниками из MITRE ATT&CK.

Рисунок 4. Список действий вредоносного объекта в отчётах FortiAI

Virtual Security Analyst

FortiAI имеет ряд функций под общим названием Virtual Security Analyst (виртуальный аналитик по безопасности). Рассмотрим их.

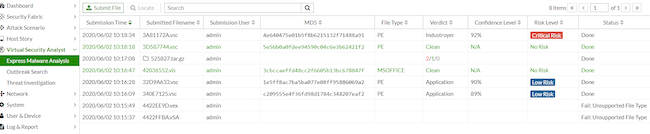

Экспресс-анализ вредоносных файлов

Эта функция позволяет получить заключение о степени вредоносности файлов, по аналогии с тем, как это делает VirusTotal. Однако в FortiAI практически отсутствует вероятность утечки проверяемых файлов, т. к. решение используется в собственной инфраструктуре компании.

FortiAI способен проводить анализ файлов размером до 200 МБ, загрузка их возможна через GUI или API.

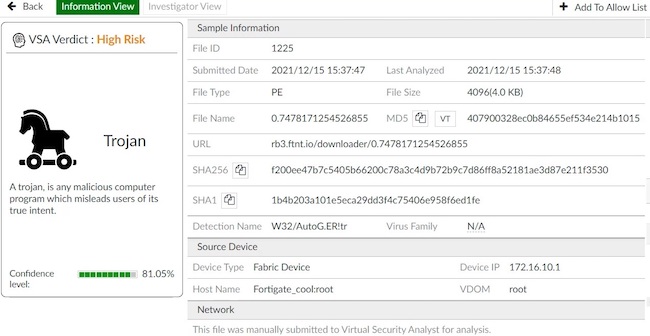

Рисунок 5. Интерфейс модуля экспресс-анализа вредоносных файлов FortiAI

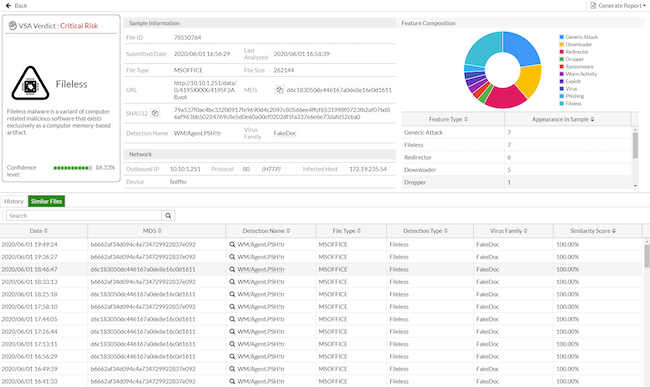

По каждому файлу можно получить детальную информацию с обоснованием его отнесения к тому или иному типу угроз.

Рисунок 6. Детализация проверенного файла в FortiAI

Отслеживание начала атаки

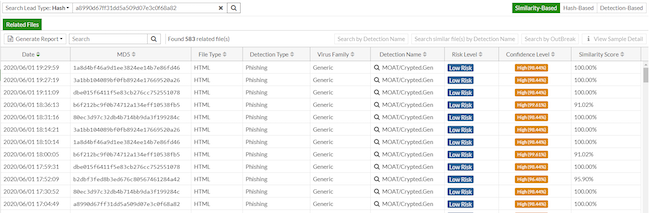

Virtual Security Analyst имеет в себе инструменты, которые позволяют определить место возникновения заражения в сети предприятия. Это можно сделать двумя способами.

Первый способ заключается в использовании хеша заражённого файла или самого вредоносного объекта для поиска файлов с аналогичными признаками.

Рисунок 7. Поиск заражённых файлов по хешу

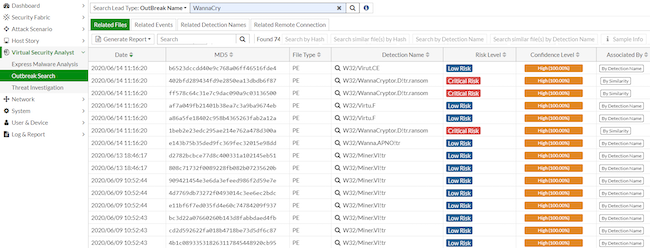

Второй способ заключается в поиске по названию вредоносной программы или хакерской кампании.

Рисунок 8. Поиск заражённых файлов по названию атаки

Статический фильтр

FortiAI обладает инструментом для управления списками разрешённых и запрещённых хешей. Файлы с разрешённым хешем не обрабатываются модулями FortiAI и помечаются как чистые. Файлы с хешами из списка запрещённых отмечаются как вредоносные.

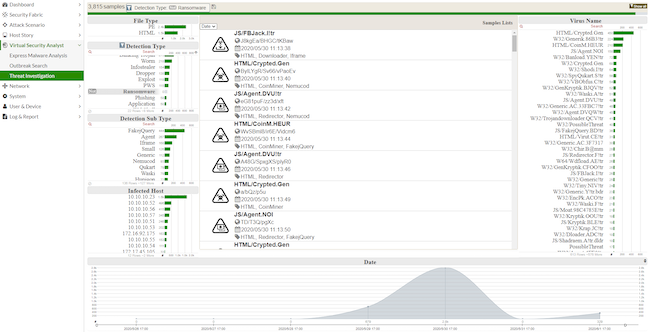

Расследование угроз

Virtual Security Analyst позволяет видеть общую картину, которая может быть полезна при криминалистическом анализе урона, нанесённого сети предприятия во время атаки. Общая картина содержит такую информацию, как время детектирования, тип и подтип вредоносной программы. Есть возможность фильтрации пострадавших ресурсов в зависимости от типа вредоносной программы.

Рисунок 9. Поиск хостов, пострадавших от шифровальщика, в FortiAI

Интеграция FortiAI с Fortinet Security Fabric

Построение системы защиты на продуктах Fortinet (Fortinet Security Fabric) позволяет наиболее эффективно использовать ключевые возможности FortiAI.

Первой из них является упоминавшаяся выше возможность отправки команд на блокировку вредоносных ресурсов в FortiGate (доступна начиная с версии операционной системы FortiOS 7.0.1).

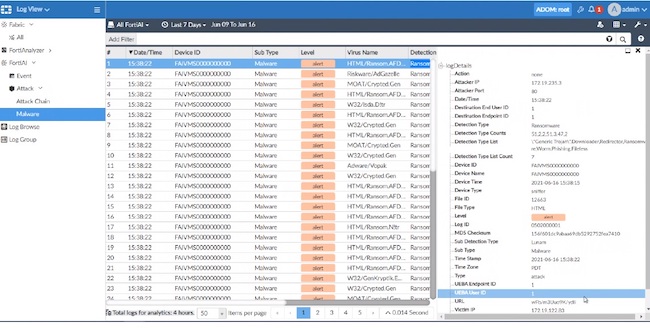

Отметим также интеграцию с системой агрегации логов и построения отчётов FortiAnalyzer. FortiAI 1.5.1 обеспечивает отправку журналов событий по протоколу Syslog сразу на два сервера. Начиная с версии 7.0.1 FortiAnalyzer поддерживает просмотр событий из FortiAI 1.5.1.

Рисунок 10. Просмотр событий FortiAI в FortiAnalyzer

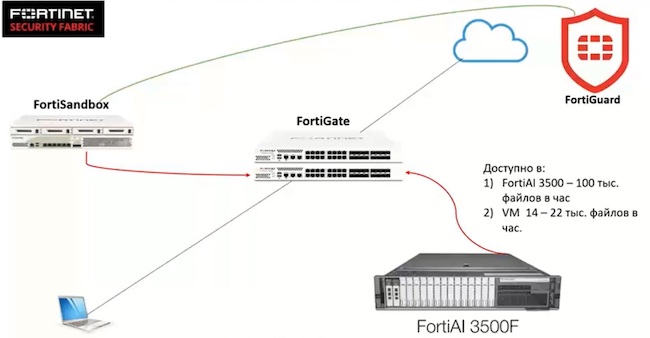

Преимущества интеграции FortiAI в качестве предварительного фильтра в связке с FortiSandbox описаны выше: она позволяет в разы снизить нагрузку на песочницу.

Рисунок 11. FortiAI в экосистеме Fortinet Security Fabric

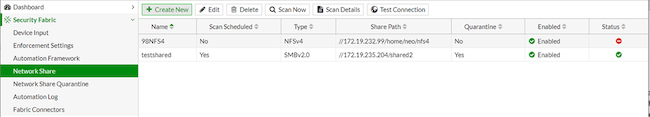

Сканирование сетевых файловых ресурсов

Начиная с версии 1.5.2 FortiAI поддерживает сканирование сетевых файловых ресурсов. Для сканирования производится подключение к этим ресурсам по протоколам SMB и NFS.

Рисунок 12. Подключение сетевого диска для сканирования в FortiAI

Архитектура FortiAI

Описание архитектуры FortiAI лучше всего дать на примере процесса анализа файлов.

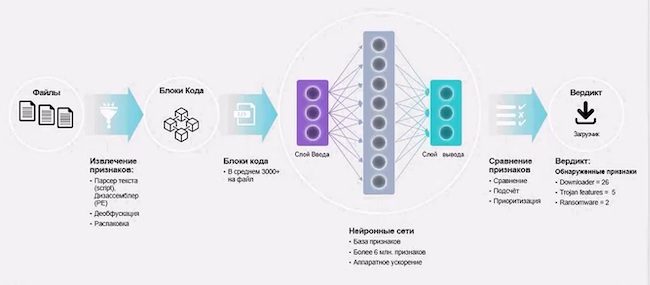

Рисунок 13. Процесс анализа файлов средствами FortiAI

На вход FortiAI подаются предназначенные для проверки файлы. На первом этапе производится извлечение кода. Затем извлечённый код разбивается на блоки и подаётся на слой ввода, который отвечает за последующую передачу кода в нейронную сеть. Нейронная сеть проводит анализ кода в соответствии с известными ей признаками, используя более 6 млн узлов. Для обеспечения максимальной эффективности нейронная сеть обучена более чем на 200 миллионах файлов и миллиардах признаков вредоносных программ. За счёт наработанной базы знаний решение способно работать «из коробки» без дополнительной настройки.

База признаков охватывает типы файлов и используемые при их создании и эксплуатации приёмы (изменение веток реестра, обращение к определённым серверам и т. д.). После анализа поступивших блоков кода FortiAI выносит заключение о степени надёжности или вредоносности файла.

Необходимо отметить тот факт, что FortiAI в своей работе опирается не только на сигнатуры. Использование искусственной нейронной сети позволяет FortiAI обучаться по ходу работы с целью дальнейшего использования собственной базы данных для принятия решений.

Интеграция FortiAI в инфраструктуру

FortiAI возможно внедрить в инфраструктуру предприятия в виде виртуальной машины или программно-аппаратного комплекса FortiAI 3500F.

Оба подхода имеют как достоинства, так и недостатки. Наибольшая разница между ними — в производительности. Если виртуальная машина может обрабатывать 14–22 тысячи файлов в час, то FortiAI 3500F достигает производительности в 100 тысяч файлов в час.

Системные требования FortiAI

В соответствии со сказанным выше приведём раздельно параметры и системные требования для аппаратного и виртуального исполнений.

Таблица 2. Технические характеристики ПАК FortiAI 3500F

Спецификация оборудования | |

Формфактор | 2 RU Rackmount |

Физические интерфейсы | 2 × 10 GE RJ45 (10/100/1000), 1 × GE RJ45 IPMI, 1 × DB9 Console |

Объём дисков | 7,68 (2 × 3,84) ТБ SSD |

Используемый уровень RAID | 1 |

Сменные жёсткие диски | Да |

Возможность «горячей» замены жёстких дисков | Да |

Производительность системы | |

Пропускная способность (файлов в час) | 100 000 |

Пропускная способность в режиме снифера | 10 Гб/с |

Размеры | |

Высота × ширина × длина (мм) | 86,8 × 434 × 737,5 |

Вес | 31 кг |

Требования к рабочей среде | |

Источник питания | 100–240 В, 50–60 Гц |

Потребляемая мощность (средняя / максимальная) | 1390 / 1668 Вт |

Тепловыделение | 6824 БТЕ/ч (1,99 кВт/ч) |

Рабочая температура | От +10 до +35 °C, запрещено попадание прямых солнечных лучей на оборудование |

Температура хранения | От −40 до +65 °C |

Влажность | Хранение: от 5 до 95 % относительной влажности при температуре 33 °C. В рабочем режиме: от 10 до 80 % относительной влажности при температуре 29 °C |

Рабочая высота | До 2250 м над уровнем моря |

Системные требования к ресурсам для разворачивания FortiAI в виде виртуальной машины приведены в таблице 3.

Таблица 3. Системные требования для виртуальных машин FortiAI

Системные требования | FortiAI-VM16 | FortiAI-VM32 |

Требуемые ресурсы | ||

Количество ядер ЦП | 16 | 32 |

Объём оперативной памяти, ГБ | 128 | 256 |

Рекомендуемый объём хранилища, ТБ | От 1 до 8 | |

Производительность системы | ||

Пропускная способность (файлов в час) | 14 000 | 22 000 |

Пропускная способность в режиме снифера | В зависимости от оборудования гипервизора | |

Поддержка гипервизоров | ESXi 6.7 U2+ и KVM | |

Сценарии использования FortiAI

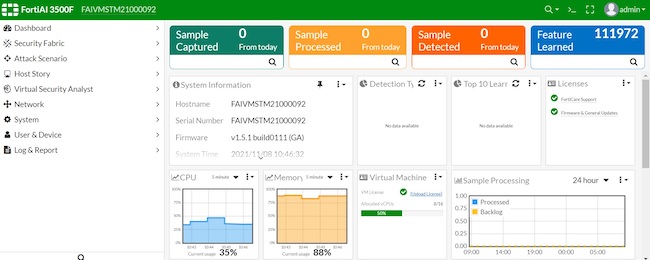

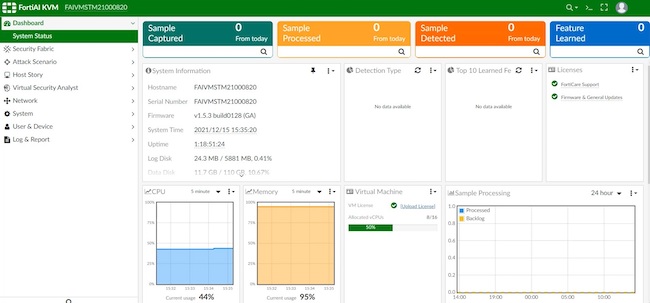

Практическое освоение продукта начинается с веб-интерфейса, который остаётся единым вне зависимости от способа подключения FortiAI.

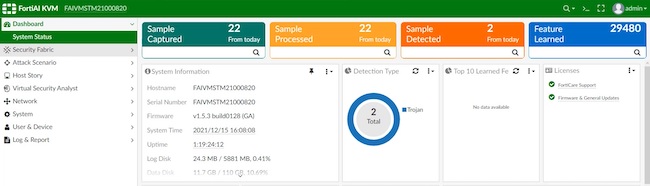

Самый информативный раздел интерфейса — панели мониторинга (дашборды). В них сводятся данные о выявленных образцах кода (как вредоносных, так и нет), об опасных элементах, о количестве изученных блоков кода и их особенностях.

Отдельный блок дашбордов посвящён мониторингу состояния системы с точки зрения лицензии, использования ресурсов и т. д. Состав дашбордов не редактируется, можно только поменять местами плитки и изменить их размеры.

Рисунок 14. Дашборды FortiAI

Рассмотрим подробнее несколько сценариев практического использования FortiAI, упоминавшихся выше.

Подключение FortiAI в качестве снифера

В режиме снифера FortiAI анализирует трафик.

Рисунок 15. Исходное состояние FortiAI

Предположим, что на компьютере за межсетевым экраном пользователь скачивает некие вредоносные файлы.

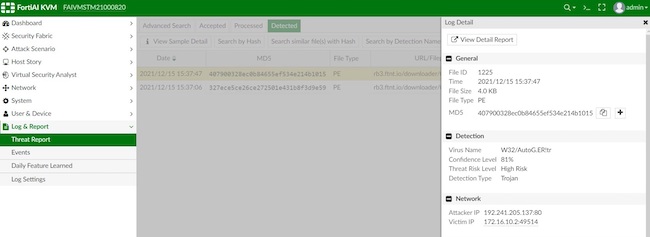

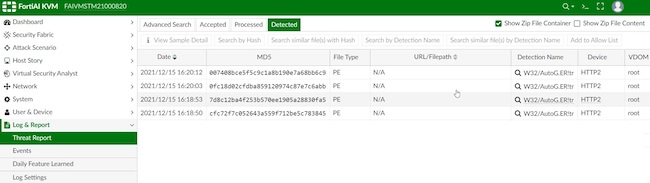

Что в это время можно увидеть в FortiAI? В разделе «Threat Report» — обнаруженные следы опасных объектов и информацию о них: время скачивания, хеш, размер, тип вредоносной программы, степень риска.

Рисунок 16. Информация о скачанных вредоносных файлах в отчёте FortiAI

Из этого же отчета можно извлечь ещё более детализированную информацию о вредоносном файле.

Рисунок 17. Подробная информация о скачанном файле в отчёте FortiAI

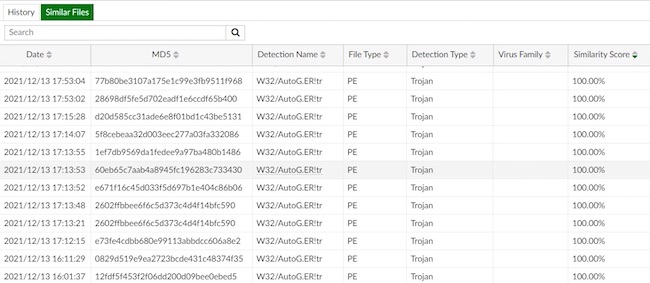

В этом же разделе можно посмотреть, не скачивались ли похожие файлы ранее.

Рисунок 18. Раздел «Похожие файлы» FortiAI

В дашборде FortiAI можно увидеть статистику по событиям, которые были детектированы этим инструментом.

Рисунок 19. Дашборд FortiAI после выявления вредоносных файлов

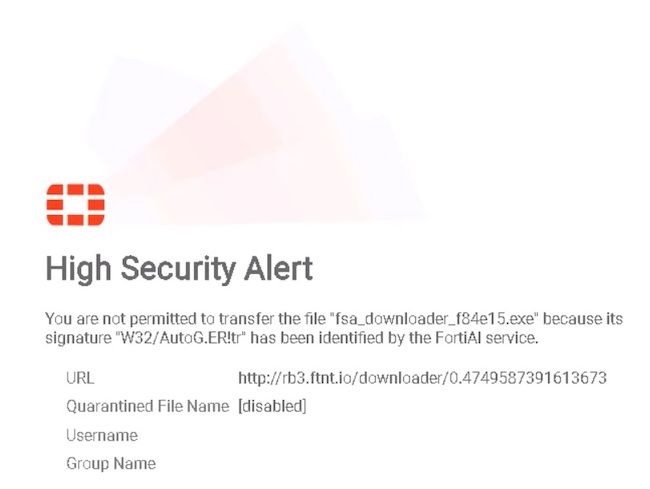

Подключение FortiAI в режиме автоблокировки

Рассмотрим сценарий, при котором FortiAI подключён в режиме предотвращения и позволяет блокировать соединение при малейших признаках угрозы.

При попытке скачивания вредоносного файла происходит мгновенное прерывание подключения ко вредоносному ресурсу с сопутствующим уведомлением и ссылкой на FortiAI.

Рисунок 20. Блокировка соединения при работе FortiAI в режиме предотвращения

В разделе «Threat Report» также появилась информация о заблокированных объектах.

Рисунок 21. Раздел «Threat Report» FortiAI

Выводы

FortiAI является эффективным (особенно при работе в экосистеме Fortinet Security Fabric) инструментом, помогающим расследовать прошедшие атаки и пресекать новые. Механизм самообучения позволит реагировать на новые угрозы быстрее многих традиционных средств защиты информации, работающих на основе сигнатур. FortiAI не заменит традиционные СЗИ, но может стать ещё одним эшелоном защиты для организации.

Достоинства:

- Использование технологии искусственного интеллекта для обучения системы и предотвращения инцидентов в информационной безопасности.

- Возможность интеграции с песочницей.

- Функция автоматической блокировки опасных соединений.

- Возможность прослеживания логической цепочки атаки.

Недостатки:

- Англоязычный интерфейс.

- Отсутствие сертификатов ФСТЭК и ФСБ России.