Сертификат AM Test Lab

Номер сертификата: 511

Дата выдачи: 16.04.2025

Срок действия: 16.04.2030

- Введение

- Возможности Cloud Advisor

- 2.1. Возможности для специалистов информационной безопасности (ИБ)

- 2.1.1. Управление уязвимостями

- 2.1.2. Конфигурация облака

- 2.1.3. Антивирус

- 2.1.4. Безопасность Kubernetes

- 2.1.5. Защита виртуальных машин и контейнеров

- 2.1.6. Публичная доступность

- 2.1.7. Пути атаки

- 2.1.8. Соответствие требованиям и стандартам регулятора

- 2.1.9. Сканирование скриптов Terraform

- 2.2. Возможности для специалистов информационных технологий (ИТ)

- 2.2.1. Оптимизация расходов

- 2.2.2. Инвентаризация

- 2.3. Сервисные возможности

- 2.1. Возможности для специалистов информационной безопасности (ИБ)

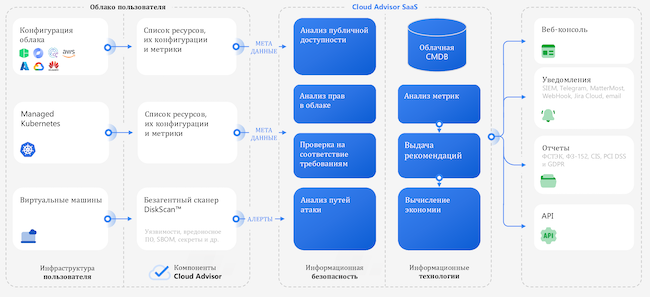

- Архитектура Cloud Advisor

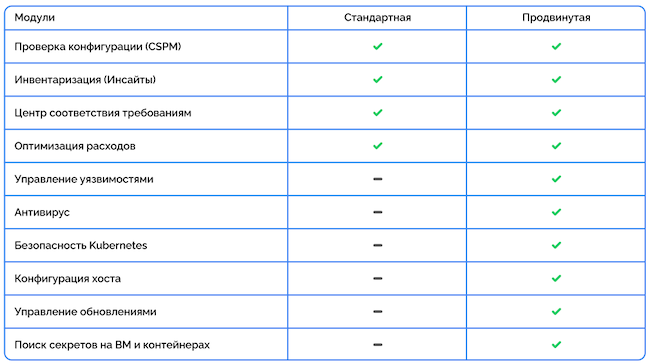

- Лицензирование Cloud Advisor

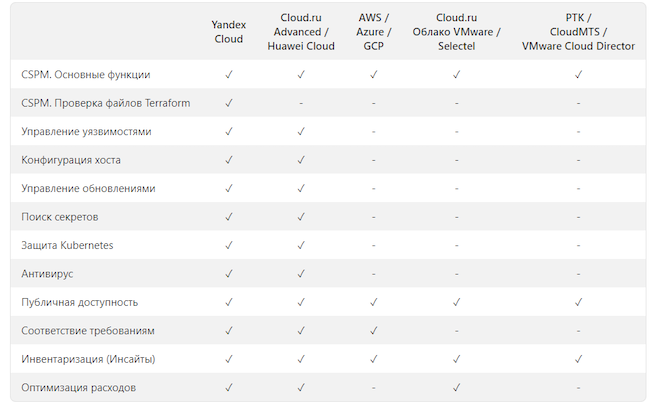

- Системные требования Cloud Advisor

- Сценарии использования Cloud Advisor

- Выводы

Введение

Публичные облака стали частью стратегий крупных российских компаний — сегодня более 48% из них активно используют облачные сервисы. Гибкость, скорость развёртывания, отказоустойчивость инфраструктуры, использование передовых технологий, возможность масштабирования и экономическая эффективность — всё это делает облачные технологии востребованными для бизнеса. Но даже на фоне их преимуществ у пользователей возникают вопросы. Они не понимают, как защитить данные и ресурсы в публичных облаках, когда традиционный периметр безопасности размывается. Возникает обеспокоенность возможными угрозами безопасности и управлением рисками при размещении критических данных в облаке. Встаёт вопрос выбора дополнительных решений для управления безопасностью облачной инфраструктуры.

Проблема расходов в облаке также важна, поскольку его гибкая система позволяет динамически изменять объём используемых мощностей. Без прозрачного управления расходами компании рискуют переплачивать за неактуальные или неиспользуемые ресурсы, что приводит к неоправданным финансовым потерям.

Облачная инфраструктура предъявляет особые требования к безопасности. Поэтому по мере развития облачных технологий появился новый класс продуктов — Cloud-Native Application Protection Platform (CNAPP), который стал стандартом для защиты облачных сред. На западном рынке CNAPP уже сравнялся по объему с рынком SIEM-систем, и почти каждый крупный ИБ-вендор включает такие решения в свое портфолио. Этот же тренд начинает формироваться и в России.

Разработчик Cloud Advisor адаптировал мировую практику к российским реалиям, проанализировал возможности, ограничения существующих решений и предложил комплексный подход к защите облачной инфраструктуры. В результате на рынке в 2020 году появилась Cloud Advisor — платформа, объединяющая современные технологии анализа, мониторинга и защиты облачной инфраструктуры.

Возможности Cloud Advisor

Cloud Advisor — это решение класса CNAPP. Оно обеспечивает поиск уязвимостей, вредоносного кода, проверку конфигурации, инвентаризацию и соответствие требованиям для виртуальных машин и контейнеров через единый интерфейс.

Продукт создан для защиты инфраструктуры, расположенной в публичном облаке, и выявляет пути атак, специфичных для облачных сред. Контролирует публичность, IAM и конфигурацию облака (CSPM). Сканирует и анализирует облачную инфраструктуру, оценивает риски и формирует рекомендации по устранению проблем. Платформа работает в постоянном режиме, уведомляя администраторов о новых рисках и помогая поддерживать безопасность инфраструктуры.

Для сканирования облачной инфраструктуры система использует подключение по API облачного провайдера и собственную запатентованную технологию безагентного сканирования DiskScan, которая анализирует файлы на копии диска виртуальной машины (ВМ) — «снапшоте». Безагентный подход позволяет обеспечивать полное покрытие всех ресурсов, включая ВМ и контейнеры, сразу после их развёртывания, без необходимости устанавливать отдельные агенты или заводить отдельные учётные записи на каждой виртуальной машине. Инфраструктура, состоящая из сотен и тысяч ВМ, может быть просканирована в течение нескольких часов, при этом влияние на производительность системы полностью исключено.

Рисунок 1. Интерфейс Cloud Advisor

Возможности для специалистов информационной безопасности (ИБ)

Cloud Advisor предоставляет специалистам ИБ инструменты для комплексного мониторинга и анализа рисков в облачных средах.

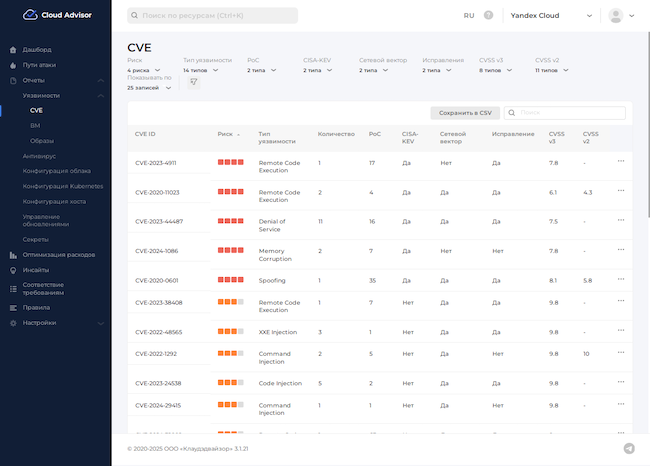

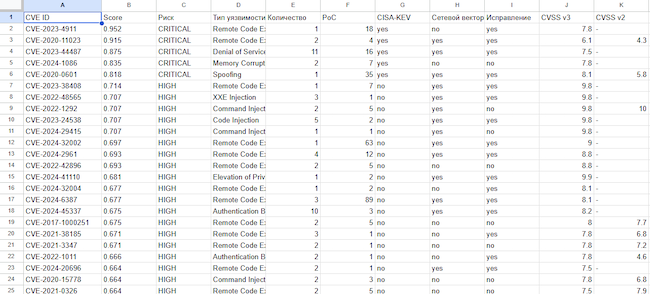

Управление уязвимостями

Решение детектирует и приоритизирует уязвимости операционных систем, пакетов и библиотек на ВМ и в контейнерах.

Рисунок 2. Приоритизация уязвимостей по риску в Cloud Advisor

Cloud Advisor определяет приоритет уязвимостей с учётом контекста. В отличие от классических решений для анализа безопасности, он обладает детализированными сведениями о конфигурации облачной среды (через CSPM-модуль) и конфигурации кластеров Managed Kubernetes (KSPM-модуль (Kubernetes Security Posture Management)). Это позволяет выделять приоритетные риски и сосредотачивать усилия на их устранении.

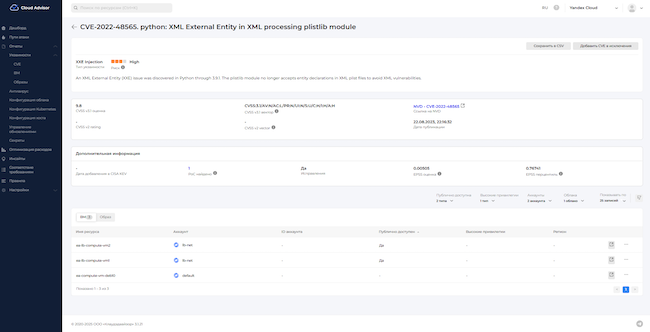

Рисунок 3. Детальная информация об уязвимости в Cloud Advisor

Конфигурация облака

Если данные находятся в облаке, это не значит, что вся ответственность за их безопасность лежит на провайдере. Провайдер отвечает за эксплуатацию оборудования, управление виртуализацией и защиту дата-центров, но сохранность данных и настройку используемых ресурсов обеспечивают сами клиенты.

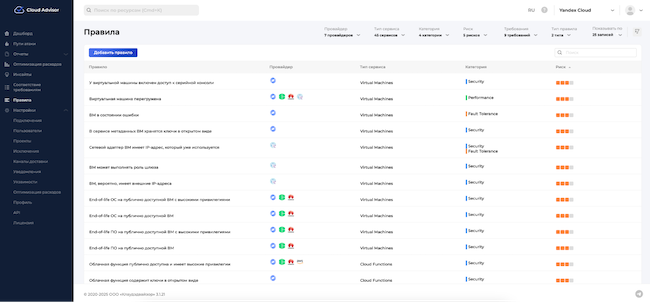

Правил и рекомендаций по безопасности облачной инфраструктуры всегда много, и следить за их выполнением вручную — задача непростая (например, «Стандарт по защите облачной инфраструктуры Yandex Cloud 1.3.0» содержит более 200 пунктов). Большое количество ресурсов, их частое изменение, создание и удаление не позволяет своевременно обнаруживать ошибки конфигурации. Человеческий фактор также играет роль: разработчики не всегда обладают достаточной экспертизой в области ИБ и могут допустить ошибки при создании и изменении ресурсов.

Модуль CSPM автоматизирует перечисленные процессы, проверяя конфигурацию ресурсов на соответствие рекомендациям облачного провайдера, общепринятым практикам безопасности, требованиям Center for Internet Security (CIS) и критериям, разработанным вендором, избавляя от необходимости ручной проверки. Кроме того, вендор регулярно обновляет эти правила, обеспечивая их актуальность современным угрозам.

Рисунок 4. Проверка облачной инфраструктуры на соответствие заданным правилам

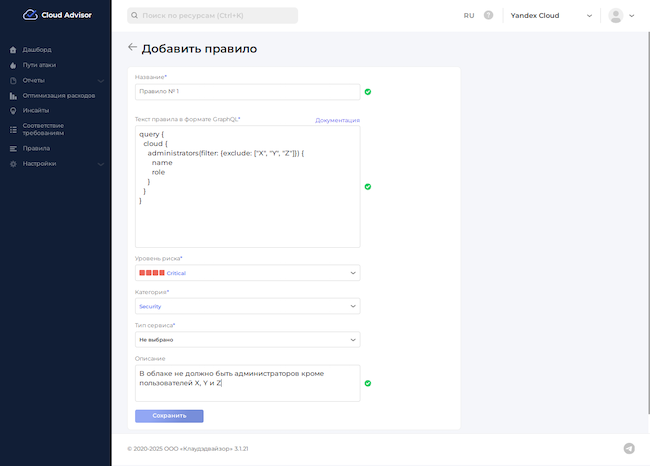

У пользователя Cloud Advisor есть возможность настраивать собственные правила в области безопасности и в области использования облака. Для этого необходимо на странице «Правила» нажать на «Добавить правило» и заполнить поля.

Рисунок 5. Добавление собственного правила в Cloud Advisor

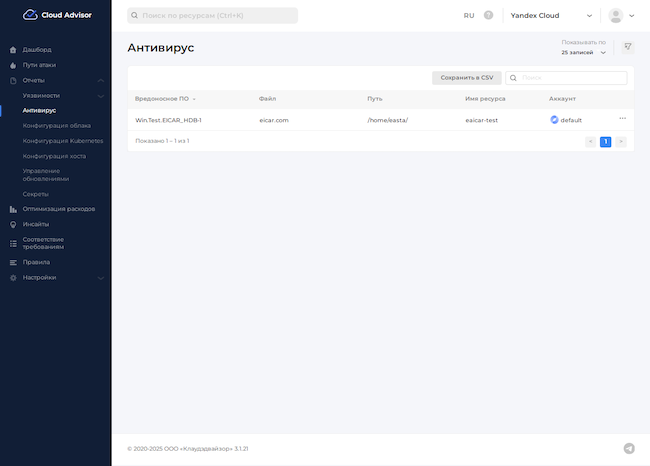

Антивирус

Сканирование на вирусы выполняется с использованием безагентного подхода DiskScan. Это позволяет осуществлять поиск шифровальщиков, троянов, вирусов, майнеров и другого вредоносного кода на ВМ и в образах контейнеров без установки дополнительных агентов. Такой подход не оказывает влияние на производительность ВМ.

Рисунок 6. Антивирус в Cloud Advisor

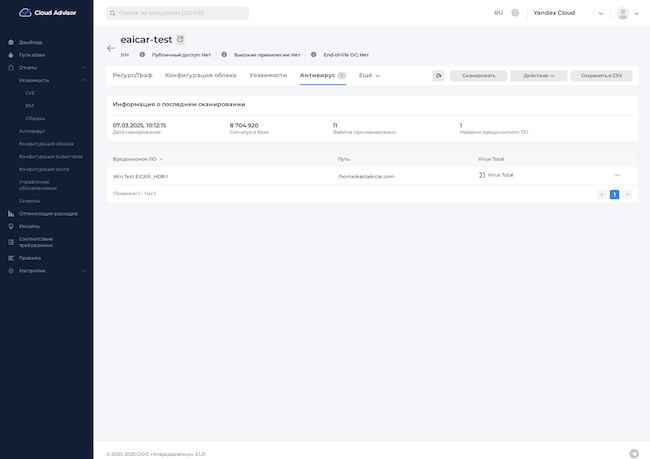

Для получения детальной информации о последнем сканировании следует нажать на название выявленного вредоносного объекта.

Рисунок 7. Информация о последнем сканировании в Cloud Advisor

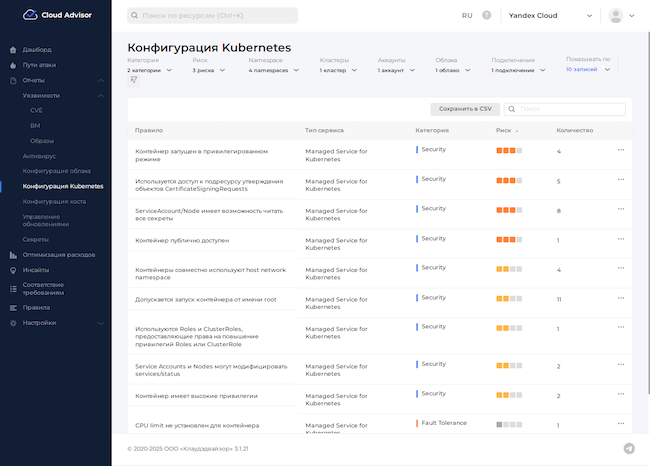

Безопасность Kubernetes

Защита обеспечивается при помощи сканирования образов контейнеров и детектирования уязвимостей в ОС, пакетах и библиотеках. Подключение к реестру образов не требуется. Система сканирует даже изолированные кластеры, которые не имеют сетевой связности. Модуль KSPM автоматически проверяет конфигурации кластеров на соответствие лучшим практикам в области безопасности.

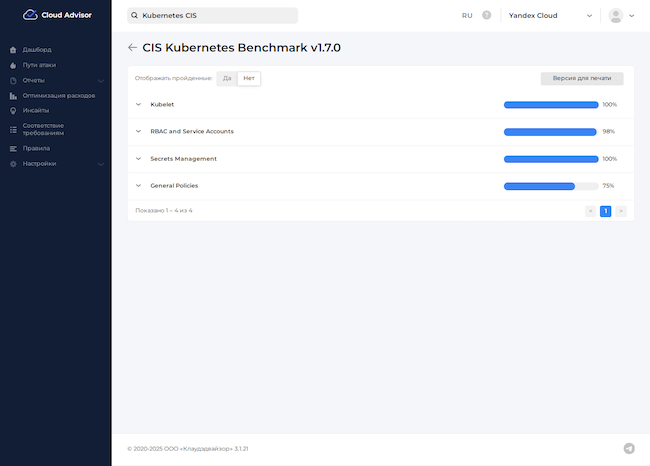

Рисунок 8. Конфигурация Kubernetes в Cloud Advisor

Cloud Advisor также проверяет соответствие кластера стандарту Kubernetes CIS — перечню рекомендаций по настройке безопасности кластера.

Рисунок 9. Соответствие CIS Kubernetes Benchmark v1.7.0 в Cloud Advisor

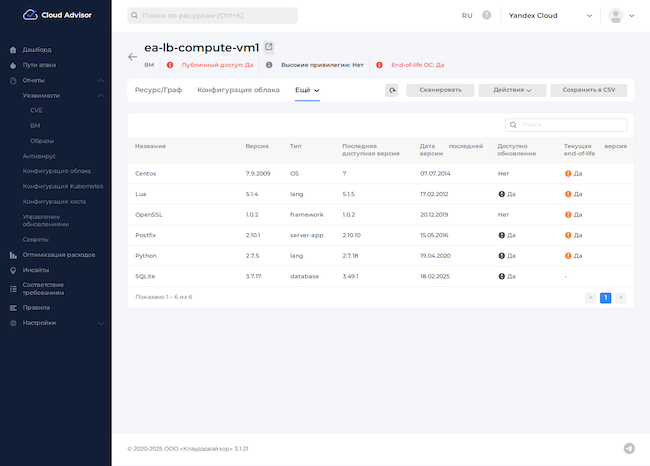

Защита виртуальных машин и контейнеров

Благодаря модулю Cloud Workload Protection Platform (CWPP) Cloud Advisor защищает от рисков в облаке ВМ и контейнеры. Система детектирует вредоносные программы, анализирует конфигурации операционных систем на ВМ и выявляет потенциально опасные настройки, которые могут привести к компрометации.

Решение автоматически определяет ОС и программное обеспечение, достигшие статуса End of Life/End of Support (EOL/EOS), что означает прекращение их поддержки разработчиком. Такие компоненты больше не получают обновлений безопасности, что делает их уязвимыми для атак. Также система отслеживает наличие обновлений для всех компонентов, что помогает поддерживать систему в актуальном и защищённом состоянии.

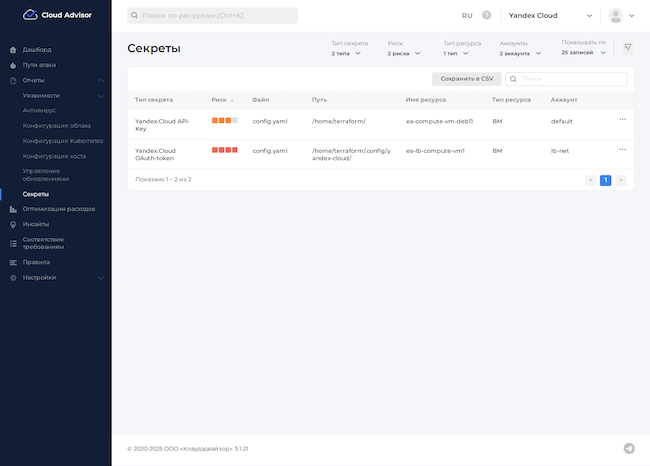

Рисунок 10. Управление обновлениями в Cloud Advisor

Cloud Advisor позволяет минимизировать угрозы, связанные с утечкой конфиденциальных данных, таких как ключи доступа и токены. Обнаружение секретов, хранящихся в открытом виде на ВМ и контейнерах, поможет предотвратить их использование злоумышленниками. Также это позволит избежать использования хакерами бокового перемещения (lateral movement) — техники, когда атакующий, получивший доступ к одной части системы, пытается перемещаться в другие её области с помощью ключей или токенов.

Рисунок 11. Секреты в Cloud Advisor

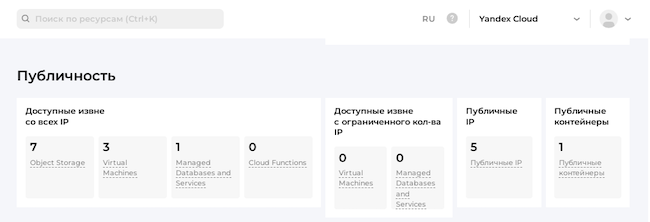

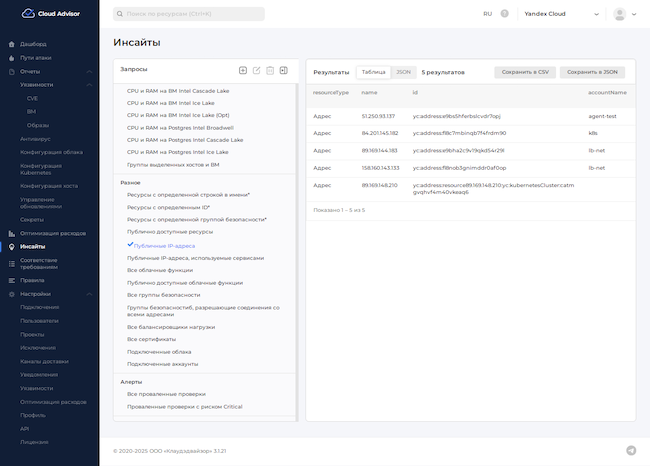

Публичная доступность

Cloud Advisor поддерживает актуальный список публично доступных баз данных, ВМ, бакетов, контейнеров, кластеров Kubernetes, облачных функций и других облачных объектов. Для выявления публичной доступности ресурса анализируется наличие публичного IP-адреса, его сетевая связность, позволяющая детектировать публичность за балансировщиками нагрузки и Network Address Translation (NAT). Дополнительно исследуются правила групп безопасности, наложенные на ресурс. Это позволяет уточнить степень публичного доступа — отличить полный доступ с любого IP-адреса от ограниченного.

Публичность контролируется не только для ВМ, но и для всех сервисов облака — ресурсов, которые не могут контролироваться Next-Generation Firewall (NGFW).

Рисунок 12. Сводная информация по публичным IP-адресам в Cloud Advisor

Cloud Advisor предоставляет детальный отчёт по всем публичным IP-адресам в мультиоблачной инфраструктуре с данными о том, к каким из ресурсов они привязаны.

Рисунок 13. Публичные IP-адреса в Cloud Advisor

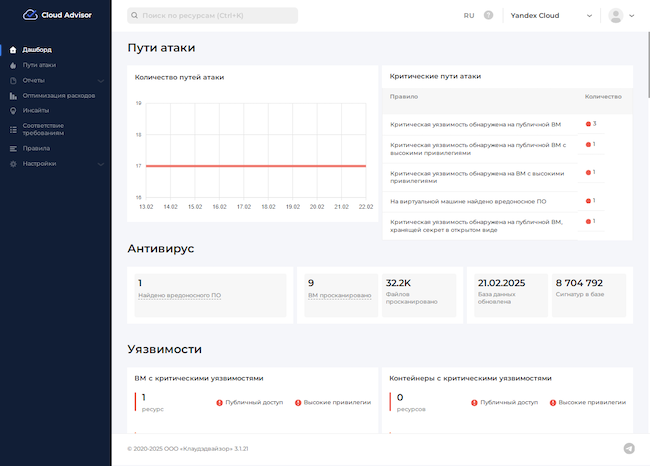

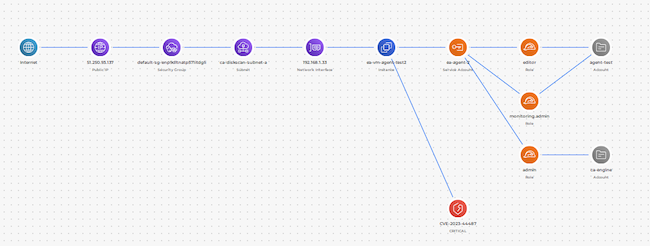

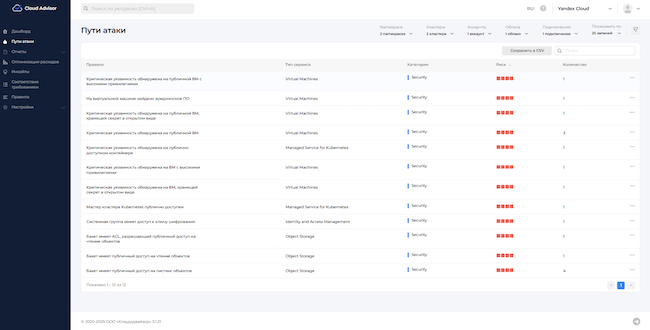

Пути атаки

Владея полной картиной происходящего в облаке, Cloud Advisor не просто фиксирует проблемы безопасности отдельных объектов (например, «найдена уязвимость»), но и строит пути атаки — сложные комбинации уязвимостей, настроек и свойств объектов, которые позволяют хакеру получить начальный доступ, захватить контроль над ресурсом и осуществлять горизонтальное движение к критическим данным организации. Выявление Путей атаки позволяет обнаружить и исправить наиболее важные проблемы, например, «Критическая уязвимость найдена на публично доступной виртуальной машине, хранящей реквизиты доступа к бакету объектного хранилища в открытом виде».

Благодаря использованию графовой базы данных для хранения информации об облаке и рисках Cloud Advisor позволяет визуализировать потенциальные Пути атаки в виде графов.

Рисунок 14. Пути атаки в Cloud Advisor

Средства защиты генерируют огромное количество оповещений о потенциальных угрозах, становится трудно или даже невозможно эффективно реагировать на все из них. Пути атаки позволяют приоритизировать алерты, ускорить обработку инцидентов и повысить её эффективность, концентрируя внимание на действительно значимых угрозах.

Рисунок 15. Пути атаки в Cloud Advisor

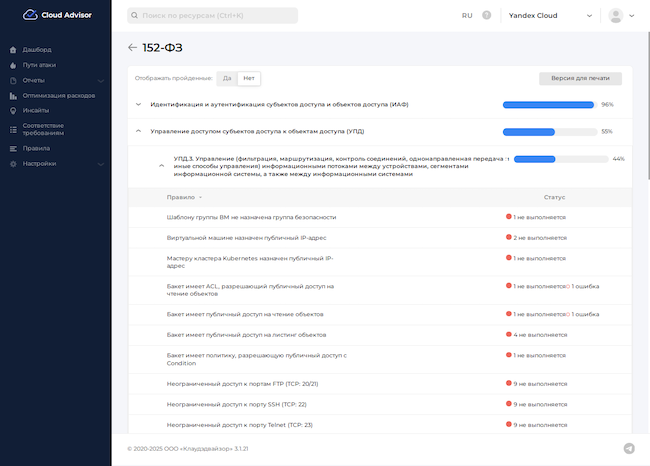

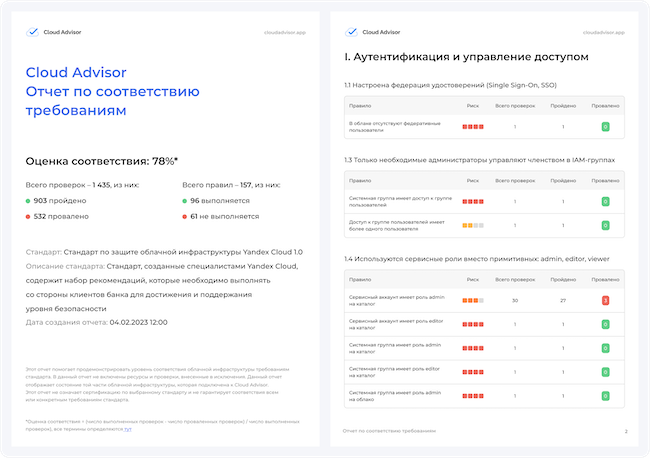

Соответствие требованиям и стандартам регулятора

Центр соответствия требованиям предоставляет данные о соблюдении требований ФСТЭК России, 152-ФЗ, CIS, PCI DSS и General Data Protection Regulation (GDPR) на различных уровнях работы облачной инфраструктуры. Система показывает, какие из требований регулятора выполняются, какие требования не выполняются и указывает на ресурсы, которые не выполняют требования.

Рисунок 16. Некоторые нарушения 152-ФЗ

Сканирование скриптов Terraform

Cloud Advisor улучшает безопасность облачной инфраструктуры, предотвращая создание небезопасно настроенных ресурсов. Интегрируясь в процессы Continuous Integration (CI) и Continuous Delivery/Continuous Deployment (CD), решение анализирует файлы Terraform на наличие уязвимых конфигураций до развёртывания инфраструктуры.

Возможности для специалистов информационных технологий (ИТ)

Cloud Advisor предоставляет специалистам ИТ инструменты для инвентаризации и оптимизации облачных инфраструктур, с помощью которых можно выявить и сократить до 30% лишних расходов на облачную инфраструктуру.

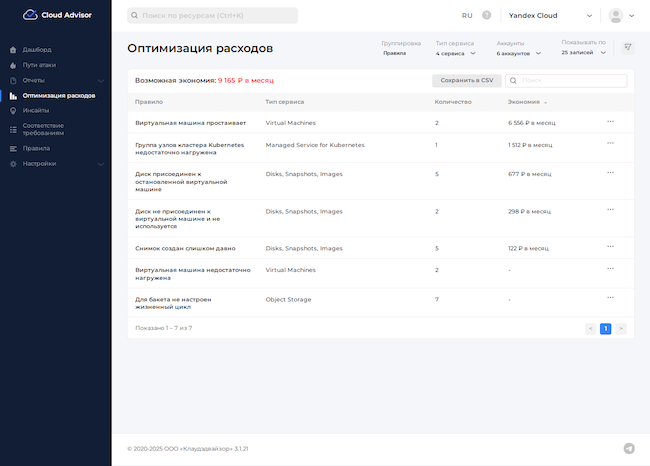

Оптимизация расходов

Оптимизация в Cloud Advisor подразумевает обнаружение неиспользуемых или недостаточно загруженных ресурсов. Информация доступна на странице «Оптимизация расходов».

Рисунок 17. Оптимизация расходов в Cloud Advisor

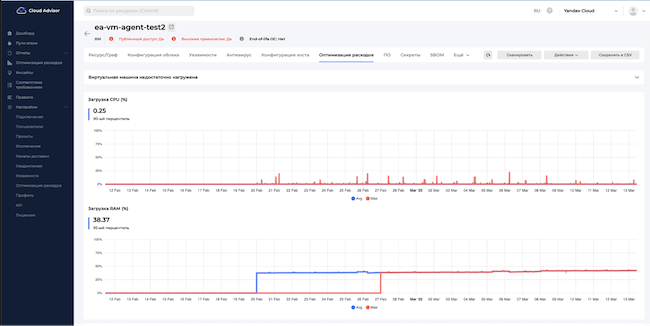

При нажатии на правило пользователь получает детальную информацию по возможностям оптимизации, которая включает графики использования ресурсов, рекомендуемые действия и расчет экономии, которую можно достичь.

Рисунок 18. Пример инструкции по исправлению в Cloud Advisor

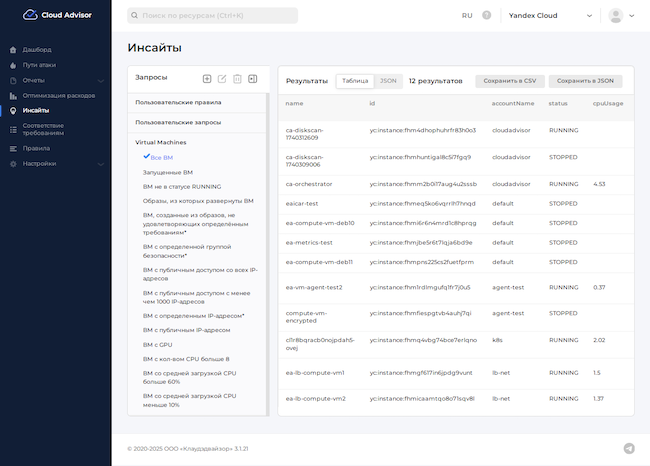

Инвентаризация

Облако может содержать тысячи разных объектов, которые развёрнуты в десятках разных аккаунтов, каталогов и проектов. В таком случае встаёт острый вопрос о наглядности (visibility) и инвентаризации облачной инфраструктуры.

Модуль «Инсайты» в Cloud Advisor сохраняет информацию о всех облачных ресурсах заказчика в единой базе данных.

Рисунок 19. Инсайты в Cloud Advisor

Более 90 предустановленных запросов уже включены в модуль «Инсайты». Cloud Advisor предоставляет возможность создавать собственные запросы на языке GraphQL. Этот инструмент позволяет построить запрос к базе данных ресурсов практически любой сложности, например: «Все виртуальные машины в каталоге prod, которые имеют тег role = web-server и содержат пакет nginx версии ниже 1.20».

В системе предусмотрена интеграция с Configuration Management Database (CMDB). Это позволяет предоставлять информацию об облачных ресурсах системам CMDB, избавляясь от «слепых зон» и предоставляя сотрудникам ИТ-подразделения наглядность на уровне публичного облака.

Сервисные возможности

Сервисные возможности Cloud Advisor обеспечивают эффективное управление и оптимизацию безопасности облачной инфраструктуры, позволяя автоматизировать процессы мониторинга, анализа рисков и обеспечения соответствия требованиям.

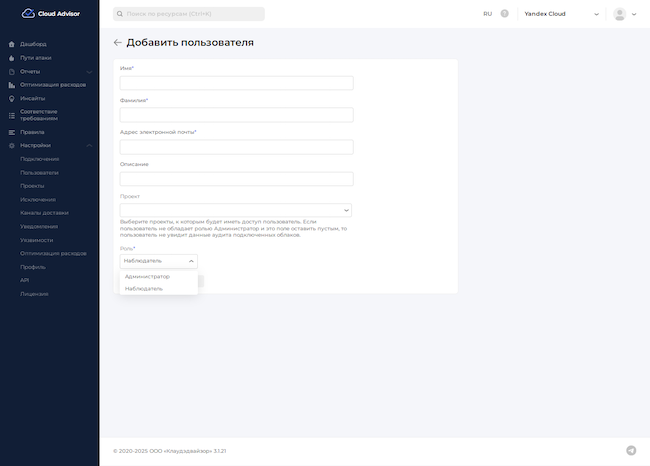

Разделение прав доступа

Веб-консоль Cloud Advisor поддерживает ролевую модель, что позволяет администраторам настраивать права доступа пользователей и разграничивать их действия. Она повышает безопасность, минимизируя риски, связанные с человеческим фактором, и позволяет более эффективно управлять доступом к конфиденциальной информации.

Рисунок 20. Добавление пользователя в Cloud Advisor

Также в системе предусмотрена возможность разделить облако на части и назначать каждой части («проекту») ответственного. Таким образом, сотрудник после входа в веб-консоль Cloud Advisor будет видеть информацию, относящуюся к части инфраструктуры, за которую ответственен он и его команда.

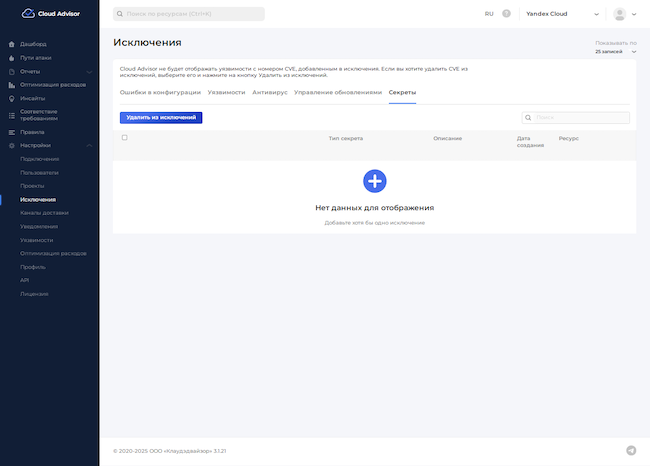

Реализация механизма исключений

В системе предусмотрена функциональность исключений, которая позволяет не показывать информацию по отдельно взятым сущностям (например, игнорировать предупреждения по тем рискам, которые были приняты). Добавить исключения можно на странице «Отчёты» в разделах:

- Уязвимости.

- Антивирус.

- Конфигурация облака.

- Управление обновлениями.

- Секреты.

Список всех добавленных исключений доступен на странице «Исключения».

Рисунок 21. Список исключений в Cloud Advisor

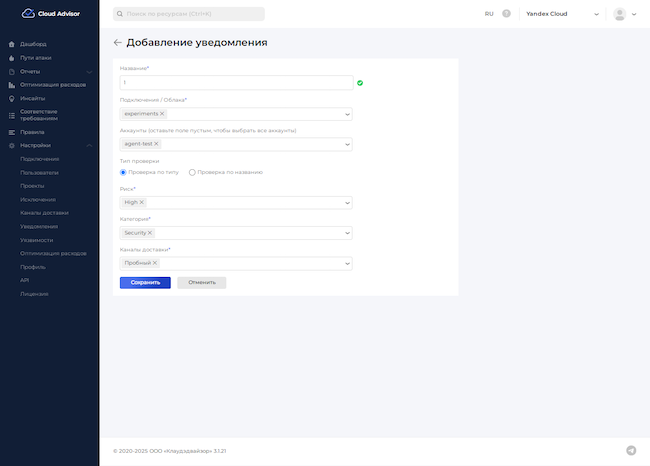

Уведомления

Cloud Advisor поддерживает отправку уведомлений о выявленных проблемах безопасности через различные каналы, включая SIEM-системы, Mattermost, Telegram, Slack, Webhook, Jira Cloud и электронную почту. Для получения уведомления необходимо создать канал доставки через страницу «Настройки» раздел «Каналы доставки».

Рисунок 22. Создание канала доставки в Cloud Advisor

После этого необходимо открыть страницу «Уведомления» и нажать на «Добавить уведомления». Выбрать настройки и сохранить их.

Рисунок 23. Настройка уведомления в Cloud Advisor

Отменить отправление уведомлений по выбранному каналу, изменить их настройки можно на страницах «Каналы доставки» и «Уведомления».

При отправке уведомлений через Slack, Mattermost, Telegram и электронную почту передаются только пять алертов, соответствующих заданным критериям. На момент публикации статьи в системе отсутствует отчёт, содержащий информацию о других алертах, не вошедших в уведомление. В то же время, при интеграции с Jira Cloud, SIEM и Webhook отправляются все алерты, удовлетворяющие установленным условиям.

Отчёты об актуальном состоянии облачной инфраструктуры

Система состоит из нескольких модулей, каждый из которых обеспечивает безопасность подключенной инфраструктуры. Каждый модуль генерирует отчёт, содержащий соответствующие алерты. Его можно сохранить в формате CSV и скачать для дальнейшего анализа.

Рисунок 24. Пример сохранённого отчёта в Cloud Advisor

Также на платформе предусмотрена функция сохранения отчёта в PDF-формате и отправки его в печать.

Рисунок 25. Пример отчёта в Cloud Advisor в PDF-формате

Архитектура Cloud Advisor

Развёртывание Cloud Advisor и сканирование ресурсов занимает несколько часов. Система подключается к слою конфигурации облака, и получает список ресурсов, их конфигураций и метрик нагрузки. Внутри Kubernetes-кластера разворачивается под, который запускается периодически, собирая аналогичную информацию о ресурсах кластера. Для анализа виртуальных машин используется безагентный подход, позволяющий детектировать уязвимости, вредоносный код, секреты и другие риски на виртуальной машине. Все конфиденциальные данные остаются внутри периметра пользователя, в Cloud Advisor передаются только алерты.

Рисунок 26. Схема работы Cloud Advisor

Лицензирование Cloud Advisor

За перечисленные выше функции отвечают определённые модули, список которых отличается в зависимости от выбранной клиентом лицензии: стандартной или продвинутой.

Рисунок 27. Лицензии Cloud Advisor

Модульная архитектура позволяет адаптировать Cloud Advisor под потребности бизнеса, предлагая лицензии с определённым набором компонентов.

Системные требования Cloud Advisor

Не все функции Cloud Advisor одинаково поддерживаются во всех облачных провайдерах. Ниже на рисунке показаны, какие из функций доступны для каждого провайдера на момент публикации обзора.

Рисунок 28. Поддержка функций Cloud Advisor

Разные функции решения поддерживают разные операционные системы.

Таблица 1. Поддержка операционных систем по функциям

Функции | В каких операционных системах поддерживаются |

Поиск уязвимостей | Alpine Linux, Red Hat Enterprise Linux, SberLinux, CentOS, AlmaLinux, Rocky Linux, Oracle Linux, Amazon Linux, openSUSE Leap, SUSE Enterprise Linux, Photon OS, Debian GNU/Linux, Ubuntu. |

Проверка конфигурации | Ubuntu 14, 16, 18, 20 и 22, Debian 7, 8, 9, 10, 11 и 12, CentOS 6, 7 и 8. |

В третьем квартале 2025 года вендор планирует расширить список поддерживаемых операционных систем, добавив в него, в том числе, и Windows.

Cloud Advisor может интегрироваться с внешними системами управления идентификацией и доступом, такими как Active Directory, Keycloak или Google Workspace. Поэтому создавать новый аккаунт на платформе для каждого сотрудника компании не требуется. При увольнении сотрудника и исключении его из системы управления пользователями доступ к Cloud Advisor отзывается автоматически.

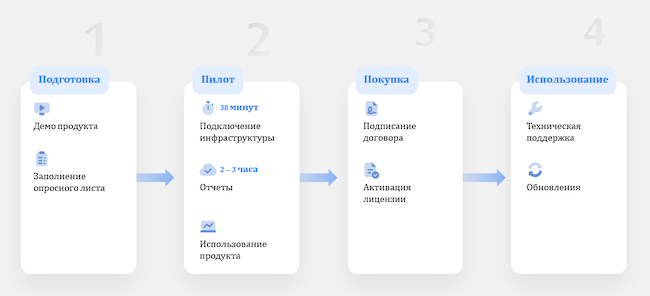

Сценарии использования Cloud Advisor

Cloud Advisor подходит для организаций различных масштабов.

Рисунок 29. Сценарий внедрения Cloud Advisor

Рассмотрим на примере, как Cloud Advisor помогает решать поставленные перед ним задачи.

Компания InSales столкнулась с проблемами, связанными с необходимостью налаживания процесса управления уязвимостей в мультиоблачной среде. Использование Cloud Advisor позволило компании эффективно приоритизировать найденные уязвимости, выделяя те, которые расположены на периметре, для исправления в первую очередь. В результате внедрения продукта был создан единый каталог ресурсов в мультиоблачной среде заказчика, что значительно упростило процесс администрирования облака. Система обеспечила наличие актуальных отчётов о соответствии инфраструктуры требованиям безопасности.

С более подробной информацией о том, как Cloud Advisor обеспечил безопасное и эффективное использование облака компаниям из других отраслей, можно ознакомиться на официальном сайте вендора.

Выводы

Cloud Advisor — единая платформа для защиты облачной инфраструктуры и оптимизации расходов. Она решает задачи управления уязвимостями, поиска вредоносного кода, контроля конфигурации, управления обновлениями, защиты контейнерных сред, инвентаризации активов и оптимизации расходов. Продукт создан для защиты инфраструктуры, расположенной в публичном облаке: выявляет пути атак, специфичные для облачных сред, контролирует публичность ресурсов и периметр, анализирует IAM и конфигурацию облака.

Безагентное сканирование DiskScan позволяет получить полную картину рисков безопасности для 100% виртуальных машин и контейнеров через несколько часов после подключения без нагрузки на инфраструктуру. Решение предлагает комплексный подход к безопасности и соответствию требованиям.

Достоинства:

- Управление уязвимостями, поиск вредоносного кода, контроль конфигурации, управление обновлениями и поиск секретов в едином окне.

- Анализ облачной инфраструктуры с помощью безагентной технологии DiskScan без необходимости установки агентов, заведения дополнительных учётных записей и организации сетевой связанности.

- Контроль периметра в облачных средах (анализ публичной доступности).

- Анализ соответствия требованиям регуляторов.

- Обработка всех конфиденциальных данных внутри периметра пользователя.

- Функциональность «Пути атаки» помогает приоритизировать алерты и выявить критические риски для инфраструктуры.

- Возможность сократить до 30% расходов на облако.

- Проверка файлов Terraform на наличие небезопасных конфигураций до развёртывания инфраструктуры.

- Уведомление о нарушении политик безопасности по разным каналам доставки.

- Поддержка федераций удостоверений.

- Зарегистрирован в реестре российского ПО (№ 14413 от 08.08.2022).

Недостатки:

- Не все функции продукта одинаково поддерживаются во всех облачных провайдерах.

- Отсутствие поддержки поиска уязвимостей и проверки конфигурации в ОС Windows.

- При отправке индивидуализированных уведомлений через некоторые каналы (Slack, Mattermost, Telegram и электронную почту) можно получить только пять последних алертов.