Сертификат AM Test Lab

Номер сертификата: 339

Дата выдачи: 28.04.2021

Срок действия: 28.04.2026

- Введение

- Функциональные возможности СПО «Аккорд-KVM»

- Архитектура СПО «Аккорд-KVM»

- Системные требования СПО «Аккорд-KVM»

- Основные настройки СПО «Аккорд-KVM»

- Сценарии использования СПО «Аккорд-KVM»

- Выводы

Введение

Необходимость применения виртуализации диктуется стремлением компаний к экономии финансовых и программно-аппаратных средств, а также к снижению в целом всех потребляемых ресурсов, в том числе и энергии. Это делает компанию более эффективной, а следовательно, и более конкурентоспособной.

Виртуализация позволяет увеличить скорость обработки и предоставления необходимой информации, объём которой неуклонно растёт, без критических изменений информационной инфраструктуры компании. Также использование виртуализации даёт компаниям возможности оптимизировать штат IT-специалистов, а занятые в администрировании информационной инфраструктуры сотрудники могут благодаря этому более эффективно использовать своё рабочее время.

На сегодняшний момент многие компании придерживаются тренда на импортозамещение, а если брать государственный сектор, то это условие сейчас становится обязательным. Всё больше организаций переходят на информационные продукты с открытым исходным кодом, яркими представителями которых являются операционные системы (ОС) семейства Linux. Одним из популярных решений для виртуализации информационной инфраструктуры компании, построенных на ОС Linux, является гипервизор KVM.

KVM (Kernel-based Virtual Machine) позволяет создавать виртуальные машины с поддержкой операционных систем Windows и Linux. Распределение ресурсов происходит между всеми подключёнными виртуальными машинами, что даёт возможность запускать их одновременно.

KVM унаследовал типовую модель безопасности от Linux, но тем не менее обязательный контроль целостности конфигурации виртуальной машины и циркулирующей внутри неё информации является одним из главных условий для обеспечения её информационной безопасности.

СПО «Аккорд-KVM», разработанное ОКБ САПР, позволяет проводить контроль целостности конфигурации виртуальной машины до её запуска и перемещения, а также файлов внутри неё до их непосредственного выполнения. «Аккорд-KVM» не ограничивает возможности виртуальной информационной инфраструктуры компании и способен полностью интегрироваться в неё, что в свою очередь позволяет избежать финансовых трат на приобретение дополнительных серверов.

СПО «Аккорд-KVM» даёт возможность выполнить отдельные базовые и дополнительные требования, которые предъявляются регулятором (в лице ФСТЭК России) к безопасности функционирования виртуальных информационных инфраструктур и информационных систем компании в целом, содержащиеся в приказах ведомства № 17 от 11.02.2017, № 21 от 18.02.2013 и № 31 от 14.03.2014 (см. табл. 1).

Таблица 1. Выполнение базового и дополнительного наборов мер из отдельных нормативных документов ФСТЭК России путём применения СПО «Аккорд-KVM»

| Условное обозначение | Содержание мер по обеспечению информационной безопасности | Уровни защищённости ПДн | Классы защищённости ИС | Классы защищённости АСУ | Реализованные в «Аккорде-KVM» функции |

| Выполнение требований приказов ФСТЭК России № 17 от 11.02.2017, № 21 от 18.02.2013 | |||||

| Базовый набор мер | |||||

| Регистрация событий безопасности (РСБ) | |||||

| РСБ.1 | Определение событий безопасности, подлежащих регистрации, и сроков их хранения | Все уровни защищённости ПДн | Все классы защищённости ИС | - | СПО «Аккорд-KVM» в процессе работы производит регистрацию событий по безопасности (см. раздел «Функциональные возможности СПО “Аккорд-KVM”») |

| РСБ.2 | Определение состава и содержания информации о событиях безопасности, подлежащих регистрации | Все уровни защищённости ПДн | Все классы защищённости ИС | - | |

| РСБ.3 | Сбор, запись и хранение информации о событиях безопасности в течение установленного времени хранения | Все уровни защищённости ПДн | Все классы защищённости ИС | - | В СПО «Аккорд-KVM» обеспечено автоматизированное управление сбором, записью и хранением информации о событиях по безопасности |

| РСБ.5 | Мониторинг (просмотр, анализ) результатов регистрации событий безопасности и реагирование на них | Начиная со 2-го уровня защищённости ПДн | Все классы защищённости ИС | - | Для обеспечения возможности мониторинга работы СПО «Аккорд‑KVM» с виртуальными машинами в СПО ведётся журнал регистрации событий |

| РСБ.7 | Защита информации о событиях безопасности | Все уровни защищённости ПДн | Все классы защищённости ИС | - | Данная мера реализуется посредством дополнительной интеграции с комплексом «Аккорд‑Х К» |

| Контроль (анализ) защищённости персональных данных (АНЗ) | |||||

| АНЗ.2 | Контроль установки обновлений программного обеспечения, включая обновление программного обеспечения средств защиты информации | Все уровни защищённости ПДн | Все классы защищённости ИС | - | Комплекс обеспечивает возможность установки обновлений программного обеспечения |

| АНЗ.4 | Контроль состава технических средств, программного обеспечения и средств защиты информации | Начиная с 3-го уровня защищённости ПДн | Все классы защищённости ИС | - | В СПО реализованы механизмы контроля целостности программных компонентов виртуальных машин и их составляющих |

| Обеспечение целостности информационной системы и персональных данных (ОЦЛ) | |||||

| ОЦЛ.1 | Контроль целостности программного обеспечения, включая программное обеспечение средств защиты информации | Начиная со 2-го уровня защищённости ПДн | Начиная со 2-го класса защищённости ИС | - | СПО «Аккорд-KVM» обеспечивает контроль целостности программных компонентов виртуальных машин и их составляющих |

| Защита среды виртуализации (ЗСВ) | |||||

| ЗСВ.1 | Идентификация и аутентификация субъектов доступа и объектов доступа в виртуальной инфраструктуре, в том числе администраторов управления средствами виртуализации | Все уровни защищённости ПДн | Все классы защищённости ИС | - | Данная мера реализуется посредством дополнительной интеграции с комплексами «Аккорд‑Х» и «Аккорд‑Х К» |

| ЗСВ.3 | Регистрация событий безопасности в виртуальной инфраструктуре | Начиная с 3-го уровня защищённости ПДн | Все классы защищённости ИС | - | В СПО «Аккорд-KVM» обеспечено централизованное автоматизированное управление сбором, записью и хранением информации о событиях по безопасности |

| ЗСВ.6 | Управление перемещением виртуальных машин (контейнеров) и обрабатываемых на них данных | Начиная со 2-го уровня защищённости ПДн | Начиная со 2-го класса защищённости ИС | - | Комплекс обеспечивает управление размещением и перемещением исполняемых виртуальных машин между контролируемыми СПО «Аккорд-KVM» серверами виртуализации |

| ЗСВ.7 | Контроль целостности виртуальной инфраструктуры и её конфигураций | Начиная со 2-го уровня защищённости ПДн | Начиная со 2-го класса защищённости ИС | - | СПО «Аккорд-KVM» осуществляет контроль целостности программных компонентов виртуальных машин и их составляющих |

| Защита информационной системы, её средств, систем связи и передачи данных (ЗИС) | |||||

ЗИС.1 | Разделение в информационной системе функций по управлению (администрированию) информационной системой, управлению (администрированию) системой защиты персональных данных, функций по обработке персональных данных и иных функций информационной системы | Начиная с 1-го уровня защищённости ПДн | Начиная со 2-го класса защищённости ИС | - | Данная мера реализуется посредством дополнительной интеграции с комплексом «Аккорд‑Х К» |

| ЗИС.15 | Защита архивных файлов, параметров настройки средств защиты информации и программного обеспечения и иных данных, не подлежащих изменению в процессе обработки персональных данных | Начиная со 2-го уровня защищённости ПДн | Начиная со 2-го класса защищённости ИС | - | СПО «Аккорд-KVM» осуществляет контроль целостности виртуальной инфраструктуры и её конфигурации |

| Идентификация и аутентификация субъектов и объектов доступа (ИАФ) | |||||

| ИАФ.1 | Идентификация и аутентификация пользователей, являющихся работниками оператора | Все уровни защищённости ПДн | Все классы защищённости ИС | - | Данная мера реализуется при помощи встроенных в ОС средств либо путём дополнительной интеграции с комплексами «Аккорд‑Х» и «Аккорд‑Х К» |

| ИАФ.5 | Защита обратной связи при вводе аутентификационной информации | Все уровни защищённости ПДн | Все классы защищённости ИС | - | |

| Управление доступом субъектов доступа к объектам доступа (УПД) | |||||

| УПД.4 | Разделение полномочий (ролей) пользователей, администраторов и лиц, обеспечивающих функционирование информационной системы | Все уровни защищённости ПДн | Все классы защищённости ИС | - | Данная мера реализуется при помощи встроенных в ОС средств либо путём дополнительной интеграции с комплексами «Аккорд‑Х» и «Аккорд‑Х К» |

| УПД.5 | Назначение минимально необходимых прав и привилегий пользователям, администраторам и лицам, обеспечивающим функционирование информационной системы | Все уровни защищённости ПДн | Все классы защищённости ИС | - | |

| Дополнительный набор мер | |||||

| Идентификация и аутентификация субъектов и объектов доступа (ИАФ) | |||||

| ИАФ.7 | Идентификация и аутентификация объектов файловой системы, запускаемых и исполняемых модулей, объектов систем управления базами данных, объектов, создаваемых прикладным и специальным программным обеспечением, иных объектов доступа | Дополнительная мера | - | - | Идентификация и аутентификация осуществляются на уровне идентификации поддерживаемых ОС. Комплекс поддерживает идентификацию и аутентификацию запускаемых и исполняемых модулей на уровне контроля целостности файлов ОС виртуальной машины |

| Регистрация событий безопасности (РСБ) | |||||

| РСБ.8 | Обеспечение возможности просмотра и анализа информации о действиях отдельных пользователей в информационной системе | Дополнительная мера | - | - | В журнале событий обеспечена возможность просмотра действий пользователя по настройке СПО «Аккорд-KVM» и результатов проверок целостности |

| Выполнение требований приказа ФСТЭК России № 31 от 14.03.2014 | |||||

| Аудит безопасности (АУД) | |||||

| АУД.0 | Разработка политики аудита безопасности | - | - | Все классы защищённости АСУ | В комплексе реализована политика аудита безопасности в части регистрации и защиты событий по безопасности информации |

| АУД.4 | Регистрация событий безопасности | - | - | Все классы защищённости АСУ | СПО «Аккорд-KVM» в процессе работы производит регистрацию событий по безопасности (см. раздел «Функциональные возможности СПО “Аккорд-KVM”») |

| АУД.7 | Мониторинг безопасности | - | - | Все классы защищённости АСУ | Для обеспечения возможности мониторинга работы СПО «Аккорд-KVM» с виртуальными машинами в СПО ведётся журнал регистрации событий |

| АУД.9 | Анализ действий пользователей | - | - | Начиная с 1-го класса защищённости АСУ | В журнале событий обеспечена возможность просмотра действий пользователя по настройке СПО «Аккорд-KVM» и результатов проверок целостности виртуальной машины и её компонентов в момент запуска или миграции |

| Обеспечение целостности (ОЦЛ) | |||||

| ОЦЛ.0 | Разработка политики обеспечения целостности | - | - | Все классы защищённости АСУ | В комплексе реализована политика обеспечения целостности |

| ОЦЛ.1 | Контроль целостности программного обеспечения | - | - | Все классы защищённости АСУ | СПО «Аккорд-KVM» обеспечивает контроль целостности программных компонентов виртуальных машин и их составляющих |

| Защита информационной (автоматизированной) системы и её компонентов (ЗИС) | |||||

| ЗИС.13 | Защита неизменяемых данных | - | - | Начиная со 2-го класса защищённости АСУ | СПО «Аккорд-KVM» осуществляет контроль целостности виртуальной инфраструктуры и её конфигурации |

| ЗИС.39 | Управление перемещением виртуальных машин (контейнеров) и обрабатываемых на них данных | - | - | Все классы защищённости АСУ | Комплекс обеспечивает управление размещением и перемещением исполняемых виртуальных машин между контролируемыми СПО «Аккорд-KVM» серверами виртуализации путём контроля запуска виртуальных машин |

Как видно из таблицы 1, применение СПО «Аккорд‑KVM» в информационной системе персональных данных позволяет выполнить базовые и дополнительные меры защиты информации, указанные в приказах ФСТЭК России № 17 от 11.02.2017 и № 21 от 18.02.2013, а именно: базовые меры защиты — РСБ.1, РСБ.2, РСБ.3, РСБ.5, АНЗ.2, АНЗ.4, ОЦЛ.1, ЗСВ.3, ЗСВ.6, ЗСВ.7, ЗИС.15; дополнительные меры защиты — ИАФ.7. При использовании дополнительных средств защиты информации возможно выполнить следующие базовые меры: ИАФ.1, ИАФ.5, УПД.4, УПД.5, РСБ.7, ЗСВ.1 и ЗИС.1. Применение СПО «Аккорд‑KVM» в автоматизированной системе управления позволяет выполнить базовые меры защиты информации, указанные в приказе ФСТЭК России № 31 от 14.03.2014, а именно: АУД.0, АУД.4, АУД.7, АУД.9, ОЦЛ.0, ОЦЛ.1, ЗИС.13 и ЗИС.39.

Функциональные возможности СПО «Аккорд-KVM»

В СПО «Аккорд-KVM» реализованы следующие основные функции:

- Контроль целостности файлов общего назначения, файлов прикладного программного обеспечения и иных данных, выполняемый до запуска программных компонентов виртуальной машины.

- Контроль целостности конфигурации, параметров и настроек виртуальной машины, выполняемый до её непосредственного запуска.

- Управление размещением и перемещением исполняемых виртуальных машин между серверами виртуализации.

- Журналирование событий безопасности в инфраструктуре виртуализации.

Процесс контроля целостности заключается в расчёте эталонных контрольных сумм контролируемых объектов и последующем сравнении этих сумм с текущими значениями при каждом запуске виртуальной машины или же при её миграции. «Аккорд-KVM» позволяет контролировать целостность виртуальных машин с гостевыми операционными системами семейств Windows и Linux.

Возможность управления размещением и перемещением исполняемых виртуальных машин (контейнеров) между серверами виртуализации настраивается непосредственно администратором (офицером) безопасности. Это необходимо для эффективного контроля за размещением текущих виртуальных машин на серверах виртуализации, что позволяет избежать смешения информации различного уровня доступа. Управление размещением и перемещением исполняемых виртуальных машин (контейнеров) и обрабатываемых на них данных включает в себя:

- управление размещением и перемещением образов виртуальных машин (контейнеров) и данных обрабатываемых с использованием виртуальных машин между носителями или же системами хранения данных в части контроля целостности конфигурации виртуальных машин;

- управление размещением и перемещением образов виртуальных машин (контейнеров) между серверами виртуализации в части обеспечения возможности разрешения или запрета запуска виртуальной машины на текущем хосте;

- запрет на перемещение виртуальных машин (контейнеров);

- ограничение перемещения виртуальных машин (контейнеров) в пределах информационной системы (сегмента информационной системы) или же между сегментами информационной системы.

Журналирование событий по безопасности в СПО «Аккорд-KVM» позволяет регистрировать следующую информацию:

- о запуске и остановке «Аккорда-KVM»;

- о запросе информации по режиму работы «Аккорда-KVM»;

- о создании базы данных;

- о настройке режима работы «Аккорда-KVM»;

- о добавлении и удалении виртуальной машины и её компонентов для проведения контроля целостности;

- о проведённых проверках целостности и о выявленных в ходе проведения таких проверок нарушениях;

- о запуске виртуальной машины;

- о выявленных ошибках в СПО «Аккорд-KVM».

Архитектура СПО «Аккорд-KVM»

«Аккорд-KVM» является полностью программным продуктом. В его архитектуру входят модули «accordkvm» и «qemu», а также внутренняя база данных и собственные файлы конфигурации.

Программный модуль «accordkvm» служит для проведения контроля целостности компонентов виртуальных машин. Программный модуль «qemu» предназначен для своевременного перехвата старта виртуальных машин с целью проведения запланированных мероприятий. Внутренняя база данных необходима для хранения конфигураций СПО «Аккорд-KVM» и контролируемой виртуальной среды.

Системные требования СПО «Аккорд-KVM»

Для корректной установки СПО «Аккорд-KVM» и полноценного его функционирования необходимо обеспечить выполнение минимальных требований, которые предъявляются к аппаратным и программным средствам. Набор таких минимальных требований представлен в таблице 2.

Таблица 2. Минимальные требования СПО «Аккорд-KVM» к аппаратным и программным средствам

| Характеристика | Значение |

| Аппаратные средства | |

| Процессор сервера виртуализации | Поддержка технологии виртуализации: Intel VT — для процессоров Intel; SVM (AMD-V) — для процессоров AMD |

| Наличие инфраструктуры виртуализации | Да (на базе технологии KVM) |

| Тип подключаемых дисков виртуальной машины | RAW, qcow2 |

| Тип сетевого соединения, установленного для виртуальной машины | Прямое подключение (direct), внутренняя сеть (network), сетевой мост (bridge |

| Объём свободного дискового пространства | Не менее 100 МБ |

| Программные средства | |

| Операционная система | CentOS 7.4.1708 (Core) х64, CentOS 7.5.1804 (Core) х64, CentOS 7.6 (Core) x64, CentOS 7.7 (Core) x64 |

| Наличие дополнительных библиотек и их версии | libvirt (версия не ниже 0.9.13), libguestfs (версия не ниже 1.36.3) |

| Соответствие гостевой операционной системы виртуальной машине | Каждой виртуальной машине соответствует только одна гостевая операционная система |

Также стоит отметить, что СПО «Аккорд-KVM» не требует наличия дополнительных серверов и может корректно функционировать в гипервизорах с операционными системами CentOS, Red Hat или Ubuntu. В то же время сертифицировано использование СПО только с операционными системами CentOS (версии ОС указаны в таблице 2). Это ограничение носит только организационный характер и никак не связано с техническими возможностями СПО.

Основные настройки СПО «Аккорд-KVM»

Настройка режимов работы

Все настройки в «Аккорде-KVM» задаются с помощью встроенного терминала, стандартного для операционных систем семейства Linux.

Процесс начинается с указания режима работы, в котором должно функционировать СПО «Аккорд-KVM» в текущий момент времени. Продукт поддерживает два таких режима: обычный и «мягкий».

В «мягком» режиме работы разрешаются включение и миграция тех виртуальных машин, которые не настроены или в которых выявлено нарушение целостности информации. Такой режим работы СПО является небезопасным, и его рекомендуется использовать только на первоначальном этапе настройки.

Второй режим работы — обычный. В этом режиме СПО блокирует включение и миграцию ненастроенных и не поставленных на контроль виртуальных машин, а также тех, в которых было выявлено нарушение целостности контролируемой информации.

В каком бы режиме работы ни находилось СПО, все действия администратора (офицера) безопасности по настройке, запуску или миграции виртуальных машин, а также все сведения о выявленных нарушениях заносятся в журнал событий «Аккорда-KVM».

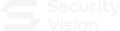

Для просмотра текущего режима работы СПО используется следующая команда:

accordkvm get-softmode

Выполнение команды представлено на рисунке 1. Результатом будет вывод на экран терминала одного из двух сообщений: «SoftMode Enabled» или «SoftMode Disabled», которые сигнализируют о включённом или выключенном «мягком» режиме работы соответственно.

Рисунок 1. Запрос текущего режима работы СПО «Аккорд-KVM»

Для оперативной смены режима работы СПО используются команды accordkvm set-softmode [enable] и accordkvm set-softmode [disable], что позволяет соответственно включить и выключить «мягкий» режим работы.

Список контролируемых виртуальных машин

Настроить перечень контролируемых виртуальных машин «Аккорд-KVM» позволяет двумя способами: «белым» и «чёрным» списками. В первом случае определяются разрешённые к запуску виртуальные машины, во втором — запрещённые.

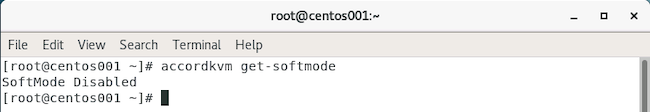

Команда для регистрации виртуальной машины и её синтаксис выглядят следующим образом:

accordkvm add-vmcontrol [vm_name] [power_option]

Здесь [vm_name] — имя регистрируемой виртуальной машины, а [power_option] может иметь значение «allow» или «deny», определяя тем самым разрешение или запрет на выполнение / миграцию виртуальной машины.

На рисунке 2 показан пример регистрации в системе виртуальной машины с именем «TEST_VM_AM», у которой имеется разрешение на выполнение и миграцию.

Рисунок 2. Регистрация виртуальной машины в СПО «Аккорд-KVM»

Как видно из рисунка, виртуальная машина с именем «TEST_VM_AM» успешно прошла регистрацию в системе и была добавлена в «белый» список.

После окончания настройки списков, для проведения контроля выполненной работы, в СПО «Аккорд-KVM» возможно вывести на экран терминала полный список виртуальных машин, расположенных на данном хосте, а также выполнить просмотр текущей конфигурации необходимой нам виртуальной машины.

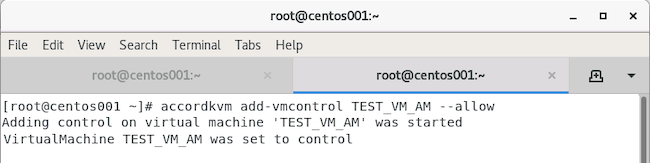

Для отображения списка виртуальных машин используется следующая команда:

accordkvm get-vms

Результатом будет вывод на экран полного списка виртуальных машин с указанием их имён, уникальных идентификаторов (uuid) и текущих состояний (nostate, running, blocked, paused, shutdown, shutoff, crashed, suspended, last). Пример выполнения такой команды представлен на рисунке 3.

Рисунок 3. Отображение списка всех зарегистрированных виртуальных машин в СПО «Аккорд-KVM»

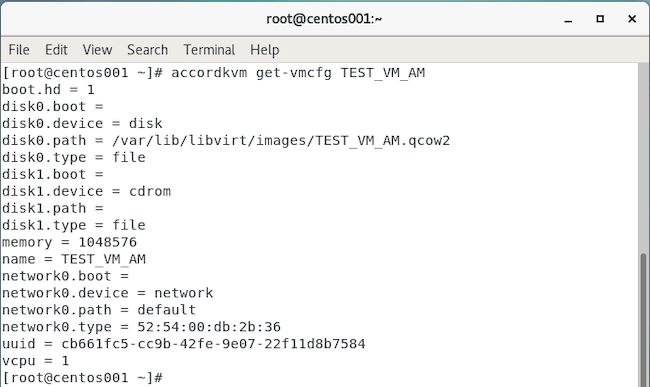

Далее попытаемся вывести на экран консоли текущую конфигурацию зарегистрированной нами ранее виртуальной машины «TEST_VM_AM». Для этого используется следующая команда:

accordkvm get-vmcfg [vm_name]

На рисунке 4 показан пример её выполнения.

Рисунок 4. Вывод на экран текущей конфигурации зарегистрированной в СПО «Аккорд-KVM» виртуальной машины

Как видно из рисунка, команда позволяет просмотреть такую информацию о виртуальной машине, как её имя, количество используемой оперативной памяти, сведения о загрузке операционной системы с устройства, о виртуальных дисках (тип, путь, устройство), об используемых сетях (тип, MAC-адрес, интерфейсы), уникальный идентификатор виртуальной машины (uuid) и количество vCPU.

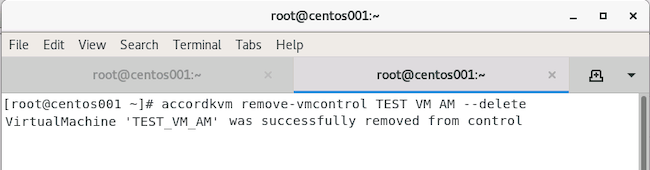

Если в процессе работы возникнет необходимость переноса виртуальной машины из «белого» списка в «чёрный» или наоборот, то эту процедуру можно будет осуществить только через удаление виртуальной машины из списков. Команда удаления выглядит следующим образом:

accordkvm remove-vmcontrol [vm_name] [--delete]

Параметр [--delete] — ключ, который потребуется в том случае, если понадобится удалить все компоненты, указанные с целью контроля целостности для текущей виртуальной машины.

На рисунке 5 показан пример удаления из системы виртуальной машины с именем «TEST_VM_AM».

Рисунок 5. Удаление виртуальной машины в СПО «Аккорд-KVM»

Как видно, виртуальная машина с именем «TEST_VM_AM» успешно удалена из базы данных «Аккорда-KVM».

Механизм контроля целостности

В «Аккорде-KVM» реализован механизм контроля целостности объектов виртуальных машин, который позволяет устанавливать в качестве контролируемых объектов внутренние файлы, используемые виртуальной машиной, и текущую конфигурацию последней.

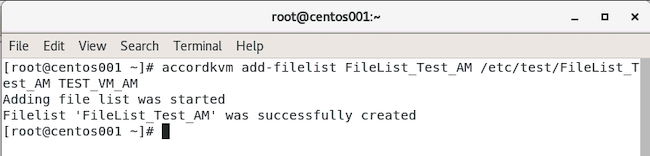

Вся настройка механизма контроля целостности в СПО «Аккорд-KVM» начинается с формирования списка файлов, которые впоследствии будут использоваться в качестве контролируемых объектов. Такой список файлов формируется администратором (офицером) информационной безопасности вручную в текстовом формате. Для регистрации нового списка файлов используется следующая команда:

accordkvm add-filelist [filelist_name] [input_file] [vm_name]

Здесь [filelist_name] — это имя создаваемого списка, [input_file] — путь к списку файлов, а [vm_name] — имя виртуальной машины, на основе которой будут рассчитаны контрольные эталонные суммы для указанных в списке файлов.

С «Аккордом-KVM» поставляется уже готовый список файлов, в котором находятся рекомендованные для контроля объекты. Администратор (офицер) информационной безопасности вправе дополнять этот список или, наоборот, удалять лишние элементы.

Сформируем наш собственный список файлов с именем «FileList_Test_AM» и попробуем зарегистрировать его в системе. На рисунке 6 показан процесс регистрации.

Рисунок 6. Регистрация списка файлов в СПО «Аккорд-KVM»

Также стоит учитывать, что список файлов может быть привязан к нескольким виртуальным машинам. Изменения, вносимые в такой список, затронут все виртуальные машины, где он зарегистрирован.

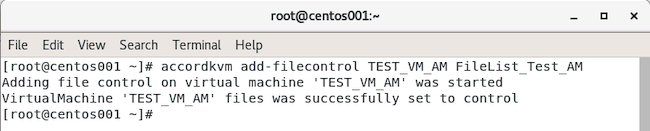

После того как необходимый список файлов будет зарегистрирован в системе, элементы этого списка понадобится установить в качестве контролируемых объектов. Для этого используется следующая команда:

accordkvm add-filecontrol [vm_name] [filelist_name]

Можно и отвязать список файлов от конкретной виртуальной машины:

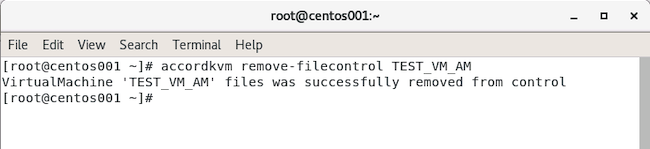

accordkvm remove-filecontrol [vm_name]

На рисунке 7 показан пример установки файлов из списка «FileList_Test_AM» в виртуальной машине «TEST_VM_AM» в качестве контролируемых объектов, а на рисунке 8 — пример их открепления от той же виртуальной машины.

Рисунок 7. Установка файлов из списка в качестве контролируемых объектов в СПО «Аккорд-KVM»

Рисунок 8. Открепление списка контролируемых файлов от виртуальной машины в СПО «Аккорд-KVM»

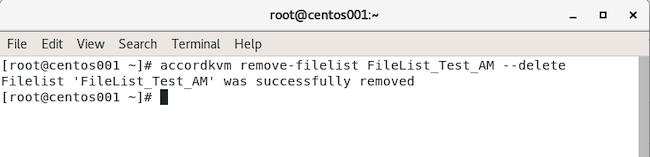

После отвязывания списка файлов его можно удалить. Для этого используется следующая команда:

accordkvm remove-filelist [filelist_name] [--delete]

На рисунке 9 показан пример удаления созданного нами ранее списка с именем «FileList_Test_AM».

Рисунок 9. Удаление списка файлов в СПО «Аккорд-KVM»

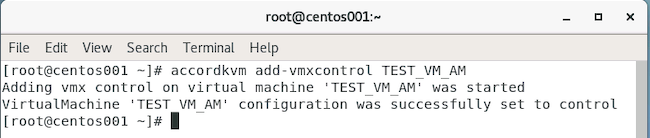

Заключительным этапом настройки механизма контроля целостности в СПО «Аккорд-KVM» служит установка конфигурации в качестве контролируемого объекта виртуальной машины.

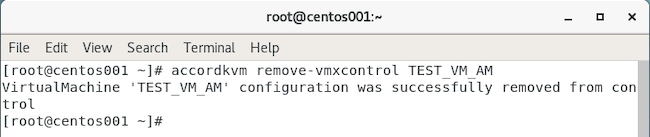

Для установки и для удаления конфигурации используются следующие команды:

accordkvm add-vmxcontrol [vm_name]

accordkvm remove-vmxcontrol [vm_name]

На рисунке 10 можно увидеть пример установки конфигурации в качестве объекта контроля для нашей тестовой виртуальной машины «TEST_VM_AM», а на рисунке 11 — пример удаления.

Рисунок 10. Установка конфигурации в качестве объекта контроля виртуальной машины в СПО «Аккорд-KVM»

Рисунок 11. Удаление конфигурации в качестве объекта контроля виртуальной машины в СПО «Аккорд-KVM»

Сценарии использования СПО «Аккорд-KVM»

Проверка целостности компонентов

Для выполнения контроля целостности виртуальной машины в «Аккорде-KVM» используются следующие команды:

accordkvm check-vmcontrol [vm_name]

accordkvm check-filecontrol [vm_name]

accordkvm check-vmxcontrol [vm_name]

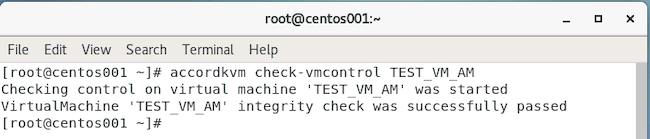

При выполнении первой из перечисленных команд СПО «Аккорд-KVM» проводит контроль целостности конфигурации и файлов на указанной виртуальной машине, а также её регистрации в системе. На рисунке 12 показан пример проведения контроля целостности для нашей тестовой виртуальной машины «TEST_VM_AM».

Рисунок 12. Проведение контроля целостности виртуальной машины и её регистрации в СПО «Аккорд-KVM»

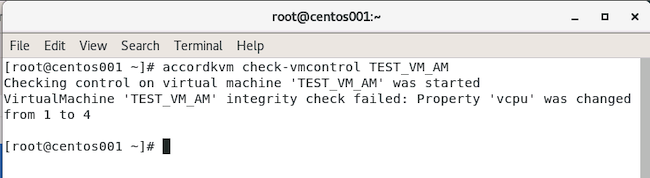

Об успешной проверке контроля целостности сигнализирует сообщение «VirtualMachine '[vm_name]' integrity check was successfully passed». В противном случае «Аккорд-KVM» выдаст сообщение «VirtualMachine '[vm_name]' integrity check failed:», за которым последует детальный отчёт с указанием контрольных элементов, которые были удалены из системы или же не прошли контроль целостности (рисунок 13).

Рисунок 13. Выявление нарушения при контроле целостности виртуальной машины в СПО «Аккорд-KVM»

После проведения расследований по выявленным инцидентам, в зависимости от выявленных нарушений, для восстановления штатного функционирования СПО и постановки на контроль скомпрометированных объектов администратору (офицеру) безопасности вновь потребуется либо зарегистрировать конфигурацию виртуальной машины в системе, либо провести перерасчёт эталонных контрольных сумм необходимых файлов виртуальной машины.

В случае если в ходе проведения проверки контроля целостности система выявит отсутствие регистрации указанной виртуальной машины, в окне терминала появится следующее сообщение: «VirtualMachine [vm_name] isn’t controlled yet».

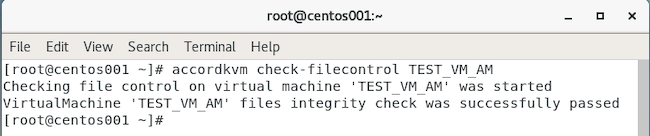

Команда «accordkvm check-filecontrol [vm_name]» позволяет провести проверку целостности только файлов в заданной виртуальной машине. На рисунке 14 показан пример выполнения такой команды.

Рисунок 14. Проведение контроля целостности файлов виртуальной машины в СПО «Аккорд-KVM»

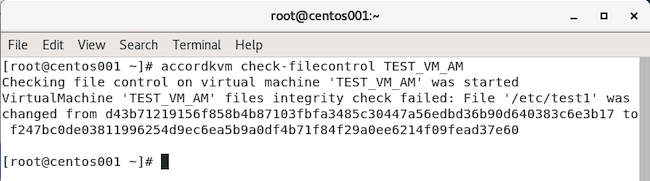

Сообщение «VirtualMachine [vm_name] files integrity check was successfully passed» сигнализирует об отсутствии выявленных нарушений в ходе проведения проверки. В случае обнаружения нарушений целостности файлов «Аккорд-KVM» проинформирует об этом сообщением «VirtualMachine [vm_name] files integrity was broken». Далее система выведет детальный отчёт с указанием имён файлов, целостность которых была нарушена, а также их эталонной и рассчитанной контрольных сумм. Пример представлен на рисунке 15.

Рисунок 15. Выявление нарушений при контроле целостности файлов виртуальной машины в СПО «Аккорд-KVM»

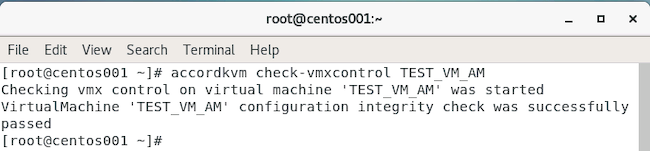

Команда «accordkvm check-vmxcontrol [vm_name]» позволяет провести проверку целостности только конфигурации виртуальной машины. На рисунке 16 приведён пример.

Рисунок 16. Проверка целостности конфигурации виртуальной машины в СПО «Аккорд-KVM»

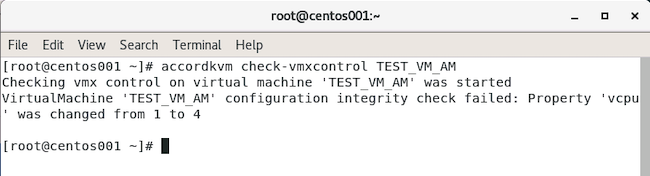

Если проверка завершается успешно, то система сигнализирует об этом сообщением «VirtualMachine [vm_name] configuration integrity check was successfully passed». В противном случае система выдаст сообщение «VirtualMachine [vm_name] configuration integrity was broken». Так же как и в предыдущих случаях, за этим последует детальный отчёт с указанием добавленных и удалённых компонентов виртуальной машины. Пример выявления нарушения представлен на рисунке 17.

Рисунок 17. Выявление нарушений при контроле целостности конфигурации виртуальной машины в СПО «Аккорд-KVM»

В случае если в ходе проведения проверки система обнаружит отсутствие контроля конфигурации для указанной виртуальной машины, «Аккорд-KVM» выдаст оповещение «VirtualMachine [vm_name] configuration aren’t controlled yet».

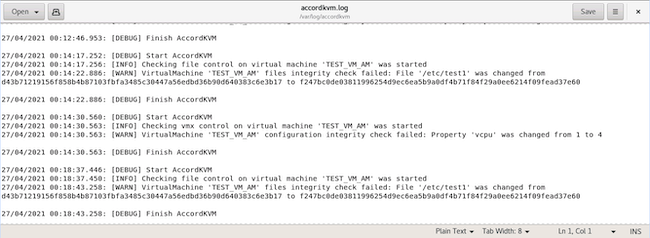

При любом нарушении целостности контролируемых объектов виртуальной машины СПО «Аккорд-KVM» блокирует запуск и миграцию последней и делает соответствующую запись в журнале событий системы (рис. 18).

Рисунок 18. Запись в журнале событий СПО «Аккорд-KVM» о запрете запуска виртуальной машины с выявленными нарушениями целостности

Печать текущих настроек

Для проведения дополнительного контроля текущих настроек в СПО «Аккорд-KVM» и для подготовки различных отчётных документов у администратора (офицера) информационной безопасности есть возможность вывода на печать следующих настроек системы:

- описание зарегистрированных списков контролируемых файлов;

- текущие настройки контроля виртуальной машины;

- текущие настройки контроля файлов виртуальной машины;

- текущие настройки контроля конфигурации виртуальной машины.

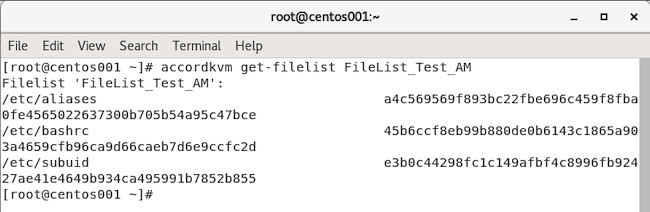

Для того чтобы вывести на печать описание зарегистрированных списков контролируемых файлов, необходимо выполнить следующую команду:

accordkvm get-filelist [filelist_name]

Распечатанное описание будет включать в себя полное имя списка файлов, путь к нему и все контрольные суммы файлов, если они указаны в списке. На рисунке 19 показан пример вывода на печать описания нашего тестового списка файлов «FileList_Test_AM».

Рисунок 19. Вывод на печать описания зарегистрированного списка контролируемых файлов в СПО «Аккорд-KVM»

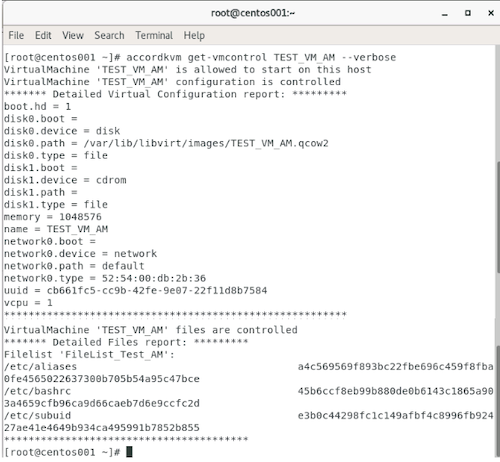

Для вывода на печать текущих настроек виртуальной машины используется другая команда:

accordkvm get-vmcontrol [vm_name] [--verbose]

Параметр [--verbose] не является обязательным; при его указании выводится на печать дополнительная информация — перечень всех контролируемых параметров и полный список файлов с указанием их контрольных сумм.

На рисунке 20 показан пример вывода на печать текущих настроек тестовой виртуальной машины «TEST_VM_AM».

Рисунок 20. Вывод на печать текущих настроек виртуальной машины в СПО «Аккорд-KVM»

Вывод на печать текущих настроек контроля файлов виртуальной машины возможен при помощи следующей команды:

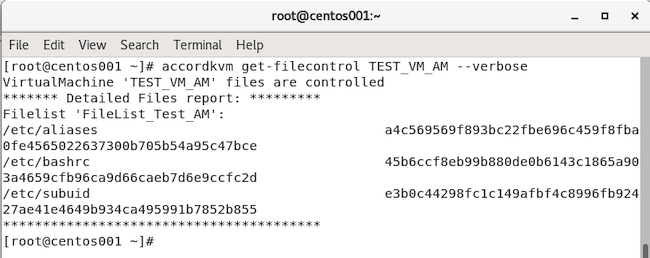

accordkvm get-filecontrol [vm_name] [--verbose]

Так же как и в предыдущем случае, при указании параметра [--verbose] на печать выводится дополнительная информация — название списка файлов, который задан в качестве эталонного, и полный список файлов с контрольными суммами.

На рисунке 21 представлен пример применения такой команды в отношении тестовой виртуальной машины «TEST_VM_AM».

Рисунок 21. Вывод на печать текущих настроек файлов виртуальной машины в СПО «Аккорд-KVM»

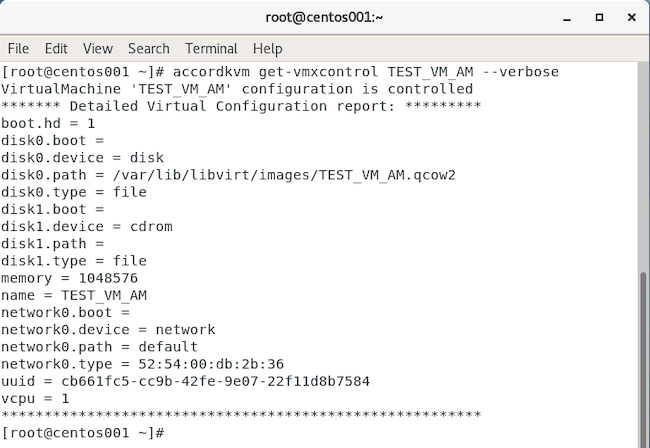

Наконец, рассмотрим вывод на печать текущих настроек контроля конфигурации виртуальной машины. Для этого необходимо выполнить следующую команду:

accordkvm get-vmxcontrol [vm_name] [--verbose]

Параметр [--verbose] по-прежнему является необязательным и служит для печати дополнительного полного списка параметров виртуальной машины.

Пример вывода на печать текущих настроек контроля конфигурации тестовой виртуальной машины «TEST_VM_AM» представлен на рисунке 22.

Рисунок 22. Вывод на печать текущих настроек контроля конфигурации виртуальной машины в СПО «Аккорд-KVM»

Работа в инфраструктурах виртуализации, построенных на нескольких серверах

В случае если инфраструктура виртуализации построена на нескольких серверах и между ними происходит периодическая миграция виртуальных машин, при настройке «Аккорда-KVM» необходимо учитывать все индивидуальные особенности такой инфраструктуры. Работа и корректное конфигурирование СПО «Аккорд-KVM» в таком окружении заключаются в переносе списков контролируемых файлов между серверами и настройке контроля виртуальной машины на нескольких серверах.

Для корректного переноса списка контролируемых файлов между сервером 1 и сервером 2 необходимо выполнить следующие действия.

- На сервере 1, где уже имеется сформированный список контролируемых файлов, вызываем команду:

accordkvm get-filelist [filelist_name] >> /path/to/file

Здесь [filelist_name] — название списка контролируемых файлов, который необходимо перенести, а «/path/to/file» — путь к файлу, в котором будет сохранено содержимое списка файлов [filelist_name].

- В полученном файле удаляем первую строку (заголовка). В результате там останется только перечень контролируемых файлов с указанием их контрольных сумм.

- Перемещаем полученный файл на сервер 2 и выполняем там следующую команду:

accordkvm add-filelist [filelist_name] /new/path/to/file

[filelist_name] — это по-прежнему название списка контролируемых файлов, который необходимо перенести, а «/new/path/to/file» — путь к файлу с перечнем контролируемых объектов.

В результате получаем корректное перемещение списка контролируемых файлов с сервера 1 на сервер 2.

Настройка контроля виртуальной машины на нескольких серверах возможна двумя способами:

- перемещение на настраиваемый сервер всех необходимых виртуальных машин с последующей настройкой в СПО «Аккорд-KVM» разрешения на их запуск и их контроля;

- перемещение базы данных СПО «Аккорд-KVM» между серверами и сбор информации о контролируемых виртуальных машинах.

Выбор конкретного способа остаётся за администратором, но стоит отметить, что недостатком первого варианта является потребность в миграции всех виртуальных машин на настраиваемый сервер и в перемещении списков контролируемых файлов между серверами, а недостатком второго — большое число перемещений внутренней базы данных СПО «Аккорд-KVM» между серверами.

Работа с журналом событий

В СПО «Аккорд-KVM» реализован журнал, где указываются события изменения и удаления настроек контроля целостности виртуальной машины, информация о проведении и результатах контрольных процедур при запуске или миграции виртуальной машины, а также регистрируются действия по изменению настроек СПО и результаты проверок контроля целостности.

«Аккорд-KVM» позволяет настраивать конфигурацию журнала, изменять вид отображения информации, а также настраивать минимально необходимый уровень логирования. Если говорить упрощённо, то под уровнем логирования в СПО «Аккорд-KVM» понимается параметр, который отображает важность произошедшего события (см. табл. 3).

Таблица 3. Уровни логирования для журнала событий в СПО «Аккорд-KVM»

| Уровень логирования | Описание |

| DEBUG | Сообщения о запуске и остановке СПО «Аккорд-KVM», а также о получении информации по режиму работы СПО «Аккорд-KVM», по виртуальной машине и её конфигурации, по настройкам целостности. |

| INFO | Сообщения о создании базы данных, о настройке режима работы СПО «Аккорд-KVM», об успешном добавлении / удалении виртуальной машины и постановке её компонентов на контроль, о выключении виртуальной машины и об успешном прохождении проверок целостности. |

| WARN | Сообщения о нарушениях целостности виртуальной машины или её компонентов. |

| ERROR | Сообщения об ошибках в СПО «Аккорд-KVM», а также о нарушениях целостности виртуальной машины, выявленных при попытке включения или миграции. |

Все сообщения заносятся в журнал событий (файл «accordkvm.log»), расположенный по умолчанию в директории «/var/log/accordkvm». Изменения конфигурации журнала событий задаются в файле «/etc/accordkvm/accordkvmlog.config».

Общий вид заполненного журнала событий СПО «Аккорд-KVM» представлен на рисунке 23.

Рисунок 23. Журнал событий в СПО «Аккорд-KVM»

Выводы

В настоящее время виртуализированные информационные системы (в том числе построенные на базе KVM) набирают всё большую популярность. Следовательно, остро ощущается необходимость защиты таких сред и выполнения соответствующих требований регуляторов.

Все виртуальные среды значительно отличаются друг от друга как по конфигурации, так и по применяемым программным средствам. Следовательно, при обеспечении безопасности виртуальной среды и циркулирующей в ней информации особое значение приобретают контроль целостности виртуальной среды, своевременное обнаружение нарушений и оповещение о них.

Специальное программное обеспечение «Аккорд-KVM» проводит контроль целостности виртуальной среды, своевременно блокирует запуск и миграцию виртуальной машины в случае выявления нарушений, а если нарушение целостности выявлено в информации циркулирующей внутри виртуальной машины, то выполнение таких файлов блокируется заранее.

Также «Аккорд-KVM» позволяет выполнить отдельные требования ФСТЭК России, предъявляемые к информационной безопасности виртуальных инфраструктур. Решение полностью интегрируется в существующую информационную инфраструктуру компании, позволяя решать поставленные задачи без накладывания существенных ограничений на виртуальную среду.

Достоинства:

- Наличие действующего сертификата соответствия ФСТЭК России о выполнении требований по 4-му уровню доверия и технических условий.

- Наличие уровней и настроек логирования для журнала событий, что позволяет оперативно получать всю необходимую информацию по выявленным инцидентам для проведения дальнейших расследований.

- Возможность защищать виртуальную инфраструктуру компании, построенную на нескольких серверах.

- Возможность настройки контроля целостности отдельных компонентов виртуальной инфраструктуры компании.

- Продукт не накладывает дополнительных ограничений на виртуальную информационную инфраструктуру, а полная интеграция даёт возможность обойтись без использования дополнительных серверов, что позволяет применять «Аккорд-KVM» для защиты широкого спектра виртуальных инфраструктур, администрируемых с помощью консольного приложения virsh или графической утилиты Virtual Machine Manager (virt-manager), а также в инфраструктурах дополненных системой управления oVirt.

- Решение может применяться на гипервизорах с различными операционными системами — Red Hat, Ubuntu, CentOS.

Недостатки:

- Необходимость применения дополнительных средств защиты для построения эффективной и всесторонней защиты виртуальной инфраструктуры, а также для выполнения всех требований регулятора, предъявляемых к защите виртуальных сред.

- Настройка продукта осуществляется через встроенный текстовый терминал, что затрудняет и замедляет этот процесс.