Сертификат AM Test Lab

Номер сертификата: 353

Дата выдачи: 09.09.2021

Срок действия: 09.09.2026

- Введение

- Функциональные возможности AVSOFT LOKI

- 2.1. Общая схема работы

- 2.2. Основные функции

- 2.3. Типы ловушек

- 2.4. Виды ловушек

- 2.5. Интеграция с песочницей

- Системные требования AVSOFT LOKI

- Установка и настройка AVSOFT LOKI

- 4.1. Описание поставки AVSOFT LOKI

- 4.2. Развёртывание платформы

- 4.3. Разделы панели управления AVSOFT LOKI

- 4.3.1. Статистика

- 4.3.2. Инфраструктура

- 4.3.3. Атаки

- 4.3.4. Ловушки

- 4.3.5. Файлы

- 4.3.6. Настройки

- 4.3.7. Журналы

- Выводы

Введение

Современные решения для безопасности преимущественно рассчитаны на рабочие станции, серверы и средства маршрутизации. Но сейчас кибератака может быть реализована через видеокамеру или даже кофемашину. Умные устройства требуют всё больше внимания к своей защите, а вендорам необходимо расширять границы обороны. В серьёзной опасности может оказаться жизнь людей, непрерывность производства и функциональность критически важных объектов. Все устройства ИТ-инфраструктуры нуждаются в средствах для борьбы с угрозами.

Отметим, что совсем недавно мы рассматривали портфель продуктов компании «АВ Софт», который включает в себя систему защиты от целевых атак ATHENA, программный комплекс для имитации корпоративной инфраструктуры LOKI, антивирусный мультисканер OCTOPUS, корпоративный мессенджер BOND и другие продукты, уже зарекомендовавшие себя у российских заказчиков.

Функциональные возможности AVSOFT LOKI

Система LOKI была реализована компанией «АВ Софт» в прошлом году на базе технологии Deception, в основе которой лежат ловушки (honeypots) и приманки (decoys). Они имитируют реальные устройства со значимыми данными в организациях любого типа. При подключении к ловушке изнутри или снаружи создаётся мгновенное оповещение, что позволяет детектировать кибератаки.

Общая схема работы

Основная задача платформы заключается в детектировании подключений к ловушкам, имитирующим реальные сервисы предприятия, и в оперативном (режим реального времени) оповещении службы безопасности о факте атаки. Также LOKI способна осуществлять взаимодействие со злоумышленником, чтобы собрать о нём информацию, которая может помочь при расследовании инцидента. Ловушки делаются как можно более интересными и притягательными для атакующего, чтобы они могли отвлекать на себя кибератаку, защищая реальные устройства организации.

Даже если злоумышленник проник в сеть предприятия до установки системы LOKI, она всё равно сможет его обнаружить, т. к. рано или поздно он подключится к ловушке, которая моментально оповестит службу безопасности.

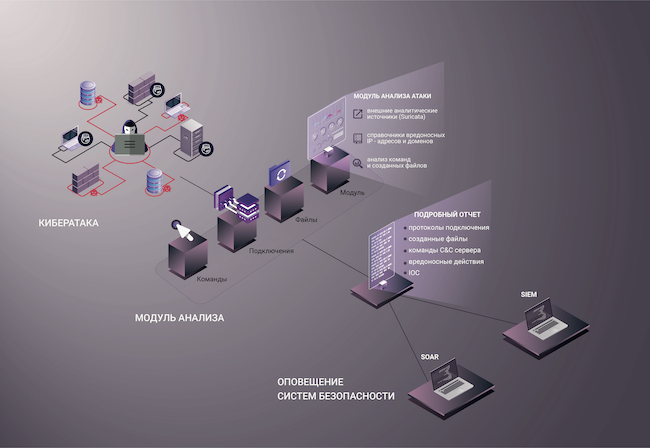

Рисунок 1. Схема работы AVSOFT LOKI

Общий алгоритм работы системы LOKI состоит из четырёх шагов.

Шаг 1. Происходит сканирование ИТ-инфраструктуры на наличие в ней активных устройств.

Шаг 2. Система подбирает рекомендуемые ловушки, которые можно индивидуализировать при необходимости и сразу выставить в необходимом количестве.

Шаг 3. Развёртывание ловушек в сети организации.

Шаг 4. Формирование и скачивание приманок для установки на рабочие места пользователей.

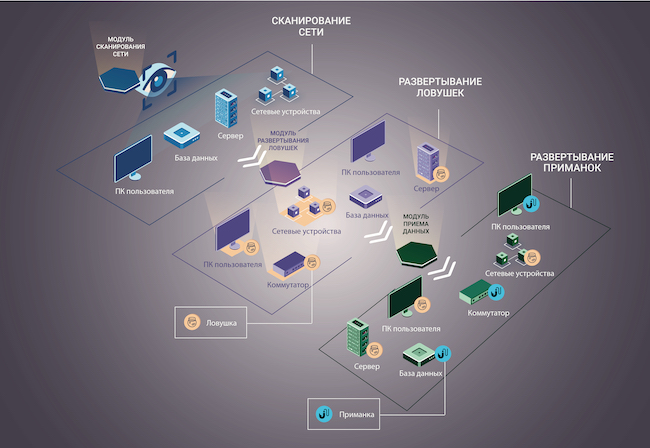

Рисунок 2. Этапы развёртывания ловушек AVSOFT LOKI

Приманки представляют собой имитацию значимой информации, например реквизитов доступа для сервиса платежей или базы данных. Они устанавливаются на рабочие места, т. к. это один из самых уязвимых компонентов ИТ-инфраструктуры. Злоумышленник может подключиться к ловушке при извлечении интересующих его сведений, и тогда будет понятно, из какого рабочего места он их взял. Сессии использования приманок на рабочих местах постоянно реинициализируются, чтобы создать видимость актуального их применения реальным пользователем.

После того как все ловушки и приманки будут успешно развёрнуты, начнётся наблюдение за ними. При необходимости данные мониторинга атак могут отправляться в SIEM / SOAR и системы класса Sandbox (песочницы).

LOKI поддерживает интеграцию с системой AVSOFT ATHENA компании «АВ Софт» для более детального исследования образцов полученных в ходе зафиксированной атаки.

Выделяя основные особенности продукта, следует отметить:

- внедрение ловушек на уровне конечных точек;

- микросегментацию сетевой инфраструктуры предприятия;

- классификацию сетевой активности;

- подробную отчётность;

- поддержку интеграции с AVSOFT ATHENA и другими системами.

Основные функции

Сканирование периметра сети. Во время сканирования определяются текущие сетевые устройства и сервисы, если они активны. При появлении новых можно выполнить актуализацию сканирования и развёртывание ловушек.

Развёртывание ловушек и песочниц. Создаётся сеть из ловушек, которые имитируют корпоративные сервисы, оборудование IoT / IIoT (ICS / SCADA). Песочницы разворачиваются на базе самых популярных ОС: Windows, Linux, Android с поддержкой различных архитектур. Любую ловушку и песочницу можно индивидуализировать под нужды конкретной организации, т. к. пользователь сам может собрать необходимую ему конфигурацию имитационного сервиса при помощи конструктора ловушек.

Индикаторы. LOKI осуществляет сбор индикаторов сетевых атак, которые соотносятся с методологией MITRE и позволяют выстроить полный цикл атаки.

Перенаправление. Внешние соединения могут перенаправляться из ловушки в изолированную среду (песочницу).

Поведенческие данные. Осуществляется сбор данных о поведении злоумышленника в интерактивных средах.

Образцы ПО. Сбор образцов программ, используемых злоумышленником, и анализ их поведения в различных ОС в песочнице.

Оповещения. Уведомления о событиях поступают по электронной почте и в системы мониторинга по протоколу Syslog.

Типы ловушек

Система поддерживает два типа ловушек:

- Исследовательские. Этот тип ловушек позволяет собрать как можно больше информации о кибератаках. Они располагаются преимущественно в интернете и отражают текущее положение вещей: интерес злоумышленников к тем или иным сервисам, интенсивность проводимых атак или сканирования, методы и т. д.

- Промышленные. Находятся внутри сетевого периметра организации и преследуют цель защитить ИТ-инфраструктуру компании, тщательно имитируя используемые в ней устройства.

Ловушки также можно классифицировать на два типа по уровню глубины имитации: они могут быть низкоинтерактивными (имитация сетевых протоколов и взаимодействия устройств) и высокоинтерактивными (имитация ОС, сервисов и сетевых протоколов).

Виды ловушек

Платформа LOKI имитирует любой объект ИТ-инфраструктуры предприятия, позволяя заказчику сформировать сеть из ловушек неотличимых от настоящих устройств:

- веб-, FTP-, почтовый сервер;

- маршрутизатор или коммутатор;

- рабочее место сотрудника;

- межсетевой экран;

- операционная система;

- медицинское оборудование;

- SCADA;

- сеть-приманка;

- IoT / IIoT.

Пул представленных на платформе устройств постоянно актуализируется, учитываются пожелания заказчиков из самых разных областей деятельности.

Ловушки могут быть не только виртуальными, но и физическими. Если виртуальную ловушку киберпреступник может распознать, то с физической сделать это будет гораздо сложнее. При попытке атакующего просканировать сеть, например, утилитой NMAP, чтобы понять, какие устройства в ней есть и являются ли они ловушками, LOKI также это зафиксирует и оповестит службу безопасности.

Для более широкого охвата оборудования ловушки поддерживают все современные процессорные архитектуры: Intel x86-based, AMD-64, ARM, MIPS, Power Systems, «Эльбрус».

Реализована поддержка множества современных протоколов: SMTP, POP3, IMAP, IMAPS, HTTP, HTTPS, SSH, TELNET, RDP, VNC, FTP, SMB, MySQL, PostgreSQL, MongoDB, Socks5, SIP и т. д.

Все ловушки производят сбор сетевой телеметрии (IP-адрес, порт источника, порт получателя, протокол) и необходимых данных, которые поддерживаются имитируемым протоколом. Например, в случае HTTP- / HTTPS-соединения фиксируются такие сведения, как тип, URL, User-Agent, данные запроса; при обращении к СУБД — текст запроса, ответ на запрос, и т. д.

Ловушки также собирают собственный сетевой трафик для последующего анализа перехватываемых сетевых аномалий.

Интеграция с песочницей

Платформа LOKI свободно интегрируется с любой изолированной системой типа «sandbox» (песочница).

В рамках единой экосистемы продуктов AVSOFT предоставляется бесшовная интеграция с системой AVSOFT ATHENA для детального исследования атак на ИТ-инфраструктуру предприятия. Песочница ATHENA обеспечивает детальную быструю проверку потоков трафика и данных, формируя подробный отчёт.

Системные требования AVSOFT LOKI

Техническая спецификация

Таблица 1. Системные требования сервера управления

| Количество ядер процессора | 4 |

| Оперативная память | 10 ГБ |

| Жёсткий диск | 200 ГБ SSD |

| Сеть | 10/100/1000 Мбит/с (2 сетевых интерфейса) |

Таблица 2. Системные требования сенсора на 20 ловушек

| Количество ядер процессора | 1 |

| Оперативная память | 1 ГБ |

| Жёсткий диск | 25 ГБ SSD |

| Сеть | 10/100/1000 Мбит/с (2 сетевых интерфейса) |

Сенсором является физическая или виртуальная машина, на которой разворачивается имитируемый сервис (ловушка).

Установка и настройка AVSOFT LOKI

Описание поставки AVSOFT LOKI

Программное обеспечение LOKI поставляется в виде модулей для виртуальной среды. Модуль управления предназначен для администрирования платформы, а модуль сенсоров сканирования отвечает за сбор информации.

Развёртывание платформы

Развёртывание начинается с настройки виртуальных машин (сервера и сенсора), далее через веб-интерфейс выполняются сканирование сети и настройка ловушек.

Процесс развёртывания вполне прозрачен и пошагово описан в предоставленной вендором документации.

Разделы панели управления AVSOFT LOKI

После авторизации мы попадаем на главную обзорную панель платформы: «Статистика».

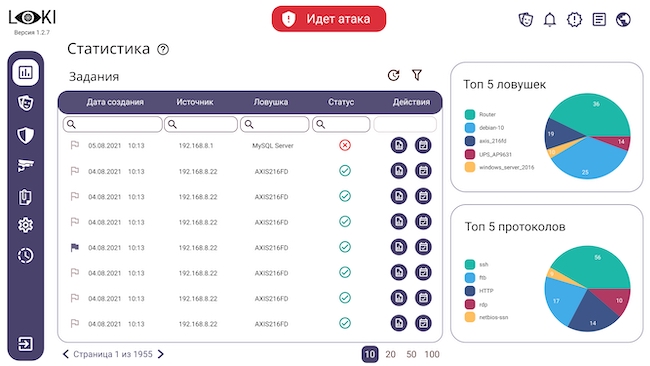

Статистика

Раздел «Статистика» позволяет осуществлять мониторинг текущего состояния сетевой инфраструктуры.

Рисунок 3. Вид раздела «Статистика» в AVSOFT LOKI

Здесь собирается и суммируется вся аналитическая информация о текущих подключениях, атаках, ловушках, протоколах и IP-адресах. Информация обновляется динамически.

Круговые диаграммы по выбранному интервалу времени визуализируют данные о пяти наиболее атакуемых ловушках, протоколах и IP-адресах.

Последние атаки сведены в таблицу, где присутствуют время, IP-адрес атакующего, IP-адрес ловушки и теги (протоколы). Поддерживается опция быстрого перехода к подробному отчёту об атаке: для этого необходимо нажать на иконку в соответствующей строке.

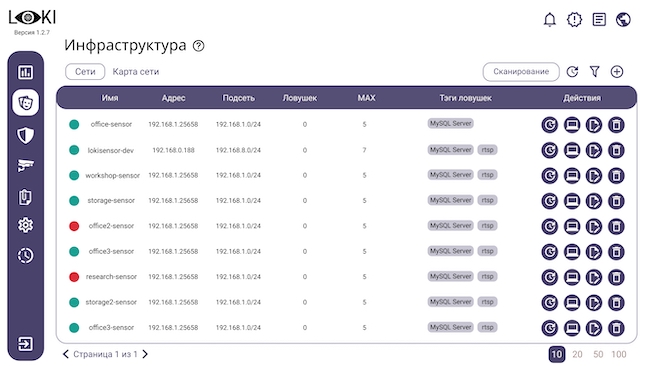

Инфраструктура

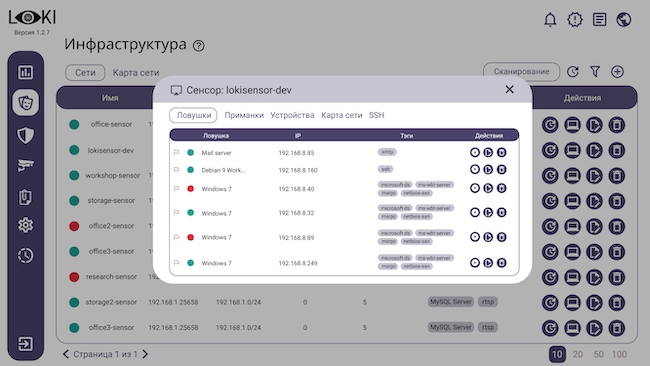

Раздел «Инфраструктура» по умолчанию открывается на вкладке «Сети».

Рисунок 4. Вид раздела «Инфраструктура» в AVSOFT LOKI

Здесь отображается информация о сенсорах и о подсетях, в которых они расположены. Сенсор — сущность, на которой запускаются ловушки. На этой же вкладке можно добавить сенсор и произвести размещение ловушек.

Выбрав интересующий нас сенсор и нажав на иконку «Информация», открываем текущие данные об активных ловушках.

Рисунок 5. Информация о ловушках AVSOFT LOKI на сенсоре

В этом окне вкладка «Ловушки» содержит список установленных на сенсоре ловушек, IP-адреса и набор используемых протоколов. Можно произвести индивидуализацию настроек любой из ловушек или удалить её.

Также на соответствующих вкладках функционального окна предоставляется информация о зарегистрированных устройствах, которые были выявлены по результатам сканирования, отображается карта сети, в которой размещён сенсор, и доступны настройки SSH-соединения сенсора.

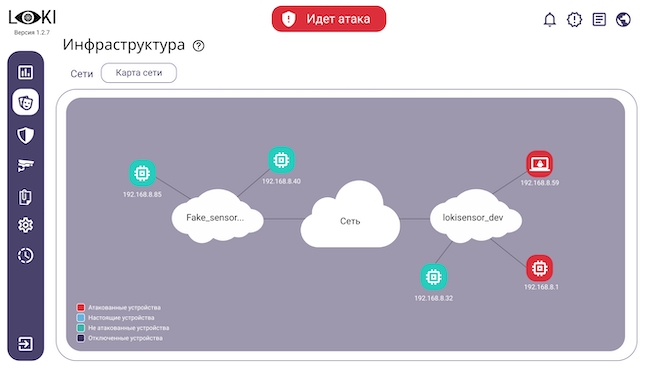

На вкладке «Карта сети» отображается граф сетевой инфраструктуры предприятия со всеми устройствами и ловушками.

Рисунок 6. Вкладка «Карта сети» в AVSOFT LOKI

Если в настоящее время происходит атака на одну из ловушек, то соответствующая иконка графа сигнализирует об этом, загораясь красным.

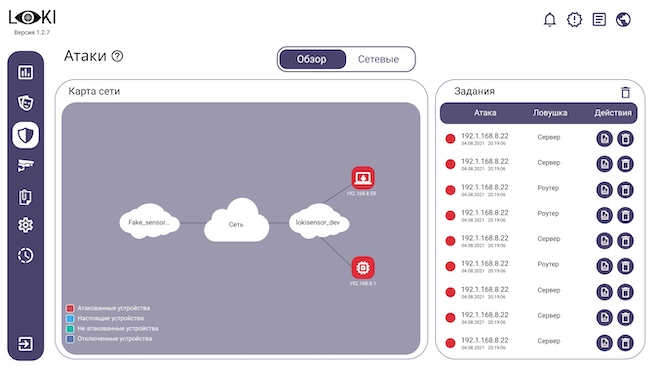

Атаки

В данном разделе отображаются атаки в формате заданий для офицеров по безопасности. Сведения дополняются визуальной картой расположения «ловушек» в инфраструктуре.

Рисунок 7. Раздел «Атаки» в AVSOFT LOKI

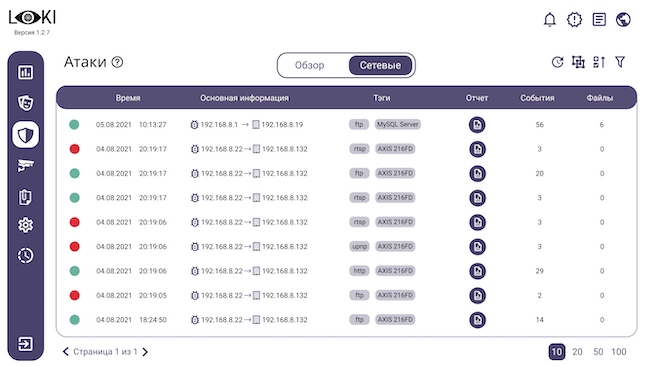

Рисунок 8. Раздел «Атаки» — «Сетевые» в AVSOFT LOKI

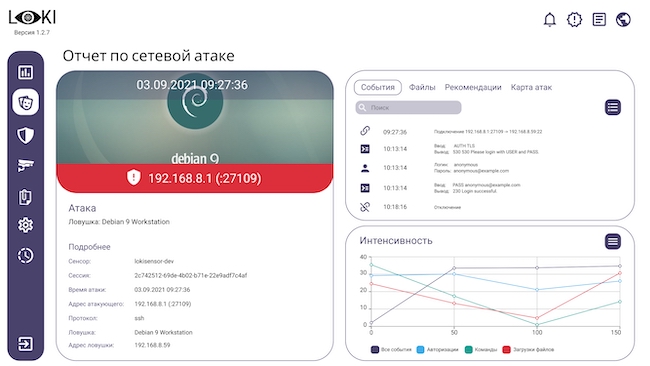

Система предоставляет подробный отчёт по обнаруженной кибератаке.

Рисунок 9. Отчёт по сетевой атаке в AVSOFT LOKI

Отчёт содержит информацию о том, что происходило во время атаки: сканирование портов или подключение, авторизация (логин и пароль), ввод различных команд, передача файлов и т. д.

Ловушки

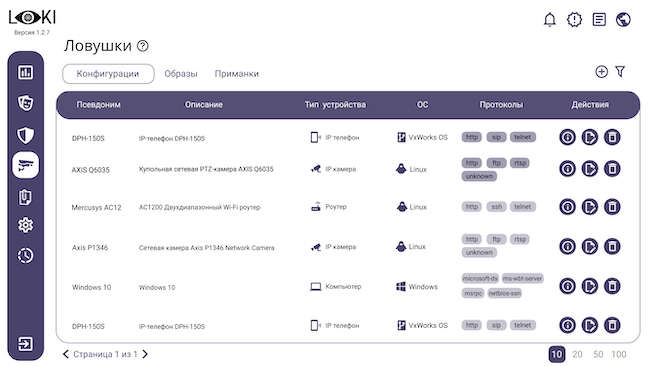

Все ловушки в системе (виртуальные и физические) отображаются в данном разделе, по умолчанию открывается вкладка «Конфигурация».

Рисунок 10. Раздел «Ловушки» в AVSOFT LOKI

Информация о параметрах ловушки и настройках отображается и редактируется здесь же: наименование, операционная система, поддерживаемые протоколы, краткое описание, тип имитируемого устройства, параметры запуска.

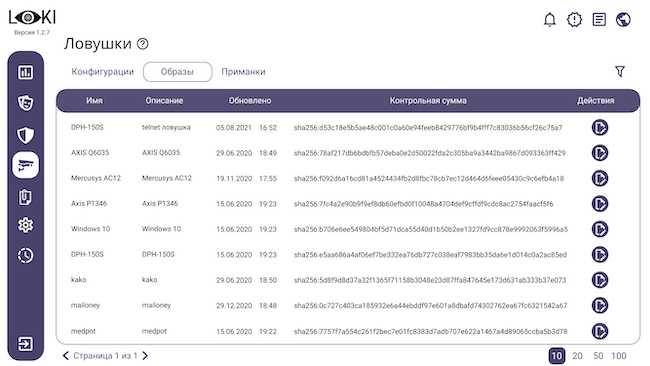

Вкладка «Образы» содержит готовые образы ловушек.

Рисунок 11. Вкладка «Образы» в AVSOFT LOKI

Система LOKI поставляется с масштабным набором готовых образов ловушек, которые содержат реалистичные параметры устройств и читабельные наименования.

Можно брать за основу готовые ловушки и гибко индивидуализировать их, формируя максимально подходящие сетевому окружению ложные устройства.

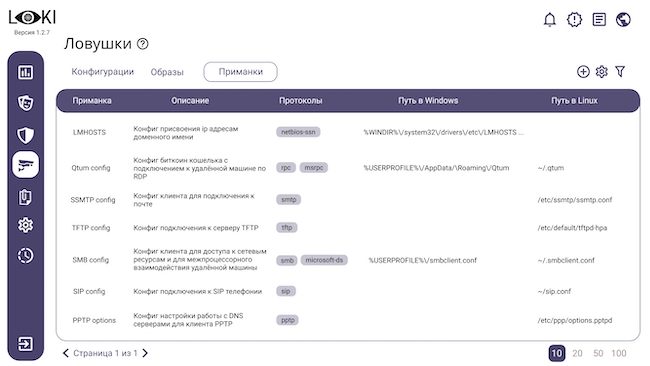

Вкладка «Приманки», как следует из названия, содержит подробную информацию о приманках, поддерживаемых для различных операционных систем.

Рисунок 12. Вкладка «Приманки» в AVSOFT LOKI

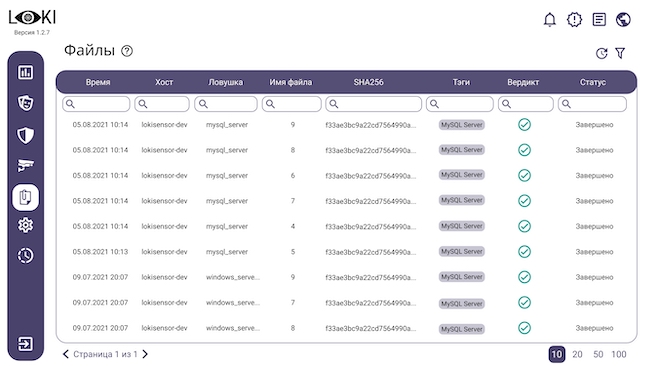

Файлы

Раздел «Файлы» предоставляет подробную информацию по всем файлам, которые были созданы, скачаны или переданы в процессе атаки на ловушки.

Рисунок 13. Вкладка «Файлы» в AVSOFT LOKI

На вкладке «Файлы» структурируется информация об атаках и файлах, которые прошли анализ в песочнице. Каждому событию присваивается уникальный идентификатор. Можно провести глубокую фильтрацию по времени, хосту, порту, протоколу, статусу. Для файлов аналитический модуль выносит вердикт: «вредоносный», «подозрительный» или «не определён».

При интеграции LOKI с песочницей можно отправить файлы на более глубокую проверку, что полезно для исследовательской деятельности и формирования более полной картины атаки.

Необходимо подчеркнуть, что когда зафиксирована атака на ловушку, пользователь получает уведомление об этом событии в правом верхнем углу экрана. В пуш-уведомлении отображаются IP-адрес цели, тип атаки, название ловушки. Нажав на уведомление можно быстро перейти к отчёту о событии.

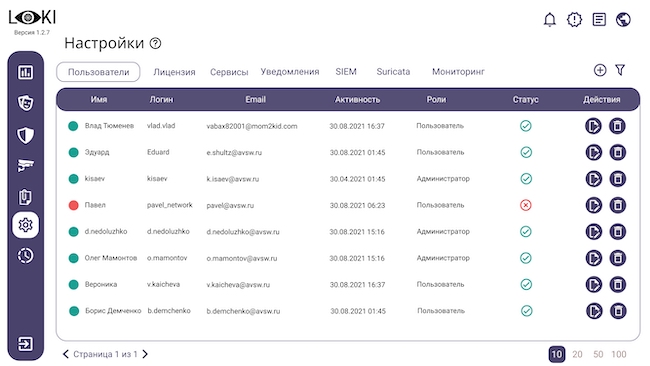

Настройки

В данном разделе содержатся информация о платформе и соответствующие настройки. Стартовая вкладка «Прокси» позволяет видеть и настраивать (добавлять, редактировать, удалять) прокси-серверы, используемые для ловушек.

Рисунок 14. Раздел «Настройки» в AVSOFT LOKI

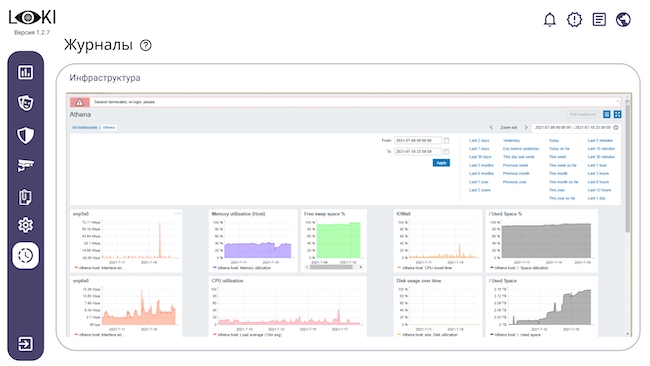

Журналы

В разделе «Журналы» представлен мониторинг деятельности модулей системы.

Рисунок 15. Раздел «Журналы» в AVSOFT LOKI

Выводы

Платформа AVSOFT LOKI является многофункциональным инструментом для построения защиты ИТ-инфраструктуры предприятия по принципу DDP. На пути злоумышленника, которому удалось проникнуть в сеть организации, создаётся барьер, позволяющий отвлечь его от подлинных объектов в сети, удержать внимание на ложной цели и тем самым выиграть время для ответа на атаку.

LOKI рекомендуется всем, кто преследует цель не только укрепить защищаемый контур, но и отслеживать текущие векторы атак в разных точках интернета.

Важно отметить простое развёртывание из поставляемых вендором образов в виртуальной среде, быстрый запуск рекомендуемых ловушек, неотличимых от настоящих общекорпоративных сервисов.

LOKI поддерживает как виртуальные, так и физические ловушки, поставляется с объёмным перечнем современных устройств для имитации, подходящих практически любому окружению. Эмуляция устройств выполнена качественно и детально, что исключает детектирование ловушек как «фейковых». Все устройства гибко настраиваются. Поддерживается интеграция с такими решениями, как SIEM и песочницы, разработчики делают акцент на мультивендорном подходе.

Достоинства:

- Поддержка физических ловушек.

- Высокий уровень защиты ловушек от детектирования (неотличимы от реальных устройств).

- Поддержка интеграции со сторонними решениями: песочницами и SIEM.

- Бесшовная интеграция с AVSOFT ATHENA (мультисканер и песочница).

- Гибкая индивидуализация и постоянное пополнение пула имитируемых устройств.

- Активное взаимодействие со злоумышленником путём генерации псевдотрафика.

Недостатки:

- Нет поддержки операционных систем macOS и iOS.