Сертификат AM Test Lab

Номер сертификата: 342

Дата выдачи: 09.06.2021

Срок действия: 09.06.2026

- Введение

- Функциональные возможности AVSOFT ATHENA

- Системные требования AVSOFT ATHENA

- Сценарии использования AVSOFT ATHENA

- 4.1. Усиление безопасности

- 4.1.1. Статистика

- 4.1.2. Источники

- 4.1.3. Веб-трафик

- 4.1.4. Почтовый трафик

- 4.1.5. Спутники

- 4.1.6. Агенты

- 4.2. Исследовательское направление

- 4.2.1. Объекты анализа

- 4.2.2. Исследования

- 4.2.3. Справочники

- 4.1. Усиление безопасности

- Выводы

Введение

Целевые кибератаки — доминантная тенденция последних лет в сфере информационной безопасности. Они активно растут в количестве, постоянно поднимая свой уровень качества. Их характеризуют длительные комбинированные операции, направленные на конкретную организацию или определённое лицо.

Один из эффективных способов осуществления целевых киберпреступлений — использование ранее неизвестных вредоносных программ, которые не определяются стандартными средствами обеспечения ИБ.

Система защиты от целенаправленных атак ATHENA — одно из предложений на современном рынке. Её основные задачи — усиление безопасности и борьба с целенаправленными кибератаками, а также с эксплуатацией уязвимостей «нулевого дня». Она комбинирует два многоуровневых вида анализа (статический и динамический) с технологиями обмана злоумышленников (deception) и машинного обучения.

Функциональные возможности AVSOFT ATHENA

Направления проверки

Система ATHENA использует два основных метода анализа объектов — статический и динамический, каждый из которых реализован в виде множества аналитических инструментов.

Статический анализ включает в себя:

- сканирование объектов в более чем 20 различных локальных антивирусах;

- детальный анализ структуры и содержимого файлов;

- исследование во внешних аналитических ресурсах и репутационных базах;

- анализ различных типов файлов в моделях машинного обучения;

- распаковку архивов, в т. ч. многотомных и защищённых паролем.

Основная задача данного эшелона проверки — быстро обрабатывать большие объёмы трафика и выявлять уже известные вирусы, экономя ресурсы инфраструктуры, на которой развёрнута система.

Рисунок 1. Статический анализ в AVSOFT ATHENA

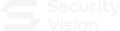

Динамический анализ дополняет статическое направление проверки и включает в себя наблюдение за поведением программного обеспечения в изолированных виртуальных и физических средах («песочницах») на предмет нелегитимных действий.

В операционных системах «песочниц» присутствует предустановленный пользовательский контент и выполняется имитация работы пользователя. Они могут быть индивидуализированы под состав программного обеспечения реального предприятия.

В динамическом анализе также фиксируются потребляемые ресурсы и сетевая активность файла.

После сбора событий о поведении ПО внутри «песочницы» происходит их анализ и определяется вердикт.

Рисунок 2. Динамический анализ в AVSOFT ATHENA

После завершения статического и динамического видов анализа определяется общий вердикт и формируется подробный отчёт по проверке.

Система ATHENA способна анализировать любые типы файлов: исполняемые, офисные, скрипты, мобильные приложения, архивы (включая многотомные и закрытые паролем) и др. В ней реализован приём файлов на анализ изо множества источников, включая веб-трафик, почтовый трафик, межсетевые экраны, мобильные устройства, съёмные носители, мессенджеры (Telegram, WhatsApp), ручную загрузку, API и др.

Рисунок 3. Технология проверки в AVSOFT ATHENA

Режимы работы системы

ATHENA имеет два режима работы: автоматический и экспертный.

Автоматический режим заключается в проверке по заданному сценарию всех файлов, получаемых из перечисленных выше источников, без участия пользователей системы.

В рамках экспертного режима пользователь может детально настраивать имитационные среды («песочницы») в динамическом анализе по интересующим его направлениям исследования:

- выбор времени,

- среда (операционная система, контент),

- имитация действий пользователя.

ATHENA имеет API-интерфейс для интеграции с другими системами обеспечения ИБ.

Системные требования AVSOFT ATHENA

Поддерживаемые операционные системы

В динамическом анализе поддерживаются следующие ОС:

- Microsoft Windows XP–10;

- Windows Server 2008 R2–2019;

- Linux (Debian 9.4.0, Fedora 28, RedOS «Муром», RHEL 8.0, Astra Orel 2.12, Ubuntu 18.04);

- Android 5–11.

Техническая спецификация

Для проверки трафика до 1000 пользователей поставляется программно-аппаратный комплекс со следующими характеристиками (табл. 1).

Таблица 1. Характеристики оборудования

| Количество виртуальных машин | 8 |

| Количество ядер процессоров | 24 |

| Оперативная память | 64 ГБ |

| Общий объём дискового пространства | 2 TБ |

| Сеть | 10/100/1000 Мбит/с (2 шт.) |

Сценарии использования AVSOFT ATHENA

Систему ATHENA можно использовать в двух больших направлениях деятельности отделов ИБ: усиление защиты ИТ-инфраструктуры и детальное изучение вредоносных программ для расследования инцидентов, развития профессиональных компетенций специалистов по ИБ и создания независимой от вендора базы знаний в организации.

Усиление безопасности

Статистика

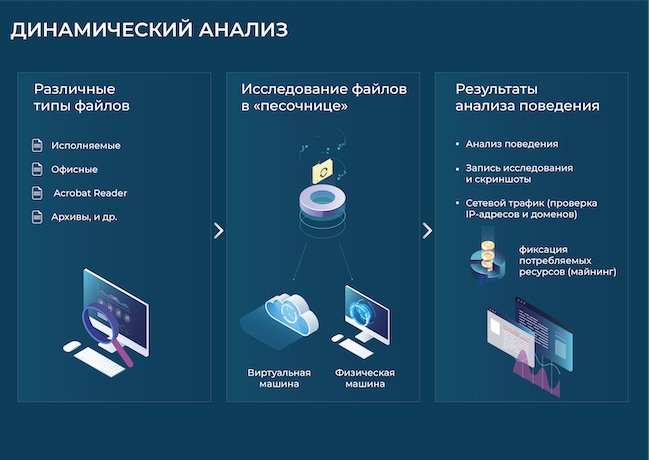

В ATHENA на первой странице «Статистика» на вкладке «Мониторинг» представлена информация по проверяемым файлам, источникам, расширениям в различных операционных системах.

Рисунок 4. Раздел «Статистика», вкладка «Мониторинг» в AVSOFT ATHENA

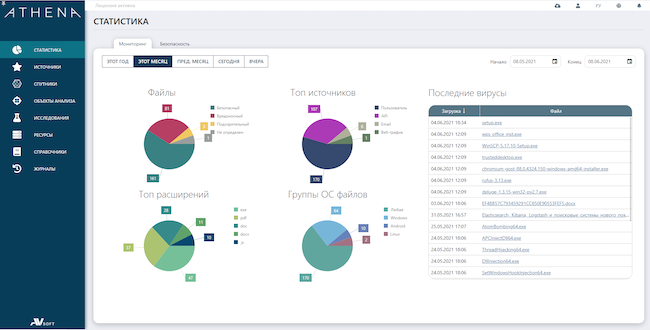

На вкладке «Безопасность» содержится список заданий по безопасности, которые представляют собой зафиксированные вредоносные или подозрительные инциденты с привязкой к источнику.

Рисунок 5. Раздел «Статистика», вкладка «Безопасность» в AVSOFT ATHENA

Источники

Раздел «Источники» охватывает то, откуда поступают на анализ файлы и ссылки; на текущий момент это — почтовый трафик и сетевой / веб-трафик. Также в системе ATHENA предусмотрена функция расшифровки трафика до его обработки соответствующими модулями.

Веб-трафик

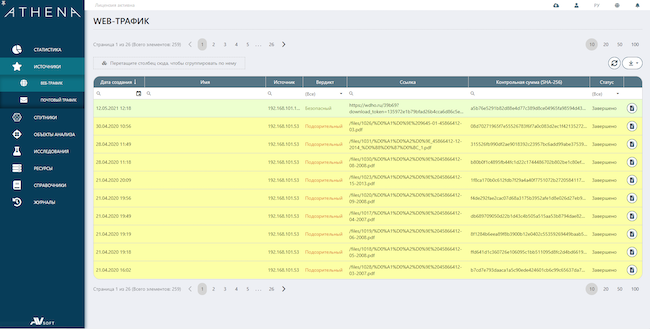

В разделе «Веб-трафик» в таблице отображается вся информация по проверкам сетевого трафика в системе. Указываются сведения об источнике (IP-адрес) и дате создания. По каждому пункту можно увидеть ссылку на веб-адрес, контрольную сумму (хеш SHA-256) и вердикт. По проверке конкретной ссылки доступен подробный отчёт. Веб-трафик можно проверять в режиме «зеркала» или «в разрыв».

Рисунок 6. Подраздел «Веб-трафик» в AVSOFT ATHENA

Почтовый трафик

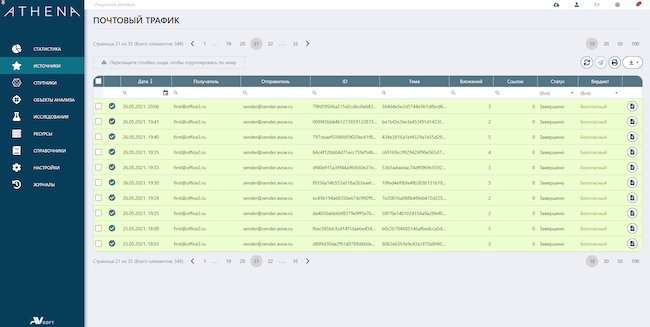

ATHENA способна проверять почтовый трафик в организации, предоставляя подробную информацию по почтовым вложениям и ссылкам в электронных письмах.

Почтовый трафик также может проверяться в двух режимах: «зеркально» и «в разрыв». При «зеркальном» варианте пользователь без задержек получает вложение и одновременно с этим происходит проверка файла на наличие вредоносных элементов. В случае если файл признаётся вредоносным, пользователь и подразделение информационной безопасности получают соответствующее оповещение.

При сканировании «в разрыв» почтовый трафик сначала проверяется системой ATHENA и направляется пользователю только в случае успешности прохождения проверки. Время задержки при сканировании «в разрыв» — до 3 минут (см. рис. 8).

Рисунок 7. Интеграция AVSOFT ATHENA для проверки почтового трафика

ATHENA имеет возможность работы с многотомными и запароленными файлами. Реализовано несколько способов извлечения паролей, например сканирование текста на наличие пароля в теле письма, сравнение со справочниками, технология «брутфорс».

На странице «Почтовый трафик» в таблице можно посмотреть информацию по всем электронным письмам с вложениями проходящими проверку в системе.

Рисунок 8. Подраздел «Почтовый трафик» в AVSOFT ATHENA

Спутники

В разделе «Спутники» присутствует информация по агентам на рабочих местах, которые позволяют обеспечить безопасность конечных точек в организации, и по интеграции с платформой на базе технологии Deception. Эта платформа имеет распределённую сеть ловушек и может «пробрасывать» атаки для более детального исследования в систему ATHENA. Также возможна интеграция и с платформами аналогичного типа от других вендоров.

Агенты

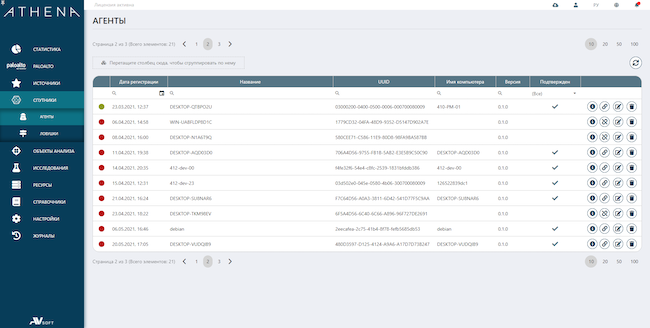

В составе системы ATHENA предусмотрены агенты на рабочих местах пользователей для мониторинга сетевой активности, ресурсов и подключаемых съёмных носителей. Они выполняют сканирование рабочих мест, выстраивают поведенческие модели пользователей и при фиксации отклонений от этих моделей предупреждают службу безопасности компании. В разделе «Агенты» пользователь может получить подробную информацию о каждом агенте.

Рисунок 9. Подраздел «Агенты» в AVSOFT ATHENA

Исследовательское направление

Для исследовательских целей в системе ATHENA присутствуют следующие функциональные возможности:

- идентификация всех объектов анализа и их источников;

- подробный отчёт по каждому объекту анализа в системе;

- интерактивное взаимодействие с объектом проверки в ходе исследования;

- гибкий полнотекстовый поиск;

- сравнение исследований между собой;

- информация по типам ресурсов для проведения динамических исследований;

- система справочников.

Объекты анализа

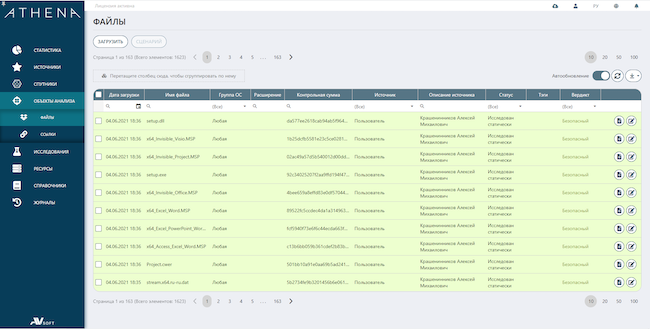

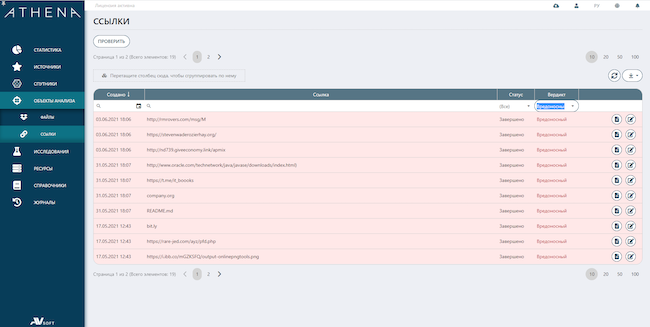

В системе предусмотрен раздел отображающий поддерживаемые типы объектов для исследования, он называется «Объекты анализа» и на текущий момент охватывает файлы и ссылки. Подраздел «Файлы» содержит все файлы, загруженные в систему ATHENA из любых источников (веб-трафик, почтовый трафик, сетевой трафик, межсетевой экран, мобильные устройства, мессенджеры, посредством API, вручную аналитиком). Также можно провести анализ подозрительных ссылок (подраздел «Ссылки»). По каждому объекту возможен переход в подробный отчёт о проверке.

Рисунок 10. Раздел «Объекты анализа», подраздел «Файлы» в AVSOFT ATHENA

Рисунок 11. Раздел «Объекты анализа», подраздел «Ссылки» в AVSOFT ATHENA

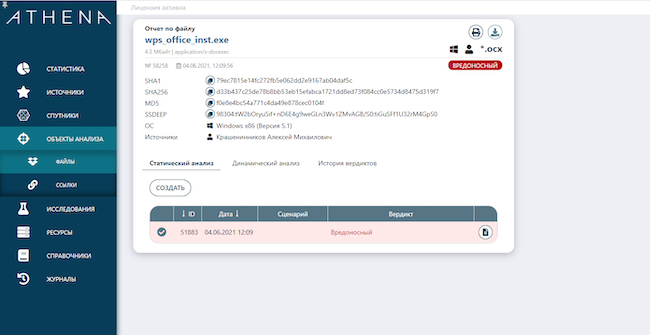

Рисунок 12. Отчёт по объекту анализа. Общая информация

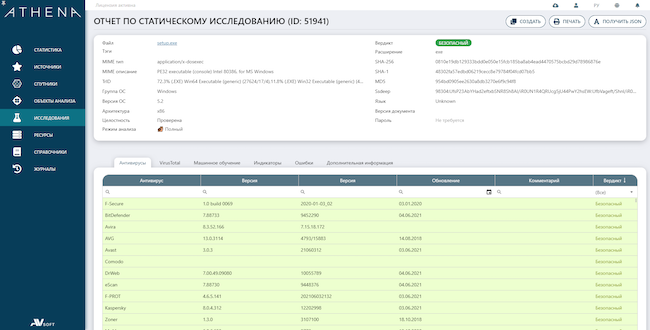

Отчёт по конкретной статической проверке включает в себя следующие параметры:

- «Общая информация» (сведения по файлу и по статическому исследованию).

- «Антивирусы» (информация по вердиктам всех локальных антивирусов, зарегистрированных в системе ATHENA).

- «VirusTotal» (информация по вердиктам антивирусов одноимённого аналитического ресурса).

- «Ссылки» (информация по обнаруженным в файле ссылкам, если они были)

- «Машинное обучение» (результаты проверки файла моделями машинного обучения с обоснованием вердикта).

- «Индикаторы» (результаты статической аналитики, выпавшие в результате статического анализа файла, а также YARA-правила).

- «Дополнительная информация» (подробные сведения по соответствующему типу файла, включая результаты работы утилиты ExifTool).

Рисунок 13. Отчёт по файлу. Отчёт по статическому исследованию

Исследования

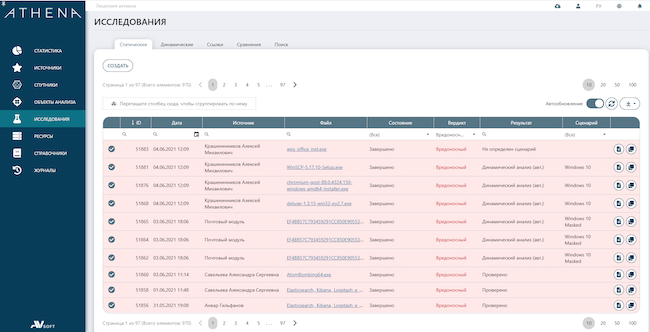

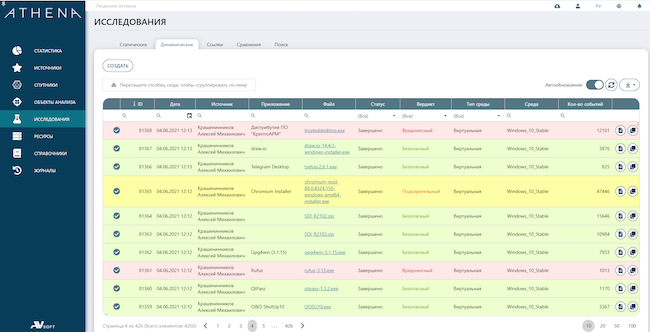

Раздел «Исследования» включает в себя информацию по всем проводимым в системе исследованиям, включая статические и динамические проверки, ссылки, атаки, сравнение и поиск. При создании новых исследований возможна гибкая индивидуализация параметров.

В ATHENA присутствует гибкая система отчётов, которая позволяет сфокусировать внимание на важных с точки зрения анализа параметрах.

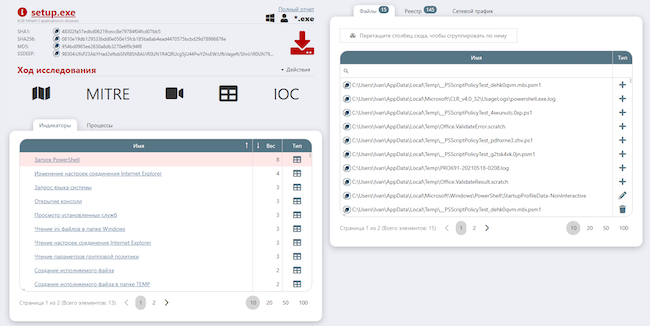

Рисунок 14. Отчёт по динамическому исследованию в AVSOFT ATHENA

В отчёте по исследованию есть много разнообразных направлений изучения объектов. Вот некоторые примеры:

- Индикаторы вредоносного поведения (аналитики, группы аналитик, скриптовые аналитики, сетевые аналитики).

- Процессы, созданные файлом.

- Файлы, созданные в процессе исследования.

- Работа с реестром.

- Сетевой трафик.

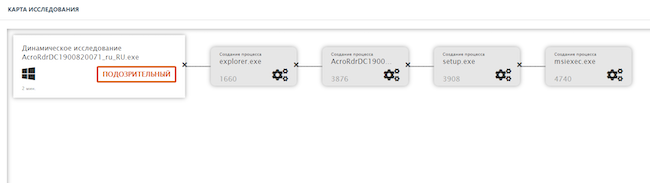

- Карта исследования, наглядно показывающая жизненный цикл поведения файла в исследовательской среде.

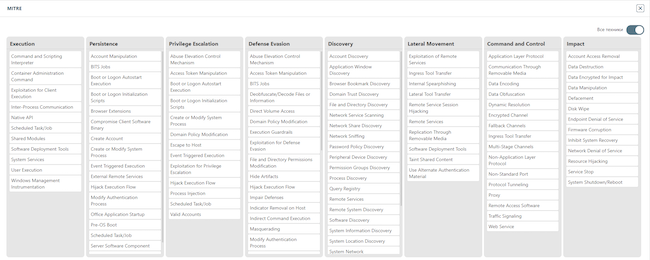

- MITRE (методология техник и тактик, используемых файлами на протяжении полного цикла атаки).

Рисунок 15. Карта исследования в AVSOFT ATHENA

Рисунок 16. Страница «MITRE» в AVSOFT ATHENA

Рисунок 17. Статические исследования в AVSOFT ATHENA

Рисунок 18. Динамические исследования в AVSOFT ATHENA

Вкладка «Ссылки» содержит информацию по анализу веб-ссылок в системе ATHENA. Ссылки проверяются во внешних аналитических ресурсах, таких как Phishtank, Urlscan, Xseo. Также происходит изучение контента ссылки; в случае если он подходит для анализа, такой файл отправляется в мультисканер и песочницу. Также применяется машинное обучение для детектирования фишинговых ссылок.

Вкладка «Атаки» отображает информацию по вредоносной активности, переданной на анализ в систему ATHENA из платформы Deception (по умолчанию это — LOKI компании «АВ Софт», но также возможна интеграция и с сервисами других вендоров).

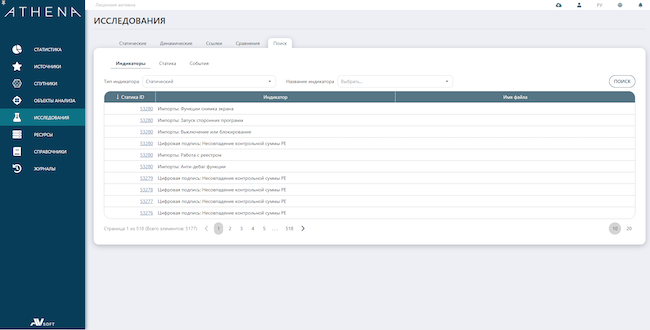

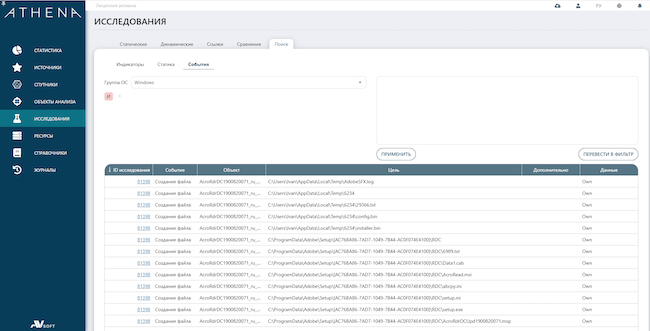

На вкладке «Поиск» пользователь может выполнить сквозной поиск по всем данным в системе, в том числе в разрезе групп операционных систем.

Рисунок 19. Поиск. Результаты статических исследований

Рисунок 20. Поиск по событиям в разрезе операционных систем

Справочники

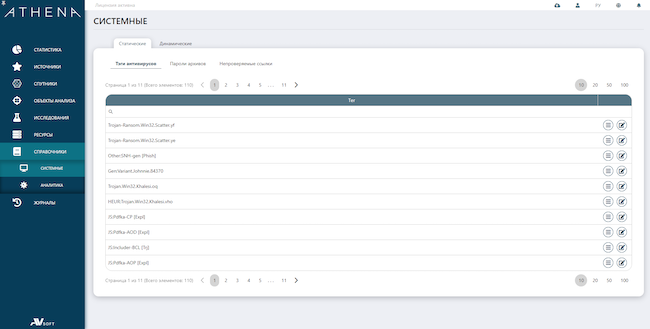

В системе присутствует гибкая система справочников, которые делятся на две основные группы: «Системные» и «Аналитика».

В группе системных числятся следующие справочники, используемые для анализа:

- Статические: теги антивирусов, пароли архивов, непроверяемые ссылки.

- Динамические: цели отслеживания, типы файлов, сценарии, шаблоны исследования, правила атак, операционные системы, события, команды, параметры среды исследования.

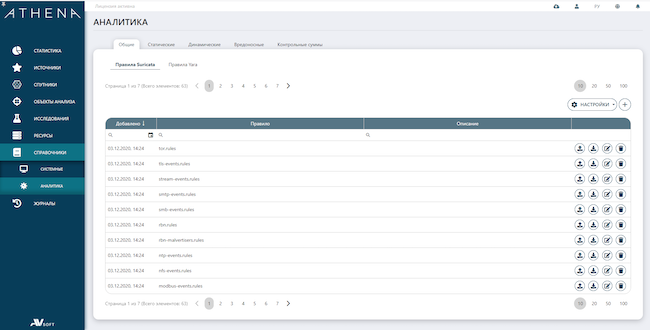

В группе «Аналитика» присутствуют следующие вкладки:

- «Общие»: правила Suricata и YARA.

- «Статические»: индикаторы и поля индикаторов.

- «Динамические»: индикаторы событий, группы индикаторов событий, индикаторы ресурсов, индикаторы сети, скрипты, техники MITRE, тактики MITRE.

- «Вредоносные»: домены и IP-адреса.

- «Контрольные суммы».

Рисунок 21. Системные справочники

Рисунок 22. Раздел «Справочники», подраздел «Аналитика» в AVSOFT ATHENA

Выводы

Сочетание двух видов анализа в системе ATHENA повышает уровень детектирования и экономит ресурсы инфраструктуры. Имитационная среда не всегда интересна вирусу, а синтаксическая структура вредоносного файла может быть отлично замаскирована, поэтому целесообразно применять в комплексе статический и динамический методы исследования.

Компании могут использовать систему ATHENA как экспертную, что позволит им выполнять исследования, развивать компетенции своих специалистов и создавать аналитические правила выявления вредоносных программ.

Достоинства:

- Мультисканер на более чем 20 антивирусных ядер.

- Возможность статического и динамического анализа трафика.

- Два режима работы: автоматический и экспертный.

- Индивидуализация «песочниц» под реальные объекты инфраструктуры организации.

- Широкая линейка поддерживаемых операционных систем, включая отечественные.

- Возможность подбора паролей к запароленным файлам.

- Почтовый и веб-трафик может проверяться «зеркально» и «в разрыв». Время задержки при сканировании «в разрыв» — минимально.

- Возможность интеграции с решениями по ИБ (SIEM и др.).

Недостатки:

- Отсутствие поддержки операционных систем macOS и iOS. Поддержку macOS вендор планирует реализовать в 2021 году.

- Отсутствие настройки (по умолчанию) блокировки сессии в случае бездействия пользователя после заданного промежутка времени.